macOS के लिए प्लैटफ़ॉर्म सिंगल साइन-ऑन (SSO)

प्लैटफ़ॉर्म सिंगल साइन-ऑन (प्लैटफ़ॉर्म SSO) की मदद से, आप (या पहचान प्रबंधन में विशेषज्ञ डेवलपर) ऐसे SSO एक्सटेंशन बना सकते हैं जो यूज़र को आरंभिक सेटअप के दौरान Mac पर IdP से आपके संगठन के खाते का उपयोग करने की अनुमति देते हैं।

फ़ीचर

प्लैटफ़ॉर्म SSO निम्नलिखित फ़ीचर का समर्थन करता है :

नामांकन प्रमाणित करने, प्रबंधित Apple खाते से साइन इन करने और स्थानीय यूज़र बनाने के लिए ऑटोमेटेड डिवाइस नामांकन के दौरान प्लैटफ़ॉर्म SSO सक्रिय और लागू करें।

नेटिव और वेब ऐप्स के लिए सिंगल साइन-ऑन अनुभव प्रदान करें।

सिस्टम सेटिंग में प्लैटफ़ॉर्म SSO के बारे में जानकारी पाएँ।

स्थानीय यूज़र खातों के पासवर्ड IdP के साथ सिंक्रोनाइज़ करें और लॉगइन नीतियाँ निर्धारित करें।

IdP खातों की समूह अनुमतियाँ निर्धारित करें और लोगों को प्रमाणीकरण संकेत पर केवल नेटवर्क IdP खातों का उपयोग करने की अनुमति दें।

IdP खाते के क्रेडेंशियल से लॉगइन करते समय माँग के अनुसार स्थानीय यूज़र खाते बनाएँ।

शेयर किए गए Mac कंप्यूटर पर अपने IdP क्रेडेंशियल के साथ अस्थायी रूप से लॉग इन करने वाले अतिथि यूज़र का समर्थन करें।

नोट : अधिकांश फ़ीचर के लिए SSO एक्सटेंशन का समर्थन आवश्यक है। अपने संगठन में प्लैटफ़ॉर्म SSO लागू करने के बारे में अधिक जानने के लिए अपने IdP के दस्तावेज़ देखें।

आवश्यकताएँ

Apple silicon वाला Mac या Touch ID वाला Intel-आधारित Mac

डिवाइस प्रबंधन सेवा जो ऐसे एक्सटेंसिबल सिंगल साइन-ऑन कॉन्फ़िगरेशन का समर्थन करती है जिसमें प्लैटफ़ॉर्म SSO के लिए सेटिंग शामिल है

ऐप जिसमें IdP के साथ संगत प्लैटफ़ॉर्म SSO एक्सटेंशन है

macOS 13 या बाद के संस्करण

निम्नलिखित फ़ीचर के लिए अतिरिक्त संस्करण आवश्यकताएँ हैं :

फ़ीचर | न्यूनतम समर्थित ऑपरेटिंग सिस्टम संस्करण | ||||||||||

|---|---|---|---|---|---|---|---|---|---|---|---|

प्रमाणित अतिथि मोड | macOS 26 | ||||||||||

लॉगइन करने के लिए टैप करें | macOS 26 | ||||||||||

ऑटोमेटेड डिवाइस नामांकन प्रक्रिया के दौरान प्लैटफ़ॉर्म SSO | macOS 26 | ||||||||||

स्थानीय खाता नाम के रूप में UPN प्रीफ़िक्स | macOS 15.4 | ||||||||||

डिवाइस आइडेंटिफ़ायर के लिए प्रमाणन | macOS 15.4 | ||||||||||

लॉगिन नीतियाँ | macOS 15 | ||||||||||

ऑन-डिमांड खाता निर्माण | macOS 14 | ||||||||||

समूह प्रबंधन और नेटवर्क ऑथराइज़ेशन | macOS 14 | ||||||||||

Platform SSO in System Settings | macOS 14 | ||||||||||

प्लैटफ़ॉर्म SSO सेटअप करें

प्लैटफ़ॉर्म SSO का उपयोग करने के लिए Mac और प्रत्येक यूज़र के लिए IdP में पंजीकृत होना आवश्यक है। IdP समर्थन और लागू कॉन्फ़िगरेशन के आधार पर Mac बैकग्राउंड में इनका उपयोग करके डिवाइस पंजीकरण मौन रूप से कर सकता है :

डिवाइस प्रबंधन कॉन्फ़िगरेशन में प्रदान किया गया पंजीकरण टोकन

अटेस्टेशन, जो Mac के असली Apple डिवाइस होने का वास्तविक आश्वासन देता है और इसमें वैकल्पिक रूप से डिवाइस आइडेंटिफ़ायर (UDID और सीरियल नंबर) शामिल किए जा सकते हैं।

यूज़र से स्वतंत्र IdP के साथ विश्वसनीय कनेक्शन बनाए रखने के लिए, प्लैटफ़ॉर्म SSO शेयर की गई डिवाइस कीज़ का समर्थन करता है। जब संभव हो तब शेयर की गई डिवाइस कीज़ का उपयोग करें क्योंकि ऑटोमेटेड डिवाइस नामांकन के दौरान प्लैटफ़ॉर्म SSO, IdP से प्राप्त जानकारी के आधार पर यूज़र खाते का ऑन-डिमांड निर्माण, नेटवर्क ऑथराइज़ेशन और प्रमाणित अतिथि मोड जैसे फ़ीचर के लिए उनकी आवश्यकता होती है।

सफल डिवाइस पंजीकरण के बाद यूज़र पंजीकृत होता है (जब तक कि यूज़र खाता प्रमाणित अतिथि मोड का उपयोग न कर रहा हो)। यदि IdP को इसकी आवश्यकता है, तो यूज़र पंजीकरण में यूज़र को उनके पंजीकरण की पुष्टि करने के लिए संकेत देना शामिल हो सकता है। स्थानीय यूज़र खातों के लिए जिन्हें प्लैटफ़ॉर्म SSO ऑन डिमांड बनाता है, यूज़र पंजीकरण बैकग्राउंड में ऑटोमैटिकली होता है।

नोट : यदि आप Mac को डिवाइस प्रबंधन सेवा में अनामांकित करते हैं, तो वह IdP से भी अपंजीकृत हो जाता है।

ऑथेंटिकेशन विधियाँ

प्लैटफ़ॉर्म SSO IdP के साथ विभिन्न प्रमाणन विधियों का समर्थन करता है। प्रत्येक के लिए समर्थन IdP और प्लैटफ़ॉर्म SSO एक्सटेंशन पर निर्भर करता है।

पासवर्ड : इस विधि के साथ, यूज़र स्थानीय पासवर्ड या IdP पासवर्ड की मदद से प्रमाणित करता है। यह WS-Trust का भी समर्थन करता है, जिससे यूज़र को फ़ेडरेटेड होने पर भी प्रमाणित करने की अनुमति मिलती है।

Secure Enclave–समर्थित “की” : इस विधि के साथ, Mac में लॉगइन करने वाला यूज़र पासवर्ड के बिना IdP की मदद से प्रमाणित करने के लिए Secure Enclave–समर्थित की का उपयोग कर सकता है। यूज़र पंजीकरण प्रक्रिया के दौरान IdP Secure Enclave “की” सेटअप करता है।

स्मार्ट कार्ड : इस विधि के साथ, यूज़र स्मार्ट कार्ड का इस्तेमाल करके IdP की मदद से प्रमाणित करता है। इस विधि का उपयोग करने के लिए आपको यह करना होगा :

स्मार्ट कार्ड को IdP के साथ पंजीकृत करें।

Mac पर स्मार्ट कार्ड विशेषता मैपिंग कॉन्फ़िगर करें।

विशेषता मैपिंग कॉन्फ़िगरेशन के विवरण और उदाहरण देखने हैं, तो स्मार्ट कार्ड सेवाएँ प्रोजेक्ट के लिए मैने पृष्ठ देखें।

“की” ऐक्सेस करें : इस विधि से, यूज़र IdP के साथ प्रमाणित करने के लिए Apple Wallet में संग्रहित पास का उपयोग करते हैं। स्मार्ट कार्ड के समान ऐक्सेस-की को IdP के साथ पंजीकृत करना आवश्यक है।

माँग पर यूज़र खाते बनाने जैसी कुछ फ़ंक्शनलिटी के लिए आपको विशिष्ट प्रमाणन विधि का उपयोग करना होगा।

फ़ीचर | पासवर्ड | Secure Enclave–समर्थित “की” | स्मार्ट कार्ड | ऐक्सेस-की | |||||||

|---|---|---|---|---|---|---|---|---|---|---|---|

समूह प्रबंधन | |||||||||||

ऑटोमेटेड डिवाइस नामांकन | |||||||||||

प्रमाणित अतिथि मोड | |||||||||||

ऑन-डिमांड खाता निर्माण | |||||||||||

पासवर्ड सिंक्रोनाइज़ेशन | |||||||||||

नोट : पंजीकरण करने के लिए SSO एक्सटेंशन को अनुरोधित विधि का समर्थन करना आवश्यक है। विधियों को स्विच करना भी समर्थित है। उदाहरण के लिए, जब यूज़रनेम और पासवर्ड के साथ लॉगइन के दौरान नया यूज़र खाता बनाया जाता है, तो लॉगइन सफल होने के बाद वह खाता Secure Enclave–समर्थित “की” या स्मार्ट कार्ड का उपयोग करने के लिए स्विच कर सकता है।

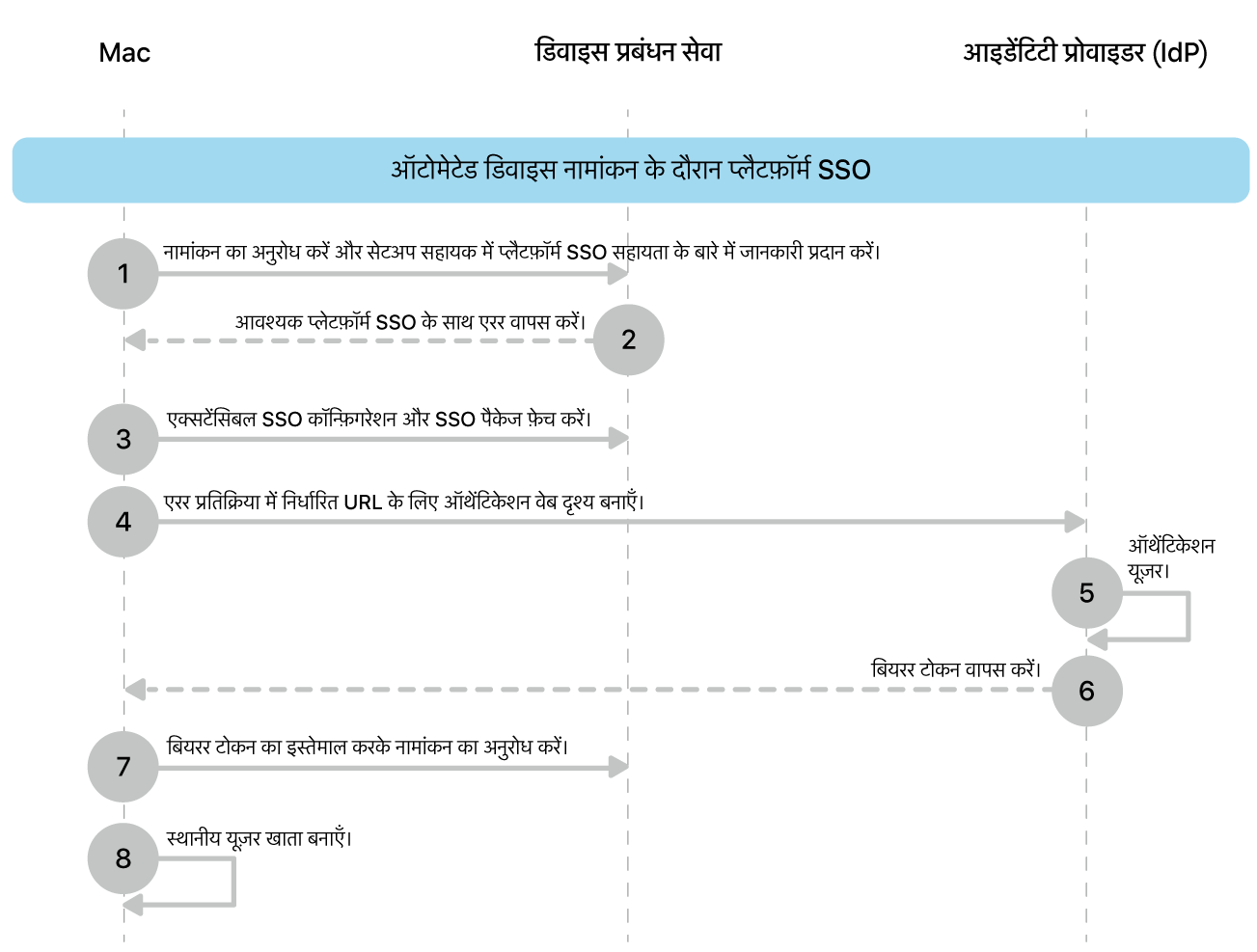

ऑटोमेटेड डिवाइस नामांकन प्रक्रिया के साथ प्लैटफ़ॉर्म SSO

ऑर्गेनाइज़ेशन ऑटोमेटेड डिवाइस नामांकन के साथ सेटअप सहायक के दौरान प्लैटफ़ॉर्म SSO को सक्रिय और लागू कर सकते हैं। यह सिंगल यूज़र डिवाइस का विकल्प है क्योंकि नामांकन प्रमाणित करने वाले यूज़र को ऑटोमैटिकली स्थानीय खाता बना हुआ मिलता है और समर्थित नैटिव और वेब ऐप्स के साथ SSO का तुरंत उपयोग कर सकता है।

यह इस प्रकार काम करता है :

macOS नामांकन का अनुरोध करता है और डिवाइस प्रबंधन सेवा को सूचित करता है कि नामांकन के दौरान यह प्लैटफ़ॉर्म SSO का समर्थन करता है।

डिवाइस प्रबंधन सेवा से 403 एरर मिलता है जिसमें SSO कॉन्फ़िगरेशन कहाँ ढूँढा जाए और SSO एक्सटेंशन वाले ऐप वाला पैकेज कहाँ है, इसके बारे में जानकारी शामिल होती है।

macOS प्लैटफ़ॉर्म SSO एक्सटेंशन और कॉन्फ़िगरेशन डाउनलोड और इंस्टॉल करता है।

macOS प्लैटफ़ॉर्म SSO कॉन्फ़िगर करता है और डिवाइस पंजीकरण करता है। यदि ऐटेस्टेशन कॉन्फ़िगर किया गया है, तो पंजीयन बैकग्राउंड में मौन रूप से किया जाता है। फिर macOS यूज़र पंजीयन करने के लिए यूज़र को पहले सूचीबद्ध तरीकों में से किसी एक का उपयोग करके अपने IdP के साथ प्रमाणित करने के लिए संकेत देता है। सफल प्लैटफ़ॉर्म SSO पंजीकरण के बिना यूज़र आगे नहीं बढ़ सकते हैं।

प्रमाणन द्वारा IdP का समर्थन किया जाता है।

सफल प्रमाणन के बाद, IdP macOS को बेयरर टोकन देता है।

macOS डिवाइस प्रबंधन सेवा में नामांकन प्रमाणित करने के लिए बेयरर टोकन का उपयोग करता है और यदि समान IdP से फ़ेडरेट किया गया है, तो यूज़र को अपनी क्रेडेंशियल फिर से दर्ज किए बिना उनके प्रबंधित Apple खाते में साइन इन कर सकता है। इसके काम करने के लिए iCloud सेटअप सहायक पेन यूज़र के लिए दिखाई देना चाहिए।

macOS स्थानीय खाता बनाता है और पासवर्ड IdP के साथ सिंक हो जाता है या यूज़र स्थानीय पासवर्ड सेट करता है (जब प्लैटफ़ॉर्म SSO Secure Enclave–समर्थित “की” का उपयोग करता है)। यदि आवश्यक हो, तो आप पासकोड कॉन्फ़िगरेशन का उपयोग करके स्थानीय पासवर्ड के लिए पासवर्ड जटिलता आवश्यकताओं को लागू कर सकते हैं।

कॉन्फ़िगर किए जाने पर macOS स्थानीय खाता लॉगइन प्रोफ़ाइल तस्वीर को IdP से सिंक कर सकता है।

आप जबरन सॉफ़्टवेयर अपडेट के साथ ऑटोमेटेड डिवाइस नामांकन के दौरान प्लैटफ़ॉर्म SSO का उपयोग कर सकते हैं। इस स्थिति में डिवाइस प्रबंधन सेवा को पहले अपडेट लागू करना होगा।

यदि macOS द्वारा बनाया गया यूज़र खाता Mac पर अकेला खाता है, तो वह ऐडमिनिस्ट्रेटर खाता बन जाता है। यदि डिवाइस प्रबंधन सेवा ने खाता कॉन्फ़िगरेशन कमांड का उपयोग करके ऐडमिनिस्ट्रेटर खाता बनाया है, तो आप प्लैटफ़ॉर्म SSO समूह प्रबंधन का उपयोग करके यूज़र खाते को अलग-अलग विशेषाधिकार असाइन कर सकते हैं।

सिंगल साइन-ऑन

चूँकि प्लैटफ़ॉर्म SSO एक्सटेंसिबल SSO का हिस्सा है, इसलिए यह समान सिंगल साइन-ऑन क्षमताएँ प्रदान करता है और यूज़र को एक बार लॉगइन करने की अनुमति देता है, फिर आरंभिक प्रमाणन द्वारा प्रदान किए गए टोकन का उपयोग करके समर्थित नैटिव और वेब ऐप्स के साथ प्रमाणित करने की अनुमति देता है।

यदि टोकन अनुपलब्ध, समाप्त या चार घंटे से अधिक पुराने हैं, तो प्लैटफ़ॉर्म SSO IdP से नए टोकन रीफ़्रेश करने या प्राप्त करने की कोशिश करता है। इसके अतिरिक्त, आप प्लैटफ़ॉर्म SSO के लिए टोकन रीफ़्रेश के बजाय पूर्ण लॉगइन की आवश्यकता होने तक सेकंड में अवधि (न्यूनतम 1 घंटा) कॉन्फ़िगर कर सकते हैं। डिफ़ॉल्ट रूप से हर 18 घंटे में पूर्ण लॉगइन आवश्यक होता है।

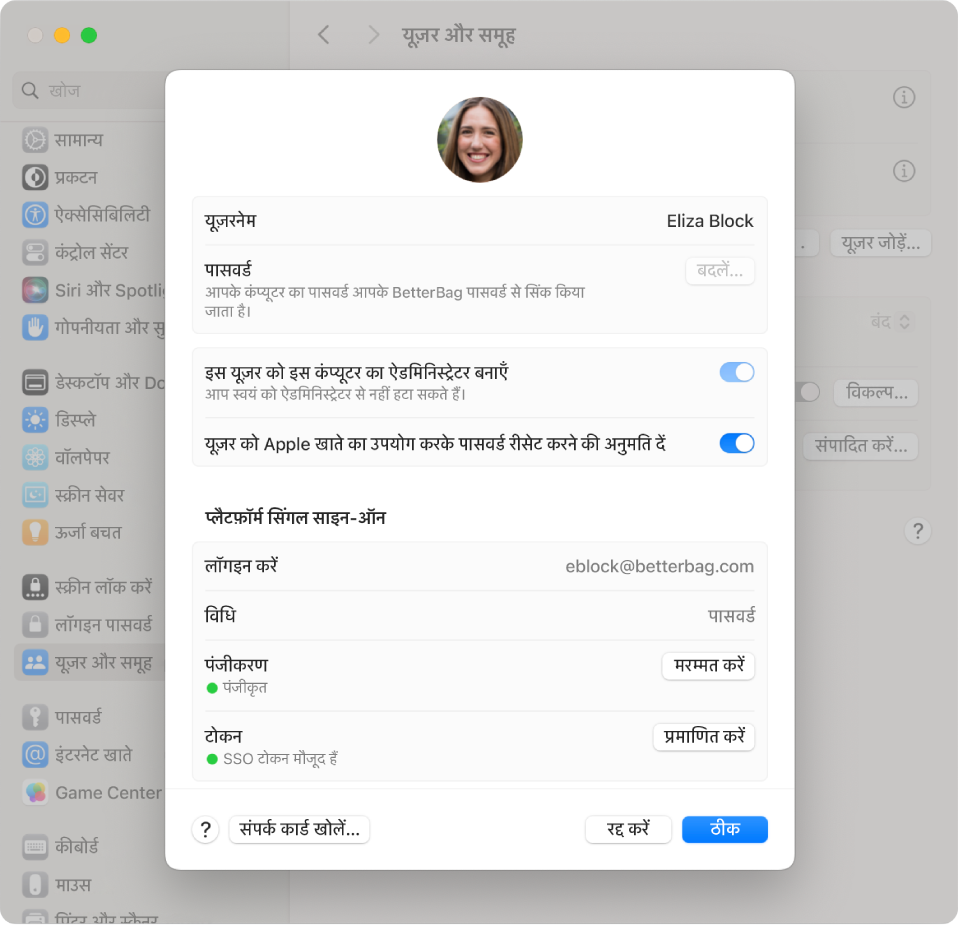

Platform SSO in System Settings

प्लैटफ़ॉर्म SSO पंजीकृत होने के बाद, यूज़र सिस्टम सेटिंग > यूज़र और समूह > [यूज़रनेम] में जाकर यूज़र पंजीकरण स्टेटस देख सकता है। यदि आवश्यक हो, तो वे पंजीयन की मरम्मत शुरू कर सकते हैं और अपने प्रमाणन टोकन को रीफ़्रेश करने के लिए बाध्य कर सकते हैं।

डिवाइस पंजीकरण स्टेटस यूज़र और समूह > नेटवर्क खाता सर्वर में दिखाई देता है और मरम्मत करने का विकल्प भी प्रदान करता है।

पासवर्ड सिंक्रोनाइज़ेशन और लॉगइन से संबंधित नीतियाँ

यदि आप पासवर्ड प्रमाणन विधि का उपयोग करते हैं, तो स्थानीय यूज़र पासवर्ड ऑटोमैटिकली IdP के साथ सिंक हो जाता है जब भी यूज़र अपना पासवर्ड बदलता है, चाहे वह स्थानीय रूप से हो या रिमोटली। आवश्यक होने पर, macOS यूज़र को उनके पिछले पासवर्ड के लिए संकेत देता है।

डिफ़ॉल्ट रूप से, FileVault, लॉक स्क्रीन और लॉगइन विंडो अनलॉक करने के लिए स्थानीय खाता पासवर्ड आवश्यक होता है। यदि दर्ज किया गया पासवर्ड स्थानीय यूज़र खाते के पासवर्ड से मेल नहीं खाता है, तो macOS लाइव प्रमाणन करने के लिए IdP तक पहुँचने की कोशिश करता है। यदि macOS IdP तक नहीं पहुँच पाता है या दर्ज किया गया पासवर्ड IdP द्वारा संग्रहित पासवर्ड से मेल नहीं खाता है, तो प्रमाणन विफल हो जाता है।

लॉगइन नीतियों के साथ आप इन तीनों प्रॉम्प्ट पर IdP से वर्तमान खाता पासवर्ड के उपयोग को तुरंत अनुमति दे सकते हैं। आप FileVault, लॉक स्क्रीन और लॉगइन विंडो के लिए ये नीतियाँ अलग-अलग भी सेट कर सकते हैं :

प्रमाणन की कोशिश करें।

कॉन्फ़िगर किए जाने पर IdP के साथ लाइव प्रमाणन की कोशिश की जाती है।

अगर Mac ऑनलाइन है, तो पहली कोशिश के बाद Mac ऑफ़लाइन रहने पर भी IdP के साथ सफल प्रमाणन करना जारी रखने के लिए आवश्यक है।

यदि प्रमाणन सफल होता है, तो प्लैटफ़ॉर्म SSO स्थानीय पासवर्ड अपडेट करता है।

यदि Mac ऑफ़लाइन है, तो यूज़र अपने स्थानीय खाता पासवर्ड का उपयोग कर सकता है।

प्रमाणन आवश्यक है।

कॉन्फ़िगर किए जाने पर आगे बढ़ने के लिए IdP के साथ लाइव प्रमाणन आवश्यक है।

यदि Mac ऑनलाइन है, तो कॉन्फ़िगर किए गए ऑफ़लाइन ग्रेस पीरियड की परवाह किए बिना आगे बढ़ने के लिए IdP के साथ सफल प्रमाणन आवश्यक है।

यदि प्रमाणन सफल होता है, तो प्लैटफ़ॉर्म SSO स्थानीय पासवर्ड अपडेट करता है।

यदि Mac ऑफ़लाइन है, तो यूज़र लॉगइन नहीं कर सकते हैं। ऐसी स्थितियों में आप ऑफ़लाइन ग्रेस पीरियड सक्षम कर सकते हैं और उसे पिछले सफल लॉगइन के बाद के दिनों की संख्या पर सेट कर सकते हैं, जिसके दौरान यूज़र स्थानीय खाता पासवर्ड का उपयोग जारी रख सकता है।

आप यह परिभाषित कर सकते हैं कि क्या Mac में लॉगइन करने वाले किसी खाते को प्लैटफ़ॉर्म SSO द्वारा प्रबंधित किया जाना चाहिए या क्या केवल स्थानीय खातों से लॉगइन करने की अनुमति अभी भी है। यह भी संभव है कि पॉलिसी लागू या अपडेट किए जाने के बाद कितने दिन तक यह सेटिंग लागू की जाएगी, इसकी सीमा निर्धारित की जाए। यह स्थानीय खातों के अस्थायी उपयोग की अनुमति देता है। उदाहरण के लिए, आप प्लैटफ़ॉर्म SSO डिवाइस पंजीकरण करने या उसकी मरम्मत करने के लिए डिवाइस प्रबंधन सेवा द्वारा बनाए गए ऐडमिनिस्ट्रेटर खाते का अस्थायी रूप से उपयोग कर सकते हैं।

लाइव प्रमाणन के बजाए आप यूज़र को लॉक स्क्रीन पर Touch ID या Apple Watch का उपयोग करने की अनुमति भी दे सकते हैं।

यदि आवश्यक हो, तो स्थानीय खातों (आपके द्वारा परिभाषित) को लॉगइन नीति से छूट दी जा सकती है और उन्हें प्लैटफ़ॉर्म SSO के लिए पंजीकृत करने के लिए संकेत नहीं दिया जाएगा।

समूह प्रबंधन और नेटवर्क ऑथराइज़ेशन

प्लैटफ़ॉर्म SSO यूज़र को उनके Mac पर आवश्यक विशेषाधिकार के सही स्तर प्रदान करने के लिए ग्रेन्युलर अधिकार प्रबंधन प्रदान करता है। ऐसा करने के लिए, हर बार यूज़र प्रमाणित करने पर प्लैटफ़ॉर्म SSO निम्नलिखित विशेषाधिकार किसी खाते पर लागू कर सकता है :

मानक : खाते को मानक यूज़र विशेषाधिकार मिलते हैं।

ऐडमिनिस्ट्रेटर : खाते को स्थानीय ऐडमिनिस्ट्रेटर समूह में जोड़ता है।

समूह : समूह सदस्यता के अनुसार विशेषाधिकार परिभाषित करें, जो हर बार यूज़र द्वारा IdP के साथ प्रमाणित करने पर अपडेट होते हैं।

जब आप समूहों का उपयोग करते हैं, तो निम्नलिखित के लिए सदस्यता के आधार पर खाते को विशेषाधिकार मिलते हैं :

ऐडमिनिस्ट्रेटर समूह : यदि खाता सूचीबद्ध समूह का हिस्सा है, तो उनके पास स्थानीय ऐडमिनिस्ट्रेटर ऐक्सेस है।

ऑथराइज़ेशन समूह : यदि खाता बिल्ट-इन या कस्टम-परिभाषित अधिकृत अधिकार को असाइन किए गए समूह का हिस्सा है, तो खाते में उस समूह से संबद्ध विशेषाधिकार होंगे। उदाहरण के लिए, macOS निम्नलिखित अधिकृत अधिकारों का उपयोग करता है :

system.preferences.datetime, जो खाते को समय सेटिंग संशोधित करने की अनुमति देता है।system.preferences.energysaver, जो खाता को ऊर्जा बचत सेटिंग संशोधित करने की अनुमति देता है।system.preferences.network, जो खाते को नेटवर्क सेटिंग संशोधित करने की अनुमति देता है।system.preferences.printing, जो खाते को प्रिंटर जोड़ने या हटाने की अनुमति देता है।

अतिरिक्त समूह : macOS या विशिष्ट ऐप्स के लिए कस्टम-परिभाषित समूह, जिन्हें macOS स्थानीय डायरेक्टरी के अंदर ऑटोमैटिकली बनाता है (यदि वे पहले से मौजूद नहीं हैं)। उदाहरण के लिए, आप

sudoऐक्सेस को निर्धारित करने के लिएsudoकॉन्फ़िगरेशन में अतिरिक्त समूह का उपयोग कर सकते हैं।

नेटवर्क ऑथराइज़ेशन

प्लैटफ़ॉर्म SSO उन यूज़र के लिए IdP क्रेडेंशियल के उपयोग का विस्तार करता है जिनके पास प्रमाणीकरण उद्देश्यों के लिए Mac पर स्थानीय खाता नहीं है। ये खाते समूह प्रबंधन के तौर पर समान समूहों का ही उपयोग करते हैं। उदाहरण के लिए, यदि खाता किसी ऐडमिनिस्ट्रेटर समूह का सदस्य है, तो यह ऐडमिनिस्ट्रेटर ऑथराइज़ेशन संकेत कर सकता है। इस फ़ंक्शनैलिटी का उपयोग करने के लिए शेयर की गई डिवाइस कीज़ के साथ प्लैटफ़ॉर्म SSO कॉन्फ़िगर करें।

सुरक्षित टोकन, ओनरशिप अनुमतियाँ या वर्तमान में लॉगइन किए गए यूज़र द्वारा प्रमाणन की आवश्यकता वाले अधिकृत संकेत के साथ नेटवर्क अधिकृत करना संभव नहीं है।

ऑन-डिमांड खाता निर्माण

शेयर किए गए डिप्लॉयमेंट में खाता प्रबंधन की सुविधा के लिए, यूज़र अपने IdP यूज़रनेम और पासवर्ड या स्मार्ट कार्ड का उपयोग Mac में लॉग इन करने और एक स्थानीय खाता बनाने के लिए कर सकते हैं।

ऑटो एडवांस के साथ ऑटोमेटेड डिवाइस नामांकन का उपयोग करके आप पूरी तरह ऑटोमेटेड प्रोविज़निंग प्रक्रिया प्राप्त कर सकते हैं। आपको डिवाइस प्रबंधन सेवा का उपयोग करके पहला स्थानीय ऐडमिनिस्ट्रेटर खाता बनाना होगा और मौन प्लैटफ़ॉर्म SSO पंजीकरण करना होगा।

ऑन-डिमांड खाता बनाने वाले फ़ीचर का उपयोग करने के लिए निम्नलिखित आवश्यक हैं :

Mac को डिवाइस प्रबंधन सेवा में नामांकित करें जो बूटस्ट्रैप टोकन का समर्थन करती है।

निम्नलिखित जोड़ें : प्लैटफ़ॉर्म SSO, शेयर की गई डिवाइस कीज़ और लॉगइन पर यूज़र बनाने के विकल्प के साथ SSO एक्सटेंशन कॉन्फ़िगरेशन।

सेटअप सहायक पूरा करें और स्थानीय ऐडमिनिस्ट्रेटर खाता बनाएँ।

FileVault अनलॉक और नेटवर्क कनेक्शन के साथ Mac को लॉगइन विंडो पर रखें।

वैकल्पिक कॉन्फ़िगरेशन विकल्प का उपयोग करके आप यह निर्धारित कर सकते हैं कि स्थानीय खाता नाम (जिसे अक्सर यूज़र का छोटा नाम कहा जाता है) और पूरा नाम बनाने के लिए IdP से कौन सा ऐट्रिब्यूट उपयोग करना है। UPN प्रीफ़िक्स का उपयोग करने के लिए व्यवस्थापक com.apple.PlatformSSO.AccountShortName के लिए खाता नाम की भी “की” सेट कर सकते हैं।

इसके अतिरिक्त, आप यह परिभाषित कर सकते हैं कि लॉगइन पर नए बनाए गए खातों पर कौन से विशेषाधिकार लागू किए जाएँ। समूह प्रबंधन के लिए समान विकल्प उपलब्ध हैं :

मानक : खाते को मानक यूज़र विशेषाधिकार मिलते हैं।

ऐडमिनिस्ट्रेटर : खाते को स्थानीय ऐडमिनिस्ट्रेटर समूह में जोड़ता है।

समूह : समूह सदस्यता के अनुसार विशेषाधिकार परिभाषित करें, जो हर बार यूज़र द्वारा IdP के साथ प्रमाणित करने पर अपडेट होते हैं।

प्रमाणित अतिथि मोड

प्रमाणित गेस्ट मोड शेयर किए गए डिप्लॉयमेंट के लिए तेज़ लॉगइन अनुभव प्रदान करता है, जैसे कि मेडिकल कार्यालय या स्कूल, जहाँ अलग-अलग यूज़र के लिए स्थानीय खाता बनाने की ज़रूरत नहीं होती है क्योंकि उन्हें केवल थोड़े समय के लिए अपने IdP क्रेडेंशियल से साइन इन करना होता है। यूज़र को डिफ़ॉल्ट रूप से मानक यूज़र विशेषाधिकार मिलते हैं, लेकिन आप प्लैटफ़ॉर्म SSO समूह प्रबंधन का उपयोग करके उन विशेषाधिकार को बदल सकते हैं।

इस फ़ीचर का उपयोग करने के लिए आपको ऑन-डिमांड खाता बनाने के समान आवश्यकताएँ होती हैं लेकिन लॉगइन पर यूज़र बनाने के विकल्प के बजाय आप प्रमाणित अतिथि मोड कॉन्फ़िगर करते हैं।

जब यूज़र लॉग आउट करता है, तो macOS उस खाते के लिए सभी स्थानीय डेटा मिटा देता है और शेयर किया गया Mac अगले यूज़र के लॉग इन करने के लिए तैयार हो जाता है।

लॉगइन करने के लिए टैप करें

“लॉगइन करने के लिए टैप करें” से डिजिटल क्रेडेंशियल फ़ंक्शनैलिटी Apple Wallet से macOS तक विस्तारित की जाती है। पिछले कुछ वर्षों में, संगठनों ने Apple Wallet में डिजिटल बैज अपनाए हैं जिससे यूज़र को फ़िज़िकल बैज के बिना केवल iPhone या Apple Watch के टैप से दरवाज़े अनलॉक करने की सुविधा मिलती है। यही अनुभव Mac पर भी उपलब्ध है।

यह प्रमाणन विधि उन संगठनों के लिए ख़ास तौर पर मूल्यवान है जो शैक्षणिक संस्थान, रिटले इन्वायरन्मेंट और स्वास्थ्य सेवा सुविधाएँ सहित कई यूज़र के बीच Mac शेयर करते हैं।

“लॉगइन करने के लिए टैप करें” के साथ यूज़र प्रमाणित अतिथि मोड के लिए कॉन्फ़िगर किए गए Mac पर प्रमाणित हो सकते हैं जब वे अपने iPhone या Apple Watch को अटैच किए गए NFC रीडर पर टैप करते हैं। यह एक सुरक्षित सिंगल साइन-ऑन प्रक्रिया शुरू करता है जो यूज़र को उनके ऐप्स और वेबसाइट पर ऑटोमैटिकली प्रमाणित करता है जिससे वे तेज़ी से लॉगइन कर सकते हैं और काम शुरू कर सकते हैं।

यूज़र क्रेडेंशियल को iPhone ऐप या ब्राउज़र के ज़रिए Apple Wallet पास में ऐक्सेस की के रूप में प्रोविज़न किया जाता है। ये ऐक्सेस कीज़ डिवाइस के Secure Enclave में संग्रहित की जाती हैं, जिससे वे हार्डवेयर समर्थित और एंक्रिप्टेड बन जाती हैं और टैंपरिंग या एक्सट्रैक्शन की कोशिशों से सुरक्षा मिलती है। एक्सप्रेस मोड फ़ंक्शनैलिटी से यूज़र को अपने डिवाइस को सक्रिय करने या अनलॉक किए बिना तत्काल प्रमाणन करने की अनुमति मिलती है जो सुविधाजनक है, ठीक उसी तरह जैसे Apple Wallet में ट्रैंज़िट कार्ड काम करते हैं।

“लॉगइन करने के लिए टैप करें” फ़ंक्शनैलिटी लागू करने के लिए Mac होना चाहिए :

प्रमाणित अतिथि मोड के लिए कॉन्फ़िगर किया गया

समर्थित बाहरी NFC रीडर के साथ

ऐक्सेस की बनाने और प्रबंधित करने के लिए Apple Wallet ऐक्सेस प्रोग्राम में सहभागिता आवश्यक है। ऐक्सेस की बनाने के बारे में अधिक जानकारी के लिए Apple Wallet ऐक्सेस प्रोग्राम गाइड में प्रोविज़निंग देखें।