macOSのプラットフォームシングルサインオン

プラットフォームシングルサインオン(プラットフォームSSO)では、ID管理を専門とするデベロッパは、ユーザが初期設定中にMac上でIDプロバイダ(IdP)からの組織のアカウントを使用することを許可するSSO機能拡張を構築できます。

機能

プラットフォームSSOは以下の機能に対応しています:

自動デバイス登録中にプラットフォームSSOを有効にして実行し、登録を認証し、管理対象Apple Accountでサインインし、ローカルユーザを作成します。

ネイティブおよびWebアプリでシングルサインオン操作を提供します。

プラットフォームSSOに関する情報は「システム設定」で取得します。

ローカルユーザアカウントのパスワードをIdPと同期し、ログインポリシーを定義します。

IdPアカウントのグループアクセス権を定義し、ユーザがネットワーク専用IdPアカウントを使用することを認証プロンプトで許可します。

IdPアカウントからの資格情報でログインするときにオンデマンドでローカルユーザアカウントを作成します。

共有Macコンピュータで一時的にログインするゲストユーザにIdP資格情報で対応します。

注記: ほとんどの機能はSSO機能拡張の対応を必要とします。組織でプラットフォームSSOを実装する方法について詳しくは、IdPの資料を参照してください。

要件

Appleシリコンを搭載したMacまたはTouch IDを搭載したIntelベースのMac

プラットフォームSSOの設定を含む、拡張シングルサインオン構成に対応するデバイス管理サービス

IdPと互換性のあるプラットフォームSSO機能拡張を含むアプリ

macOS 13以降

以下の機能には追加のバージョン要件があります:

機能 | 対応するオペレーティングシステムの最小バージョン | ||||||||||

|---|---|---|---|---|---|---|---|---|---|---|---|

認証済みゲストモード | macOS 26 | ||||||||||

タップしてログイン | macOS 26 | ||||||||||

自動デバイス登録中のプラットフォームSSO | macOS 26 | ||||||||||

UPNプレフィックスをローカルアカウント名として使用 | macOS 15.4 | ||||||||||

デバイス識別子の認証 | macOS 15.4 | ||||||||||

ログインポリシー | macOS 15 | ||||||||||

オンデマンドアカウント作成 | macOS 14 | ||||||||||

グループ管理とネットワーク認証 | macOS 14 | ||||||||||

「システム設定」のプラットフォームSSO | macOS 14 | ||||||||||

プラットフォームSSOを設定する

プラットフォームSSOを使用するには、Macと各ユーザがIdPに登録されている必要があります。IdP対応および適用される構成によっては、Macは次の方法により、バックグラウンドでサイレントにデバイス登録を実行できます:

デバイス管理構成で提供された登録トークン

Macが正規のAppleデバイスであるという強力な保証を提供する認証。デバイス識別子(UDIDとシリアル番号)を含めることもできます。

ユーザに依存することなくIdPと信頼できる接続を維持するために、プラットフォームSSOは共有デバイスキーに対応しています。可能な限り共有デバイスキーを使用してください。共有デバイスキーは、自動デバイス登録中のプラットフォームSSO、IdPからの情報に基づくユーザアカウントのオンデマンド作成、ネットワーク認証、および認証済みゲストモードなどの機能に必要です。

デバイスの登録が成功したあと、ユーザが登録されます(ユーザアカウントが認証済みゲストモードを使用する場合を除く)。IdPが要求する場合、ユーザ登録の際に登録の確認を求めるプロンプトが表示されることがあります。プラットフォームSSOがオンデマンドで作成するローカルユーザアカウントの場合、ユーザ登録はバックグラウンドで自動的に実行されます。

注記: デバイス管理サービスからMacを登録解除すると、IdPからの登録解除も行われます。

認証方法

プラットフォームSSOはIdPとは異なる認証方式に対応します。それぞれの方式への対応は、IdPとプラットフォームSSO機能拡張によって異なります。

パスワード: この方法を使用すると、ユーザはローカルパスワードまたはIdPのパスワードで認証します。WS-Trustにも対応しています。アカウントを管理するIdPが連携されているときでもユーザを認証できます。

Secure Enclaveで保護されたキー: この方法を使用すると、自分のMacにログインするユーザは、Secure Enclaveで保護されたキーを使って、パスワードを入力せずにIdPで認証できます。Secure Enclave鍵は、ユーザ登録処理中にIdPによって設定されます。

スマートカード: この方法を使用すると、ユーザはスマートカードを使用してIdPで認証されます。この方法を使用するには、次の手順を実行する必要があります:

IdPにスマートカードを登録します。

Macでスマートカード属性マッピングを構成します。

詳細および属性のマッピング構成例については、スマートカードサービスプロジェクトのマニュアルページを参照してください。

アクセスキー: この方法では、ユーザはAppleウォレットに保存されているパスを使用してIdPで認証されます。スマートカードと同様に、IdPにアクセスキーを登録する必要があります。

ユーザアカウントをオンデマンドで作成するなどの特定の機能では、特定の認証方法を使用する必要があります。

機能 | パスワード | Secure Enclaveで保護されたキー | スマートカード | アクセスキー | |||||||

|---|---|---|---|---|---|---|---|---|---|---|---|

グループ管理 | |||||||||||

自動デバイス登録 | |||||||||||

認証済みゲストモード | |||||||||||

オンデマンドアカウント作成 | |||||||||||

パスワード同期 | |||||||||||

注記: 登録を実行するには、SSO機能拡張が要求された方法に対応している必要があります。方法の切り替えにも対応しています。例えば、ユーザ名とパスワードでのログイン時に新しいユーザアカウントが作成された場合、ログインが成功したあと、そのアカウントをSecure Enclaveで保護されたキーまたはスマートカードの使用に切り替えることができます。

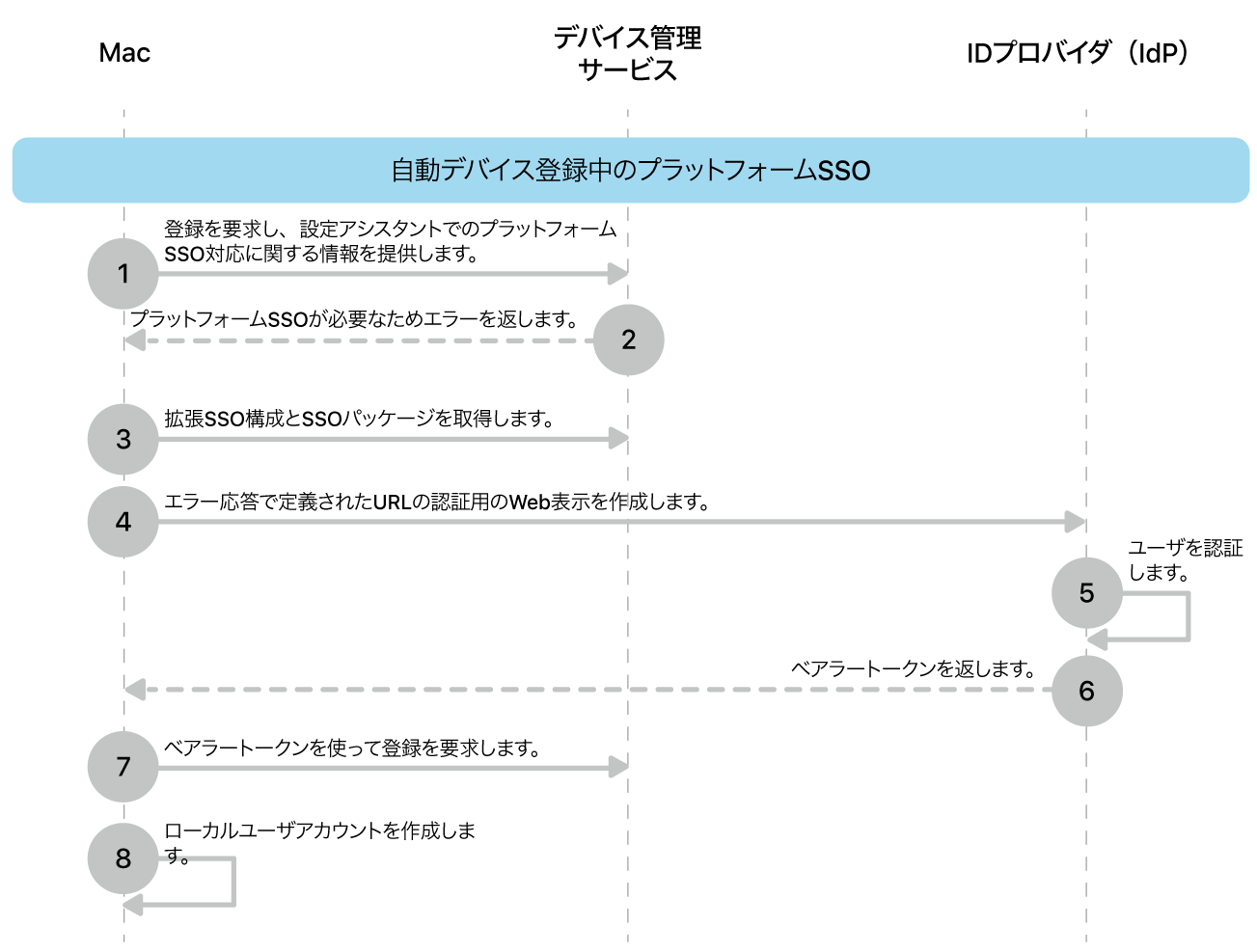

自動デバイス登録でのプラットフォームSSO

組織は、自動デバイス登録使用時に、設定アシスタントでプラットフォームSSOを有効にして適用できます。これはシングルユーザデバイス用のオプションです。ユーザが登録を認証されると自動的にローカルアカウントが作成されるため、対応するネイティブアプリやWebアプリですぐにSSOを使用できます。

プロセスは次のように動作します:

macOSによって登録が要求されます。登録中に、プラットフォームSSOに対応していることがデバイス管理サービスに通知されます。

デバイス管理サービスは403エラーを返します。このエラーには、SSO構成の場所およびSSO機能拡張を含むアプリが入っているパッケージに関する情報が含まれています。

macOSによって、プラットフォームSSO機能拡張および構成がダウンロードされ、インストールされます。

macOSによって、プラットフォームSSOが構成され、デバイスが登録されます。認証が構成されている場合、登録はバックグラウンドでサイレントに実行されます。その後、macOSはユーザ登録を実行するために、先ほど挙げた方法のいずれかを使用してIdPから認証されることをユーザに求めます。プラットフォームSSOの登録が完了しないと、ユーザは先に進むことができません。

IdPによって認証が処理されます。

認証が成功すると、IdPによってベアラトークンがmacOSに返されます。

macOSは、ベアラトークンを使用してデバイス管理サービスへの登録を認証します。同じIdPに連携されている場合、ユーザは資格情報を再入力することなく、管理対象Apple Accountにサインインできます。この操作を実行するには、iCloud設定アシスタントパネルをユーザに表示する必要があります。

macOSによってローカルアカウントが作成されます。パスワードはIdPと同期されるか、ユーザがローカルパスワードを設定します(プラットフォームSSOがSecure Enclaveで保護されたキーを使用する場合)。必要に応じて、パスコード構成を使用してローカルパスワードのパスワード複雑さ要件を適用できます。

構成されている場合、macOSによって、ローカルアカウントログインプロフィールピクチャがIdPから同期されます。

自動デバイス登録中は、ソフトウェアアップデートが適用されたプラットフォームSSOを使用できます。この場合、デバイス管理サービスが最初にアップデートを適用する必要があります。

macOSが作成するユーザアカウントがMac上にある唯一のアカウントである場合、そのアカウントは管理者アカウントになります。デバイス管理サービスがアカウント構成コマンドを使用して管理者アカウントを作成した場合は、プラットフォームSSOグループ管理を使用してユーザアカウントに別の権限を割り当てることができます。

シングルサインオン

プラットフォームSSOは拡張SSOの一部であるため、同じシングルサインオン機能が提供されます。ユーザは一度ログインすると、最初の認証で提供されたトークンを使って、対応するネイティブアプリおよびWebアプリで認証されます。

トークンが見つからない場合、有効期限が切れている場合、または4時間以上経過している場合、プラットフォームSSOは更新を試みるか、IdPから新しいものを取得しようとします。また、プラットフォームSSOがトークンが更新することなく完全なログインを要求するまでの秒数(最小1時間)を構成できます。デフォルトでは、18時間ごとに完全なログインが必要です。

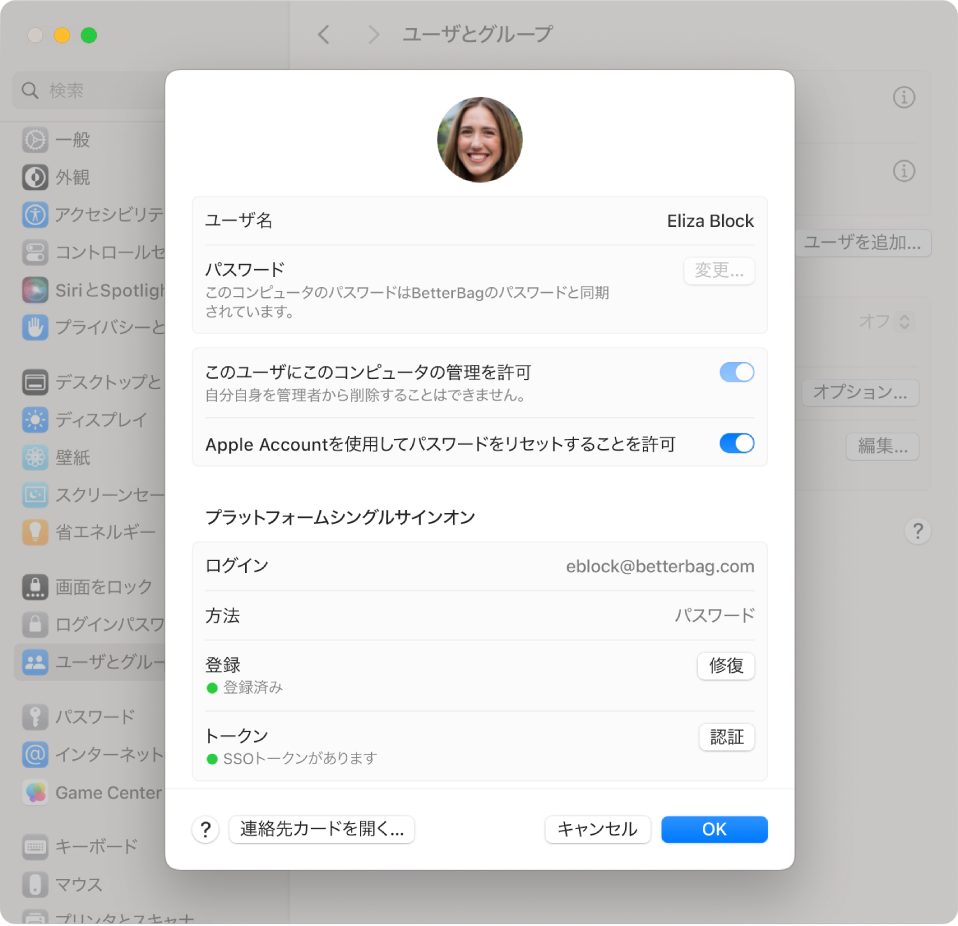

「システム設定」のプラットフォームSSO

プラットフォームSSOが登録されると、ユーザは「システム設定」>「ユーザとグループ」>[ユーザ名]でユーザ登録状況を確認できます。必要に応じて、登録の修復を開始したり、認証トークンの更新を適用したりできます。

デバイス登録状況は「ユーザとグループ」>「ネットワークアカウントサーバ」に表示され、修復を実行するオプションも提供します。

パスワード同期とログインポリシー

パスワード認証方法を使用する場合、ユーザがローカルまたはリモートでパスワードを変更すると、ローカルユーザパスワードはIdPと自動的に同期されます。必要に応じて、macOSはユーザに以前のパスワードを入力するように求めます。

デフォルトでは、FileVault、ロック画面、およびログインウインドウをロック解除する際に、ローカルアカウントパスワードが必要です。入力されたパスワードがローカルユーザアカウントのパスワードと一致しない場合、macOSはライブ認証を実行するためにIdPへの接続を試みます。macOSがIdPに接続できないか、入力されたパスワードがIdPに保存されているパスワードと一致しない場合、認証は失敗します。

ログインポリシーによって、これらの3つのプロンプトで、IdPの現在のアカウントパスワードを使用することをすぐに許可できます。FileVault、ロック画面、およびログインウインドウに対して、以下のポリシーを個別に設定することもできます:

認証を試みる。

これが構成されている場合、IdPからのライブ認証を試みます。

Macがオンラインの場合、次に進むにはIdPからの認証が成功している必要があります。最初の試行後にMacがオフラインになった場合も同様です。

認証が成功すると、プラットフォームSSOによってローカルパスワードがアップデートされます。

Macがオフラインの場合、ユーザはローカルアカウントパスワードを使用できます。

認証が必要。

これが設定されている場合、次に進むにはIdPからのライブ認証が必要です。

Macがオンラインの場合、次に進むにはIdPからの認証が成功している必要があります。構成されているオフライン猶予期間は関係ありません。

認証が成功すると、プラットフォームSSOによってローカルパスワードがアップデートされます。

Macがオフラインの場合、ユーザはログインできません。そのような状況では、オフライン猶予期間を有効にして、前回正常にログインしてからの日数を設定できます。ユーザはこの期間中、ローカルアカウントパスワードを引き続き使用できます。

MacにログインするアカウントをすべてプラットフォームSSOが管理する必要があるか、ローカルのみのアカウントによるログインは許可されるかを定義できます。ポリシーが適用またはアップデートされてからこの設定が適用されるまでの日数を定義することもできます。これにより、ローカルアカウントの一時使用が許可されます。例えば、プラットフォームSSOデバイス登録を実行または修復するため、デバイス管理サービスによって作成された管理者アカウントを一時的に使用できます。

ライブ認証の代わりに、ユーザがロック画面でTouch IDまたはApple Watchを使用することを許可することもできます。

必要に応じて、ローカルアカウント(あなたが定義したもの)にログインポリシーを適用しないこともできます。プラットフォームSSOへの登録が要求されなくなります。

グループ管理とネットワーク認可

プラットフォームSSOは、ユーザにMac上で必要な適切なレベルの権限を提供するために、詳細な権限管理を提供します。これを実現するため、プラットフォームSSOはユーザが認証されるたびにアカウントに以下の権限を適用できます:

標準: アカウントに標準ユーザの権限が設定されます。

管理者: アカウントをローカル管理者グループに追加します。

グループ: IdPでユーザが認証されるたびにアップデートされるグループメンバーシップによって権限を定義します。

グループを使用する場合、次のいずれかのメンバーシップに基づいてアカウントの権限が設定されます:

管理者グループ: アカウントがリストされたグループに含まれる場合、ローカル管理者アクセスが付与されます。

認証グループ: アカウントが内蔵またはカスタム定義の認証権限に割り当てられたグループに含まれる場合、そのグループに関連付けられた権限が付与されます。例えば、macOSでは次の認証権限が使用されます:

system.preferences.datetime。アカウントに時間設定の変更を許可します。system.preferences.energysaver。アカウントに省エネルギー設定の変更を許可します。system.preferences.network。アカウントのネットワーク設定の変更を許可します。system.preferences.printing。アカウントにプリンタの追加または削除を許可します。

追加グループ: macOSまたは特定のアプリ用にカスタム定義されたグループ。macOSによってローカルディレクトリ内に自動作成されます(すでに存在しない場合)。例えば、

sudo構成内で、sudoアクセスを定義する追加グループを使用できます。

ネットワーク認証

プラットフォームSSOは、IdP資格情報の使用をMac上に認証目的のローカルアカウントを持たないユーザに拡張します。これらのアカウントはグループ管理と同じグループを使用します。例えば、アカウントがいずれかの管理者グループのメンバーである場合、管理者認証プロンプトを実行できます。この機能を使用するには、共有デバイスキーでプラットフォームSSOを構成してください。

セキュアトークン、所有権、または現在ログインしているユーザによる認証を必要とする認証プロンプトでは、ネットワーク認証はできません。

オンデマンドアカウント作成

共有導入でのアカウント管理を円滑化するために、ユーザはIdPユーザ名とパスワードまたはスマートカードを使用してMacにログインし、ローカルアカウントを作成できます。

自動デバイス登録と自動進行を使用してプロビジョニングプロセスを完全に自動化できます。デバイス管理サービスを使用して最初のローカル管理者アカウントを作成し、サイレントプラットフォームSSO登録を実行する必要があります。

オンデマンドアカウント作成を使用するには、以下が必要になります:

ブートストラップトークンに対応するデバイス管理サービスにMacを登録します。

以下を追加します: プラットフォームSSO、共有デバイスキー、およびログイン時にユーザを作成するオプションを含むSSO機能拡張構成。

設定アシスタントを完了して、ローカル管理者アカウントを作成します。

FileVaultのロックが解除されているMacにログインウインドウが表示され、ネットワークに接続されています。

任意の構成オプションを使用して、ローカルアカウント名(ユーザ名とも呼ばれます)とフルネームにどのIdP属性を使用するかを定義できます。管理者は、アカウント名のキーをcom.apple.PlatformSSO.AccountShortNameに設定してUPNプレフィックスを使用することもできます。

さらに、ログイン時に新しく作成されたアカウントに適用する権限を定義することもできます。グループ管理にも同じオプションを使用できます:

標準: アカウントに標準ユーザの権限が設定されます。

管理者: アカウントをローカル管理者グループに追加します。

グループ: IdPでユーザが認証されるたびにアップデートされるグループメンバーシップによって権限を定義します。

認証済みゲストモード

医療機関や学校など、IdP資格情報で短時間サインインするだけなので、ユーザごとにローカルアカウントを作成する必要がない共有導入の場合は、認証済みゲストモードでログイン体験を迅速化できます。デフォルトでは、ユーザには標準ユーザ権限が付与されますが、プラットフォームSSOグループ管理を使用してそれらの権限を変更できます。

この機能を使用するには、オンデマンドアカウント作成と同じ要件が必要ですが、ログイン時にユーザを作成するオプションの代わりに、認証済みゲストモードを構成します。

ユーザがログアウトすると、macOSはそのアカウントのすべてのローカルデータを消去し、共有Macは次のユーザがログインできるように準備されます。

タップしてログイン

「タップしてログイン」は、デジタル資格情報機能をAppleウォレットからmacOSに拡張します。ここ数年で、組織はAppleウォレットでデジタルバッジを採用し、物理的なバッジを必要とせずにiPhoneまたはApple Watchをタップするだけでドアを解錠できるようにしました。この同じ体験をMacでも利用できます。

この認証方法は、教育機関、小売店、医療施設など、複数のユーザでMacを共有する組織にとって特に有用です。

「タップしてログイン」では、ユーザはiPhoneまたはApple Watchを接続されたNFCリーダーでタップすると、認証済みゲストモード用に構成されたMacで認証されます。これにより、安全なシングルサインオンプロセスが開始され、アプリやWebサイトでユーザが自動的に認証されるので、ユーザは素早くログインして作業を開始できます。

ユーザの資格情報は、iPhoneアプリまたはブラウザ経由で、Appleウォレットのアクセスキーとしてプロビジョニングされます。このアクセスキーはデバイスのSecure Enclaveに保存されて、ハードウェアによって保護され、暗号化されることで、改ざんや抽出の試みを防ぐのに役立ちます。エクスプレスモード機能により、デバイスをスリープ解除またはロック解除する必要なくすぐに認証できるので、Appleウォレットの交通系ICカードのように便利になります。

「タップしてログイン」機能を実装するには、Macが次の条件を満たしている必要があります:

認証済みゲストモードを構成済み

対応する外部NFCリーダーを接続済み

アクセスキーの作成と管理には、Appleウォレットアクセスプログラムへの参加が必要です。アクセスキーの作成方法について詳しくは、「Appleウォレットアクセスプログラムガイド」の「プロビジョニング」を参照してください。