Início de Sessão Único (SSO) de Plataforma para macOS

Com o Início de Sessão Único de Plataforma (SSO de Plataforma), você (ou um desenvolvedor especializado em gerenciamento de identidade) pode criar extensões de SSO que permitem que usuários usem a conta da sua organização de um IdP em um Mac durante a configuração inicial.

Recursos

O SSO de Plataforma é compatível com os seguintes recursos:

Ativação e aplicação do SSO de Plataforma durante o Registro de Dispositivo Automatizado para autenticar o registro, iniciar sessão em uma Conta Apple Gerenciada e criar um usuário local.

Fornecimento da experiência de Início de Sessão Único em apps nativos e apps web.

Obtenção de informações sobre o SSO de Plataforma nos Ajustes do Sistema.

Sincronização das senhas das contas de usuário locais com o IdP e definição de políticas de início de sessão.

Definição de permissões de grupo para contas de IdP e permissão para que as pessoas usem contas de IdP somente de rede em avisos de autorização.

Criação de contas de usuário locais sob demanda ao iniciar uma sessão com credenciais de uma conta de IdP.

Compatibilidade com usuários convidados que iniciam uma sessão temporariamente com as credenciais do IdP em computadores Mac compartilhados.

Nota: a maioria dos recursos requer compatibilidade com a extensão de SSO. Para saber mais sobre como implementar o SSO de Plataforma na sua organização, consulte a documentação do IdP.

Requisitos

Um Mac com Apple Silicon ou um Mac com processador Intel com Touch ID

Um serviço de gerenciamento de dispositivos compatível com a configuração de Início de Sessão Único Extensível que inclua ajustes para o SSO de Plataforma

Um app que contenha uma extensão de SSO de Plataforma compatível com o IdP

macOS 13 ou posterior

Os seguintes recursos têm requisitos de versão adicionais:

Recurso | Versão mínima compatível de sistema operacional | ||||||||||

|---|---|---|---|---|---|---|---|---|---|---|---|

Modo Convidado Autenticado | macOS 26 | ||||||||||

Toque para Iniciar a Sessão | macOS 26 | ||||||||||

SSO de Plataforma durante o Registro de Dispositivo Automatizado | macOS 26 | ||||||||||

Prefixo UPN como nome da conta local | macOS 15.4 | ||||||||||

Atestado para identificadores de dispositivo | macOS 15.4 | ||||||||||

Políticas de início de sessão | macOS 15 | ||||||||||

Criação de conta sob demanda | macOS 14 | ||||||||||

Gerenciamento de grupo e autorização de rede | macOS 14 | ||||||||||

SSO de Plataforma nos Ajustes do Sistema | macOS 14 | ||||||||||

Configure o SSO de Plataforma

Para usar o SSO de Plataforma, o Mac e cada usuário precisam se registrar no IdP. Dependendo do suporte do IdP e da configuração aplicada, o Mac pode realizar o registro do dispositivo silenciosamente em segundo plano usando:

Um token de registro fornecido na configuração de gerenciamento do dispositivo

Um atestado, que fornece uma forte garantia de que o Mac é um dispositivo Apple genuíno e inclui, opcionalmente, identificadores do dispositivo (UDID e número de série).

Para manter uma conexão confiável com o IdP independente do usuário, o SSO de Plataforma é compatível com chaves de dispositivo compartilhadas. Use as chaves de dispositivo compartilhadas sempre que possível, pois elas são necessárias para recursos como SSO de Plataforma durante o Registro de Dispositivo Automatizado, criação sob demanda de contas de usuário com base em informações do IdP, autorização de rede e Modo Convidado Autenticado.

Depois de um registro de dispositivo bem‑sucedido, o usuário se registra (a menos que a conta de usuário esteja usando o Modo Convidado Autenticado). Se o IdP exigir, o registro do usuário pode envolver a solicitação de confirmação do registro. Para contas de usuário locais que o SSO de Plataforma cria sob demanda, o registro do usuário ocorre automaticamente em segundo plano.

Nota: se você cancelar o registro de um Mac no serviço de gerenciamento de dispositivos, o registro no IdP também será cancelado.

Métodos de autenticação

O SSO de Plataforma é compatível com diferentes métodos de autenticação com um IdP. A compatibilidade depende do IdP e da extensão de SSO de Plataforma.

Senha: com este método, um usuário se autentica com uma senha local ou uma senha do IdP. Também é compatível com WS-Trust, que permite que o usuário se autentique mesmo quando o IdP que gerencia a conta é federado.

Chave assegurada pelo Secure Enclave: com este método, um usuário que inicia a sessão no Mac pode usar uma chave assegurada pelo Secure Enclave para se autenticar com o IdP sem uma senha. O IdP configura a chave do Secure Enclave durante o processo de registro do usuário.

Smart card: com este método, um usuário usa um smart card para se autenticar com o IdP. Para usar este método:

Registre o smart card com o IdP.

Configure o mapeamento de atributo do smart card no Mac.

Para obter detalhes e um exemplo de configuração de mapeamento de atributo, consulte a página “man” do projeto Smart Card Services.

Teclas de acesso: com este método, os usuários usam um tíquete armazenado no app Carteira da Apple para se autenticar com o IdP. Semelhante a um smart card, a chave de acesso precisa ser registrada com o IdP.

Algumas funcionalidades, como a criação de contas de usuário sob demanda, exigem que você use um método de autenticação específico.

Recurso | Senha | Chave assegurada pelo Secure Enclave | Smart card | Tecla de acesso | |||||||

|---|---|---|---|---|---|---|---|---|---|---|---|

Gerenciamento de grupo | |||||||||||

Registro de Dispositivo Automatizado | |||||||||||

Modo Convidado Autenticado | |||||||||||

Criação de conta sob demanda | |||||||||||

Sincronização de senha | |||||||||||

Nota: a extensão de SSO precisa ser compatível com o método solicitado para realizar o registro. A troca de métodos também é compatível. Por exemplo, quando uma nova conta de usuário é criada durante o início de sessão com um nome de usuário e senha, essa conta pode passar a usar uma chave ou um smart card assegurado no Secure Enclave depois que o início de sessão tiver sido concluído.

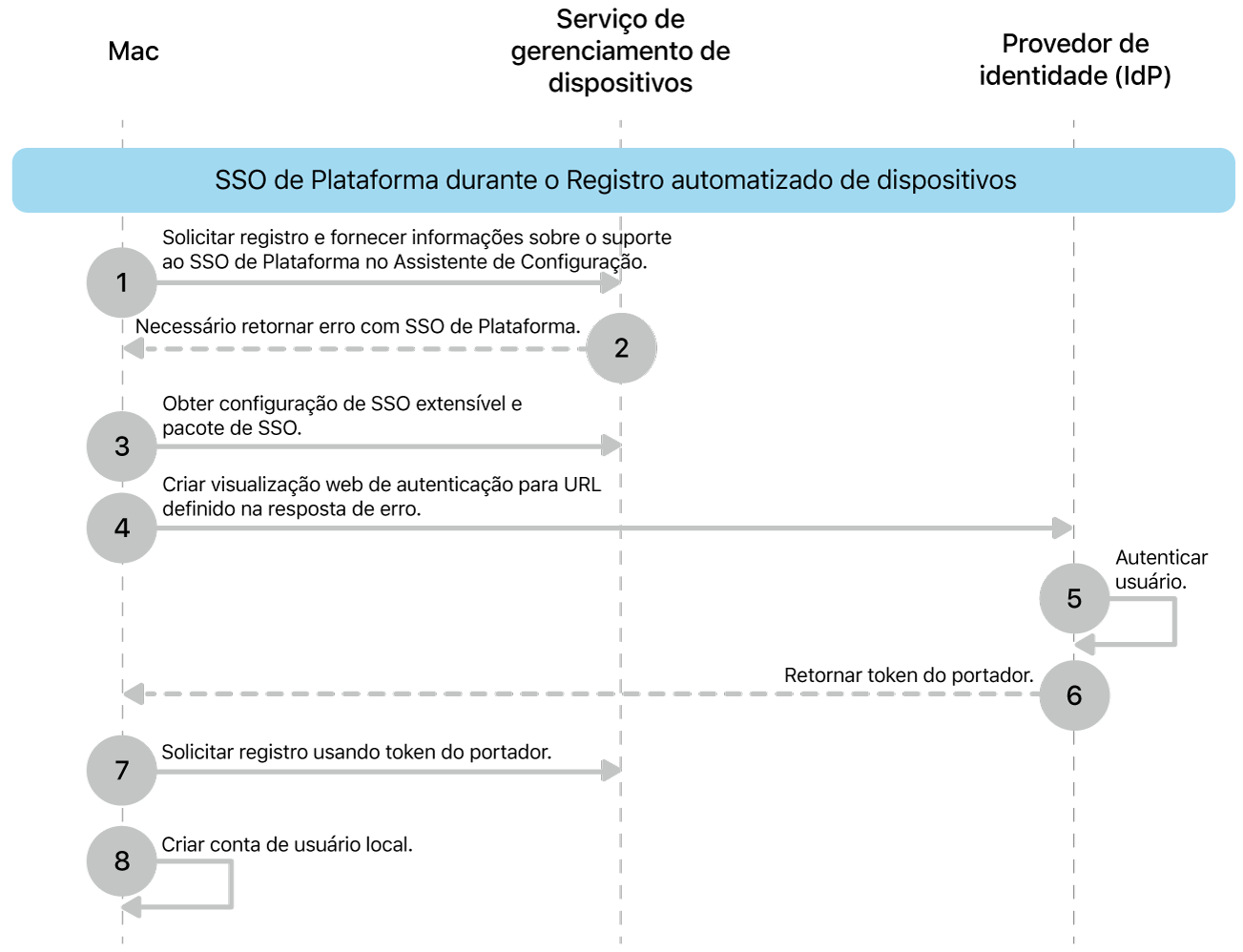

SSO de Plataforma com o Registro de Dispositivo Automatizado

As organizações podem ativar e exigir o SSO de Plataforma durante o Assistente de Configuração com o Registro de Dispositivo Automatizado. Esta é uma opção para dispositivos de único usuário, porque o usuário que autentica o registro obtém automaticamente uma conta local e pode usar o SSO com apps nativos e da web compatíveis imediatamente.

O processo funciona assim:

O macOS solicita o registro e informa ao serviço de gerenciamento de dispositivos que é compatível com SSO de Plataforma durante o registro.

O serviço de gerenciamento de dispositivos retorna um erro 403 que inclui informações sobre onde encontrar a configuração de SSO e o pacote que contém um app com a extensão de SSO.

O macOS baixa e instala a extensão e configuração do SSO de Plataforma.

O macOS configura o SSO de Plataforma e realiza um registro de dispositivo. Se a certificação estiver configurada, o registro será feito silenciosamente em segundo plano. Em seguida, o macOS solicitará que o usuário se autentique com o IdP usando um dos métodos listados anteriormente para fazer o registro de usuário. Os usuários não podem continuar sem um registro bem-sucedido do SSO de Plataforma.

O IdP gerencia a autenticação.

Depois de uma autenticação bem-sucedida, o IdP retorna um token de portador ao macOS.

O macOS usa o token de portador para autenticar o registro no serviço de gerenciamento de dispositivos e, se federado ao mesmo IdP, pode iniciar a sessão do usuário na sua Conta Apple Gerenciada sem que ele precise digitar as credenciais novamente. Para que isso funcione, o painel Assistente de Configuração do iCloud precisa estar visível ao usuário.

O macOS cria uma conta local e a senha é sincronizada com o IdP ou o usuário define uma senha local (quando o SSO de Plataforma usa uma chave assegurada pelo Secure Enclave). Se necessário, você pode usar a configuração de Código para impor requisitos de complexidade de senha para a senha local.

Se configurado, o macOS pode sincronizar a foto de perfil de início de sessão da conta local do IdP.

Você pode usar o SSO de Plataforma durante o Registro de Dispositivo Automatizado com uma atualização de software obrigatória. Nesse caso, o serviço de gerenciamento de dispositivos precisa exigir a atualização primeiro.

Se a conta de usuário que o macOS cria for a única no Mac, ela se tornará uma conta de administrador. Se o serviço de gerenciamento de dispositivos tiver usado o comando de configuração de conta para criar uma conta de administrador, você pode usar o gerenciamento de grupo de SSO de Plataforma para atribuir privilégios diferentes à conta de usuário.

Início de Sessão Único

Como o SSO de Plataforma faz parte do SSO Extensível, ele oferece as mesmas capacidades de Início de Sessão Único e permite que os usuários iniciem a sessão uma vez e usem o token fornecido pela autenticação inicial para a autenticação em apps nativos e apps web compatíveis.

Se os tokens não forem encontrados, tiverem expirados ou tiverem mais de quatro horas de uso, o SSO de Plataforma tenta atualizar ou recuperar novos do IdP. Além disso, você pode configurar uma duração em segundos (mínimo de 1 hora) até que o SSO de Plataforma exija um início de sessão completo em vez de uma atualização de token. Por padrão, é exigido um início de sessão completo a cada 18 horas.

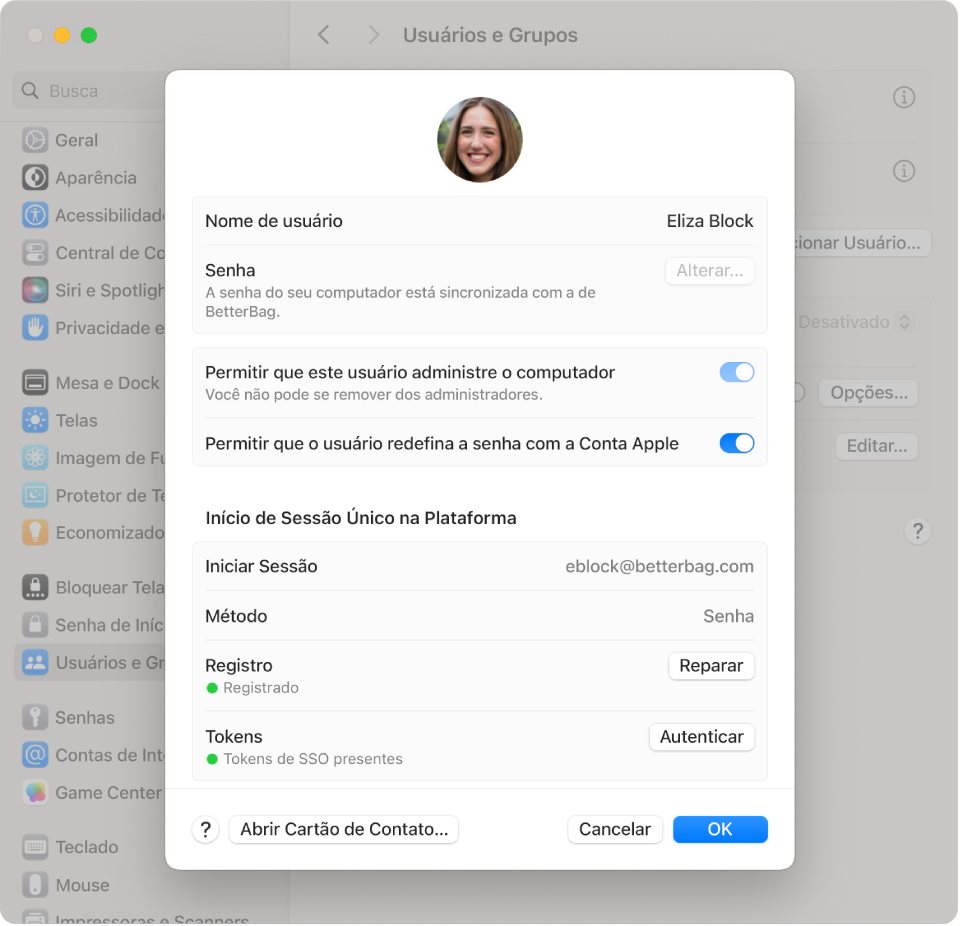

SSO de Plataforma nos Ajustes do Sistema

Depois que o SSO de Plataforma é registrado, um usuário pode inspecionar o estado do registro de usuário nos Ajustes do Sistema > Usuários e Grupos > [nome de usuário]. Se necessário, ele pode iniciar um reparo do registro e forçar uma atualização do token de autenticação.

O status do registro do dispositivo fica visível em Usuários e Grupos > Servidor de conta de rede e também oferece uma opção para realizar um reparo.

Sincronização de senha e políticas de início de sessão

Se você usar o método de autenticação por senha, a senha do usuário local será sincronizada automaticamente com o IdP sempre que um usuário alterar a senha, local ou remotamente. Se necessário, o macOS solicita a senha anterior do usuário.

Por padrão, a senha da conta local é exigida para desbloquear o FileVault e a Tela Bloqueada, e na janela de início de sessão. Se a senha digitada não corresponder à senha da conta do usuário local, o macOS tentará acessar o IdP para realizar uma autenticação ao vivo. Se o macOS não conseguir acessar o IdP ou se a senha digitada não corresponder à senha armazenada pelo IdP, a autenticação falhará.

Com políticas de início de sessão, você pode permitir o uso imediato da senha da conta atual do IdP nestes três avisos. Você também pode definir as seguintes políticas individualmente para o FileVault, a Tela Bloqueada e a janela de início de sessão:

Tentativa de autenticação.

Se configurado, há uma tentativa de autenticação ao vivo com o IdP.

Se o Mac estiver online, é necessária uma autenticação bem‑sucedida com o IdP para continuar, mesmo quando o Mac estiver offline após a primeira tentativa.

Se a autenticação for bem‑sucedida, o SSO de Plataforma atualiza a senha local.

Se o Mac estiver offline, o usuário poderá usar a senha da conta local.

Exigir autenticação.

Se configurada, a autenticação ao vivo com o IdP é exigida para continuar.

Se o Mac estiver online, é necessária uma autenticação bem-sucedida com o IdP para continuar, independentemente de um período de tolerância offline configurado.

Se a autenticação for bem‑sucedida, o SSO de Plataforma atualiza a senha local.

Se o Mac estiver offline, os usuários não poderão iniciar a sessão. Nesses casos, você pode ativar um período de tolerância offline e defini-lo como o número de dias após um início de sessão bem-sucedido anterior, durante o qual o usuário pode continuar a usar a senha da conta local.

Você pode definir se qualquer conta que inicia uma sessão no Mac precisa ser gerenciada pelo SSO de Plataforma ou se o início de sessão com contas somente locais ainda é permitido. Também é possível definir a quantidade de dias após a aplicação ou atualização da política até quando este ajuste será aplicado. Isso permite o uso temporário de contas locais. Por exemplo, você pode usar temporariamente uma conta de administrador criada pelo serviço de gerenciamento de dispositivos para realizar ou reparar o registro do dispositivo do SSO de Plataforma.

Em vez de autenticação ao vivo, você também pode permitir que os usuários usem o Touch ID ou o Apple Watch na Tela Bloqueada.

Se necessário, as contas locais (definidas por você) podem ser isentas das políticas de início de sessão e não serão solicitadas a se registrar no SSO de Plataforma.

Gerenciamento de grupo e autorização de rede

O SSO de Plataforma oferece gerenciamento granular de direitos para fornecer aos usuários o nível adequado de privilégios que precisam no Mac. Para isso, o SSO de Plataforma pode aplicar os seguintes privilégios a uma conta toda vez que o usuário se autenticar:

Padrão: a conta recebe privilégios de usuário padrão.

Administrador: adiciona a conta ao grupo de administradores local.

Grupos: define privilégios por adesão ao grupo, que são atualizados toda vez que o usuário se autentica com o IdP.

Quando você usa grupos, uma conta obtém privilégios com base na participação nos seguintes grupos:

Grupos de administradores: se a conta fizer parte de um grupo listado, ela terá acesso de administrador local.

Grupos de autorização: se a conta fizer parte de um grupo atribuído a um direito de autorização integrado ou personalizado, então a conta terá privilégios associados a esse grupo. Por exemplo, o macOS usa os seguintes direitos de autorização:

system.preferences.datetime, que permite que a conta modifique os ajustes de hora.system.preferences.energysaver, que permite que a conta modifique os ajustes do economizador de energia.system.preferences.network, que permite que a conta modifique os ajustes de rede.system.preferences.printing, que permite que a conta adicione ou remova impressoras.

Grupos adicionais: grupos definidos de forma personalizada para o macOS ou apps específicos, que o macOS cria automaticamente dentro do diretório local (se eles não existirem). Por exemplo, você pode usar um grupo adicional na configuração de

sudopara definir o acesso desudo.

Autorização de rede

O SSO de Plataforma expande o uso de credenciais do IdP para usuários que não têm uma conta local no Mac para propósitos de autorização. Essas contas usam os mesmos grupos do gerenciamento de grupo. Por exemplo, se a conta for membro de um dos grupos de administrador, ela poderá executar solicitações de autorização de administrador. Para usar esta funcionalidade, configure o SSO de Plataforma com chaves de dispositivo compartilhadas.

A autorização de rede não é possível com solicitações de autorização que exigem um token seguro, permissões de propriedade ou autenticação pelo usuário atual conectado.

Criação de conta sob demanda

Para facilitar o gerenciamento de contas em implementações compartilhadas, usuários podem usar seus nomes e senhas do IdP ou um smart card para criar uma conta local.

Você pode obter um processo de provisionamento totalmente automatizado usando o Registro de Dispositivo Automatizado com Avanço Automático. Você precisa criar a primeira conta de administrador local usando um serviço de gerenciamento de dispositivos e realizar o registro silencioso do SSO de Plataforma.

Para usar a criação de conta sob demanda, são necessários os seguintes requisitos:

Registre o Mac em um serviço de gerenciamento de dispositivos compatível com bootstrap tokens.

Adicione o seguinte: uma configuração de extensão de SSO com SSO de Plataforma, chaves de dispositivo compartilhadas e a opção de criar um usuário no início de sessão.

Complete o Assistente de Configuração e crie uma conta de administrador local.

O Mac deve estar mostrando a janela de início de sessão, com o FileVault desbloqueado e uma conexão de rede.

Usando uma opção de configuração opcional, você pode definir qual atributo do IdP usar para o nome da conta local (muitas vezes chamado de nome abreviado do usuário) e o nome completo. Os administradores também podem definir a chave do nome da conta como com.apple.PlatformSSO.AccountShortName para usar o prefixo UPN.

Além disso, você pode definir quais privilégios aplicar às contas recém-criadas ao iniciar sessão. As mesmas opções de gerenciamento de grupo estão disponíveis:

Padrão: a conta recebe privilégios de usuário padrão.

Administrador: adiciona a conta ao grupo de administradores local.

Grupos: define privilégios por adesão ao grupo, que são atualizados toda vez que o usuário se autentica com o IdP.

Modo Convidado Autenticado

O Modo Convidado Autenticado oferece uma experiência de início de sessão mais rápida para implementações compartilhadas, como consultórios médicos ou escolas, onde não é necessário criar uma conta local para cada usuário, porque eles só precisam iniciar sessão com suas credenciais do IdP por um curto período de tempo. O usuário recebe privilégios de usuário padrão automaticamente, mas você pode alterá-los usando o gerenciamento de grupo SSO de Plataforma.

Para usar esse recurso, você precisa dos mesmos requisitos da criação de conta sob demanda, mas em vez da opção de criar um usuário ao iniciar sessão, você configura o Modo Convidado Autenticado.

Quando um usuário finaliza a sessão, o macOS apaga todos os dados locais dessa conta, e o Mac compartilhado fica pronto para o próximo usuário iniciar a sessão.

Toque para Iniciar a Sessão

O recurso Toque para Iniciar a Sessão amplia a funcionalidade de credenciais digitais do app Carteira da Apple para o macOS. Nos últimos anos, organizações adotaram crachás digitais no app Carteira da Apple, permitindo que os usuários abram portas apenas aproximando o iPhone ou o Apple Watch, sem precisar de um crachá físico. Essa mesma experiência está disponível no Mac.

Esse método de autenticação é particularmente valioso para organizações que compartilham um Mac entre vários usuários, como instituições educacionais, lojas e clínicas médicas.

Com o recurso Toque para Iniciar Sessão, os usuários podem se autenticar em um Mac configurado com o Modo Convidado Autenticado quando tocarem o iPhone ou Apple Watch em um leitor NFC conectado. Isso inicia um processo de Início de Sessão Único seguro que autentica os usuários automaticamente em apps e sites, para que eles iniciem a sessão e comecem a trabalhar rapidamente.

As credenciais do usuário são fornecidas como chaves de acesso em um tíquete do app Carteira da Apple por meio de um app ou navegador do iPhone. Essas chaves de acesso são armazenadas no Secure Enclave do dispositivo, tornando-as criptografadas e protegidas por hardware, além de ajudar a proteger contra tentativas de adulteração ou extração. A funcionalidade Modo Expresso aumenta a praticidade ao permitir a autenticação imediata, sem que os usuários precisem ativar ou desbloquear seus dispositivos, semelhante ao funcionamento dos cartões de transporte público no app Carteira da Apple.

Para implementar a funcionalidade Toque para Iniciar Sessão, o Mac precisa estar:

Configurado no Modo Convidado Autenticado

Equipado com um leitor NFC externo compatível

A criação e o gerenciamento de chaves de acesso requerem participação no Programa de Acesso do App Carteira da Apple. Para obter mais informações sobre como criar uma chave de acesso, consulte Provisioning no Manual do Programa de Acesso do App Carteira da Apple.