Apple Business ManagerでMicrosoft Entra IDとのFederated Authenticationを使用する

Apple Business Managerでは、Federated Authenticationを使用してMicrosoft Entra ID Open ID Connect(OIDC)グローバルサービス(login.microsoftonline.com)にリンクし、ユーザがMicrosoft Entra IDユーザ名(通常はメールアドレス)とパスワードを使用してAppleデバイスにサインインできます。

注記: 国内クラウドとの統合は現在サポートされていません。

これによりユーザは、Microsoft Entra IDの認証情報を管理対象Apple Accountとして利用できます。ユーザはその後、それらの認証情報を使用して、割り当て済みのiPhone、iPad、Mac、Apple Vision Pro、共有iPadにサインインすることができます。これらのデバイスのいずれかにサインインした後は、MacでWebのiCloudにもサインインできます(Windows用iCloudは管理対象Apple Accountに対応していません)。

Microsoft Entra IDはIDプロバイダ(IdP)であり、Apple Business Managerのユーザを認証し、認証トークンを発行するために使用します。この認証は、証明書認証と2ファクタ認証(2FA)をサポートしています。

ドメイン、ディレクトリの同期、ドメインの読み取りに対応しているMicrosoftのデフォルトの役割

「Federated Authenticationを承認する」のタスクを完了するには、Entra IDのグローバル管理者の役割を持つMicrosoftアカウントを使用する必要があります。正常に接続された後、役割を変更する場合は、そのMicrosoftアカウントを編集するための2つのオプションがあります。

Microsoftアカウントの役割を次のいずれかに変更します。

グローバル閲覧者

アプリケーション管理者

クラウドアプリケーション管理者

ディレクトリ閲覧者とレポート閲覧者という2個の役割を持つようにMicrosoftアカウントの役割を変更する。

どちらのオプションでも、Apple Business Managerに必要な次のアクセス権限が許可されます。

すべてのドメインのリストを参照する:microsoft.directory/domains/standard/read

すべてのユーザの一覧を参照する:microsoft.directory/users/standard/read

セキュリティイベントの監査ログを参照する:microsoft.directory/auditLogs/allProperties/read

Federated Authenticationプロセス

このプロセスは、主に次の3つの手順で構成されます。

Federated Authenticationを承認する。

1つのMicrosoft Entra IDユーザアカウントでFederated Authenticationをテストする。

Federated Authenticationを有効にする。

重要: Federated Authenticationを設定する前に、以下の事項を確認してください。

手順1:Federated Authenticationを承認する

最初に、Microsoft Entra IDとApple Business Managerの信頼関係を築きます。このタスクは、Microsoft Entra IDのグローバル管理者の役割を持つMicrosoftアカウントが実行する必要があります。

注記: この手順を完了すると、ユーザは、構成したドメイン上で管理対象外(個人用)Apple Accountを新たに作成することができなくなります。これは、ユーザがアクセスしているAppleのその他のサービスに影響を与える可能性があります。「Appleのサービスを移行する」を参照してください。

Apple Business Manager

で、管理者またはユーザマネージャの役割を持つユーザとしてサインインします。

で、管理者またはユーザマネージャの役割を持つユーザとしてサインインします。サイドバーの下部にある自分の名前を選択し、「環境設定」

を選択し、「管理対象Apple Account」

を選択し、「管理対象Apple Account」 を選択して、「ユーザサインインとディレクトリ同期」の下の「今すぐ始める」を選択します。

を選択して、「ユーザサインインとディレクトリ同期」の下の「今すぐ始める」を選択します。「Microsoft Entra ID」を選択し、「続ける」を選択します。

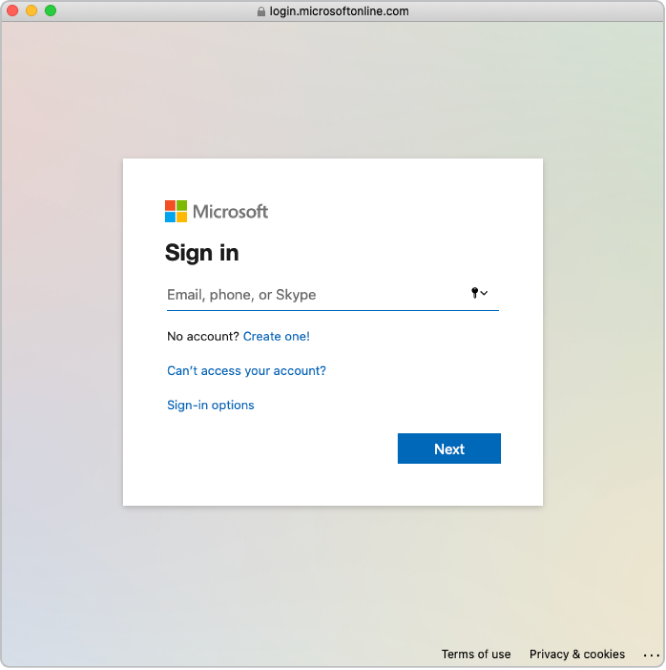

「Microsoftでサインイン」を選択し、Microsoft Entra IDのグローバル管理者のユーザ名を入力して、「次へ」を選択します。

アカウントのパスワードを入力して、「サインイン」を選択します。

アプリケーションの利用規約を注意深く読み、「Consent on behalf of your organization(組織に代わって同意)」を選択し、「同意する」を選択します。

これにより、Microsoft Entra IDにある情報へのアクセスを、MicrosoftがAppleに与えることに同意します。

必要に応じて、確認済みのドメインと競合するドメインを確認します。

「完了」を選択します。

必要に応じて、Microsoft Entra IDでのMicrosoftアカウントの役割をグローバル管理者から、必要な権限を持つ、サポートされている役割に変更することができます。詳細については、「ドメイン、ディレクトリの同期、ドメインの読み取りに対応しているMicrosoftのデフォルトの役割」を参照してください。

場合によっては、ドメインにサインインできないことがあります。一般的な理由は、以下のとおりです。

手順4のアカウントのユーザ名またはパスワードが間違っている。

手順2:1つのMicrosoft Entra IDユーザアカウントでFederated Authenticationをテストする

重要: Federated Authenticationテストでは、デフォルトの管理対象Apple Accountフォーマットも変更されます。

以下のタスクを完了したら、Federated Authenticationの接続をテストできます。

ユーザ名の競合チェック

管理対象Apple Accountのデフォルトフォーマットのアップデート

ユーザアカウントの役割の変更は、Apple Business ManagerをMicrosoft Entra IDにリンクした後に行うことができます。たとえば、ユーザアカウントの役割を職員の役割に変更したい場合があります。

注記: 管理者またはユーザマネージャの役割を持つユーザアカウントは、Federated Authenticationを使用してサインインできません。これらの役割では、連携プロセスの管理のみが可能です。

連携するドメインの横にある「連携する」を選択します。

「Sign in to Microsoft Entra ID Portal(Microsoft Entra IDポータルにサインイン)」を選択し、ドメインに存在するアカウントのMicrosoft Entra IDのユーザ名を入力し、「次へ」を選択します。

アカウントのパスワードを入力し、「サインイン」>「完了」>「完了」の順に選択します。

場合によっては、ドメインにサインインできないことがあります。一般的な理由は、以下のとおりです。

連携用に選択したドメインのユーザ名またはパスワードが間違っている。

連携用に選択したドメインにアカウントが含まれていない。

手順3:Federated Authenticationを有効にする

Apple Business Manager

で、管理者またはユーザマネージャの役割を持つユーザとしてサインインします。

で、管理者またはユーザマネージャの役割を持つユーザとしてサインインします。サイドバーの下部にある自分の名前を選択し、「環境設定」

を選択して、「管理対象Apple Account」

を選択して、「管理対象Apple Account」 を選択します。

を選択します。「ドメイン」セクションで、連携するドメインの横にある「管理」を選択し、「Microsoft Entra IDでのサインインを有効にする」を選択します。

「Microsoft Entra IDでのサインイン」を有効にします。

必要な場合は、この段階でユーザアカウントをApple Business Managerに同期できます。「Microsoft Entra IDからユーザアカウントを同期する」を参照してください。