Secure Enclave

Secure Enclave er et dedikeret, sikkert subsystem i de nyeste versioner af iPhone, iPad, Mac, Apple TV, Apple Watch, Apple Vision Pro og HomePod.

Oversigt

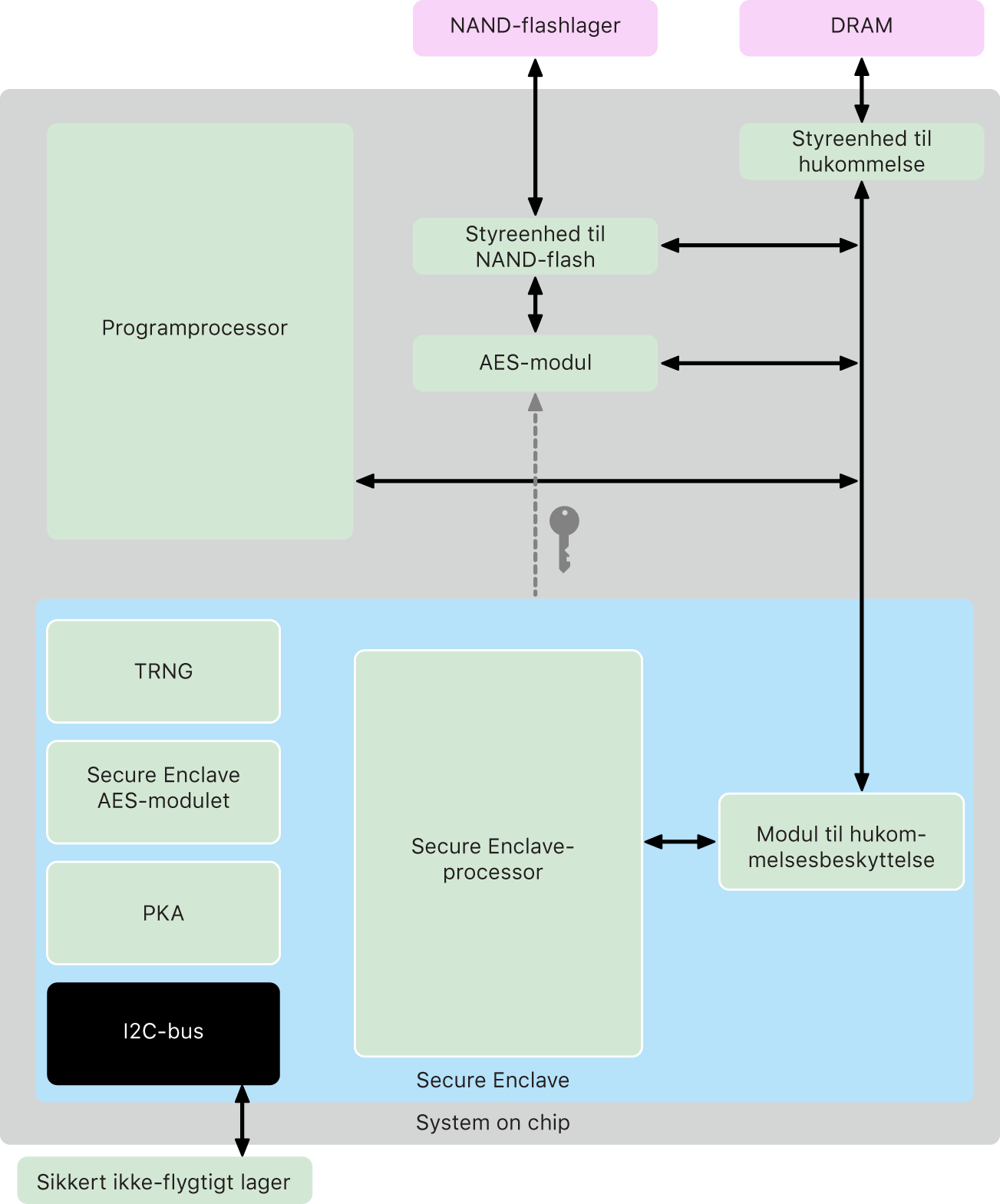

Secure Enclave er et dedikeret, sikkert subsystem, som er integreret i Apples System on Chip (SoC). Secure Enclave er isoleret fra hovedprocessoren for at give et ekstra lag sikkerhed og er designet til at beskytte følsomme brugerdata, også selvom app-processorens kerne bliver kompromitteret. Den følger samme designprincipper som SoC – en Boot ROM, der etablerer en hardwaretillidsrod, et AES-modul, der giver effektive og sikre kryptografiske funktioner, og beskyttet hukommelse. Selvom Secure Enclave ikke har nogen lagringsplads, har den en metode til at opbevare oplysninger sikkert på tilsluttet lagringsplads, der er adskilt fra det NAND-flashlager, der bruges af app-processoren og operativsystemet.

Secure Enclave er en hardwarefunktion på de fleste versioner af iPhone, iPad, Mac, Apple TV, Apple Watch, Apple Vision Pro og HomePod:

Alle iPhone-modeller fra og med iPhone 5s og nyere modeller

Alle iPad-modeller fra og med iPad Air og nyere modeller

Alle Mac-computere med Apple Silicon

MacBook Pro-computere med Touch Bar (2016 og 2017) og Apple T1-chippen

Alle Intel-baserede Mac-computere med Apple T2-sikkerhedschippen

Alle Apple TV-modeller fra og med Apple TV HD og nyere modeller

Alle Apple Watch-modeller fra og med Apple Watch Series 1 og nyere modeller

Apple Vision Pro

Alle HomePod-modeller

Secure Enclave-processor

Secure Enclave-processoren leverer den primære computerkraft til Secure Enclave. Secure Enclave-processoren er dedikeret til kun at blive brugt af Secure Enclave for at skabe størst mulig isolation. Det er med til at forhindre angreb på sidekanaler, som afhænger af, at ondsindet software deler samme kerne til afvikling som den software, der angribes.

Secure Enclave-processoren bruger en Apple-tilpasset version af L4-mikrokernen. Den er designet til at fungere effektivt ved en lavere clockfrekvens, der bidrager til at beskytte den mod angreb rettet mod tidsmåling eller strømforbrug. Fra A11 og S4 inkluderer Secure Enclave-processoren et modul til hukommelsesbeskyttelse og krypteret hukommelse med funktioner, der forhindrer genafspilning, sikker start, en dedikeret tilfældighedsgenerator og sit eget AES-modul.

Modul til hukommelsesbeskyttelse

Secure Enclave arbejder fra et dedikeret område i enhedens DRAM-hukommelse. Flere beskyttelseslag holder Secure Enclaves beskyttede hukommelse isoleret fra app-processoren.

Når enheden starter, opretter Secure Enclave Boot ROM en tilfældig midlertidig nøgle til beskyttelse af hukommelsen, som anvendes af modulet til hukommelsesbeskyttelse. Hver gang, Secure Enclave skriver til sit dedikerede hukommelsesområde, udfører modulet til hukommelsesbeskyttelse kryptering af hukommelsesblokken vha. AES i Mac-tilstanden XEX (xor-encrypt-xor) og beregning af et CMAC-godkendelsesmærke (Cipher-based Message Authentication Code) til hukommelsen. Modulet til hukommelsesbeskyttelse gemmer godkendelsesmærket sammen med den krypterede hukommelse. Når Secure Enclave læser hukommelsen, kontrolleres godkendelsesmærket af modulet til hukommelsesbeskyttelse. Hvis godkendelsesmærket stemmer overens, dekrypteres hukommelsesblokken af modulet til hukommelsesbeskyttelse. Hvis mærket ikke matcher, sender modulet til hukommelsesbeskyttelse signal om en fejl til Secure Enclave. Efter en fejl i godkendelse af hukommelse holder Secure Enclave op med at acceptere anmodninger, indtil systemet genstartes.

Fra Apple A11 og S4 SoC’er og frem tilføjer modulet til hukommelsesbeskyttelse også beskyttelse mod genafspilning for Secure Enclave-hukommelsen. Modulet til hukommelsesbeskyttelse er med til at forhindre genafspilning af data, der er kritiske for sikkerheden, ved at gemme et entydigt engangsnummer (kaldes en værdi, der forhindrer genafspilning) til hukommelsesblokken sammen med godkendelsesmærket. Værdien, der forhindrer genafspilning, bruges som et ekstra “tweak” til CMAC-godkendelsesmærket. Værdierne, der forhindrer genafspilning, for alle hukommelsesblokke beskyttes vha. et integritetshierarki med rod i dedikeret SRAM i selve Secure Enclave. Til skrivninger opdaterer modulet til hukommelsesbeskyttelse værdien, der forhindrer genafspilning, og hvert niveau i integritetshierarkiet op til SRAM. Til læsninger kontrollerer modulet til hukommelsesbeskyttelse værdien, der forhindrer genafspilning, og hvert niveau i integritetshierarkiet op til SRAM. Værdier, der forhindrer genafspilning, der ikke matcher, håndteres på samme måde som godkendelsesmærker, der ikke matcher.

På Apple A14, M1 og nyere SoC’er understøtter modulet til hukommelsesbeskyttelse to midlertidige nøgler til beskyttelse af hukommelsen. Den første bruges til data, som kun Secure Enclave skal kende, og den anden bruges til data, der deles med Sikker Neural Engine.

Modulet til hukommelsesbeskyttelse arbejder inline og er gennemsigtigt over for Secure Enclave. Secure Enclave læser og skriver hukommelse, som om den var almindelig ikke-krypteret DRAM, hvorimod en iagttager uden for Secure Enclave kun ser den krypterede og godkendte version af hukommelsen. Resultatet er en effektiv beskyttelse af hukommelsen, uden at det går ud over ydeevnen eller softwarens kompleksitet.

Secure Enclave Boot ROM

Secure Enclave omfatter en dedikeret Secure Enclave Boot ROM. Ligesom app-processor-Boot ROM er Secure Enclave Boot ROM en uforanderlig kode, som etablerer hardware-tillidsroden til Secure Enclave.

Ved systemstart tildeler iBoot et dedikeret område i hukommelsen til Secure Enclave. Før hukommelsen bruges, starter Secure Enclave Boot ROM modulet til hukommelsesbeskyttelse for at give kryptografisk beskyttelse af Secure Enclaves hukommelse.

Derefter sender app-processoren sepOS-billedet til Secure Enclave Boot ROM. Når Secure Enclave Boot ROM har kopieret sepOS-billedet til det Secure Enclaves beskyttede hukommelse, kontrollerer Secure Enclave Boot ROM billedets kryptografiske hash-værdi og signatur for at bekræfte, at sepOS er godkendt til at køre på enheden. Hvis sepOS-billedet er signeret korrekt til at køre på enheden, overfører Secure Enclave Boot ROM kontrollen til sepOS. Hvis signaturen ikke er gyldig, er Secure Enclave Boot ROM indstillet til at forhindre yderligere brug af Secure Enclave, indtil næste gang chippen nulstilles.

På Apple A10 og nyere SoC’er låser Secure Enclave Boot ROM en hash-værdi for sepOS i et register dedikeret til dette formål. Public Key Accelerator bruger denne hash-værdi til nøgler, der er knyttet til operativsystemet.

Secure Enclave-startovervågning

På Apple A13 og nyere SoC’er omfatter Secure Enclave en startovervågning, der har til formål at sikre stærkere integritet i hash-værdien for det startede sepOS.

Ved systemstart er konfigurationen af Secure Enclave-processorens SCIP (System Coprocessor Integrity Protection) med til at forhindre, at Secure Enclave-processoren kan afvikle anden kode end Secure Enclave Boot ROM. Startovervågningen er med til at forhindre Secure Enclave i at ændre SCIP-konfigurationen direkte. For at det indlæste sepOS skal kunne afvikles, sender Secure Enclave Boot ROM en anmodning til startovervågningen med adressen og størrelsen på det indlæste sepOS. Når startovervågningen modtager anmodningen, nulstiller den Secure Enclave-processoren, og den hash-behandler det indlæste sepOS, opdaterer SCIP-indstillingerne for at tillade afvikling af det indlæste sepOS og starter afvikling i den netop indlæste kode. Mens systemet fortsat starter, bruges den samme proces, når ny kode kan afvikles. Hver gang opdaterer startovervågningen en løbende hash-værdi for startprocessen. Startovervågningen inkluderer også kritiske sikkerhedsparametre i den løbende hash-værdi.

Når starten er gennemført, færdiggør startovervågningen den løbende hash-værdi og sender den til Public Key Accelerator (PKA), hvor den skal bruges til nøgler, der er knyttet til operativsystemet. Processen er designet, så tilknytning af nøgler til operativsystemet ikke kan tilsidesættes, heller ikke hvis der er en sårbarhed i Secure Enclave Boot ROM.

Sand tilfældighedsgenerator

Den sande tilfældighedsgenerator (True Random Number Generator – TRNG) bruges til at generere sikre tilfældige data. Secure Enclave bruger TRNG, hver gang den genererer en tilfældig kryptografisk nøgle, et tilfældigt basistal for en nøgle eller anden entropi. TRNG er baseret på flere ringoscillatorer, der efterbehandles med CTR_DRBG (en algoritme baseret på blokkodeværdier med tællerfunktion).

Kryptografiske rodnøgler

Secure Enclave omfatter kryptografiske rodnøgler med UID (Unique ID). UID er unik for hver enkelt enhed, og den er ikke forbundet med andre id’er på enheden.

Et tilfældigt genereret UID brændes fast i SoC’en på fremstillingstidspunktet. Fra A9-SoC‘er genereres UID af Secure Enclave TRNG under fremstillingen og skrives til sikringerne ved hjælp af en softwareproces, der udelukkende afvikles i Secure Enclave. Processen sørger for, at UID ikke kan ses uden for enheden under fremstillingen, og at hverken Apple eller nogen af Apples leverandører kan få adgang til det eller opbevare det.

sepOS benytter UID til at beskytte hemmeligheder, der er specifikke for enheden. UID gør det muligt at knytte data kryptografisk til en bestemt enhed. Det udnyttes f.eks. af det nøglehierarki, som beskytter arkivsystemet. Det omfatter UID, så der ikke er adgang til arkiverne, hvis det interne SSD-lager flyttes fysisk fra en enhed til en anden. Data til Optic ID, Face ID og Touch ID er en anden beskyttet hemmelighed, der er specifik for en enhed. På en Mac er det kun fuldstændig intern lagringsplads, der er knyttet til AES-modulet, der krypteres på dette niveau. F.eks. bliver hverken eksterne lagringsenheder, der er tilsluttet via USB, eller PCIe-baseret lagringsplads, der føjes til Mac Pro 2019, krypteret på denne måde.

Secure Enclave har også et enhedsgruppe-id (GID), som er fælles for alle enheder, der bruger en given SoC (så f.eks. alle enheder, der bruger Apple A15 SoC, deler det samme GID).

Der er ikke adgang til UID og GID gennem JTAG (Joint Test Action Group) eller andre fejlfindingsgrænseflader.

Secure Enclave AES-modulet

Secure Enclave AES-modulet er en hardwareblok, som bruges til at udføre symmetrisk kryptografi baseret på AES-kode. AES-modulet er designet til at undgå, at det lækker information, ved at bruge tidsmåling og Static Power Analysis (SPA). Fra og med A9-SoC’en omfatter AES-modulet også DPA-modforholdsregler (Dynamic Power Analysis).

AES-modulet understøtter hardware- og softwarenøgler. Hardwarenøgler afledes fra Secure Enclaves UID eller GID. Disse nøgler bliver ved med at være i AES-modulet og gøres ikke synlige, ikke engang for sepOS-software. Selvom software kan anmode om kryptering og dekryptering med hardwarenøgler, kan software ikke udtrække nøglerne.

På Apple A10 og nyere SoC’er omfatter AES-modulet låsbare seed bits, som varierer de nøgler, der afledes fra UID eller GID. Dermed kan adgang til data være betinget af enhedens driftstilstand. Låsbare seed bits bruges f.eks. til at afvise adgang til adgangskodebeskyttede data, når der startes i DFU-funktion (Device Firmware Update). Du kan få flere oplysninger i Koder og adgangskoder.

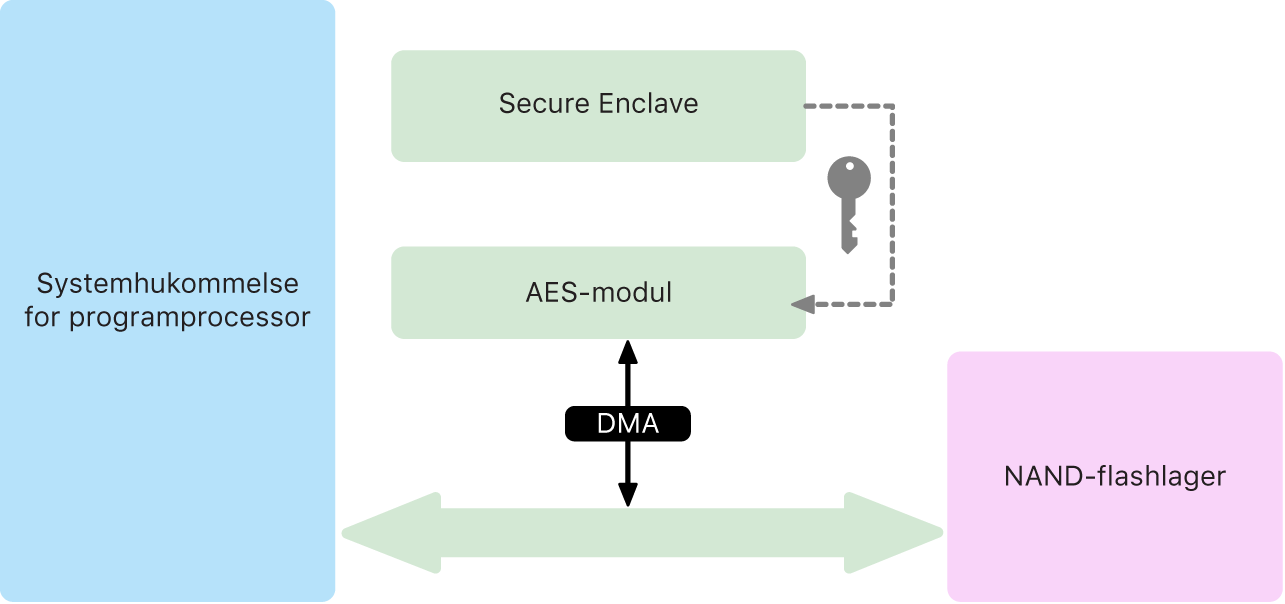

AES-modul

Alle Apple-enheder med Secure Enclave har også et dedikeret modul til AES256-kryptering (“AES-modulet”) , der er indbygget i DMA-stien (Direct Memory Access) mellem den ikke-flygtige NAND-flashhukommelse og den primære systemhukommelse, hvilket gør krypteringen af arkiver yderst effektiv. I A9-processorer og nyere processorer i A-serien er flashlagerets subsystem placeret i en isoleret bus, der udelukkende tildeles adgang til hukommelse med brugerdata gennem modulet til DMA-kryptering.

Ved start genererer sepOS en midlertidig nøgle til nøgleindpakning vha. TRNG. Secure Enclave overfører denne nøgle til AES-modulet vha. dedikerede ledninger, der har til formål at forhindre, at software uden for Secure Enclave får adgang til den. sepOS kan derefter bruge den midlertidige nøgle til nøgleindpakning til at pakke arkivnøgler, som app-processoren skal bruge til arkivsystemets driver. Når arkivsystemets driver læser eller skriver et arkiv, sender driveren den indpakkede nøgle til AES-modulet, som pakker nøglen ud. AES-modulet afslører aldrig den udpakkede nøgle for software.

Bemærk: AES-modulet er en anden komponent end Secure Enclave og Secure Enclaves AES-modul, men dens funktion er tæt forbundet med Secure Enclave som vist nedenfor.

Public Key Accelerator

Public Key Accelerator (PKA) er en hardwareblok, som bruges til at udføre handlinger med asymmetrisk kryptografi. PKA understøtter algoritmerne RSA og ECC (Elliptic Curve Cryptography) til signering og kryptering. PKA er designet til at undgå, at den lækker information som følge af angreb rettet mod tidsmåling og sidekanaler, f.eks. SPA og DPA.

PKA understøtter software- og hardwarenøgler. Hardwarenøgler afledes fra Secure Enclaves UID eller GID. Disse nøgler bliver ved med at være i PKA og gøres ikke synlige, ikke engang for sepOS-software.

Fra A13 SoC‘er og frem har formelle godkendelsesteknikker vist, at PKA’s krypteringsimplementeringer er matematisk korrekte.

På Apple A10 og nyere SoC’er understøtter PKA nøgler, der er knyttet til operativsystemet. Det kaldes også SKP (Sealed Key Protection). Disse nøgler genereres vha. en kombination af enhedens UID og hash-værdien for det sepOS, der kører på enheden. Hash-værdien leveres af Secure Enclave Boot ROM eller af Secure Enclave-startovervågningen på Apple A13 og nyere SoC’er. Nøglerne bruges også til at kontrollere sepOS-versionen, når der sendes anmodninger til visse Apple-tjenester, og til at øge sikkerheden for data, der er beskyttet med en kode, ved at bidrage til at forhindre adgang til nøglemateriale, hvis der foretages kritiske ændringer af systemet uden brugerens godkendelse.

Sikkert ikke-flygtigt lager

Secure Enclave er udstyret med en dedikeret, sikker og permanent lagringsenhed. Det sikre og permanente lager er forbundet med Secure Enclave via en dedikeret I2C bus, så det kun er Secure Enclave, der kan få adgang til det. Alle krypteringsnøgler til brugerdata er baseret på entropi, som opbevares i det permanente Secure Enclave-lagringsområde.

På enheder med A12, S4 og nyere SoC’er er Secure Enclave parret med en komponent til sikker opbevaring, så der kan opbevares entropi. Selve komponenten til sikker opbevaring er designet med uforanderlig ROM-kode, en hardwarebaseret tilfældighedsgenerator, en unik kryptografisk nøgle for hver enhed, kryptografimoduler og registrering af fysisk manipulation. Secure Enclave og komponenten til sikker opbevaring kommunikerer vha. en krypteret og godkendt protokol, der giver eneadgang til entropien.

Enheder lanceret for første gang i efteråret 2020 eller senere er udstyret med 2. generation af komponenten til sikker opbevaring. 2. generation af komponenten til sikker opbevaring tilføjer tæller-lockboxes. Hver tæller-lockbox opbevarer en 128-bit saltnøgle, en 128-bit værdi til kodekontrol, en 8-bit tæller og en 8-bit værdi for maksimalt antal forsøg. Adgang til disse lockboxes sker vha. en krypteret og godkendt protokol.

Tæller-lockboxes indeholder den entropi, der kræves for at låse brugerdata beskyttet med kode op. Adgang til brugerdata kræver, at den parrede Secure Enclave udleder entropiværdien til den rigtige kode ud fra brugerens kode og Secure Enclaves UID. Det er ikke muligt at få kendskab til brugerens kode ved hjælp af forsøg på oplåsning, der kommer fra en anden kilde end den parrede Secure Enclave. Hvis det maksimale antal kodeforsøg overskrides (f.eks. 10 forsøg på iPhone), slettes alle kodebeskyttede data af komponenten til sikker opbevaring.

Secure Enclave sender entropiværdien til koden og værdien for maksimalt antal forsøg til komponenten til sikker opbevaring for at oprette en tæller-lockbox. Komponenten til sikker opbevaring genererer saltværdien ved hjælp af sin tilfældighedsgenerator. Den udleder derefter en værdi til kontrol af koden og en lockbox-entropiværdi fra den modtagne entropiværdi til koden, den entydige kryptografiske nøgle til komponenten til sikker opbevaring og saltværdien. Komponenten til sikker opbevaring initialiserer tæller-lockboxen med antallet 0, den leverede værdi for maksimalt antal forsøg, den afledte værdi til kontrol af koden og saltværdien. Derefter returnerer komponenten til sikker opbevaring den genererede lockbox-entropiværdi til Secure Enclave.

Hvis Secure Enclave senere vil hente lockbox-entropiværdien fra en tæller-lockbox, sender Secure Enclave entropiværdien for koden til komponenten til sikker opbevaring. Komponenten til sikker opbevaring starter med at øge tælleren til lockboxen. Hvis den øgede tæller overstiger værdien for det maksimale antal forsøg, bliver tæller-lockboxen slettet af komponenten til sikker opbevaring. Hvis det maksimale antal forsøg ikke er nået, forsøger komponenten til sikker opbevaring at aflede værdien til kontrol af koden og lockbox-entropiværdien vha. samme algoritme, som blev brugt til at oprette tæller-lockboxen. Hvis den afledte værdi til kontrol af koden svarer til den lagrede værdi til kontrol af koden, returnerer komponenten til sikker opbevaring lockbox-entropiværdien til Secure Enclave og nulstiller tælleren.

De nøgler, der bruges til at få adgang til adgangskodebeskyttede data, er forankret i den entropi, der opbevares i tæller-lockboxes. Du kan få flere oplysninger i Oversigt over Databeskyttelse.

Den sikre, ikke-flygtige lagringsplads bruges til alle tjenester, der forhindrer genafspilning, i Secure Enclave. Tjenester, der forhindrer genafspilning, i Secure Enclave bruges til at tilbagekalde data i løbet af hændelser, der markerer grænserne for forhindring af genafspilning, herunder, men ikke begrænset til, følgende:

Skift af kode

Valg eller fravalg af Optic ID, Face ID og Touch ID

Tilføjelse eller fjernelse af et Optic ID-øje, Face ID-ansigt eller et Touch ID-fingeraftryk

Nulstilling af Optic ID, Face ID og Touch ID

Tilføjelse eller fjernelse af et Apple Pay-kort

Slet alt indhold og alle indstillinger

I arkitekturer uden en komponent til sikker opbevaring sørger EEPROM (Electrically Erasable Programmable Read-Only Memory) for at levere sikre lagringstjenester til Secure Enclave. På samme måde som komponenten til sikker opbevaring er EEPROM tilsluttet og kun tilgængelig fra Secure Enclave, men den indeholder ikke dedikerede hardwaresikkerhedsfunktioner og garanterer heller ikke eneadgang til entropi (bortset fra egenskaberne ved dens fysiske tilslutning) eller funktionaliteten ved en tæller-lockbox.

Sikker Neural Engine

På Apple Vision Pro konverterer Sikker Neural Engine billeder til en matematisk gengivelse af brugerens øjne. På enheder med Face ID (ikke Touch ID) konverterer Sikker Neural Engine 2D-billeder og -dybdekort til en matematisk gengivelse af en brugers ansigt.

På A11 til og med A13 SoC‘er er Sikker Neural Engine integreret i Secure Enclave. Sikker Neural Engine bruger direkte hukommelsesadgang (DMA) til at opnå en høj ydeevne. En IOMMU (input-output memory management unit) under sepOS-kernens kontrol begrænser den direkte adgang til godkendte hukommelsesområder.

Fra A14, M1 og nyere SoC’er er Sikker Neural Engine implementeret som en sikker funktion i app-processorens Neural Engine. En dedikeret kontrolenhed til hardwaresikkerhed skifter mellem opgaver fra app-processoren og Secure Enclave og nulstiller ved hvert skift status for Neural Engine for at opretholde beskyttelsen af Optic ID- og Face ID-data. Et dedikeret modul anvender hukommelseskryptering, godkendelse og adgangskontrol. Det bruger samtidig en særskilt kryptografisk nøgle og et særskilt hukommelsesudsnit til at begrænse Sikker Neural Engine til godkendte hukommelsesområder.

Overvågning af strømforbrug og tidsmåling

Alle elektroniske produkter er designet til at arbejde inden for et begrænset spændings- og frekvensområde. Hvis de arbejder uden for dette område, kan der kan opstå fejl i elektronikken, og som følge heraf kan sikkerhedsforanstaltninger blive omgået. Secure Enclave er designet med overvågningskredsløb, der er med til at sikre, at spænding og frekvens holder sig inden for et sikkert område. Disse overvågningskredsløb er designet til at have et langt større driftsområde end resten af Secure Enclave. Hvis overvågningsfunktionerne opdager et ulovligt driftspunkt, stopper urene i Secure Enclave automatisk og starter først efter næste nulstilling af SoC.

Opsummering af Secure Enclave-funktioner

Bemærk: A12-, A13-, S4- og S5-produkter, der blev lanceret i efteråret 2020, har 2. generation af komponenten til sikker opbevaring, mens tidligere produkter baseret på disse SoC’er har 1. generation af komponenten til sikker opbevaring.

SoC | Modul til hukommelsesbeskyttelse | Sikker opbevaring | AES-modul | PKA |

|---|---|---|---|---|

A8 | Kryptering og godkendelse | EEPROM | Ja | Nej |

A9 | Kryptering og godkendelse | EEPROM | DPA-beskyttelse | Ja |

A10 | Kryptering og godkendelse | EEPROM | DPA-beskyttelse og låsbare seed bits | Nøgler knyttet til operativsystemet |

A11 | Kryptering, godkendelse, forhindring af genafspilning | EEPROM | DPA-beskyttelse og låsbare seed bits | Nøgler knyttet til operativsystemet |

A12 (Apple-enheder lanceret inden efteråret 2020) | Kryptering, godkendelse, forhindring af genafspilning | Komponenten til sikker opbevaring 1. generation | DPA-beskyttelse og låsbare seed bits | Nøgler knyttet til operativsystemet |

A12 (Apple-enheder lanceret efter efteråret 2020) | Kryptering, godkendelse, forhindring af genafspilning | Komponenten til sikker opbevaring (2. generation) | DPA-beskyttelse og låsbare seed bits | Nøgler knyttet til operativsystemet |

A13 (Apple-enheder lanceret inden efteråret 2020) | Kryptering, godkendelse, forhindring af genafspilning | Komponenten til sikker opbevaring 1. generation | DPA-beskyttelse og låsbare seed bits | Nøgler knyttet til operativsystem og startovervågning |

A13 (Apple-enheder lanceret efter efteråret 2020) | Kryptering, godkendelse, forhindring af genafspilning | Komponenten til sikker opbevaring (2. generation) | DPA-beskyttelse og låsbare seed bits | Nøgler knyttet til operativsystem og startovervågning |

A14–A18 | Kryptering, godkendelse, forhindring af genafspilning | Komponenten til sikker opbevaring (2. generation) | DPA-beskyttelse og låsbare seed bits | Nøgler knyttet til operativsystem og startovervågning |

S3 | Kryptering og godkendelse | EEPROM | DPA-beskyttelse og låsbare seed bits | Ja |

S4 | Kryptering, godkendelse, forhindring af genafspilning | Komponenten til sikker opbevaring 1. generation | DPA-beskyttelse og låsbare seed bits | Nøgler knyttet til operativsystemet |

S5 (Apple-enheder lanceret inden efteråret 2020) | Kryptering, godkendelse, forhindring af genafspilning | Komponenten til sikker opbevaring 1. generation | DPA-beskyttelse og låsbare seed bits | Nøgler knyttet til operativsystemet |

S5 (Apple-enheder lanceret efter efteråret 2020) | Kryptering, godkendelse, forhindring af genafspilning | Komponenten til sikker opbevaring (2. generation) | DPA-beskyttelse og låsbare seed bits | Nøgler knyttet til operativsystemet |

S6–S9 | Kryptering, godkendelse, forhindring af genafspilning | Komponenten til sikker opbevaring (2. generation) | DPA-beskyttelse og låsbare seed bits | Nøgler knyttet til operativsystemet |

T2 | Kryptering og godkendelse | EEPROM | DPA-beskyttelse og låsbare seed bits | Nøgler knyttet til operativsystemet |

M1–M4 | Kryptering, godkendelse, forhindring af genafspilning | Komponenten til sikker opbevaring (2. generation) | DPA-beskyttelse og låsbare seed bits | Nøgler knyttet til operativsystem og startovervågning |