Apple 平台部署

- 歡迎

- Apple 平台部署簡介

- 新功能

-

-

- 聲明式狀態報告

- 聲明式 App 設定

- 認證憑證和身份識別內容聲明

- 背景作業管理聲明

- 「日曆」聲明式設定

- 「證書」聲明式設定

- 「通訊錄」聲明式設定

- Exchange 聲明式設定

- 「Google 帳户」聲明式設定

- LDAP 聲明式設定

- 舊版互動式描述檔聲明式設定

- 舊版描述檔聲明式設定

- 「郵件」聲明式設定

- 數學和「計算機」App 聲明式設定

- 「密碼」聲明式設定

- 「通行密匙證明」聲明式設定

- Safari 瀏覽管理聲明式設定

- Safari 延伸功能管理聲明式設定

- 「螢幕共享」聲明式設定

- 服務設定檔聲明式設定

- 「軟件更新」聲明式設定

- 「軟件更新」設定聲明式設定

- 儲存空間管理聲明式設定

- 「已訂閲的日曆」聲明式設定

-

-

- 「輔助使用」承載資料設定

- 「Active Directory 證書」承載資料設定

- AirPlay 承載資料設定

- 「AirPlay 保安」承載資料設定

- AirPrint 承載資料設定

- 「App 鎖定」承載資料設定

- 「相關網域」承載資料設定

- 「自動證書管理環境」(ACME)承載資料設定

- 「自主單一 App 模式」承載資料設定

- 「日曆」承載資料設定

- 「流動網絡」承載資料設定

- 「私人流動網絡」承載資料設定

- 「證書偏好設定」承載資料設定

- 「證書撤銷」承載資料設定

- 「證書透明度」承載資料設定

- 「證書」承載資料設定

- 「會議室顯示器」承載資料設定

- 「通訊錄」承載資料設定

- 「內容快取」承載資料設定

- 「目錄服務」承載資料設定

- 「DNS 代理」承載資料設定

- 「DNS 設定」承載資料設定

- Dock 承載資料設定

- 「網域」承載資料設定

- 「能源節約器」承載資料設定

- Exchange ActiveSync(EAS)承載資料設定

- Exchange Web Services(EWS)承載資料設定

- 「可延伸的單一登入」承載資料設定

- 「可延伸的單一登入 Kerberos」承載資料設定

- 「延伸功能」承載資料設定

- 「檔案保險箱」承載資料設定

- Finder 承載資料設定

- 「防火牆」承載資料設定

- 「字體」承載資料設定

- 「全域 HTTP 代理」承載資料設定

- 「Google 帳户」承載資料設定

- 「主畫面圖示排列」承載資料設定

- 「識別身份」承載資料設定

- 「身份偏好設定」承載資料設定

- 「核心延伸功能規則」承載資料設定

- LDAP 承載資料設定

- 「Lights Out 管理」承載資料設定

- 「鎖定畫面訊息」承載資料設定

- 「登入視窗」承載資料設定

- 「受管理的登入項目」承載資料設定

- 「郵件」承載資料設定

- 「網絡使用規則」承載資料設定

- 「通知」承載資料設定

- 「分級保護控制」承載資料設定

- 「密碼」承載資料設定

- 「列印」承載資料設定

- 「私隱偏好設定規則控制項目」承載資料設定

- 「轉送」承載資料設定

- SCEP 承載資料設定

- 「保安」承載資料設定

- 「設定輔助程式」承載資料設定

- 「單一登入」承載資料設定

- 「智慧卡」承載資料設定

- 「已訂閲的日曆」承載資料設定

- 「系統延伸功能」承載資料設定

- 「系統轉移」承載資料設定

- 「時光機」承載資料設定

- 「電視遙控器」承載資料設定

- Web Clip 承載資料設定

- 「網頁內容過濾器」承載資料設定

- Xsan 承載資料設定

-

- 詞彙表

- 文件修正記錄

- 版權和商標

部署「受管理裝置證明」

「受管理裝置證明」是一項強大的技術,可保護受管理裝置,協助抵禦多種攻擊類型,包括裝置屬性混淆、截取密鑰以及假冒。 「受管理裝置證明」由兩種技術組成:

裝置資料證明會在回應裝置管理服務

DeviceInformation查詢時,提供受管理裝置的已證明屬性。 這會向裝置管理服務提供裝置的重要保安和合規資料。ACME 認證可向依賴方證明裝置的身份。 它會在裝置上佈建綁定至硬件的身份。 當用户端向 ACME 伺服器要求證書時,它會提供相同的已證明屬性。

這兩項技術是強大的基礎,讓你可建立以 Apple 裝置為基礎的零信任架構。 請注意,只有在圍繞受管理裝置建立的部署模型正確地整合證明時,機構才能獲得保安效益。 此頁面描述了一些可能的部署模型。

元件

圍繞「受管理裝置證明」的部署模型包括以下元件:

裝置: 正受管理的裝置,即 iPhone、iPad、Mac、Apple TV 或 Apple Vision Pro。

裝置管理服務: 使用裝置管理通訊協定管理裝置的服務。

ACME 伺服器: 向裝置發出用户端證書的伺服器。

依賴方: 使用身份證書的當事方。 它們包括網頁伺服器、VPN 伺服器、已簽署電郵的收件人等等。 裝置管理服務亦會擔當依賴方。

部署模型

此文件描述了三種部署模型,這些模式的彈性越來越高,對基礎架構需求和整合的要求也越來越高:

保護裝置管理通訊頻道: 此模式會加強裝置與裝置管理服務之間的通訊。 這可確保裝置管理服務知道其正在管理哪部裝置,並提供強力證據證明裝置符合機構的政策。

由 ACME 伺服器控制的授權: 這會讓證書授權管理中心控制裝置的認證和授權。 依賴方只會評估證書是否有效,以及是否由受信任的證書授權管理中心發出。

微分授權: ACME 伺服器負責認證,而依賴方會根據認證執行授權。 這可讓每個依賴方作出自己的微分授權決定。

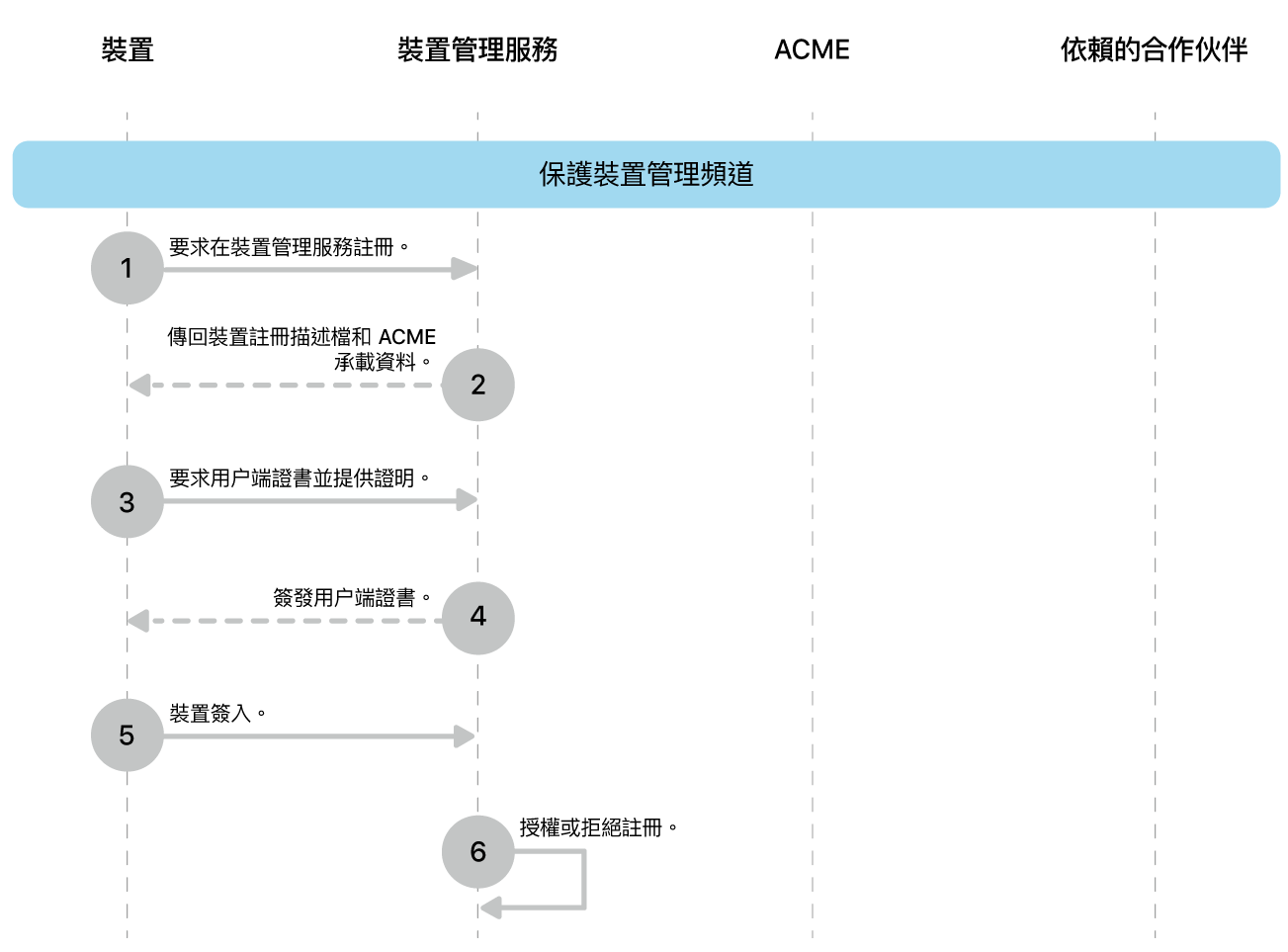

保護裝置管理頻道部署模型

裝置管理通訊協定要求裝置使用用户端身份來對裝置管理服務進行認證。 此身份是在裝置註冊期間佈建的。 在這個部署模型中,系統會使用 ACME 認證來佈建用户端身份。 這會向裝置管理服務提供有力保證,確定每個傳入連線都是由同一部已註冊的合法 Apple 裝置所啟動。 如註冊不是「用户註冊」,裝置管理服務亦會有裝置序號和 UDID 的極有力證據。

在這個部署模型中,發出的身份只會被受管理的裝置用於認證裝置管理服務。 這表示裝置管理服務亦是依賴方,通常是發出證書的實例。

如要使用此部署模型,身份會在註冊時佈建,方法是向裝置提供包含 ACME 承載資料的註冊描述檔(雖然可以「升級」原本未使用「受管理裝置證明」的現有註冊)。 裝置會使用提供的資料聯絡裝置管理服務的 ACME 元件以要求證書。 你也可以使用自訂規則,但系統通常會在以下情況下發出證書:

裝置為事先已知,例如因為裝置已在 Apple School Manager 或 Apple Business Manager 中註冊。

裝置與用户認證的註冊有關。

裝置註冊後,裝置管理服務可以透過使用裝置資料證明來查詢已證明的動態屬性(例如作業系統版本和「檔案保險箱」狀態),在裝置符合機構要求之前額外保留 App、設定和帳户。

當發生相關更改時,亦可使用相同的方式要求新證明。

此情境的較複雜設定涉及裝置管理服務外部的 ACME 伺服器。 這需要 ACME 與裝置管理服務之間的整合以取得裝置和註冊認證狀態的相關資料,或發出包括來自證明之持續性資料的證書,以啟用裝置管理服務來執行信任評估。

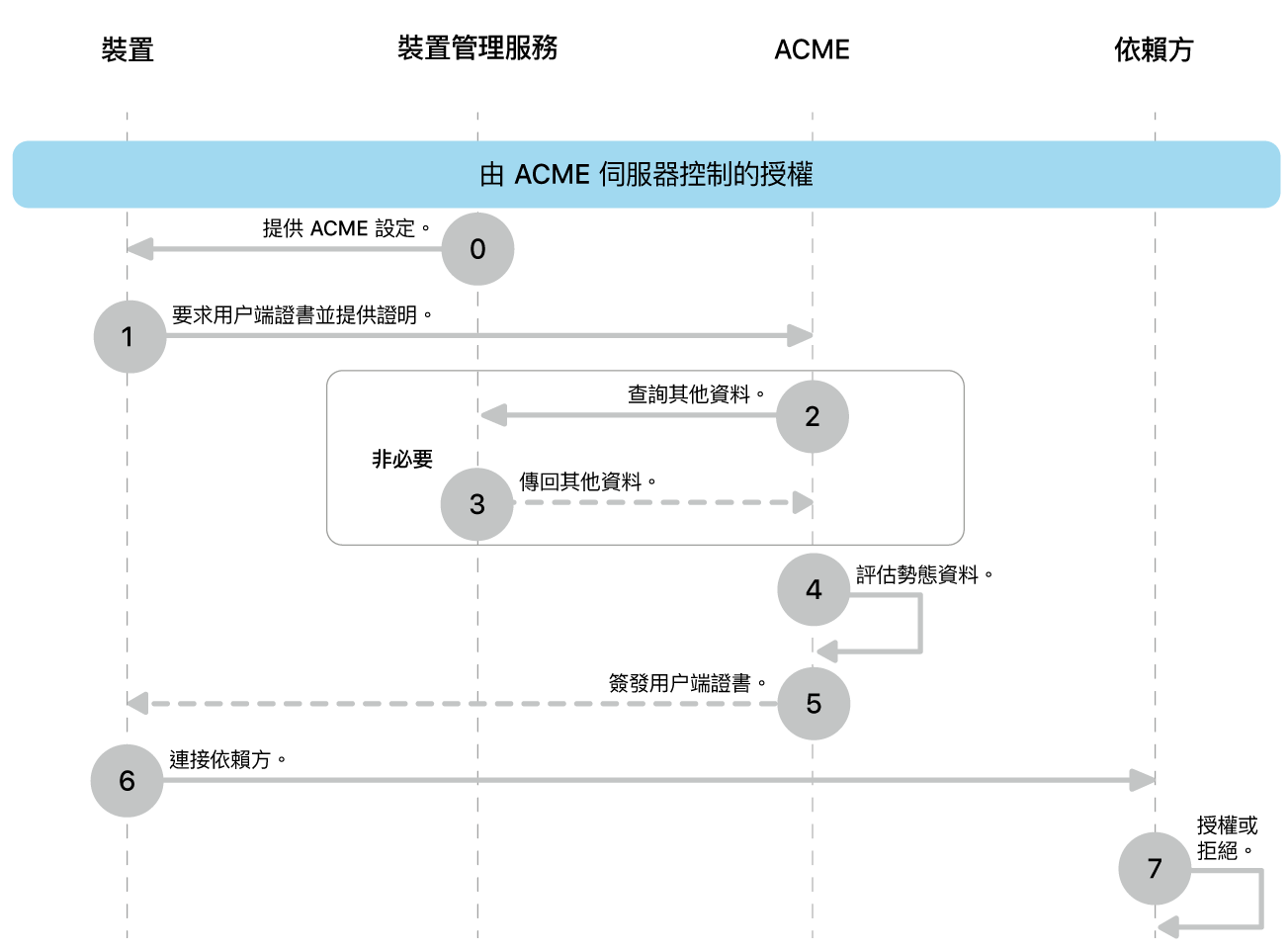

由 ACME 伺服器控制的授權部署模型

在這個部署模型中,裝置的授權只會基於是否信任發出的證書。 在 ACME 流程期間,ACME 伺服器會決定是否發出證書。 如決定需要任何證明證書以外的資料,ACME 伺服器必須收集該資料。 只有在通過信任評估,而且符合機構所定義的準則時,ACME 伺服器才會發出證書。

例如,如你的機構要求授權裝置必須在裝置管理服務註冊,就需要在 ACME 和裝置管理服務之間的連線。

當有多個使用相同授權條件的依賴方時,此部署模型的效果最佳。 ACME 伺服器執行其信任評估後,依賴方只需要執行標準證書驗證和信任評估來驗證取用權限。

備註:視乎你的保安要求,你可能需要考慮部署如何處理已失去授權的裝置,例如透過調整證書的有效期限或由依賴方進行的撤銷檢查。

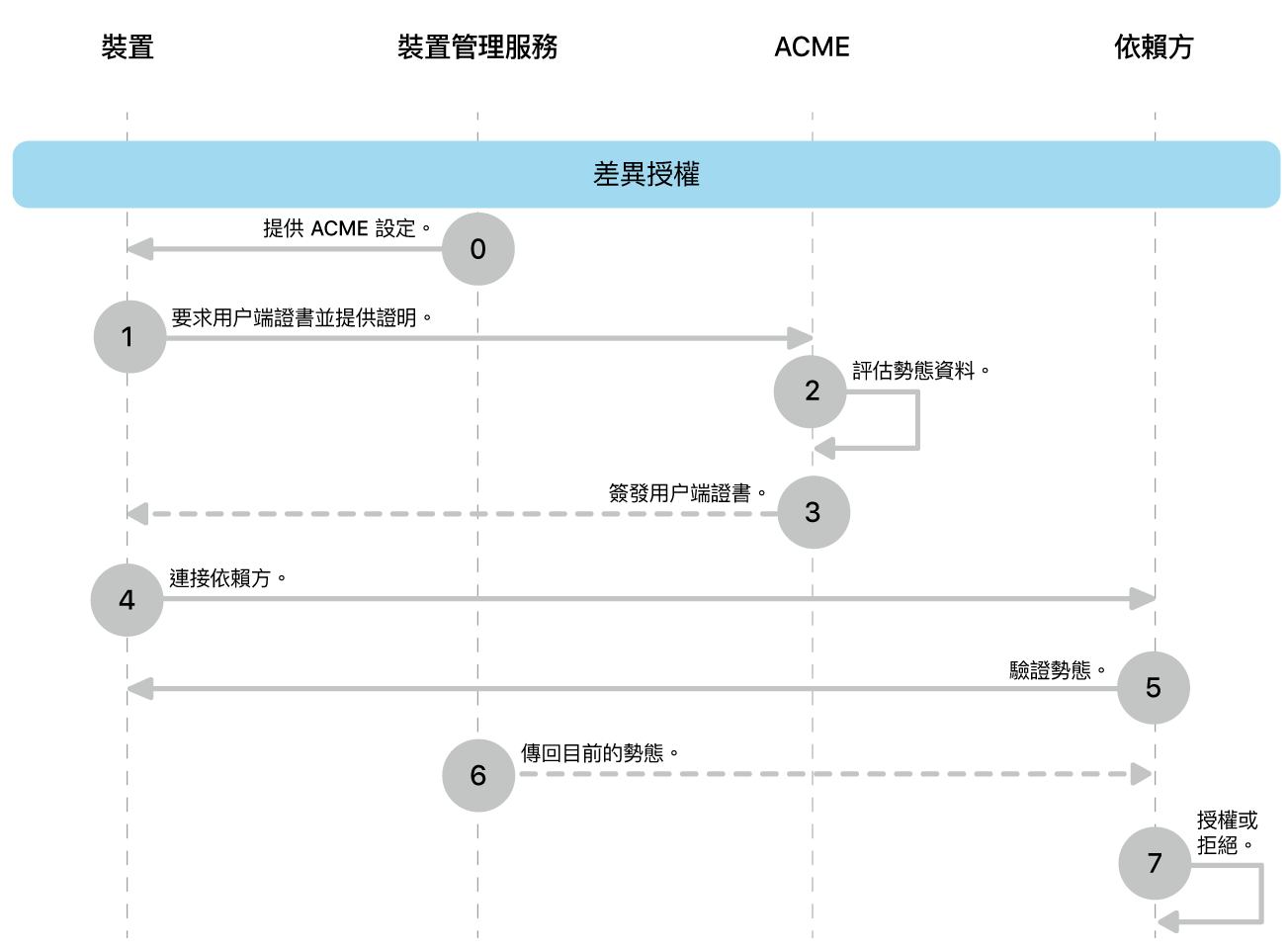

微分授權部署模型

在這個部署模型中,ACME 伺服器只負責發出認證裝置的證書。 依賴方每次評估裝置的識別身份證書並套用自己的個別授權規則時,都會決定授權。

ACME 伺服器應在發出的證書中包括任何無狀態的資料,依賴方需要這些資料來識別和授權裝置,例如 ACME 伺服器在證明證書中收到的任何資料。

當裝置連接時,除了驗證所發出證書的信任度外,依賴方也可以向裝置管理服務查詢任何動態屬性。 這可讓授權決定以最新資料為基礎,而且也可以支援取消授權和重新授權事件。 視乎機構的要求和依賴方的重要度,授權決定也可能會被快取一段時間,以處理重複的連線事件並加快授權決定。