Sealed Key Protection (SKP)

บนอุปกรณ์ Apple ที่รองรับการปกป้องข้อมูล กุญแจการเข้ารหัสกุญแจ (KEK) จะได้รับการปกป้อง (หรือปิดผนึก) ด้วยการวัดของซอฟต์แวร์บนระบบ และผูกกับ UID ที่มีให้ใช้งานจาก Secure Enclave เท่านั้น บน Mac ที่มี Apple Silicon การปกป้องของ KEK มีการเพิ่มความแข็งแกร่งโดยการรวมข้อมูลเกี่ยวกับนโยบายความปลอดภัยบนระบบ เนื่องจาก macOS รองรับการเปลี่ยนแปลงนโยบายด้านความปลอดภัยที่สำคัญ (ตัวอย่างเช่น การปิดใช้งานการบูตอย่างปลอดภัยหรือ SIP) ที่ไม่รองรับบนแพลตฟอร์มอื่น บน Mac ที่มี Apple Silicon การปกป้องนี้ครอบคลุมกุญแจ FileVault เนื่องจาก FileVault มีการใช้การปกป้องข้อมูล (คลาส C)

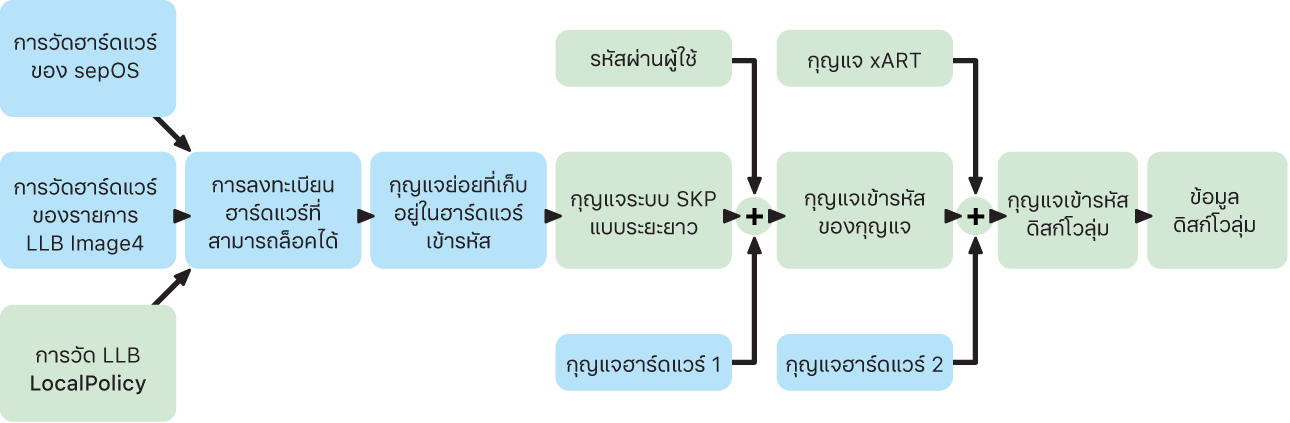

กุญแจที่มาจากการเชื่อมโยงรหัสผ่านผู้ใช้, กุญแจ SKP ระยะยาว และกุญแจฮาร์ดแวร์ 1 (UID จาก Secure Enclave) จะเรียกว่า กุญแจที่ได้จากรหัส กุญแจนี้จะใช้เพื่อปกป้องกระเป๋ากุญแจ (Keybag) ของผู้ใช้ (บนทุกแพลตฟอร์มที่รองรับ) และ KEK (ใน macOS เท่านั้น) และเมื่อเปิดใช้งานการปลดล็อคด้วยมิติทางกายภาพหรือการปลดล็อคอัตโนมัติด้วยอุปกรณ์เครื่องอื่น เช่น Apple Watch

ตัวตรวจสอบการบูตของ Secure Enclave จะบันทึกข้อมูลการวัด Secure Enclave OS ที่โหลด เมื่อ Boot ROM ของหน่วยประมวลผลแอปพลิเคชันวัดรายการ Image4 ที่แนบกับ LLB รายการดังกล่าวจะมีการวัดของเฟิร์มแวร์ที่จับคู่กับระบบอื่นๆ ทั้งหมดที่โหลดด้วยเช่นกัน LocalPolicy มีการกำหนดค่าความปลอดภัยหลักสำหรับ macOS ที่โหลด นอกจากนี้ LocalPolicy ยังมีช่อง nsih ซึ่งเป็นแฮชของรายการ Image4 ใน macOS อีกด้วย รายการ Image4 ใน macOS ประกอบด้วยการวัดเฟิร์มแวร์ที่จับคู่กับ macOS ทั้งหมดและวัตถุการบูต macOS หลักๆ เช่น คอลเลกชั่นเคอร์เนลบูตหรือแฮชรากดิสก์โวลุ่มระบบที่ลงชื่อ (SSV)

ถ้าผู้โจมตีสามารถเปลี่ยนส่วนประกอเฟิร์มแวร์ ซอฟต์แวร์ หรือการกำหนดค่าที่วัดข้างต้นได้ ผู้โจมตีจะแก้ไขการวัดที่จัดเก็บอยู่ในการลงทะเบียนฮาร์ดแวร์ การแก้ไขของการวัดทำให้ System Measurement Root Key (SMRK) ที่ได้จากฮาร์ดแวร์การเข้ารหัสมีการรับการวัดเป็นค่าอื่น ซึ่งจะทำลายตราประทับบนลำดับชั้นกุญแจอย่างมีประสิทธิภาพ ซึ่งทำให้ไม่สามารถเข้าถึง System Measurement Device Key (SMDK) ได้ จึงทำให้ไม่สามารถเข้าถึง KEK และข้อมูลได้

อย่างไรก็ตาม เมื่อระบบไม่ได้ถูกโจมตี ระบบจะต้องรองรับรายการอัปเดตซอฟต์แวร์ที่มีสิทธิ์อย่างถูกต้องที่จะเปลี่ยนการวัดเฟิร์มแวร์และช่อง nsih ใน LocalPolicy เป็นการวัด macOS แบบใหม่ ในระบบอื่นที่พยายามรวมการวัดเฟิร์มแวร์แต่ไม่มีแหล่งข้อมูลของความจริงที่ใช้งานได้ ระบบจะต้องใช้ผู้ใช้ในการปิดใช้งานความปลอดภัย อัปเดตซอฟต์แวร์ และเปิดใช้งานอีกครั้งเพื่อให้สามารถบันทึกข้อมูลฐานการวัดใหม่ได้ การทำเช่นนี้จะเพิ่มความเสี่ยงที่ผู้โจมตีจะสามารถดัดแปลงเฟิร์มแวร์ในระหว่างการอัปเดตซอฟต์แวร์เป็นอย่างมาก ระบบได้รับการช่วยเหลือจากการที่รายการ Image4 มีการวัดที่จำเป็นทั้งหมด ฮาร์ดแวร์ที่ถอดรหัส SMDK ด้วย SMRK เมื่อการวัดตรงกันระหว่างการบูตปกติ ยังสามารถเข้ารหัส SMDK กับ SMRK ที่จะเสนอในอนาคตได้อีกด้วย ด้วยการระบุการวัดที่คาดหวังไว้หลังจากอัปเดตซอฟต์แวร์ ฮาร์ดแวร์จะสามารถเข้ารหัส SMDK ที่สามารถเข้าถึงได้ในระบบปฏิบัติการปัจจุบัน เพื่อให้ยังคงสามารถเข้าถึงได้ในระบบปฏิบัติการในอนาคต เช่นเดียวกัน เมื่อลูกค้าเปลี่ยนการตั้งค่าอย่างถูกต้องใน LocalPolicy แล้ว SMDK จะต้องถูกเข้ารหัสไปยัง SMRK ในอนาคต โดยอิงจากการวัดของ LocalPolicy ที่ LLB จะคำนวณเมื่อเริ่มการทำงานใหม่ครั้งถัดไป