ความปลอดภัยของแพลตฟอร์ม Apple

- ยินดีต้อนรับ

- บทนำเกี่ยวกับความปลอดภัยของแพลตฟอร์ม Apple

-

- ภาพรวมความปลอดภัยของระบบ

- ความปลอดภัยของดิสก์โวลุ่มระบบที่ลงชื่อ

- รายการอัปเดตซอฟต์แวร์ที่ปลอดภัย

- การตอบสนองด้านความปลอดภัยที่ฉับไว

- ความสมบูรณ์ของระบบปฏิบัติการ

- BlastDoor สำหรับข้อความและ IDS

- ความปลอดภัยของโหมดล็อคดาวน์

-

- ความสามารถด้านความปลอดภัยของระบบ macOS เพิ่มเติม

- การปกป้องความสมบูรณ์ของระบบ

- แคชความเชื่อถือ

- ความปลอดภัยของหน่วยประมวลผลอุปกรณ์ต่อพ่วง

- Rosetta 2 บน Mac ที่มี Apple Silicon

- การปกป้องการเข้าถึงหน่วยความจำโดยตรง

- การขยายเคอร์เนลอย่างปลอดภัย

- ความปลอดภัยของ Option ROM

- ความปลอดภัยของเฟิร์มแวร์ UEFI ใน Mac ที่ใช้ Intel

- ความปลอดภัยของระบบสำหรับ watchOS

- การสร้างหมายเลขแบบสุ่ม

- อุปกรณ์การวิจัยด้านความปลอดภัยของ Apple

-

- ภาพรวมความปลอดภัยของบริการ

-

- ภาพรวมความปลอดภัยของ Apple Pay

- ความปลอดภัยของส่วนประกอบของ Apple Pay

- Apple Pay ปกป้องการซื้อของผู้ใช้อย่างไร

- การอนุญาตการชำระเงินกับ Apple Pay

- การชำระเงินด้วยบัตรโดยใช้ Apple Pay

- บัตรผ่านแบบไร้การสัมผัสใน Apple Pay

- การทำให้บัตรใช้งานไม่ได้ด้วย Apple Pay

- ความปลอดภัยของ Apple Card

- ความปลอดภัยของ Apple Cash

- Tap to Pay on iPhone

- Apple Messages for Business ที่ปลอดภัย

- ความปลอดภัยของ FaceTime

- อภิธานศัพท์

- ประวัติการแก้ไขเอกสาร

- ลิขสิทธิ์

ความปลอดภัยของ IPv6

ระบบปฏิบัติการทั้งหมดของ Apple รองรับ IPv6 โดยจะใช้งานกลไกจำนวนมากเพื่อปกป้องความเป็นส่วนตัวของผู้ใช้และความเสถียรของสแต็คเครือข่าย เมื่อใช้การกำหนดค่าที่อยู่ด้วยตัวเองอัตโนมัติ (SLAAC) ที่อยู่ IPv6 ของอินเทอร์เฟซทั้งหมดจะถูกสร้างขึ้นในลักษณะที่ช่วยป้องกันการติดตามข้ามไซต์ของอุปกรณ์บนเครือข่ายและในขณะเดียวกันก็ช่วยให้มีประสบการณ์ของผู้ใช้ที่ดีโดยการรับรองความเสถียรของที่อยู่เมื่อไม่มีการเปลี่ยนเครือข่ายเกิดขึ้น อัลกอริทึมการสร้างที่อยู่จะขึ้นอยู่กับที่อยู่ที่สร้างขึ้นโดยมีการเข้ารหัสของ RFC 3972 ซึ่งได้รับการปรับปรุงโดยตัวแก้ไขเฉพาะอินเทอร์เฟซเพื่อรับประกันว่าแม้กระทั่งอินเทอร์เฟซที่แตกต่างกันที่อยู่บนเครือข่ายเดียวกันจะมีที่อยู่ที่ต่างกันในท้ายที่สุด นอกจากนี้ ระบบจะสร้างที่อยู่ชั่วคราวที่มีอายุใช้งานที่ต้องการ 24 ชั่วโมงและจะใช้ที่อยู่นี้สำหรับการเชื่อมต่อใหม่ตามค่าเริ่มต้น เพื่อให้สอดคล้องกับคุณสมบัติที่อยู่ Wi-Fi แบบส่วนตัวที่นำมาใช้ใน iOS 14, iPadOS 14, macOS 14 และ watchOS 7 จะมีการสร้างที่อยู่ลิงก์ที่ไม่ซ้ำกันซึ่งอยู่ภายในสำหรับทุกเครือข่าย Wi-Fi ที่อุปกรณ์เข้าร่วม จากนั้น SSID ของเครือข่ายจะถูกรวมเป็นองค์ประกอบเพิ่มเติมสำหรับการสร้างที่อยู่ซึ่งคล้ายกันกับพารามิเตอร์ Network_ID ของ RFC 7217 แนวทางนี้ใช้ใน iOS 14, iPadOS 14, watchOS 7, macOS 14, visionOS 1.0 ขึ้นไป

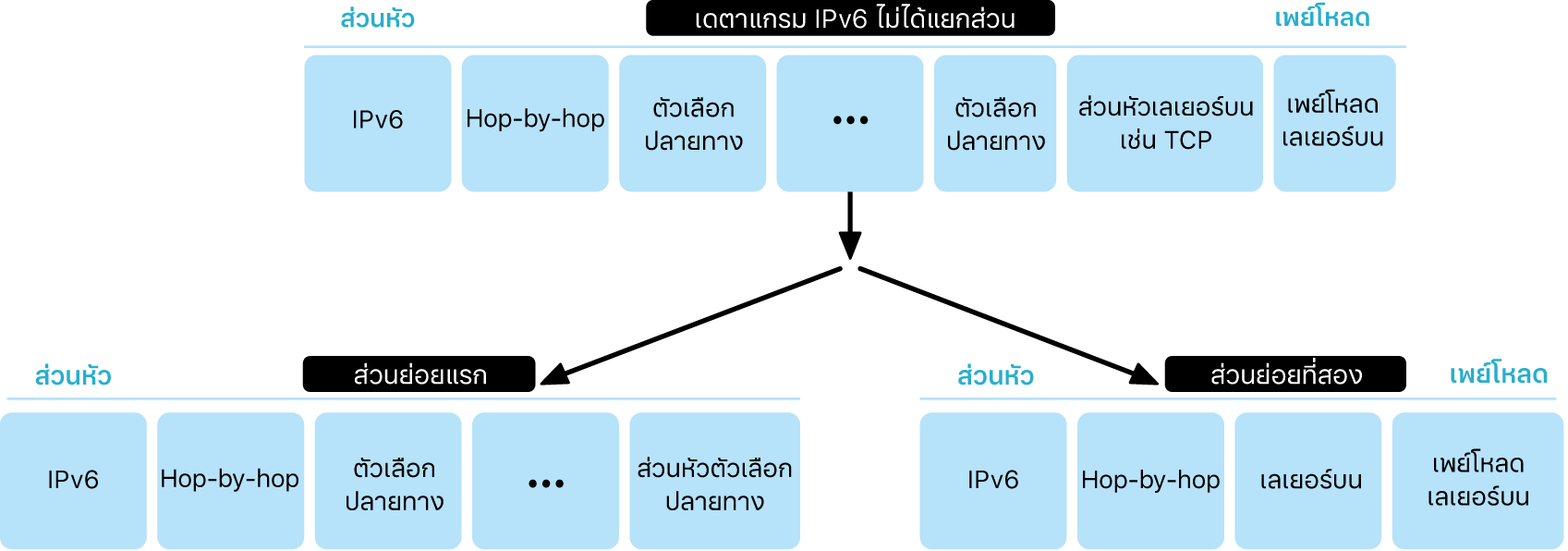

ในการปกป้องจากการโจมตีบนพื้นฐานของเฮดเดอร์และส่วนย่อยของส่วนขยาย IPv6 อุปกรณ์ Apple จะใช้มาตรการปกป้องที่ระบุใน RFC 6980, RFC 7112 และ RFC 8021 ต่างจากมาตรการอื่นๆ มาตรการเหล่านี้จะยับยั้งการโจมตีที่ส่วนหัวชั้นบนซึ่งจะพบได้เฉพาะในส่วนย่อยลำดับที่สอง (ดังที่แสดงด้านล่าง) ซึ่งอาจก่อให้เกิดความคลุมเครือของการควบคุมความปลอดภัย เช่น ฟิลเตอร์แพ็คเกตแบบสเตทเลส

นอกจากนี้ ในการช่วยให้การรับรองความน่าเชื่อถือของสแต็ค IPv6 ของระบบปฏิบัติการ Apple อุปกรณ์ของ Apple ยังบังคับใช้การจำกัดที่หลากหลายบนโครงสร้างข้อมูลที่เกี่ยวข้องกับ IPv6 เช่น คำนำหน้ารายอินเทอร์เฟซจำนวนมาก