Implementar certificados para dispositivos administrados

La certificación de dispositivos administrados es una tecnología potente que permite proteger los dispositivos administrados y puede ayudar a frustrar muchos tipos de ataques, como la ofuscación de las propiedades del dispositivo, la extracción de claves y la suplantación de identidad. La certificación de dispositivos administrados está compuesta por dos tecnologías:

La certificación de la información de los dispositivos proporciona propiedades certificadas de un dispositivo administrado en respuesta a la consulta

DeviceInformationdel servicio de administración de dispositivos. Esto le proporciona al servicio de administración de dispositivos información importante sobre la seguridad y el cumplimiento de un dispositivo.La certificación ACME demuestra la identidad de un dispositivo a las partes dependientes. Proporciona una identidad vinculada al hardware en un dispositivo. Cuando el cliente solicita un certificado a un servidor ACME, se le proporcionan las mismas propiedades certificadas.

Estas dos tecnologías son bases sólidas que te permiten crear una arquitectura de confianza cero basada en dispositivos Apple. Es importante señalar que las organizaciones sólo obtienen beneficios de seguridad si el modelo de implementación basado en dispositivos administrados incorpora las certificaciones adecuadamente. Esta página describe algunos modelos de implementación posibles.

Componentes

Un modelo de implementación basado en certificación de dispositivos administrados incluye los siguientes componentes:

El dispositivo: el dispositivo que se administra, que puede ser un iPhone, iPad, Mac, Apple TV o Apple Vision Pro.

El servicio de administración de dispositivos: el servicio que administra los dispositivos mediante el protocolo de administración de dispositivos.

El servidor ACME: El servidor que emite los certificados de cliente a los dispositivos.

Partes dependientes: las partes que consumen el certificado de identidad. Estas incluyen servidores web, servidores VPN, destinatarios de mensajes de correo electrónico firmados, etc. El servicio de administración de dispositivos también actúa como parte dependiente.

Modelos de implementación

En este documento se describen tres modelos de implementación con flexibilidad cada vez mayor, así como una demanda creciente de requisitos de infraestructura e integraciones:

Canal de administración de dispositivos seguro: este modelo refuerza la comunicación entre un dispositivo y el servicio de administración de dispositivos, lo que asegura que el servicio sepa qué dispositivo está administrando y proporciona evidencia sólida de que el dispositivo cumple con las políticas de la organización.

Autorización basada en servidor ACME: otorga a la autoridad certificadora control sobre la autenticación y la autorización del dispositivo. Las partes dependientes sólo evalúan si el certificado es válido y si lo emitió una autoridad de certificados de confianza.

Autorización diferencial: el servidor ACME es responsable de la autenticación, y las partes dependientes realizan la autorización en función de la autenticación. Esto permite que cada parte dependiente tome su propia decisión de autorización diferencial.

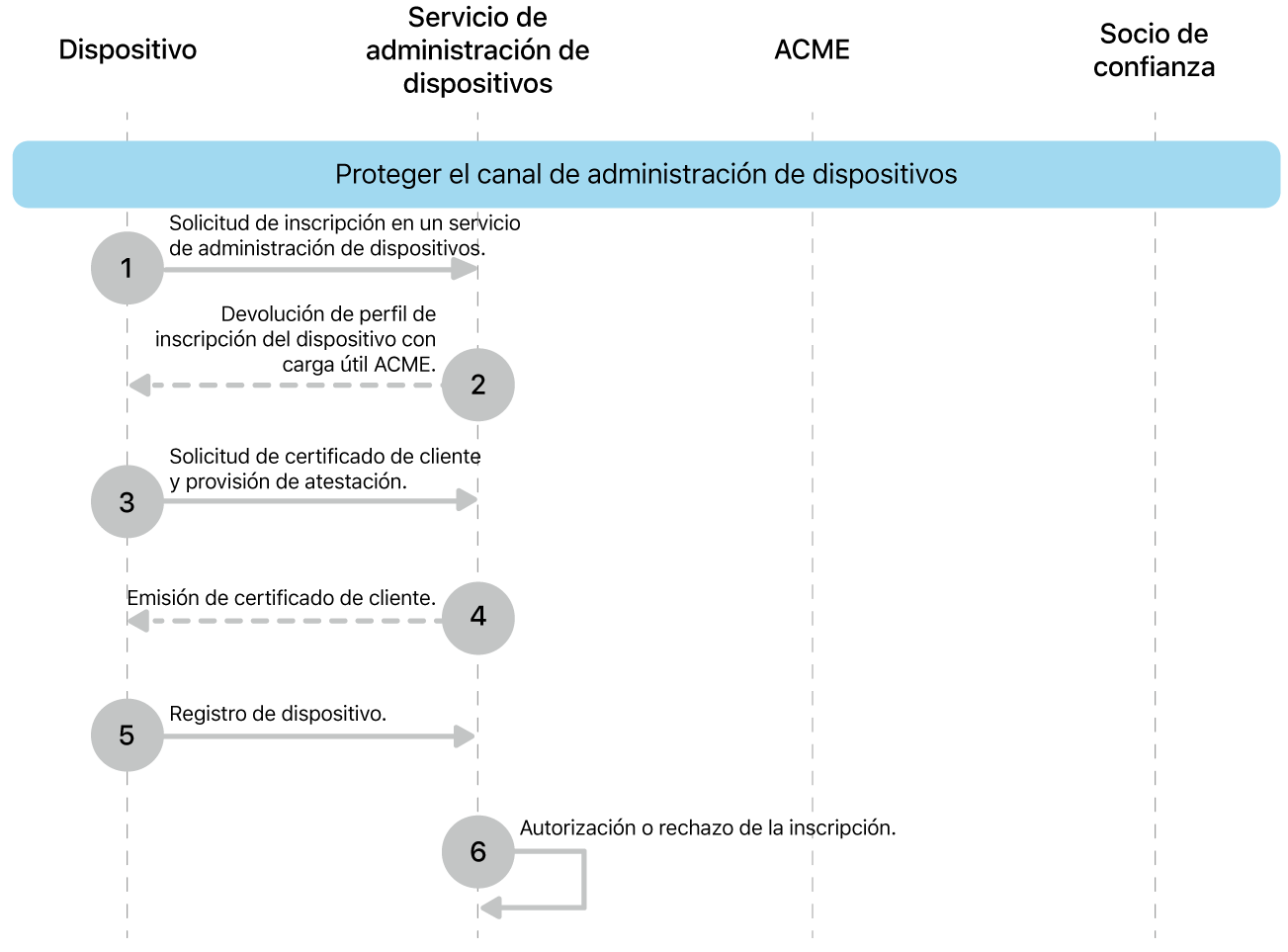

Modelo de implementación de canal de administración de dispositivos seguro

El protocolo de administración de dispositivos requiere que un dispositivo se autentique ante el servicio de administración de dispositivos mediante una identidad de cliente. Esta identidad se aprovisiona durante la inscripción del dispositivo. En este modelo de implementación, se usa la certificación ACME para la provisión de la identidad de cliente. Esto le proporciona al servicio de administración de dispositivos una garantía muy alta de que cada conexión entrante se inicia desde el mismo dispositivo Apple legítimo que está inscrito. Cuando la inscripción no es del tipo Inscripción de usuario, el servicio de administración de dispositivos también dispone de evidencia muy sólida del número de serie y el UDID del dispositivo.

En este modelo de implementación, solamente los dispositivos administrados usan las identidades emitidas para autenticarse en el servicio de administración de dispositivos. Esto significa que el servicio de administración de dispositivos también es la parte dependiente y, por lo general, es la instancia que emite los certificados.

Para usar este modelo de implementación, la identidad se aprovisiona durante la inscripción al proporcionar al dispositivo un perfil de inscripción que incluya una carga útil ACME (aunque es posible “actualizar” una inscripción existente que no usara inicialmente la certificación de dispositivos administrados). Con la información proporcionada, el dispositivo contacta con el componente ACME del servicio de administración de dispositivos para solicitar un certificado. También se pueden usar reglas personalizadas, pero normalmente se emite un certificado si:

El dispositivo es conocido de antemano, por ejemplo, porque está registrado en Apple School Manager o Apple Business Manager.

El dispositivo está relacionado con una inscripción autenticada por un usuario.

Después de inscribir el dispositivo, el servicio de administración de dispositivos puede retener apps, configuraciones y cuentas hasta que el dispositivo cumpla con los requisitos organizacionales. Para ello, se usa la certificación de información del dispositivo para consultar las propiedades dinámicas certificadas, como la versión del sistema operativo y el estado de FileVault.

Cuando se produzcan cambios relevantes, se puede usar el mismo enfoque para solicitar una certificación nueva.

Una configuración más compleja para este escenario implicaría el uso de un servidor ACME externo al servicio de administración de dispositivos. Esto requiere una integración entre ACME y el servicio de administración de dispositivos para obtener la información sobre el dispositivo y el estado de autenticación de la inscripción, o para emitir certificados que incluyan información persistente de la certificación a fin de que el servicio de administración de dispositivos pueda realizar su evaluación de confianza.

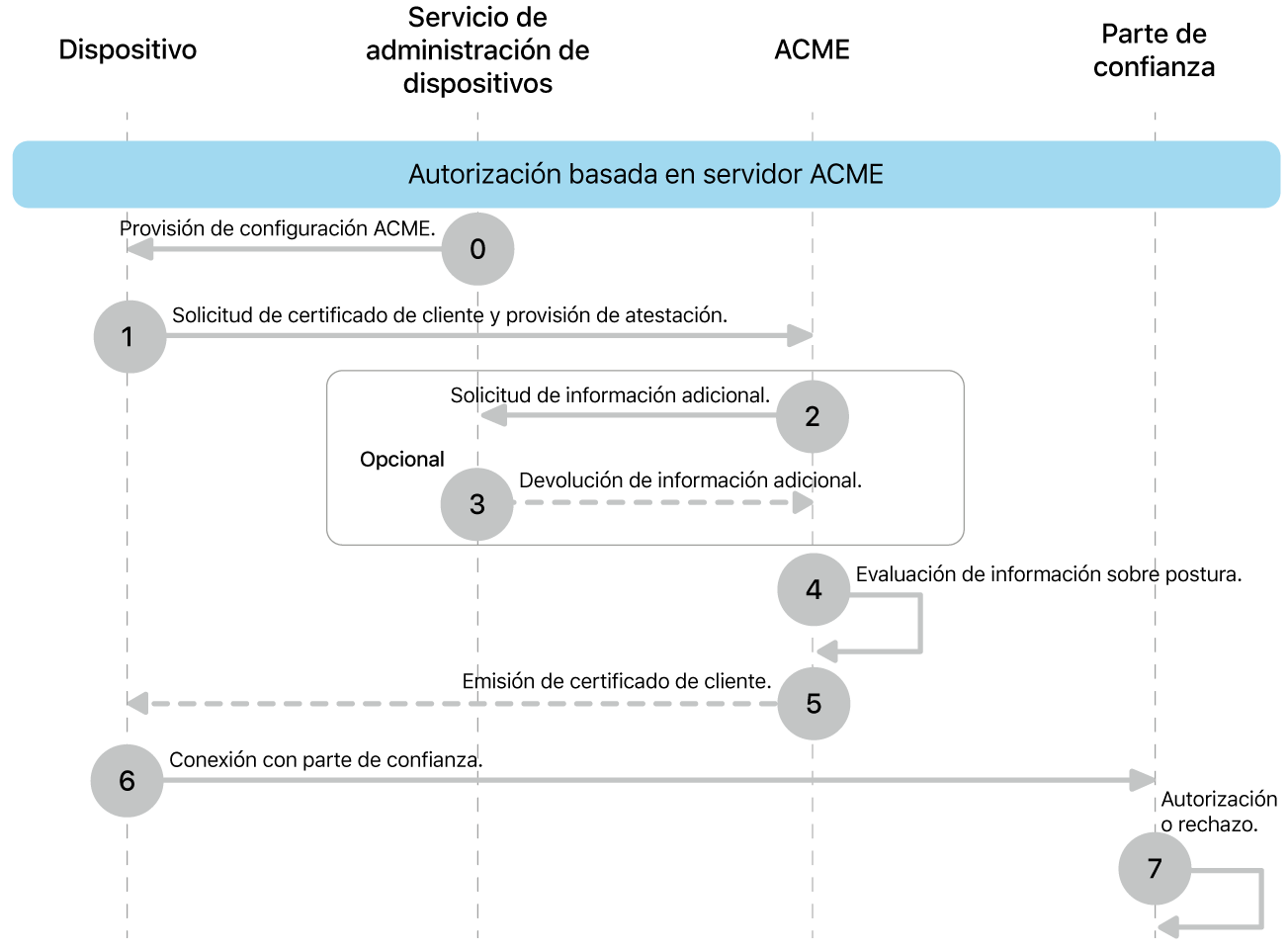

Modelo de implementación de autorización basada en servidor ACME

En este modelo de implementación, la autorización de un dispositivo se basa únicamente en si el certificado emitido es de confianza. Durante el flujo ACME, el servidor ACME decide si emite un certificado. Si la decisión requiere información distinta a la que se encuentra en el certificado, el servidor ACME debe obtenerla. El servidor ACME sólo emite un certificado si se aprueba su evaluación de confianza y el dispositivo cumple con los criterios definidos por la organización.

Por ejemplo, si tu organización requiere que los dispositivos autorizados se inscriban en un servicio de administración de dispositivos, debe haber una conexión entre ACME y el servicio de administración de dispositivos.

Este modelo de implementación funciona mejor cuando hay muchas partes dependientes que usan las mismas condiciones de autorización. Después de que el servidor ACME haya realizado su evaluación de confianza, las partes dependientes sólo tienen que realizar la validación de certificados estándar y la evaluación de confianza para verificar el acceso.

Nota: Dependiendo de tus requisitos de seguridad, deberías considerar cómo la implementación maneja los dispositivos que pierden su autorización, por ejemplo, al ajustar la duración de los certificados o con la comprobación de la revocación realizada por la parte dependiente.

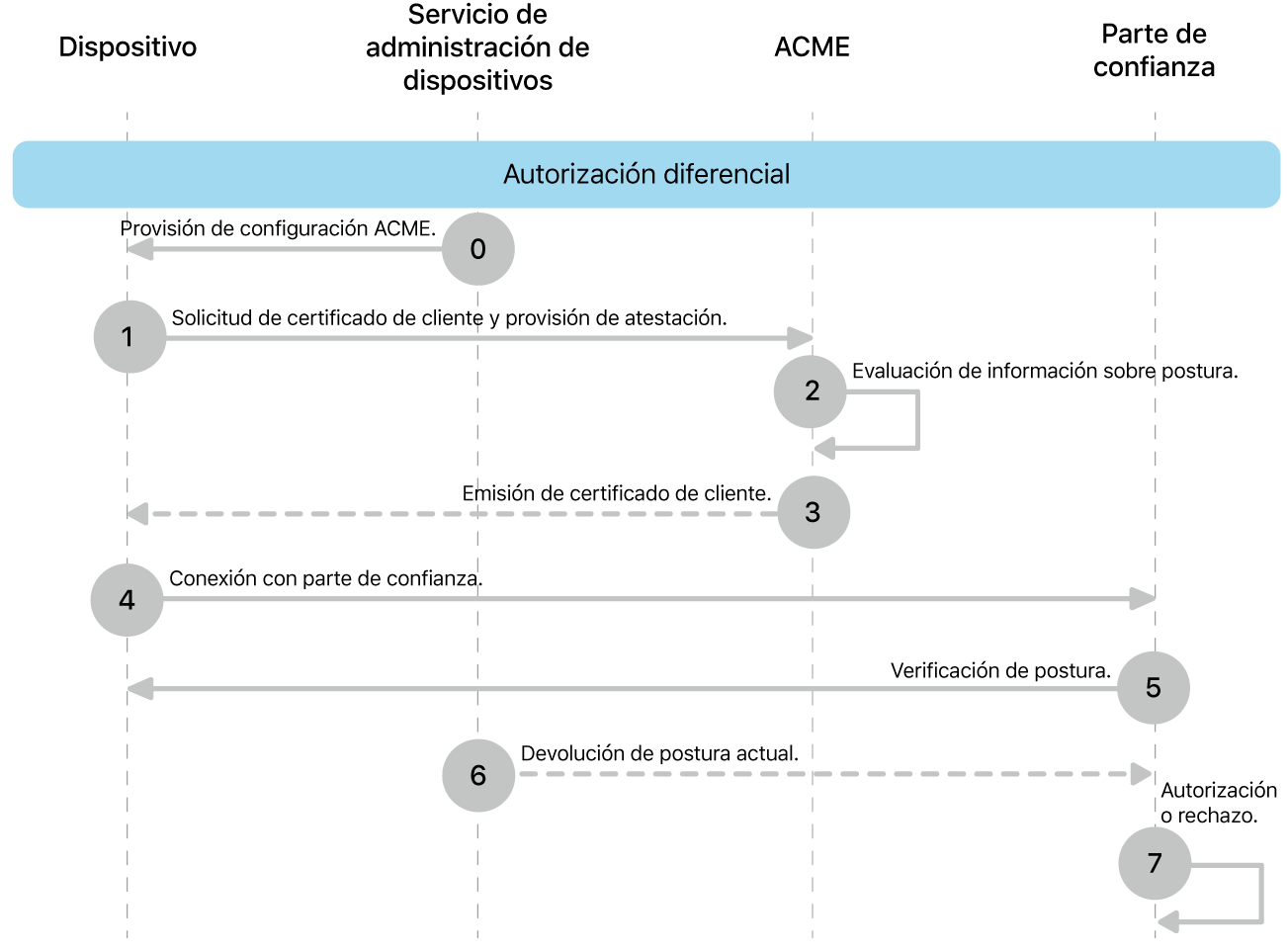

Modelo de implementación de autorización diferencial

En este modelo de implementación, el servidor ACME sólo es responsable de emitir un certificado que autentica el dispositivo. Las partes dependientes determinan la autorización cada vez que evalúan el certificado de identidad del dispositivo y aplican sus propias reglas de autorización individuales.

El servidor ACME debe incluir en el certificado emitido cualquier información sin estado que las partes dependientes necesiten para identificar y autorizar el dispositivo, por ejemplo, cualquier dato que el servidor ACME haya recibido en el certificado.

Cuando el dispositivo se conecta, además de verificar la confianza del certificado emitido, la parte dependiente también puede consultar al servicio de administración de dispositivos sobre cualquier propiedad dinámica. Esto permite que las decisiones de autorización se basen en información actualizada y también puede ayudar a los eventos de desautorización y reautorización. Dependiendo de los requisitos de la organización y la importancia de la parte dependiente, las decisiones de autorización también podrían almacenarse en la caché durante un periodo de tiempo definido para procesar eventos de conexión repetidos y acelerar las decisiones de autorización.