Implementierung von Apple-Plattformen

- Willkommen

- Einführung in die Implementierung von Apple-Plattformen

- Neue Funktionen

-

- Einführung in die Sicherheit bei der Geräteverwaltung

- Schnelle Sicherheitsmaßnahmen

- Geräte sperren und orten

- Geräte löschen

- Aktivierungssperre

- Zubehörzugriff verwalten

- Durchsetzen von Passwortrichtlinien

- Verwenden dauerhafter Token

- Integrierte Funktionen für die Netzwerksicherheit verwenden

- Verwaltete Gerätebeglaubigung

-

-

- Deklarative Statusberichte

- Deklarative App-Konfiguration

- Einstellungen für Accountdaten zur Authentifizierung und Deklaration von ID-Komponenten

- Erklärung für die Verwaltung von Hintergrundvorgängen

- Deklarative Konfiguration „Kalender“

- Deklarative Konfiguration „Zertifikate“

- Deklarative Konfiguration „Kontakte“

- Deklarative Konfiguration „Exchange“

- Deklarative Konfiguration „Google-Accounts“

- Deklarative LDAP-Konfiguration

- Deklarative Konfiguration „Veraltete interaktive Profile“

- Deklarative Konfiguration „Veraltete Profile“

- Deklarative Mail-Konfiguration

- Deklarative Konfiguration „Mathematik und App ‚Rechner‘“

- Deklarative Code-Konfiguration

- Deklarative Konfiguration „Passkey-Beglaubigung“

- Deklarative Konfiguration „Verwaltung“ von Safari-Erweiterungen

- Deklarative Konfiguration „Bildschirmfreigabe“

- Deklarative Konfiguration „Dienstkonfigurationsdateien“

- Deklarative Konfiguration „Softwareupdate“

- Deklarative Konfiguration „Einstellungen für ‚Softwareupdate‘“

- Deklarative Konfiguration „Verwaltung von Speicherplatz“

- Deklarative Konfiguration „Abonnierte Kalender“

-

-

- Einstellungen der Payload „Bedienungshilfen“

- Einstellungen der Payload „Active Directory-Zertifikate“

- Einstellungen der Payload „AirPlay“

- Einstellungen der Payload „AirPlay-Sicherheit“

- Einstellungen der Payload „AirPrint“

- Einstellungen der Payload „App-Sperre“

- Einstellungen der Payload „Zugehörige Domains“

- Einstellungen der Payload „Automated Certificate Management Environment (ACME)“

- Einstellungen der Payload „Autonomer Einzel-App-Modus“

- Einstellungen der Payload „Kalender“

- Einstellungen der Payload „Mobilfunk“

- Einstellungen der Payload „Privates Mobilfunknetz“

- Einstellungen der Payload „Zertifikatseinstellungen“

- Einstellungen der Payload „Zertifikatswiderrufung“

- Einstellungen der Payload „Zertifikatstransparenz“

- Einstellungen der Payload „Zertifikate“

- Einstellungen der Payload „Konferenzraum-Display“

- Einstellungen der Payload „Kontakte“

- Einstellungen der Payload „Inhaltscaching“

- Einstellungen der Payload „Verzeichnisdienst“

- Einstellungen der Payload „DNS-Proxy“

- Einstellungen der Payload „DNS-Einstellungen“

- Einstellungen der Payload „Dock“

- Einstellungen der Payload „Domains“

- Einstellungen der Payload „Energie sparen“

- Einstellungen der Payload „Exchange ActiveSync (EAS)“

- Einstellungen der Payload „Exchange Web Services (EWS)“

- Einstellungen der Payload „Erweiterbare Gesamtauthentifizierung“

- Einstellungen der Payload „Erweiterbare Gesamtauthentifizierung mit Kerberos“

- Einstellungen der Payload „Erweiterungen“

- Einstellungen der Payload „FileVault“

- Einstellungen der Payload „Finder“

- Einstellungen der Payload „Firewall“

- Einstellungen der Payload „Schriften“

- Einstellungen der Payload „Globaler HTTP-Proxy“

- Einstellungen der Payload „Google-Accounts“

- Einstellungen der Payload „Home-Bildschirmlayout“

- Einstellungen der Payload „Identifizierung“

- Einstellungen der Payload „Identitätseinstellung“

- Einstellungen der Payload „Richtlinie für Kernel-Erweiterung“

- Einstellungen der Payload „LDAP“

- Einstellungen der Payload „Lights Out Management (LOM)“

- Einstellungen der Payload „Nachricht auf Sperrbildschirm“

- Einstellungen der Payload „Anmeldefenster“

- Einstellungen der Payload „Verwaltete Anmeldeobjekte“

- Einstellungen der Payload „Mail“

-

- Einstellungen für „WLAN“

- Ethernet-Einstellungen

- Einstellungen für WEP, WPA, WPA2 und WPA2/WPA3

- Einstellungen für Dynamic WEP, WPA Enterprise und WPA2 Enterprise

- Einstellungen für EAP

- Einstellungen für HotSpot 2.0

- Einstellungen für ältere Hotspots

- Cisco-Fastlane-Einstellungen

- Einstellungen für die Netzwerk-Proxy-Konfiguration

- Einstellungen der Payload „Regeln für Netzwerkbenutzung“

- Einstellungen der Payload „Mitteilungen“

- Einstellungen der Payload „Kindersicherung“

- Einstellungen der Payload „Code“

- Einstellungen der Payload „Drucken“

- Einstellungen für Payload in der Richtliniensteuerung in der Systemeinstellung „Sicherheit“

- Einstellungen der Payload „Relay“

- Einstellungen der Payload „SCEP“

- Einstellungen der Payload „Sicherheit“

- Einstellungen der Payload „Systemassistent“

- Einstellungen der Payload „Gesamtauthentifizierung“

- Einstellungen der Payload „Smart Card“

- Einstellungen der Payload „Abonnierte Kalender“

- Einstellungen der Payload „Systemerweiterungen“

- Einstellungen der Payload „Systemmigration“

- Einstellungen der Payload „Time Machine“

- Einstellungen der Payload „TV Remote“

- Einstellungen der Payload „Webclips“

- Einstellungen der Payload „Webinhaltsfilter“

- Einstellungen der Payload „Xsan“

-

- Glossar

- Versionsverlauf des Dokuments

- Urheberrechte und Marken

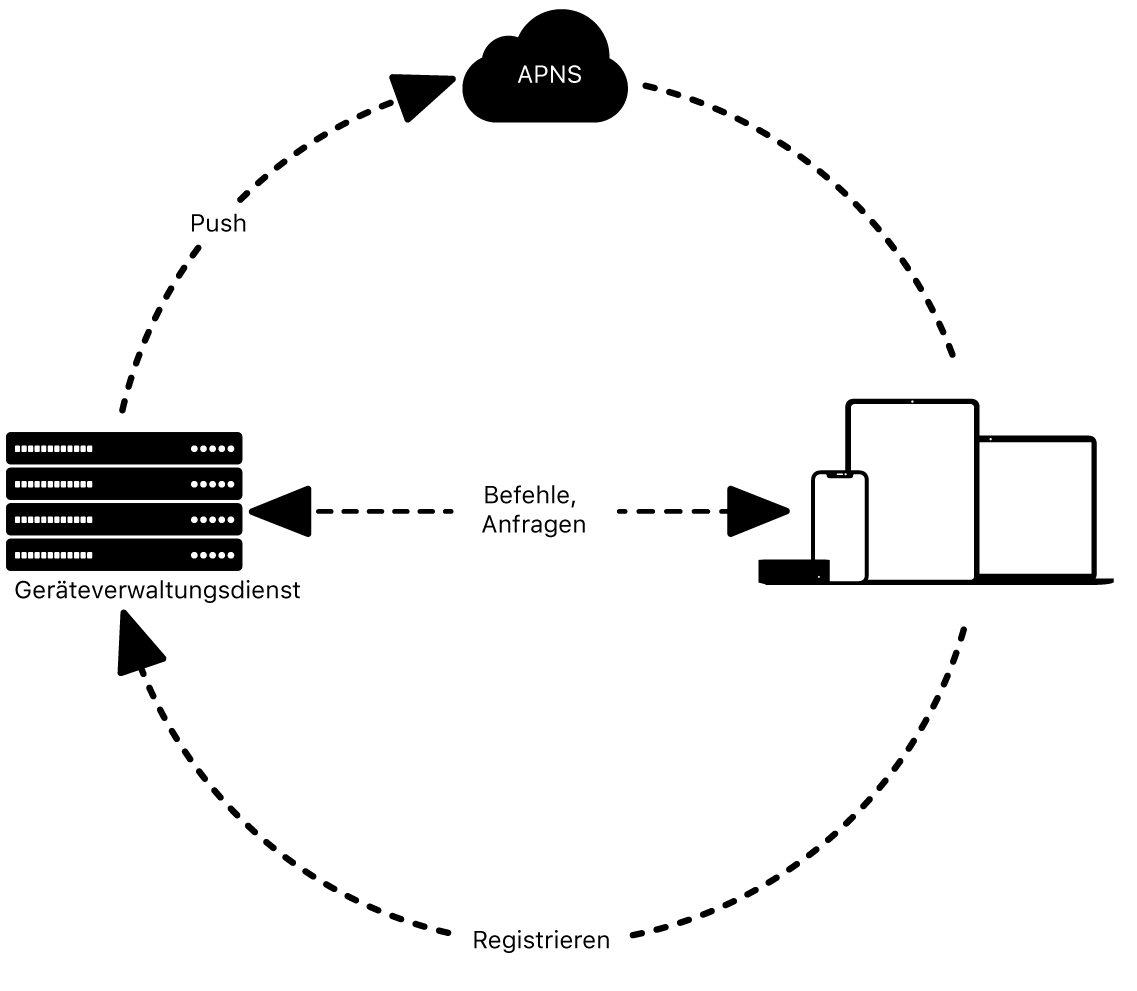

Konfigurieren von Geräten für die Zusammenarbeit mit APNS

Geräteverwaltungsdienste verwenden den Apple-Dienst für Push-Benachrichtigungen (APNS), um die kontinuierliche Kommunikation mit Apple-Geräten in öffentlichen und privaten Netzwerken aufrechtzuerhalten. Durch die Verwendung von APNs werden Apple-Geräte über Aktualisierungen, Richtlinien des Geräteverwaltungsdienstes und eingehende Nachrichten informiert. Geräteverwaltungsdienste erfordern mehrere Zertifikate. Dies schließt ein APNS-Zertifikat für die Kommunikation mit Geräten, ein SSL-Zertifikat für die sichere Kommunikation und ein Zertifikat zum Signieren von Konfigurationsprofilen ein.

Damit Apple-Geräte diesen Dienst verwenden können, muss der Netzwerkverkehr von diesen Geräten an Apple (17.0.0.0/8) direkt oder über einen Netzwerk-Proxy zugelassen werden. Apple-Geräte müssen Verbindungen zu spezifischen Ports bestimmter Hosts herstellen können:

Der TCP-Port 443 wird für die Geräteaktivierung und danach als Ausweichoption verwendet, wenn Geräte den APNS auf Port 5223 nicht erreichen können

Der TCP-Port 5223 wird für die Kommunikation mit dem APNS verwendet

TCP-Port 443 oder 2197 zum Senden von Mitteilungen vom Geräteverwaltungsdienst an APNs

Möglicherweise müssen auch der Web-Proxy oder die Firewall-Ports so umkonfiguriert werden, dass der gesamte Netzwerkverkehr von Apple-Geräten an das Apple-Netzwerk passieren kann. Bei Geräten mit iOS 13.4, iPadOS 13.4, macOS 10.15.4 und tvOS 13.4 (oder neuer) können APNs einen Web-Proxy verwenden, wenn sie in einer Proxy-Auto-Config-Datei (PAC) spezifiziert sind.

Hinweis: Die Apple Vision Pro kann nur Push-Mitteilungen erhalten, wenn das Gerät getragen wird und entsperrt ist.

Es werden mehrere Sicherheitsebenen auf APNS an den Endpunkten und Servern verwendet. Wenn versucht wird, den Datenverkehr zu inspizieren oder umzuleiten, markieren APNS und der Push-Anbieter die Netzwerkkonversation als beschädigt und ungültig. Es werden keine vertraulichen oder betriebsinternen Informationen über APNS übertragen.

Tipp: Notiere beim Erstellen von APNS-Zertifikaten für die Verwendung mit einem Geräteverwaltungsdienst den verwalteten Apple Account (empfohlen) oder den Apple Account, der verwendet wird. Dieser Account muss beim Erneuern der Zertifikate angegeben werden, was jährlich erfolgen muss. Alle vom Geräteverwaltungsdienst verwendeten Zertifikate sollten rechtzeitig vor dem Ablaufen aktualisiert werden. Weitere Informationen enthält das Apple Push Certificates Portal.

Sicherheitsverbesserungen für das Einrichten von Push-Mitteilungen

Für die Entwicklungsteams von Geräteverwaltungsdiensten kann derzeit der APN-Dienst (Apple Push Notification) genutzt werden, um einen optimierten Erstellungsprozess für Push-Zertifikate für ihre Kund:innen zu erstellen. Hierbei ist das Erstellen und Signieren von CSRs (Aufforderungen zum Signieren von Zertifikaten) für alle Kund:innen eingeschlossen. Diese können anschließend das übergebene CSR-Objekt nutzen, um ein Zertifikat über das Apple Push Certificates-Portal zu erhalten.

Das Portal für Apple-Push-Zertifikate erfordert für CSRs die Signierung via SHA2-Algorithmus, um die Sicherheit zu erhöhen. Zertifikate werden für CSRs, die mit SHA1 signiert sind, nicht ausgegeben. Weitere Informationen zu bewährten Verfahren erhältst du unter Setting Up Push Notifications (Push-Mitteilungen einrichten) auf der Developer-Website von Apple.