Implemente o Atestado de Dispositivo Gerenciado

O Atestado de Dispositivo Gerenciado é uma tecnologia poderosa para proteger dispositivos gerenciados que ajuda a impedir muitos tipos de ataques, incluindo a ofuscação de propriedade do dispositivo, extração de chave e personificação. O Atestado de Dispositivo Gerenciado é composto por duas tecnologias:

O atestado de informações do dispositivo fornece propriedades atestadas de um dispositivo gerenciado em resposta à consulta

DeviceInformationdo serviço de gerenciamento de dispositivos. Isso fornece ao serviço de gerenciamento de dispositivos informações importantes sobre a segurança e conformidade de um dispositivo.O atestado ACME comprova a identidade de um dispositivo para as partes dependentes. Ele fornece uma identidade vinculada ao hardware em um dispositivo. Quando o cliente solicita um certificado de um servidor ACME, ele fornece as mesmas propriedades certificadas.

Essas duas tecnologias são fundações fortes que permitem criar uma arquitetura de confiança baseada em dispositivos Apple. É importante notar que as organizações só obtêm benefícios de segurança se o modelo de implementação construído ao redor dos dispositivos gerenciados incorporar os atestados corretamente. Esta página descreve alguns modelos de implementação possíveis.

Componentes

Um modelo de implementação planejado ao redor do Atestado de Dispositivo Gerenciado envolve os seguintes componentes:

O dispositivo: o dispositivo sendo gerenciado, que é um iPhone, iPad, Mac, Apple TV ou Apple Vision Pro.

O serviço de gerenciamento de dispositivos: o serviço que gerencia os dispositivos que usam o protocolo de gerenciamento de dispositivos.

O servidor ACME: o servidor que emite os certificados de cliente para os dispositivos.

Partes dependentes: as partes que consomem o certificado da identidade. Essas incluem servidores web, servidores VPN, destinatários de mensagens de e‑mail assinadas, etc. O serviço de gerenciamento de dispositivos também atua como parte dependente.

Modelos de implementação

Este documento descreve três modelos de implementação com flexibilidade crescente, bem como uma demanda crescente nos requisitos de infraestrutura e integrações:

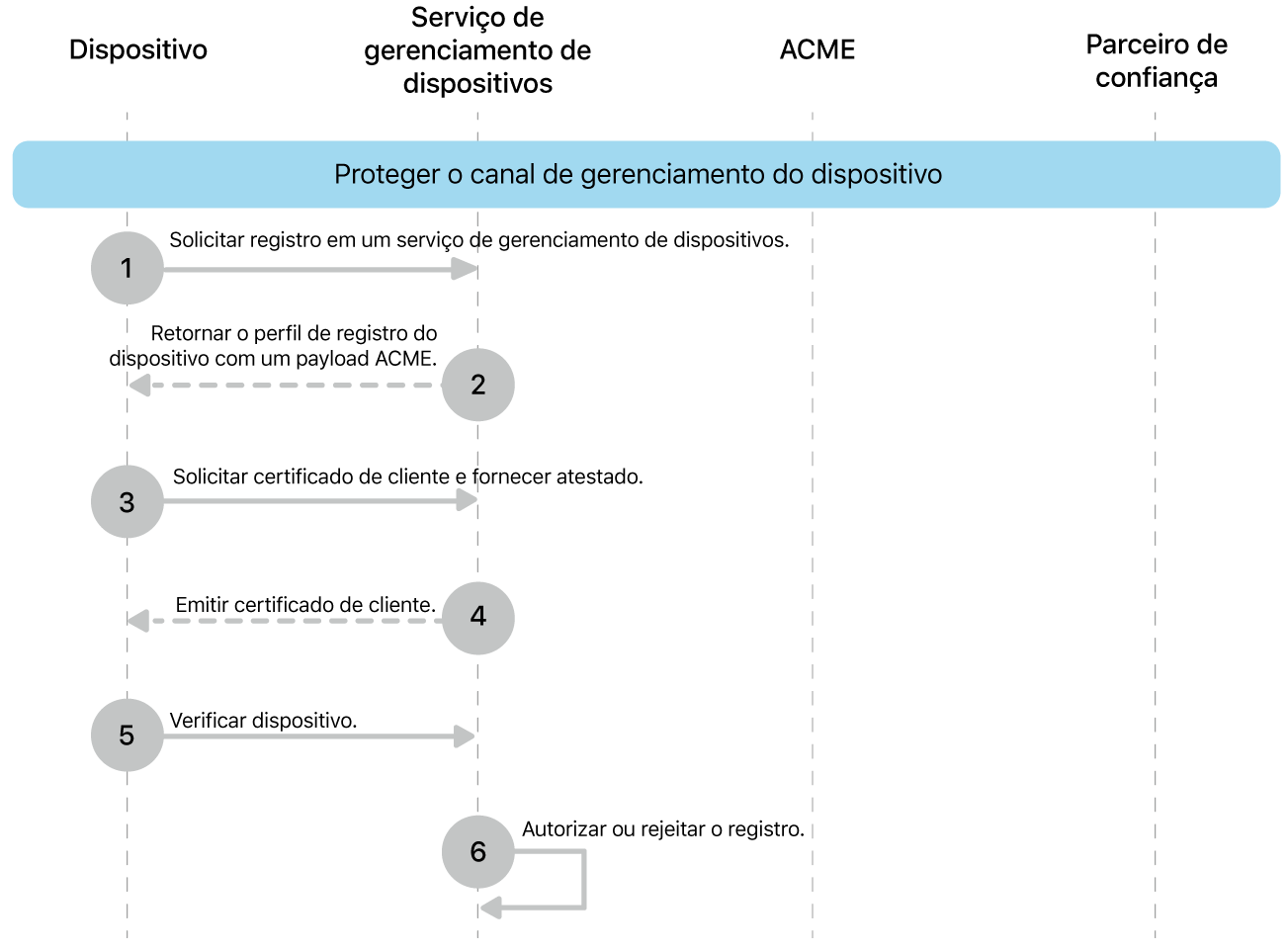

Proteger o canal de gerenciamento de dispositivos: este modelo reforça a comunicação entre um dispositivo e o serviço de gerenciamento de dispositivos. Isso garante que o serviço de gerenciamento de dispositivos saiba qual dispositivo está gerenciando e fornece evidências fortes de que o dispositivo está em conformidade com as políticas organizacionais.

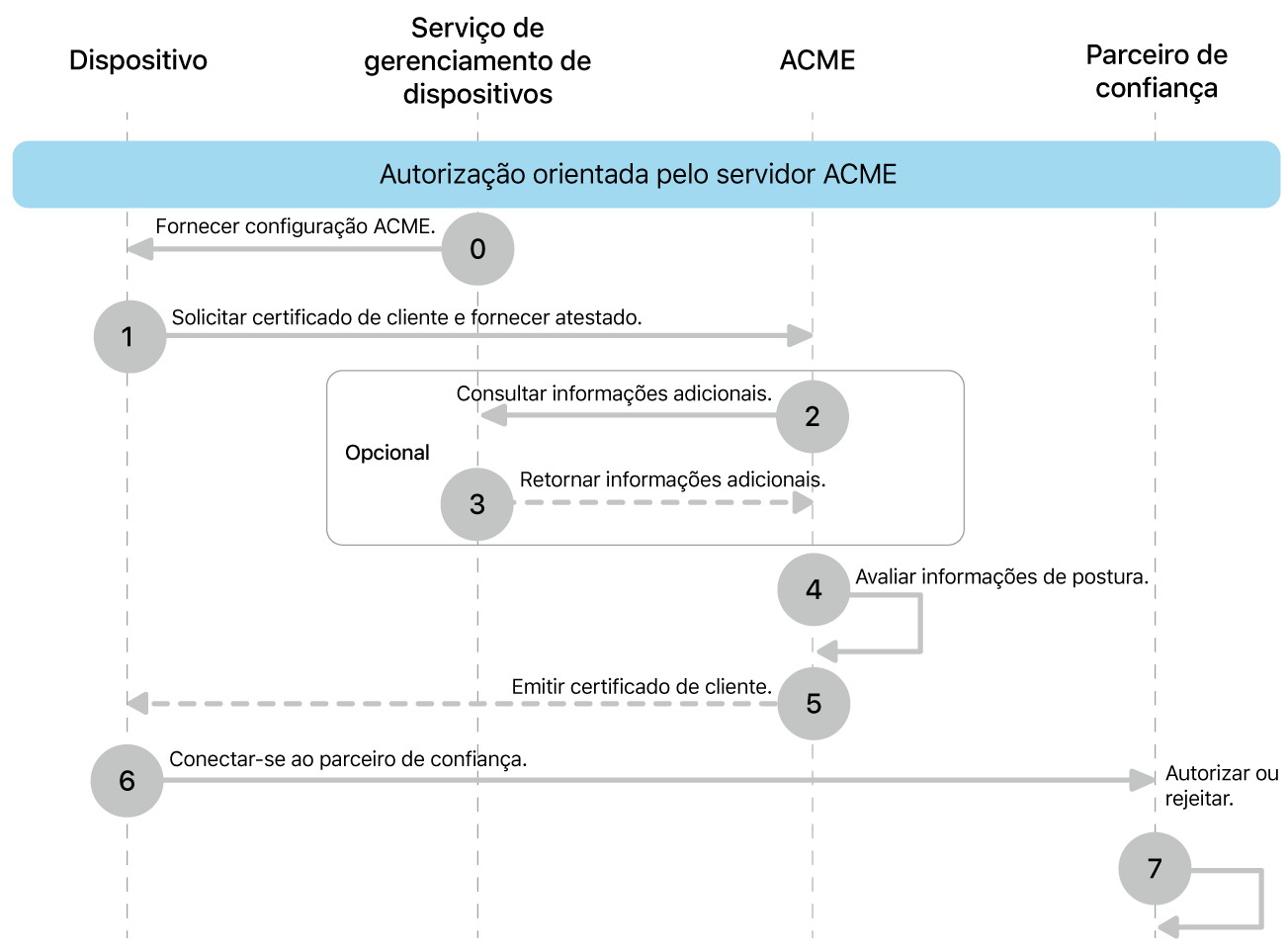

Autorização conduzida pelo servidor ACME: isso dá à Autoridade de Certificado o controle sobre a autenticação e autorização do dispositivo. As partes dependentes apenas avaliam se o certificado é válido e emitido por uma Autoridade de Certificação confiável.

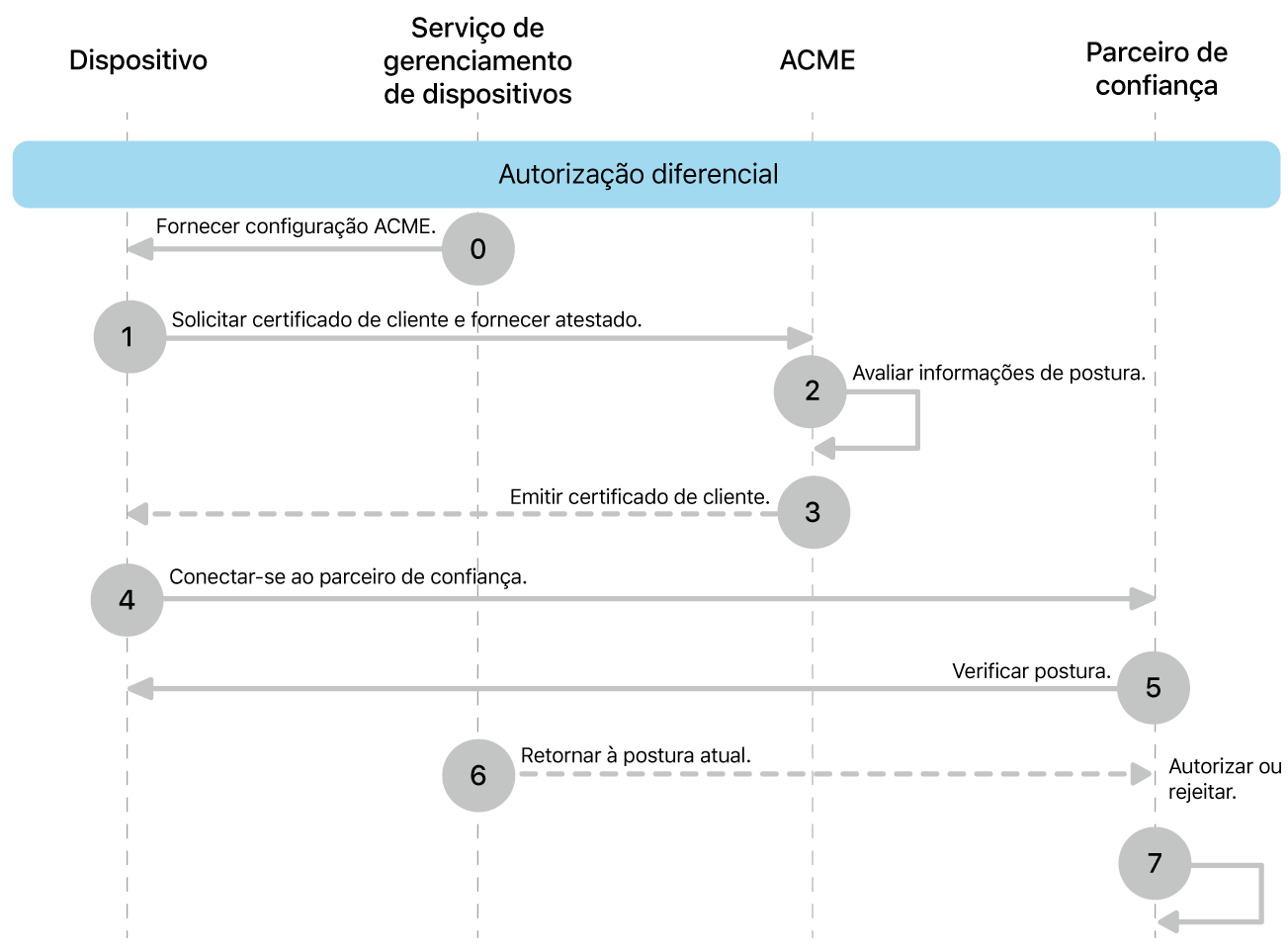

Autorização diferencial: o servidor ACME é responsável pela autenticação, e as partes dependentes realizam a autorização com base na autenticação. Isso permite que cada parte dependente tome a própria decisão de autorização diferencial.

Segurança do modelo de implementação do canal de gerenciamento de dispositivos

O protocolo de gerenciamento de dispositivos exige que o dispositivo use uma identidade de cliente para se autenticar no serviço de gerenciamento de dispositivos. Essa identidade é provida durante o registro do dispositivo. Neste modelo de implementação, o provisionamento da identidade do cliente usa o atestado ACME. Isso fornece ao serviço de gerenciamento de dispositivos uma garantia sólida de que cada conexão recebida foi iniciada pelo mesmo dispositivo Apple legítimo que foi registrado. Quando o registro não é um Registro de Usuário, o serviço de gerenciamento de dispositivos também tem evidências muito fortes do número de série e UDID do dispositivo.

Neste modelo de implementação, as identidades emitidas são usadas apenas pelos dispositivos gerenciados para a autenticação no serviço de gerenciamento de dispositivos. Isso significa que o serviço de gerenciamento de dispositivos também é a parte dependente e geralmente a instância que emite os certificados.

Para usar este modelo de implementação, a identidade é provida no momento do registro ao fornecer ao dispositivo um perfil de registro que inclui um payload ACME (embora seja possível “atualizar” um registro existente que inicialmente não usasse o Atestado de Dispositivo Gerenciado). Com as informações fornecidas, o dispositivo contata o componente ACME do serviço de gerenciamento de dispositivos para solicitar um certificado. Também é possível usar regras personalizadas, mas geralmente um certificado é emitido se:

O dispositivo for conhecido de antemão, por estar registrado no Apple School Manager ou Apple Business Manager, por exemplo.

O dispositivo estiver relacionado a um registro autenticado por um usuário.

Depois que o dispositivo é registrado, o serviço de gerenciamento de dispositivos pode reter apps, configurações e contas até que o dispositivo atenda aos requisitos organizacionais, o que se dá pelo uso do atestado de informações do dispositivo para consultar propriedades dinâmicas atestadas, como a versão do sistema operacional e o estado do FileVault.

Também é possível usar a mesma abordagem para solicitar um novo atestado quando houver alterações relevantes.

Uma configuração mais complexa para este cenário envolve um servidor ACME externo ao serviço de gerenciamento de dispositivos. Isso requer uma integração entre o ACME e o serviço de gerenciamento de dispositivos para obter informações sobre o dispositivo e o estado de autenticação do registro ou emitir certificados que incluam informações persistentes do atestado para permitir que o serviço de gerenciamento de dispositivos execute sua avaliação de confiança.

Modelo de implementação de autorização conduzida pelo servidor ACME

Neste modelo de implementação, a autorização para um dispositivo é baseada apenas no fato do certificado emitido ser confiável. Durante o fluxo do ACME, o servidor ACME decide se emitirá um certificado. Se a decisão exigir alguma informação diferente da que está no certificado de atestado, o servidor ACME precisará obtê‑la. O servidor ACME só emitirá um certificado se a avaliação de confiança for aprovada e o dispositivo atender aos critérios definidos pela organização.

Por exemplo, se a sua organização exigir que os dispositivos autorizados sejam registrados em um serviço de gerenciamento de dispositivos, deverá haver uma conexão entre o ACME e o serviço de gerenciamento de dispositivos.

Este modelo de implementação funciona melhor quando há várias partes dependentes que usam as mesmas condições de autorização. Depois que o servidor ACME realiza a avaliação de confiança, as partes dependentes só precisam realizar a validação de certificado padrão e a avaliação de confiança para verificar o acesso.

Nota: dependendo dos seus requisitos de segurança, considere como a implementação lida com os dispositivos que perderam autorização e ajuste, por exemplo, a validade dos certificados ou a verificação de revogação feita pela parte dependente.

Modelo de implementação de autorização diferencial

Neste modelo de implementação, o servidor ACME é responsável apenas por emitir um certificado que autentica o dispositivo. As partes dependentes determinam a autorização toda vez que avaliam o certificado de identidade do dispositivo e aplicam as próprias regras de autorização.

O servidor ACME deve incluir qualquer informação sem estado no certificado emitido que as partes dependentes precisam para identificar e autorizar o dispositivo, como qualquer dado que o servidor ACME tenha recebido no certificado de atestado.

Quando o dispositivo se conecta e, além de verificar a confiança do certificado emitido, a parte dependente também pode consultar o serviço de gerenciamento de dispositivos em busca de qualquer propriedade dinâmica. Isso permite que as decisões de autorização se baseiem em informações atualizadas, além possibilitar eventos de desautorização e reautorização. Dependendo dos requisitos organizacionais e da criticidade da parte dependente, também é possível armazenar em cache as decisões de autorização por um período definido para lidar com eventos de conexão repetidos e acelerar as decisões de autorização.