Inicio de sesión único (SSO) en plataforma para macOS

Con el inicio de sesión único en plataforma (SSO en plataforma), tú (o un desarrollador especializado en la gestión de identidades) puedes crear extensiones de SSO que permitan a los usuarios usar la cuenta de tu organización de un IdP en un Mac durante la configuración inicial.

Funciones

El SSO en plataforma admite las siguientes funciones:

Activar y aplicar el inicio de sesión único en plataforma durante la inscripción automatizada de dispositivos para autenticar la inscripción, iniciar sesión con una cuenta de Apple gestionada y crear un usuario local.

Ofrecer una experiencia de inicio de sesión único para apps web y nativas.

Obtener información sobre el SSO en plataforma en Ajustes del Sistema.

Sincronizar las contraseñas de las cuentas de usuario locales con el IdP y definir políticas de inicio de sesión.

Definir los permisos de grupo de las cuentas de IdP y permitir que las personas usen cuentas de IdP solo de red en los avisos de autorización.

Crear cuentas de usuario locales bajo demanda al iniciar sesión con las credenciales de una cuenta de IdP.

Compatibilidad con usuarios invitados que inician sesión temporalmente con las credenciales de su IdP en ordenadores Mac compartidos.

Nota: La mayoría de las funciones requieren compatibilidad con la extensión de SSO. Para obtener más información sobre cómo implementar el SSO en plataforma en tu organización, consulta la documentación de tu IdP.

Requisitos

Un Mac con chip de Apple o un Mac con procesador Intel y Touch ID.

Un servicio de gestión de dispositivos compatible con la configuración de inicio de sesión único extensible, que incluye ajustes para el inicio de sesión único en plataforma.

Una app que contenga una extensión de SSO en plataforma compatible con el IdP.

macOS 13 o posterior

Las siguientes funciones tienen requisitos de versión adicionales:

Característica | Versión del sistema operativo mínima compatible | ||||||||||

|---|---|---|---|---|---|---|---|---|---|---|---|

Modo de invitado autenticado | macOS 26 | ||||||||||

Tocar para iniciar sesión | macOS 26 | ||||||||||

SSO en plataforma durante la inscripción automatizada de dispositivos | macOS 26 | ||||||||||

Prefijo UPN como nombre de cuenta local | macOS 15.4 | ||||||||||

Atestación de identificadores de dispositivo | macOS 15.4 | ||||||||||

Políticas de inicio de sesión | macOS 15 | ||||||||||

Creación de cuentas bajo demanda | macOS 14 | ||||||||||

Gestión de grupos y autorización de red | macOS 14 | ||||||||||

Inicio de sesión único en plataforma en Ajustes del Sistema | macOS 14 | ||||||||||

Configurar el inicio de sesión único en plataforma

Para usar el SSO en plataforma, el Mac y todos los usuarios deben registrarse con el IdP. En función de la compatibilidad del IdP y de la configuración aplicada, el Mac puede realizar el registro del dispositivo silencioso en segundo plano mediante:

Un identificador de registro que se proporciona en la configuración de la gestión de dispositivos.

Una atestación, que proporciona una garantía sólida de que el Mac es un dispositivo Apple auténtico y que puede incluir opcionalmente los identificadores del dispositivo (UDID y número de serie).

Para mantener una conexión de confianza con el IdP independiente del usuario, el SSO en plataforma admite las claves de dispositivo compartidas. Usa claves de dispositivo compartidas siempre que sea posible, ya que son necesarias para funciones como el SSO en plataforma durante la inscripción automatizada de dispositivos, la creación de cuentas de usuario bajo demanda en función de la información del IdP, la autorización de red y el modo de invitado autenticado.

Después de registrar el dispositivo correctamente, el usuario se registra (a menos que la cuenta de usuario esté usando el modo invitado autenticado). Si el IdP lo requiere, el registro del usuario puede incluir la solicitud de confirmación del registro. En el caso de las cuentas de usuario locales que el SSO en plataforma crea a demanda, el registro de usuario se realiza automáticamente en segundo plano.

Nota: Al anular la inscripción de un Mac en el servicio de gestión de dispositivos, su inscripción en el proveedor de identidad (IdP) se anula.

Métodos de autenticación

El SSO en plataforma es compatible con varios métodos de autenticación con un IdP. La compatibilidad con cada uno depende del IdP y de la extensión de SSO en plataforma.

Contraseña: Con este método, un usuario se autentica con una contraseña local o una contraseña de IdP. También es compatible con WS-Trust, que permite al usuario autenticarse, aunque el IdP que gestiona su cuenta esté federado.

Clave almacenada en Secure Enclave: Con este método, un usuario que inicia sesión en su Mac puede usar una clave almacenada en Secure Enclave para autenticarse con el IdP sin contraseña. El IdP configura la clave de Secure Enclave durante el proceso de registro del usuario.

Tarjeta inteligente: Con este método, un usuario se autentica con el IdP mediante una tarjeta inteligente. Para usar este método, debes:

Registrar la tarjeta inteligente con el IdP.

Configurar la asignación de atributos de las tarjetas inteligentes en el Mac.

Para obtener más información y un ejemplo de la configuración de asignación de atributos, consulta la página principal del proyecto Smart Card Services.

Teclas de acceso Con este método, los usuarios usan un pase almacenado en la app Cartera para autenticarse con el IdP. Al igual que una tarjeta inteligente, la clave de acceso debe registrarse con el IdP.

Algunas funcionalidades, como la creación de cuentas de usuario a demanda, requieren que uses un método de autenticación específico.

Característica | Contraseña | Clave almacenada en Secure Enclave | Tarjeta inteligente | Teclas de acceso | |||||||

|---|---|---|---|---|---|---|---|---|---|---|---|

Gestión de grupos | |||||||||||

Inscripción automatizada de dispositivo | |||||||||||

Modo de invitado autenticado | |||||||||||

Creación de cuentas bajo demanda | |||||||||||

Sincronización de contraseñas | |||||||||||

Nota: La extensión de SSO debe ser compatible con el método solicitado para realizar el registro. También se permite cambiar de método. Por ejemplo, cuando se crea una nueva cuenta de usuario durante el inicio de sesión con un nombre de usuario y una contraseña, esa cuenta puede pasar a usar una tarjeta inteligente o una clave almacenada en Secure Enclave una vez que el inicio de sesión se haya completado correctamente.

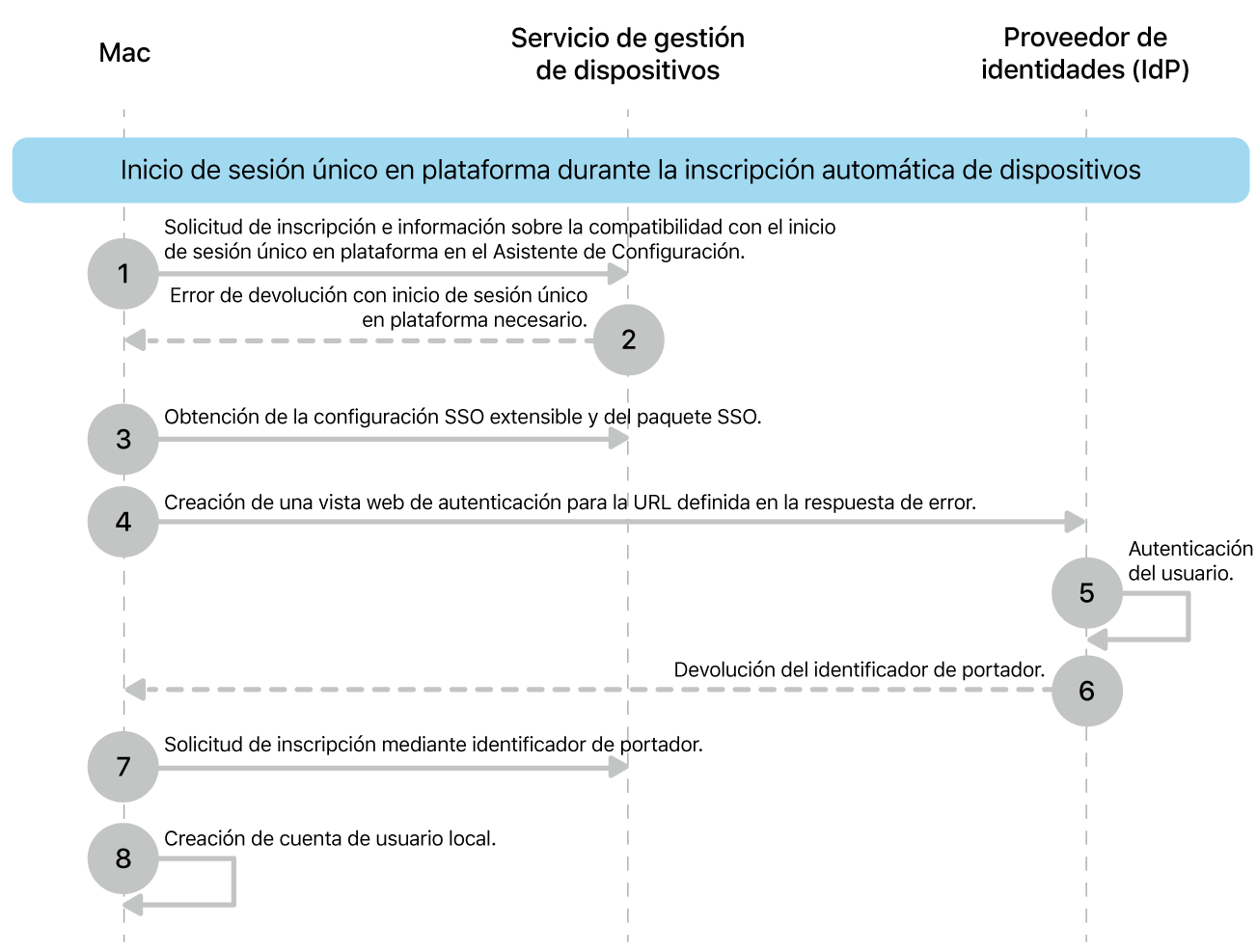

Inicio de sesión único en plataforma durante la inscripción automatizada de dispositivos

Las organizaciones pueden activar y aplicar el SSO en plataforma durante el asistente de configuración con la inscripción automatizada de dispositivos. Esta opción es para dispositivos de un solo usuario, ya que el usuario que autentica la inscripción obtiene automáticamente una cuenta local y puede usar de inmediato el SSO con apps web y nativas compatibles.

El proceso se realiza de la siguiente manera:

macOS solicita la inscripción e informa al servicio de gestión de dispositivos de que admite el SSO en plataforma durante la inscripción.

El servicio de gestión de dispositivos devuelve un error 403, con información sobre dónde encontrar la configuración de SSO y el paquete que contiene una app con la extensión de SSO.

macOS descarga e instala la extensión y la configuración del SSO en plataforma.

macOS configura el SSO en plataforma y realiza un registro del dispositivo. Si la atestación está configurada, el registro se realiza de forma silenciosa en segundo plano. A continuación, macOS solicita al usuario que se autentique con su IdP usando uno de los métodos indicados anteriormente para realizar el registro del usuario. Los usuarios no pueden continuar sin antes completar el registro del SSO en plataforma.

El IdP gestiona la autenticación.

Tras autenticarse correctamente, el IdP devuelve un identificador de portador a macOS.

macOS usa el identificador de portador para autenticar la inscripción en el servicio de gestión de dispositivos y, si está federado con el mismo IdP, puede iniciar la sesión del usuario en su cuenta de Apple gestionada sin que tenga que volver a introducir sus credenciales. Para que esto funcione, el panel del asistente de configuración de iCloud debe mostrarse al usuario.

macOS crea una cuenta local y la contraseña se sincroniza con la del IdP, o el usuario establece una contraseña local (cuando el SSO en plataforma utiliza una clave almacenada en Secure Enclave). Si es necesario, puedes aplicar los requisitos de complejidad de la contraseña local usando la configuración del código.

Si esta función está configurada, macOS puede sincronizar la imagen del perfil de inicio de sesión de la cuenta local desde el IdP.

Puedes usar el SSO en plataforma durante la inscripción automatizada de dispositivos con una actualización de software obligatoria. En este caso, el servicio de gestión de dispositivos debe aplicar primero la actualización.

Si la cuenta de usuario que macOS crea es la única del Mac, se convierte en una cuenta de administrador. Si el servicio de gestión de dispositivos ha creado una cuenta de administrador usando el comando de configuración de cuenta, puedes asignar a la cuenta de usuario diferentes privilegios mediante la gestión de grupos de SSO en plataforma.

inicio de sesión único

Dado que el inicio de sesión único en plataforma forma parte del inicio de sesión único extensible, ofrece las mismas capacidades de inicio de sesión único y permite a los usuarios iniciar sesión una sola vez y usar el identificador proporcionado por la autenticación inicial para autenticarse en las apps web y nativas compatibles.

Si faltan identificadores, han caducado o tienen más de cuatro horas, el SSO en plataforma intenta actualizarlos u obtener unos nuevos del IdP. También puedes configurar una duración en segundos (mínimo 1 hora) hasta que el SSO en plataforma requiera un inicio de sesión completo en lugar de la actualización del identificador. Por omisión, se requiere un inicio de sesión completo cada 18 horas.

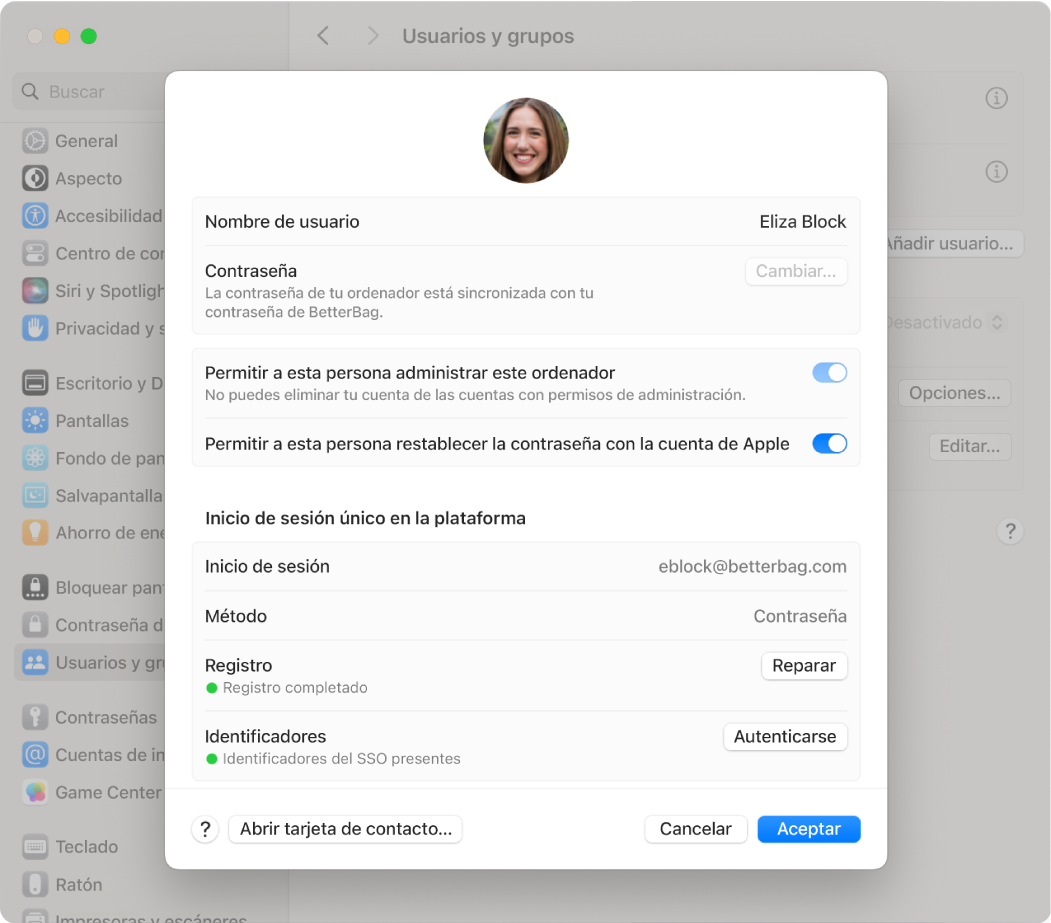

Inicio de sesión único en plataforma en Ajustes del Sistema

Una vez registrado el SSO en plataforma, un usuario puede comprobar el estado del registro de usuario en Ajustes del Sistema > Usuarios y grupos > [nombre de usuario]. Si es necesario, puede iniciar una reparación del registro y aplicar la actualización de su identificador de autenticación.

El estado del registro del dispositivo se muestra en Usuarios y Grupos > Servidor de cuentas de red, y también ofrece una opción para realizar una reparación.

Sincronización de contraseñas y políticas de inicio de sesión

Si usas el método de autenticación por contraseña, la contraseña del usuario local se sincroniza automáticamente con el IdP cada vez que un usuario cambia su contraseña, ya sea localmente o de forma remota. Si es necesario, macOS avisa al usuario de que introduzca la contraseña anterior.

Por omisión, se requiere la contraseña de la cuenta local para desbloquear FileVault, la pantalla de bloqueo y en la ventana de inicio de sesión. Si la contraseña introducida no coincide con la de la cuenta de usuario local, macOS intenta contactar con el IdP para realizar una autenticación en vivo. Si macOS no puede acceder al IdP o si la contraseña introducida no coincide con la contraseña guardada por el IdP, se produce un error de autenticación.

Con las políticas de inicio de sesión, puedes permitir de inmediato el uso de la contraseña de la cuenta actual del IdP en estos tres avisos. También puedes definir las siguientes políticas individualmente para FileVault, la pantalla de bloqueo y la ventana de inicio de sesión:

Intentar la autenticación.

Si está configurada, se intenta la autenticación en vivo con el IdP.

Si el Mac tiene conexión a internet, es necesario que se autentique correctamente con el IdP para continuar, aunque el Mac se desconecte tras el primer intento.

Si la autenticación es correcta, el SSO en plataforma actualiza la contraseña local.

Si el Mac no tiene conexión a internet, el usuario puede usar la contraseña de su cuenta local.

Requerir autenticación.

Si está configurada, se requiere la autenticación en vivo con el IdP para continuar.

Si el Mac tiene conexión a internet, es necesario que se autentique correctamente con el IdP para continuar, independientemente de que haya configurado un periodo de gracia sin conexión.

Si la autenticación es correcta, el SSO en plataforma actualiza la contraseña local.

Si el Mac no está conectado a la red, los usuarios no pueden iniciar sesión. En esos casos, puedes activar un periodo de gracia sin conexión y establecer el número de días desde el último inicio de sesión correcto durante los cuales el usuario podrá seguir usando la contraseña de la cuenta local.

Puedes definir si cualquier cuenta que inicie sesión en el Mac debe gestionarla el inicio de sesión único en plataforma o si se sigue permitiendo iniciar sesión con cuentas solo locales. También es posible definir el número de días que deben pasar desde que se aplica o actualiza la política hasta que se aplica este ajuste. Esto permite el uso temporal de cuentas locales. Por ejemplo, puedes utilizar temporalmente una cuenta de administrador creada por el servicio de gestión de dispositivos para llevar a cabo o reparar el registro del dispositivo de inicio de sesión único en plataforma.

En lugar de la autenticación en vivo, también puedes permitir a los usuarios usar Touch ID o el Apple Watch en la pantalla de bloqueo.

Si es necesario, las cuentas locales (definidas por ti) pueden quedar exentas de las políticas de inicio de sesión y no se les pedirá que se registren en el SSO en plataforma.

Gestión de grupos y autorización de red

El SSO en plataforma ofrece una gestión más precisa de los permisos para proporcionar a los usuarios el nivel adecuado de privilegios que necesitan en su Mac. Para ello, el SSO en plataforma puede aplicar los siguientes privilegios a una cuenta cada vez que el usuario se autentica:

Estándar: La cuenta obtiene privilegios de usuario estándar.

Administrador: Añade la cuenta al grupo de administradores locales.

Grupos: Define los privilegios en función de la pertenencia a grupos, y se actualizan cada vez que el usuario se autentica con el IdP.

Cuando usas grupos, una cuenta obtiene los privilegios en función de su pertenencia a los siguientes grupos:

Grupos de administradores: Si la cuenta forma parte de un grupo incluido en la lista, tiene acceso de administrador local.

Grupos de autorización: Si la cuenta forma parte de un grupo asignado a un derecho de autorización integrado o definido por el usuario, entonces la cuenta tiene privilegios asociados a ese grupo. Por ejemplo, macOS utiliza los siguientes derechos de autorización:

system.preferences.datetime, que permite a la cuenta modificar los ajustes de hora.system.preferences.energysaver, que permite a la cuenta modificar los ajustes de ahorro de energía.system.preferences.network, que permite a la cuenta modificar los ajustes de red.system.preferences.printing, que permite a la cuenta añadir o eliminar impresoras.

Grupos adicionales: Grupos definidos por el usuario para macOS o apps concretas, que macOS crea automáticamente dentro del directorio local (si aún no existen). Por ejemplo, puedes usar un grupo adicional en la configuración de

sudopara definir el accesosudo.

Autorización de red

El inicio de sesión único en plataforma amplía el uso de credenciales IdP a usuarios que no tengan una cuenta local en el Mac a efectos de autorización. Estas cuentas utilizan los mismos grupos que la gestión de grupos. Por ejemplo, si la cuenta es miembro de uno de los grupos de administradores, puede realizar avisos de autorización para administradores. Para usar esta funcionalidad, configura el inicio de sesión único en plataforma con claves de dispositivo compartidas.

No es posible autorizar la red con avisos de autorización que requieran un token seguro, permisos de propiedad o autenticación por parte del usuario que tiene iniciada la sesión actualmente.

Creación de cuentas bajo demanda

Para facilitar la gestión de cuentas en implementaciones compartidas, los usuarios pueden utilizar su nombre de usuario y contraseña de IdP o una tarjeta inteligente para iniciar sesión en un Mac y crear una cuenta local.

Para conseguir un proceso de aprovisionamiento totalmente automatizado, puedes usar la inscripción automatizada de dispositivos con avance automático. Debes crear la primera cuenta de administrador local mediante un servicio de gestión de dispositivos y realizar el registro silencioso de SSO en plataforma.

Para usar la creación de cuentas bajo demanda, se requiere lo siguiente:

Inscribe el Mac en un servicio de gestión de dispositivos que admita identificadores de arranque.

Añade lo siguiente: una configuración de extensión de SSO con SSO en plataforma, claves de dispositivo compartidas y la opción de crear un usuario al iniciar sesión.

Completa el asistente de configuración y crea una cuenta de administrador local.

Ten el Mac en la ventana de inicio de sesión con FileVault desbloqueado y una conexión de red.

Mediante una opción de configuración opcional, puedes definir qué atributo del IdP se usará para el nombre de la cuenta local (también llamado nombre corto del usuario) y para el nombre completo. Los administradores también pueden definir la clave del nombre de la cuenta como com.apple.PlatformSSO.AccountShortName para usar el prefijo UPN.

También puedes definir qué privilegios se aplicarán a las cuentas recién creadas cuando inicien sesión. Estás disponibles las mismas opciones de gestión de grupos:

Estándar: La cuenta obtiene privilegios de usuario estándar.

Administrador: Añade la cuenta al grupo de administradores locales.

Grupos: Define los privilegios en función de la pertenencia a grupos, y se actualizan cada vez que el usuario se autentica con el IdP.

Modo de invitado autenticado

El modo de invitado autenticado agiliza el inicio de sesión en implementaciones compartidas, como centros médicos o escuelas, donde no es necesario crear una cuenta local para cada usuario, ya que solo tienen que iniciar sesión con sus credenciales de IdP durante un periodo de tiempo corto. Los usuarios obtienen privilegios de usuario estándar por omisión, pero puedes cambiarlos mediante la gestión de grupos de SSO en plataforma.

El uso de esta función tiene los mismos requisitos que la creación de cuentas bajo demanda, pero en lugar de la opción de crear un usuario al iniciar sesión, se configura el modo de invitado autenticado.

Cuando un usuario cierra la sesión, macOS borra todos los datos locales de esa cuenta y el Mac compartido queda listo para que el siguiente usuario inicie sesión.

Tocar para iniciar sesión

La función “Tocar para Iniciar sesión” lleva la funcionalidad de las credenciales digitales de la app Cartera a macOS. En los últimos años, las organizaciones han adoptado las tarjetas de identificación digitales en la app Cartera, que permiten a los usuarios desbloquear puertas con solo acercar el iPhone o el Apple Watch sin necesidad de la tarjeta de identificación física. Esta misma experiencia está disponible en el Mac.

Este método de autenticación es especialmente valioso para las organizaciones que comparten un Mac entre varios usuarios, como centros educativos, entornos comerciales y centros sanitarios.

Con “Tocar para iniciar sesión”, los usuarios pueden autenticarse en un Mac configurado para el modo de invitado autenticado acercando el iPhone o Apple Watch a un lector NFC conectado. Esto inicia un proceso de inicio de sesión único seguro que autentica automáticamente a los usuarios en sus apps y sitios web, lo que les permite iniciar sesión y ponerse manos a la obra rápidamente.

Las credenciales de usuario se proporcionan como llaves de acceso en una tarjeta de la app Cartera a través de una app o un navegador del iPhone. Estas claves de acceso se almacenan en el Secure Enclave del dispositivo, lo que las hace más seguras y difíciles de extraer o manipular. La funcionalidad del modo exprés mejora la comodidad ya que permite la autenticación inmediata sin necesidad de reactivar o desbloquear el dispositivo, de forma similar a como funcionan las tarjetas de transporte en la app Cartera.

Para implementar la funcionalidad “Tocar para iniciar sesión”, el Mac debe cumplir los siguientes requisitos:

Estar configurado para el modo de invitado autenticado.

Estar equipado con un lector NFC externo compatible.

Para crear y gestionar llaves de acceso, debes participar en el programa de acceso mediante la app Wallet. Para obtener más información sobre cómo crear una clave de acceso, consulta Aprovisionamiento en la guía de uso del programa de acceso mediante la app Cartera.