Requisiti della sincronizzazione di Azure AD con Apple Business Manager

Puoi utilizzare il Sistema per gestione di identità fra domini (SCIM) per importare gli utenti in Apple Business Manager. Questo sistema consente di unire le proprietà di Apple Business Manager (come classi e ruoli) ai dati degli account degli utenti importati da Microsoft Azure Active Directory (Azure AD). Quando importi gli utenti con SCIM, le informazioni dell’account vengono aggiunte in sola lettura finché non ti disconnetti da SCIM. A quel punto, gli account diventano manuali e gli attributi all’interno di questi account possono essere modificati. La sincronizzazione iniziale richiede più tempo di quelle successive, che avvengono approssimativamente ogni 40 minuti quando il servizio di provisioning relativo ad Azure AD è attivo. Consulta Suggerimenti per il provisioning sul sito web della documentazione di Microsoft Azure.

Privilegi di Azure AD

I seguenti ruoli in Azure AD possono usare SCIM per sincronizzare gli account su Apple Business Manager:

Amministratore/amministratrice dell’applicazione

Amministratore/amministratrice dell’applicazione Cloud

Proprietario/a dell’applicazione

Amministratore/amministratrice globale

Consulta Ruoli predefiniti di Azure AD sul sito web Microsoft Azure AD.

Tenant di Azure AD

Per utilizzare SCIM con Apple Business Manager, la tua organizzazione non deve avere lo stesso tenant di Azure AD di qualsiasi altra organizzazione di Apple Business Manager. Se desideri utilizzare SCIM per la tua organizzazione, contatta l’amministratore/amministratrice Azure AD per assicurarti che il tuo tenant di Azure AD per SCIM non sia utilizzato da altre organizzazioni di

Gruppi di Azure AD

In Azure AD, entrambi i metodi di sincronizzazione utilizzano il termine Gruppi, ma solo gli account degli utenti vengono sincronizzati. Puoi aggiungere gruppi di Azure AD all’app Apple Business Manager Azure AD. Ad esempio, se in Azure AD sono presenti gruppi denominati Ingegneria, Marketing e Vendite, puoi aggiungere questi tre gruppi all’app Apple Business Manager Azure AD. Quando ti connetti utilizzando SCIM, solo gli account presenti in questi gruppi vengono sincronizzati con Apple Business Manager.

Nota: i sottogruppi non sono supportati nell’app Apple Business Manager Azure AD.

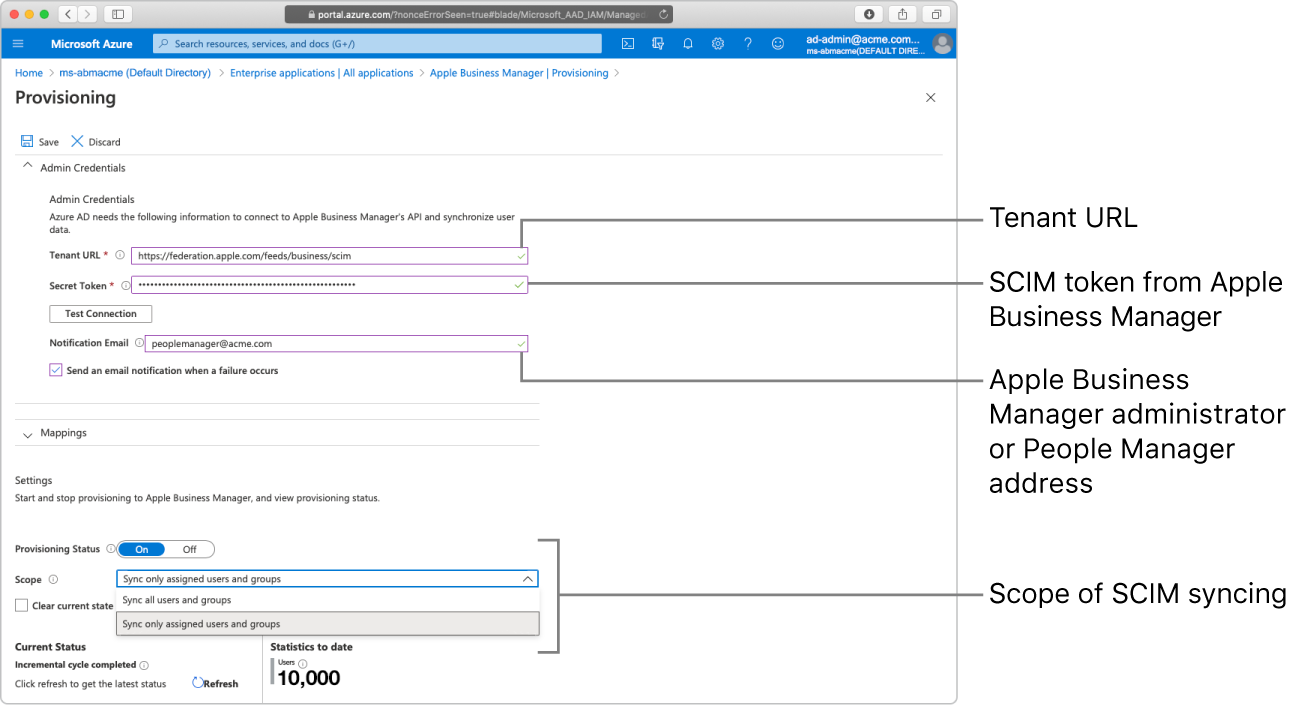

Ambito del provisioning

Puoi sincronizzare gli account da Azure AD a Apple Business Manager in due modi.

Sincronizza solo gli utenti e i gruppi assegnati: questa opzione sincronizza solo gli account visualizzati nell’app Azure AD di Apple Business Manager su Apple Business Manager. Quando utilizzi questo metodo di sincronizzazione, gli account Azure AD devono avere il ruolo di Utente per essere sincronizzati in Apple Business Manager.

Sincronizza tutti gli utenti e i gruppi: questa opzione sincronizza tutti gli account (la sincronizzazione dei gruppi non è supportata) visualizzati nella scheda Utente Azure AD con Apple Business Manager e crea ID Apple gestiti per tutti gli account Azure AD associati, anche se avevi intenzione di utilizzare solo un determinato numero di account.

Consulta gli articoli del supporto Microsoft Che cos’è il provisioning di app Azure Active Directory? e Provisioning dell’applicazione basato su attributi con filtri per la definizione dell’ambito.

Notifiche del provisioning

Quando configuri il provisioning, devi usare l’indirizzo email di un utente con ruolo di Amministratore/Amministratrice o Responsabile persone affinché questi ruoli possano ricevere le notifiche da Azure AD.

SCIM e autenticazione con account associato

Se l’autenticazione con account associato è già attiva al momento dell’invio degli account Azure AD a Apple Business Manager, anche se non viene visualizzata alcuna attività, gli account vengono comunque sincronizzati con il dominio associato.

Azure AD è l’identity provider (IdP) che autentica l’utente per Apple Business Manager ed emette i token di autenticazione. Dato che Apple Business Manager supporta Azure AD, funzioneranno anche gli altri identity provider che si connettono ad Azure AD, come Active Directory Federated Services (ADFS). L’autenticazione con account associato usa il Security Assertion Markup Language (SAML) per connettere Apple Business Manager ad Azure AD.

Account utente Azure AD e Apple Business Manager

Quando un utente viene copiato da Azure AD tramite SCIM su Apple Business Manager, il ruolo predefinito è Membro dello staff. Al termine della sincronizzazione, è possibile modificare solo l’attributo utente Ruoli. Questo attributo viene salvato con l’account utente in Apple Business Manager e non viene registrato di nuovo su Azure AD.

Mappatura degli attributi utente SCIM

Quando un account viene copiato da Azure AD a Apple Business Manager tramite SCIM, vengono salvati i seguenti attributi utente in sola lettura. La tabella indica anche se l’attributo utente è obbligatorio.

Importante: l’aggiunta di attributi non elencati nella tabella causa l’interruzione della connessione SCIM.

Attributi utente di Azure AD | Attributi utente di Apple Business Manager | Obbligatorio |

|---|---|---|

Nome | Nome |

|

Cognome | Cognome |

|

Nome utente principale | ID Apple gestito e indirizzo email |

|

ID oggetto | (non visualizzato in Apple Business Manager. Questo attributo viene utilizzato per identificare gli account in conflitto.) |

|

Dipartimento | Dipartimento |

|

ID dipendente | Numero della persona |

|

Attributo personalizzato (deve essere creato nell’app Azure AD di Apple Business Manager) | Centro costi |

|

Attributo personalizzato (deve essere creato nell’app Azure AD di Apple Business Manager) | Divisione |

|

Nome utente principale

Se un utente ha un nome utente principale (UPN) esattamente uguale a un utente esistente di Apple School Manager che ha il ruolo di responsabile amministrazione, non viene eseguita la sincronizzazione e il campo origine rimane invariato.

ID persona

Quando viene sincronizzato un utente Azure AD con Apple Business Manager, viene creato un ID persona per l’account utente Apple Business Manager. L’ID persona e l’ID oggetto vengono utilizzati per identificare gli account in conflitto.

Se modifichi un ID persona per un account precedentemente importato da SCIM, tale account non viene più abbinato ad Azure AD. Se hai modificato l’ID persona di un account precedentemente importato da SCIM e desideri riconnettere l’account a SCIM, consulta Risolvere i conflitti degli account utente SCIM.

Suggerimenti

Devi utilizzare solo l’app Apple Business Manager Azure AD quando ti connetti con SCIM.

Se hai verificato un dominio ma non hai attivato l’autenticazione con account associato, prima di poterla attivare è necessario verificare che gli utenti Azure AD siano stati inviati a Apple Business Manager. Puoi eseguire questa operazione visualizzando i registri di provisioning relativi ad Azure AD. Una volta verificato l’invio degli utenti Azure AD, dopo aver attivato l’autenticazione con account associato riceverai una notifica da un’attività che ti avviserà dell’avvenuto provisioning degli utenti Azure AD. Se l’autenticazione con account associato è già attiva al momento dell’invio degli utenti Azure AD, anche se non viene visualizzata alcuna attività, gli account vengono comunque sincronizzati.

Se hai configurato un gruppo in Azure AD, anziché aggiungere ciascun utente, puoi aggiungere tale gruppo all’app Azure AD di Apple Business Manager.

Importante: non riutilizzare un nome utente per 30 giorni nell’app Azure AD di Apple Business Manager.

Prima di iniziare

Prima di iniziare, esegui le seguenti operazioni:

Configurare e verificare il dominio che intendi usare. Consulta Collegarsi a nuovi domini.

Configurare (senza attivare) l’autenticazione con account associato. Consulta Attivare e verificare l’autenticazione con account associato.

Nota: anche se l’autenticazione con account associato è già attiva, puoi comunque procedere. Consulta i suggerimenti riportati nella sezione precedente.

Stabilisci il tipo di sincronizzazione in Azure AD e, se necessario, crea gruppi per sincronizzare solo gli account assegnati all’app Azure AD di Apple Business Manager:

Sincronizza solo gli utenti assegnati.

Sincronizza tutti gli utenti.

Contatta un amministratore/un’amministratrice Azure AD che dispone dei permessi per modificare le applicazioni Enterprise. Quando siete entrambi pronti, consultate Usare SCIM per importare gli utenti.