Perlindungan Kunci yang Disegel (SKP)

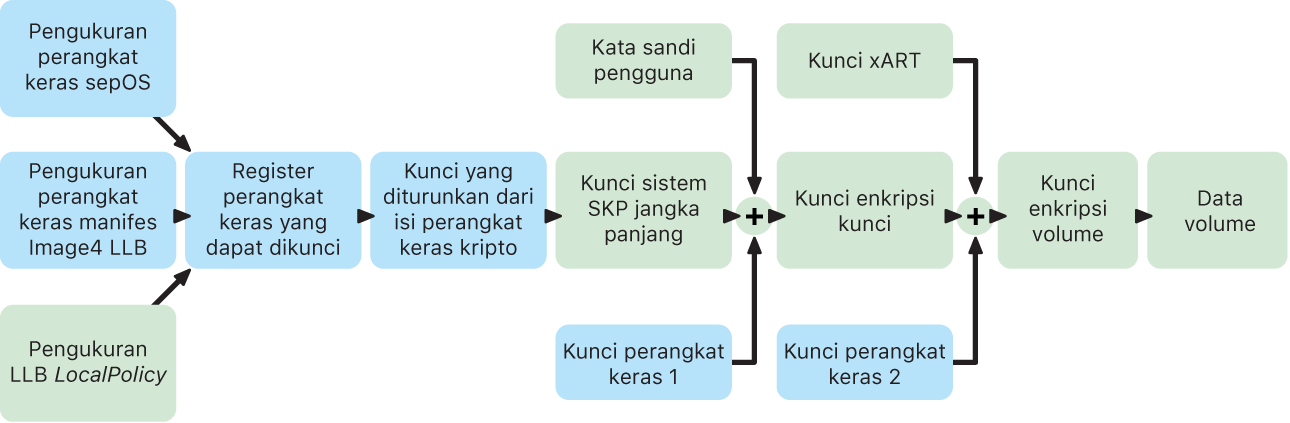

Di perangkat Apple yang mendukung Perlindungan Data, kunci enkripsi kunci (KEK) dilindungi (atau disegel) dengan pengukuran perangkat lunak di sistem, serta terikat ke UID yang hanya tersedia dari Secure Enclave. Di Mac dengan Apple silicon, perlindungan KEK diperkuat lebih jauh dengan menggabungkan informasi mengenai kebijakan keamanan di sistem, karena macOS mendukung perubahan kebijakan keamanan penting (misalnya, menonaktifkan boot aman atau SIP) yang tidak didukung di platform lain. Di Mac dengan Apple silicon, perlindungan ini mencakup kunci FileVault, karena FileVault diimplementasikan menggunakan Perlindungan Data (Kelas C).

Kunci yang dihasilkan dari pengaitan kata sandi pengguna, kunci SKP jangka panjang, dan kunci Perangkat Keras 1 (UID dari Secure Enclave) disebut kunci turunan kata sandi. Kunci ini digunakan untuk melindungi kantong kunci pengguna (di semua platform yang didukung) dan KEK (hanya di macOS), lalu mengaktifkan buka biometrik atau buka otomatis dengan perangkat lainnya seperti Apple Watch.

Monitor Boot Secure Enclave menangkap pengukuran OS Secure Enclave yang dimuat. Saat ROM Boot Prosesor Aplikasi mengukur manifes Image4 yang terpasang ke LLB, manifes tersebut berisi pengukuran semua firmware yang dipasangkan dengan sistem lainnya yang juga dimuat. LocalPolicy berisi konfigurasi keamanan inti untuk macOS yang dimuat. LocalPolicy juga berisi bidang nsih yang merupakan hash manifes Image4 macOS. Manifes Image4 macOS berisi pengukuran semua firmware yang dipasangkan dengan macOS dan objek boot macOS inti seperti Kumpulan Kernel Boot atau hash root volume sistem yang ditandatangani (SSV).

Jika penyerang dapat dengan tidak terduga mengubah salah satu komponen konfigurasi firmware, perangkat lunak, atau keamanan terukur di atas, komponen akan memodifikasi pengukuran yang disimpan di register perangkat keras. Modifikasi pengukuran menyebabkan kunci root pengukuran sistem (SMRK) yang diturunkan dari perangkat keras kripto untuk diturunkan ke nilai berbeda, yang secara efektif membuka segel di hierarki kunci. Hal ini menyebabkan kunci perangkat pengukuran sistem (SMDK) tidak dapat diakses, yang pada gilirannya menyebabkan KEK, yang pada akibatnya data tidak dapat diakses.

Namun, saat tidak diserang, sistem harus mengakomodasi pembaruan perangkat lunak asli yang mengubah pengukuran firmware dan bidang nsih di LocalPolicy untuk menunjuk ke pengukuran macOS baru. Di sistem lain yang berupaya untuk menggabungkan pengukuran firmware tapi tidak memiliki sumber kebenaran yang diketahui baik, pengguna diharuskan untuk menonaktifkan keamanan, memperbarui firmware, lalu mengaktifkan ulang sehingga garis dasar pengukuran baru dapat ditangkap. Hal ini meningkatkan risiko penyerang merusak firmware selama pembaruan perangkat lunak secara signifikan. Sistem dibantu oleh fakta bahwa manifes Image4 berisi semua pengukuran yang diperlukan. Perangkat keras yang mendekripsi SMDK dengan SMRK saat pengukuran cocok selama boot normal juga dapat mengenkripsi SMDK ke SMRK mendatang yang diajukan. Dengan menentukan pengukuran yang diharapkan setelah pembaruan perangkat lunak, perangkat keras dapat mengenkripsi SMDK yang dapat diakses di sistem operasi saat ini, sehingga tetap dapat diakses di sistem operasi mendatang. Serupa dengan hal sebelumnya, saat pelanggan secara sah mengubah pengaturan keamanannya di LocalPolicy, SMDK harus dienkripsi ke SMRK mendatang berdasarkan pengukuran untuk LocalPolicy yang dikomputasi oleh LLB pada mulai ulang berikutnya.