Proses boot untuk Mac berbasis Intel

Mac berbasis Intel dengan Keping Keamanan T2 Apple

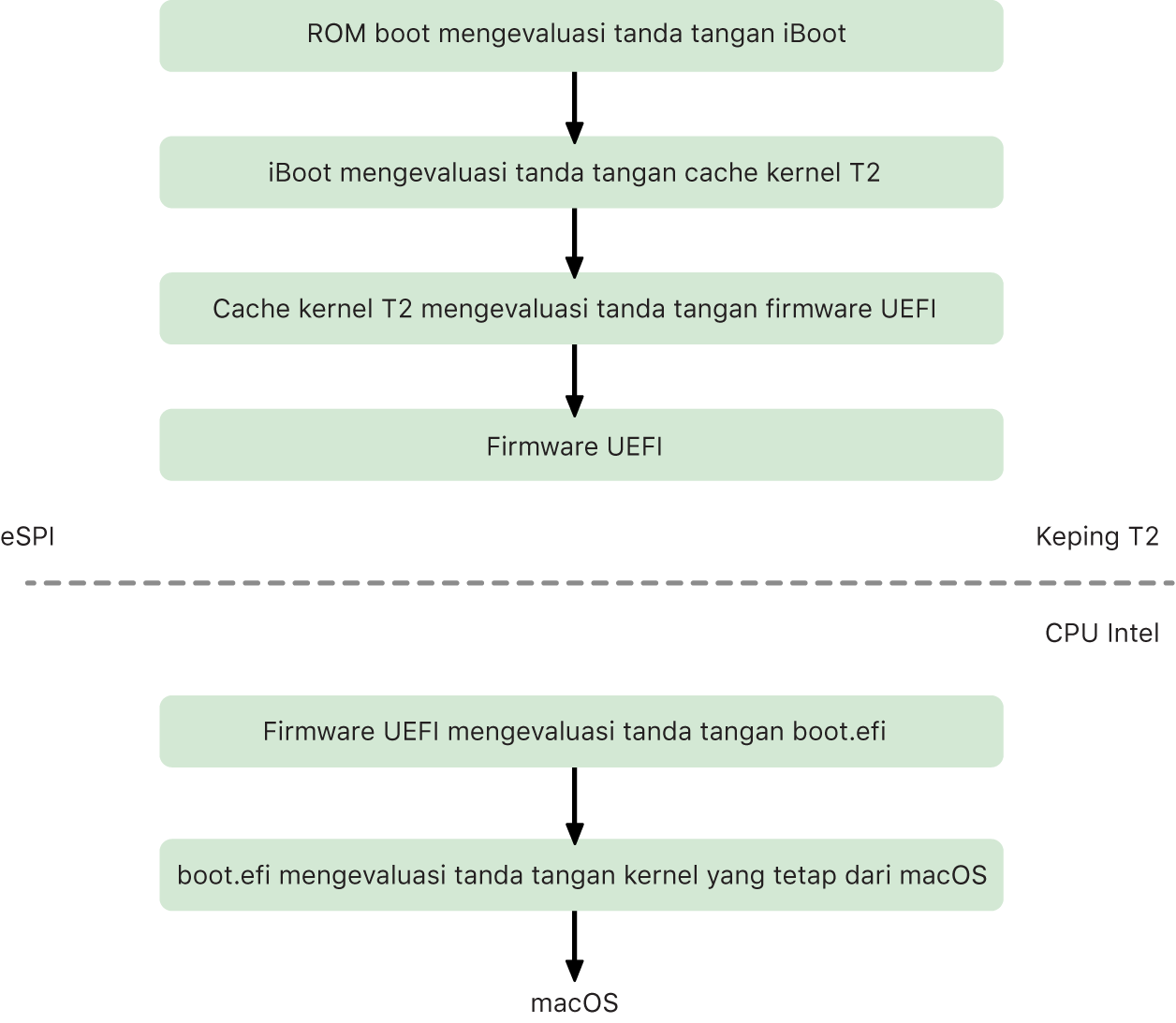

Saat komputer Mac berbasis Intel dengan Keping Keamanan T2 Apple dinyalakan, keping melakukan boot aman dari ROM Boot-nya dengan cara yang sama seperti di iPhone, iPad, dan Mac dengan Apple silicon. Ini memverifikasi bootloader iBoot dan merupakan langkah pertama dalam rantai kepercayaan, iBoot memeriksa kode kernel dan ekstensi kernel pada keping T2, yang kemudian memeriksa firmware UEFI Intel. Firmware UEFI dan tanda tangan terkait awalnya hanya tersedia bagi keping T2.

Setelah verifikasi, image firmware UEFI dipetakan ke bagian memori keping T2. Memori ini dibuat tersedia bagi CPU Intel melalui Antarmuka Periferal Serial yang ditingkatkan (eSPI). Saat melakukan boot untuk pertama kalinya, CPU Intel mengambil firmware UEFI melalui eSPI dari salinan firmware yang telah diperiksa integritasnya dan dipetakan ke memori, yang terdapat di keping T2.

Evaluasi rantai kepercayaan dilanjutkan di CPU Intel, dengan firmware UEFI yang mengevaluasi tanda tangan untuk boot.efi, yang merupakan bootloader macOS. Tanda tangan boot aman macOS yang terdapat pada prosesor Intel disimpan dalam format Image4 yang sama dengan yang digunakan di iOS, iPadOS, dan boot aman keping T2, dan kode yang mengurai file Image4 merupakan kode diperkuat yang sama dari penerapan boot aman iOS dan iPadOS saat ini. Boot.efi pada gilirannya memverifikasi tanda tangan file baru, yang bernama immutablekernel. Jika boot aman diaktifkan, file immutablekernel merepresentasikan kumpulan lengkap ekstensi kernel Apple yang diperlukan untuk booting macOS. Kebijakan boot aman dihentikan pada saat diserahkan ke immutablekernel, lalu kebijakan keamanan macOS (seperti Perlindungan Integritas Sistem dan ekstensi kernel yang ditandatangani) akan diterapkan.

Jika terjadi kesalahan atau kegagalan dalam proses ini, Mac akan masuk ke dalam mode Pemulihan, mode Pemulihan Keping Keamanan T2 Apple, atau mode Peningkatan Firmware Perangkat (DFU) Keping Keamanan T2 Apple.

Microsoft Windows di Mac berbasis Intel dengan keping T2

Secara default, Mac berbasis Intel yang mendukung boot aman hanya memercayai konten yang ditandatangani oleh Apple. Namun, untuk meningkatkan keamanan penginstalan Boot Camp, Apple juga mendukung boot aman untuk Windows. Firmware Antarmuka Firmware Terpadu yang Dapat Diperluas (UEFi) menyertakan salinan sertifikat Microsoft Windows Production CA 2011 yang digunakan untuk mengesahkan bootloader Microsoft.

Catatan: Pada saat ini tidak ada kepercayaan yang disediakan untuk Microsoft Corporation UEFI CA 2011, yang akan mengizinkan verifikasi kode yang ditandatangani oleh mitra Microsoft. CA UEFI ini biasa digunakan untuk memverifikasi keabsahan bootloader untuk sistem operasi lainnya, seperti varian Linux.

Dukungan untuk boot aman Windows tidak diaktifkan secara default. Sebagai gantinya, dukungan tersebut diaktifkan menggunakan Asisten Boot Camp (BCA). Saat pengguna menjalankan BCA, macOS dikonfigurasi ulang untuk memercayai kode yang ditandatangani pihak pertama Microsoft selama boot. Setelah BCA selesai, jika macOS gagal dalam evaluasi kepercayaan pihak pertama Apple selama boot aman, firmware UEFI akan mencoba untuk mengevaluasi kepercayaan objek menurut format boot aman UEFI. Jika evaluasi kepercayaan berhasil, Mac akan melanjutkan dan melakukan boot Windows. Jika tidak, Mac memasuki recoveryOS dan pengguna akan diberi tahu mengenai kegagalan evaluasi kepercayaan.

Komputer Mac berbasis Intel tanpa keping T2

Mac berbasis Intel tanpa keping T2 tidak mendukung boot aman. Oleh karena itu, firmware Antarmuka Firmware Terpadu yang Dapat Diperluas (UEFi) memuat booter macOS (boot.efi) dari sistem file tanpa verifikasi, dan booter memuat kernel (prelinkedkernel) dari sistem file tanpa verifikasi. Untuk melindungi integritas rantai kunci, pengguna harus mengaktifkan mekanisme keamanan berikut:

Perlindungan Integritas Sistem (SIP): Diaktifkan secara default, ini melindungi booter dan kernel dari penulisan berbahaya dari dalam macOS yang sedang dijalankan.

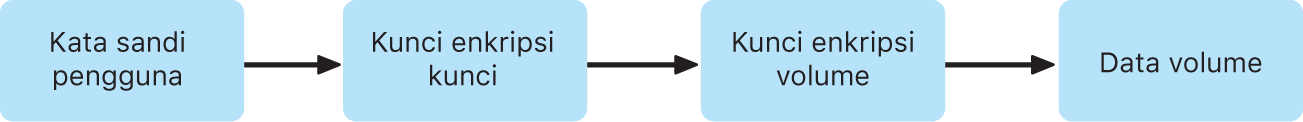

FileVault: Ini dapat diaktifkan dengan dua cara: oleh pengguna atau oleh administrator manajemen perangkat bergerak (MDM). Ini melindungi dari penyerang yang memiliki akses langsung secara fisik menggunakan mode disk target untuk menimpa booter.

Kata Sandi Firmware: Ini dapat diaktifkan dengan dua cara: oleh pengguna atau oleh administrator MDM. Ini membantu menghalangi penyerang yang memiliki akses langsung secara fisik yang meluncurkan mode boot alternatif seperti recoveryOS, Mode Satu Pengguna, atau mode disk target, tempat booter dapat ditimpa. Ini juga membantu mencegah booting dari media alternatif, yang dapat digunakan oleh penyerang untuk menjalankan kode untuk menimpa booter.