Driftsätt hanterad enhetsattestering

Hanterad enhetsattestering är en kraftfull teknik för att skydda hanterade enheter som kan hjälpa till att motverka många typer av attacker, inklusive förvrängning av enhetsegenskaper, nyckelutvinning och imitation. Hanterad enhetsattestering består av två tekniker:

Attestering av enhetsinformation tillhandahåller attesterade egenskaper för en hanterad enhet som svar på enhetshanteringstjänstens

DeviceInformation-förfrågan. Detta ger enhetshanteringstjänsten viktig information om en enhets säkerhet och överensstämmelse.ACME-attestering bevisar identiteten hos en enhet för beroende parter. Den tillhandahåller en maskinvarubunden identitet på en enhet. När klienten begär ett certifikat från en ACME-server tillhandahåller den dessa attesterade egenskaper.

De båda teknikerna är viktiga byggstenar som gör det möjligt att skapa en nolltillitsarkitektur baserad på Apple-enheter. Det är viktigt att uppmärksamma att organisationer endast får säkerhetsfördelar om driftsättningsmodellen som byggs upp kring hanterade enheter inkluderar attesteringar på rätt sätt. På den här sidan beskrivs några möjliga driftsättningsmodeller.

Komponenter

En distributionsmodell för hanterad enhetsattestering innehåller följande komponenter:

Enheten: Den enhet som hanteras, som är en iPhone, iPad, Mac, Apple TV eller Apple Vision Pro.

Enhetshanteringstjänsten: Tjänsten som hanterar enheterna som använder enhetshanteringsprotokollet.

ACME-servern: Servern som utfärdar klientcertifikat till enheter.

Beroende parter: De parter som använder identitetscertifikatet. De inkluderar webbservrar, VPN-servrar, mottagare av signerade mejl med mera. Enhetshanteringstjänsten fungerar även som en beroende part.

Driftsättningsmodeller

Det här dokumentet beskriver tre driftsättningsmodeller med ökande flexibilitet samt ökande krav på infrastruktur och integreringar:

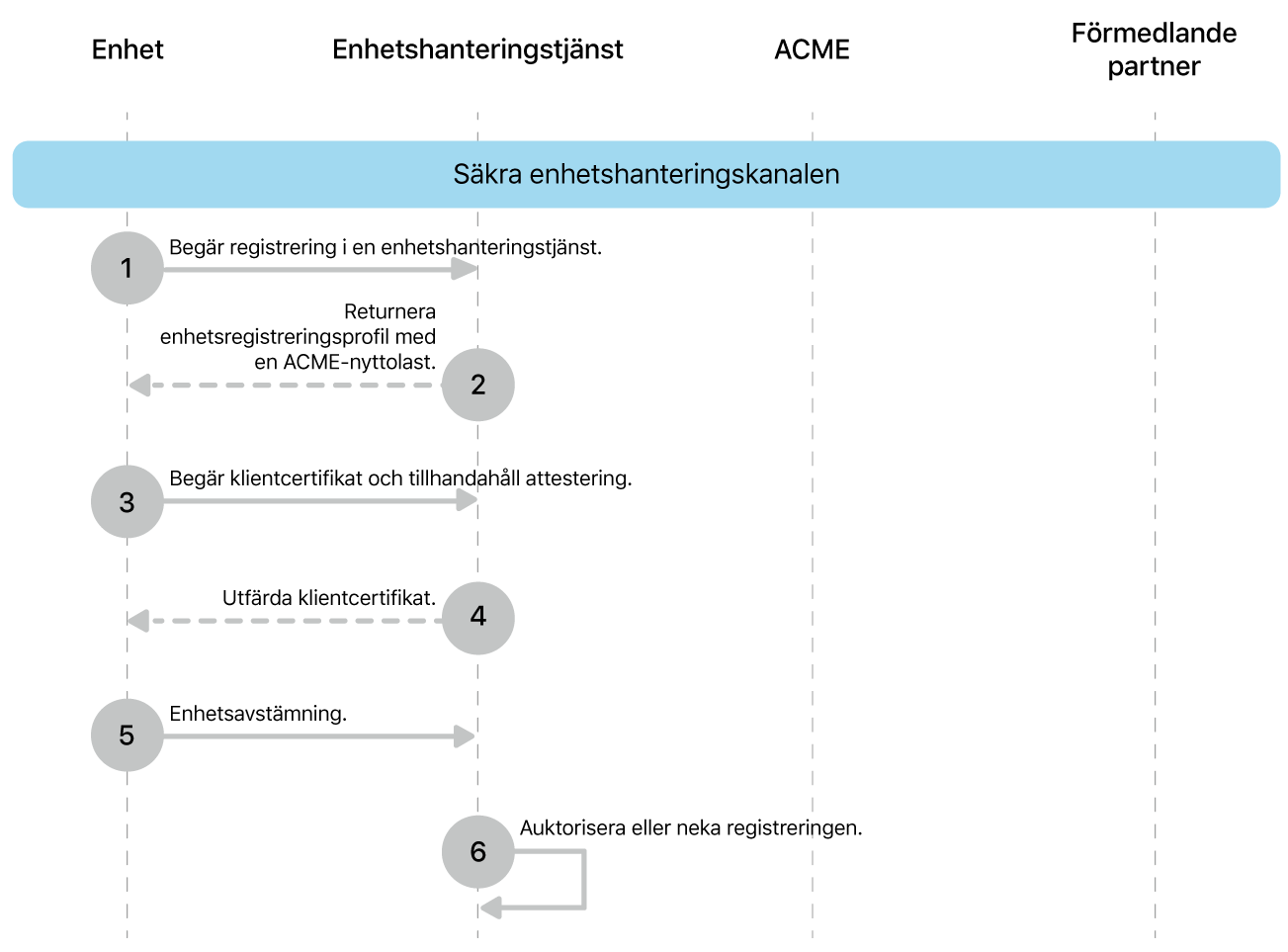

Säkra enhetshanteringskanalen: Den här modellen härdar kommunikationen mellan en enhet och enhetshanteringstjänsten. Den säkerställer att enhetshanteringstjänsten vet vilken enhet den hanterar och ger starka bevis på att enheten överensstämmer med organisationens policyer.

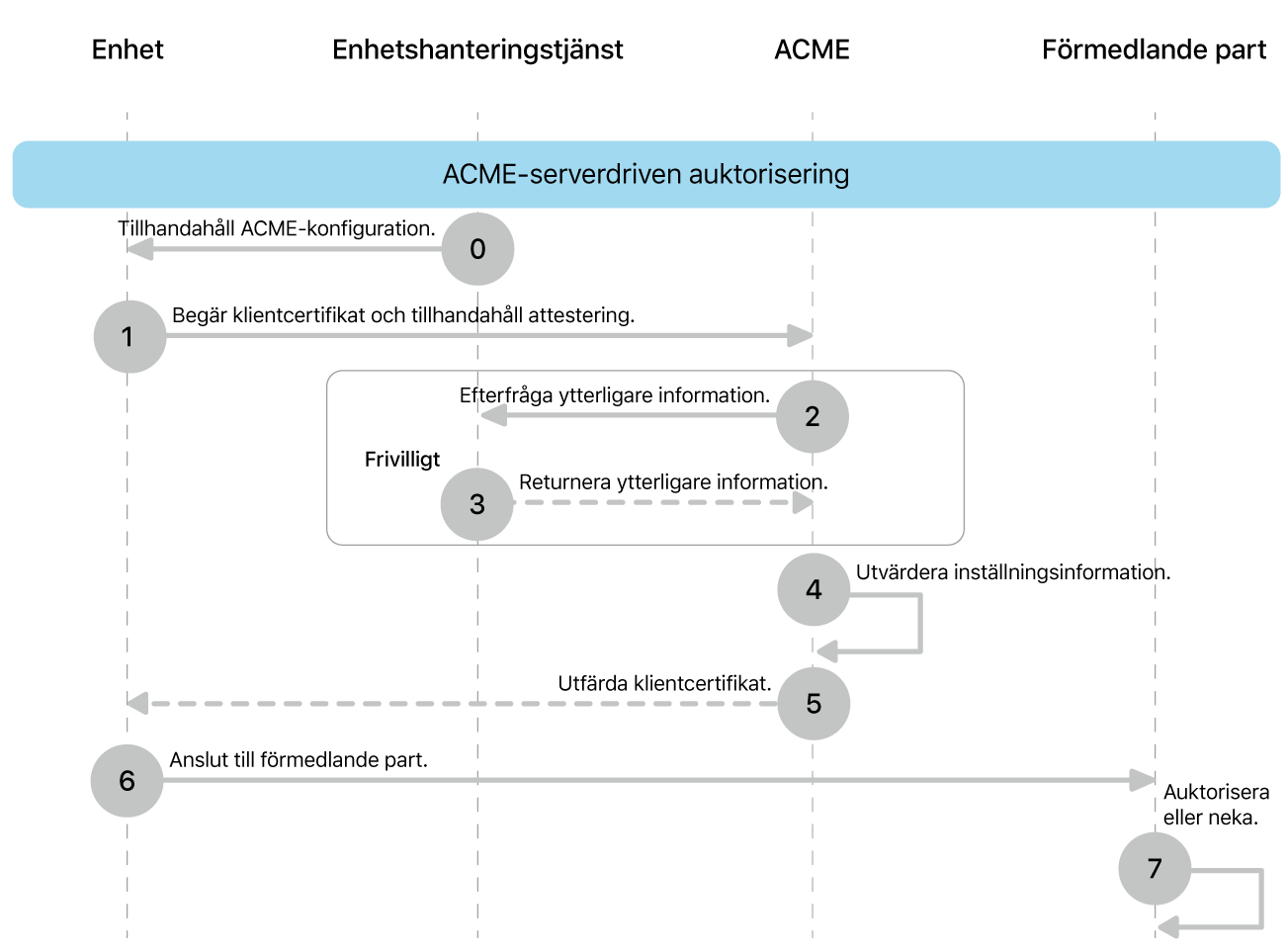

ACME-serverdriven auktorisering: Detta ger certifikatutfärdaren kontroll över autentisering och auktorisering av enheten. Beroende parter utvärderar endast om certifikatet är giltigt och utfärdat av en betrodd certifikatutfärdare.

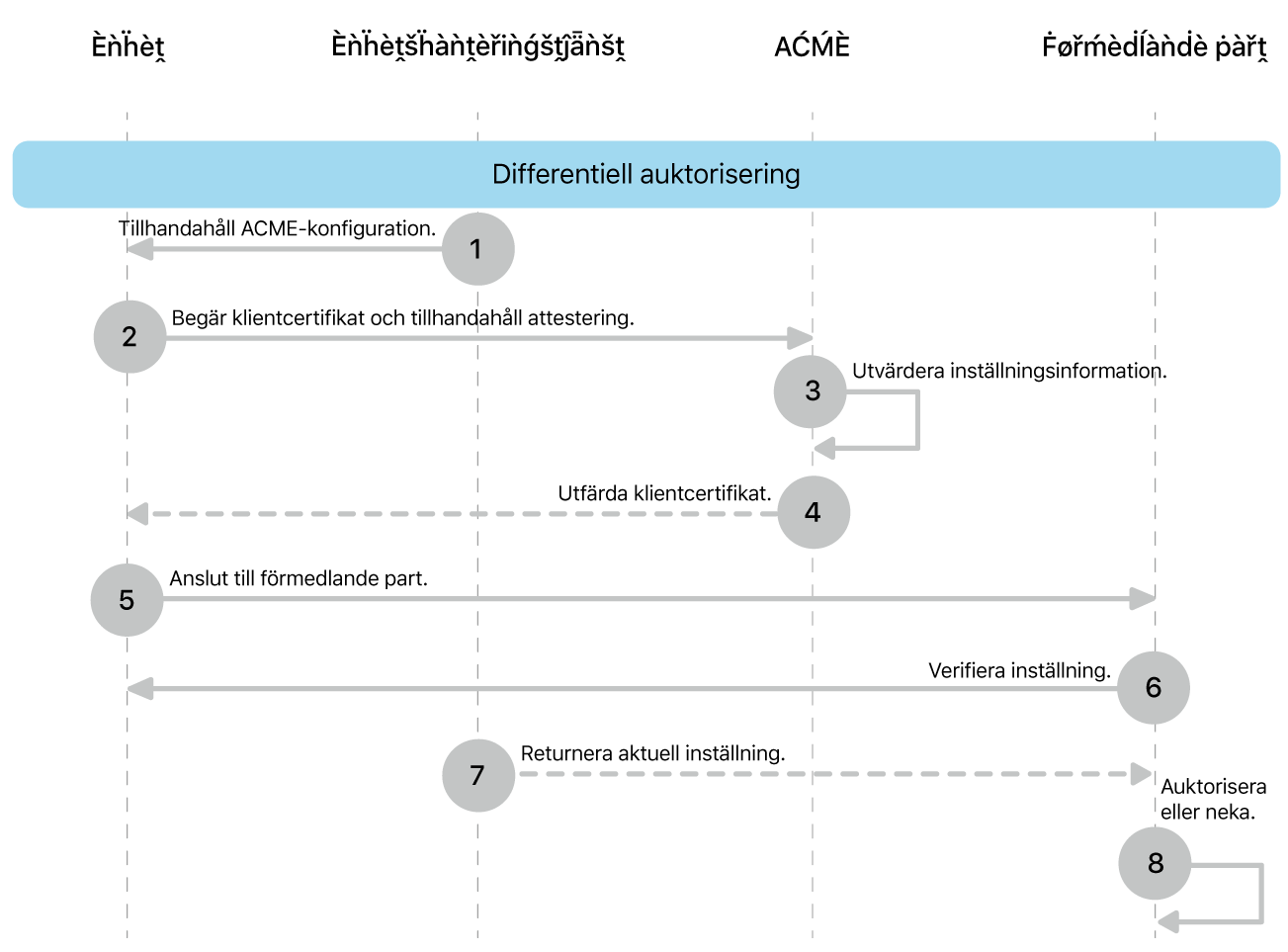

Differentialauktorisering: ACME-servern ansvarar för autentiseringen och de beroende parterna utför auktorisering baserat på autentiseringen. Detta gör att varje beroende part kan fatta sitt eget differentialauktoriseringsbeslut.

Säkra driftsättningsmodellen för enhetshanteringskanalen

Enhetshanteringsprotokollet kräver att enheten autentiserar sig mot enhetshanteringstjänsten med hjälp av en klientidentitet. Den här identiteten tillhandahålls under enhetsregistreringen. I den här driftsättningsmodellen används ACME-attestering vid tillhandahållande av klientidentiteten. Detta ger enhetshanteringstjänsten en mycket stark försäkran om att varje inkommande anslutning initierades av samma legitima Apple-enhet som registrerades. När registreringen inte är en användarregistrering har enhetshanteringstjänsten även mycket starka bevis på enhetens serienummer och UDID.

I den här driftsättningsmodellen används de utfärdade identiteterna endast av hanterade enheter till att autentisera mot enhetshanteringstjänsten. Det innebär att enhetshanteringstjänsten också är den beroende parten och vanligtvis den instans som utfärdar certifikat.

Om du vill använda den här driftsättningsmodellen tillhandahålls identiteten vid registreringstillfället genom att tillhandahålla en registreringsprofil till enheten som innehåller en ACME-nyttolast (även om det är möjligt att ”uppgradera” en befintlig registrering som inte använde hanterad enhetsattestering från början). Med hjälp av den tillhandahållna informationen kontaktar enheten ACME-komponenten i enhetshanteringstjänsten för att begära ett certifikat. Du kan även använda anpassade regler, men vanligtvis utfärdas ett certifikat om:

Enheten är känd i förväg, till exempel eftersom den är registrerad i Apple School Manager eller Apple Business Manager.

Enheten är kopplad till en registrering som autentiserats av en användare.

När enheten har registrerats kan enhetshanteringstjänsten dessutom hålla tillbaka appar, konfigurationer och konton tills enheten uppfyller organisationens krav genom att använda enhetsinformationsattestering till att fråga efter attesterade dynamiska egenskaper, till exempel operativsystemversion och FileVault-status.

Samma förhållningssätt kan användas till att begära en ny attestering när relevanta ändringar inträffar.

En mer komplex inställning för det här scenariot omfattar en ACME-server som är extern i förhållande till enhetshanteringstjänsten. Detta kräver antingen en integration mellan ACME och enhetshanteringstjänsten för att hämta information om enheten och autentiseringsstatusen för registreringen eller att utfärda certifikat som innehåller beständig information från attesteringen så att enhetshanteringstjänsten kan utföra sin tillförlitlighetsutvärdering.

Driftsättningsmodell med ACME-serverdriven auktorisering

I den här driftsättningsmodellen baseras auktoriseringen för en enhet enbart på om det utfärdade certifikatet är betrott. Under ACME-flödet avgör ACME-servern om ett certifikat ska utfärdas. Om beslutet kräver annan information än den som finns i attesteringscertifikatet måste ACME-servern hämta den. ACME-servern utfärdar endast ett certifikat om dess tillförlitlighetsutvärdering klaras och enheten uppfyller de villkor som definieras av organisationen.

Om din organisation till exempel kräver att auktoriserade enheter måste registreras i en enhetshanteringstjänst måste det finnas en anslutning mellan ACME och enhetshanteringstjänsten.

Den här driftsättningsmodellen fungerar bäst när det finns många beroende parter som använder samma auktoriseringsvillkor. När ACME-servern har utfört sin tillförlitlighetsutvärdering behöver de beroende parterna bara utföra vanlig certifikatvalidering och tillförlitlighetsutvärdering för att verifiera åtkomst.

Obs! Beroende på dina säkerhetskrav kanske du vill överväga hur driftsättningen hanterar enheter som har förlorat sin auktorisering, till exempel genom att justera certifikatets livslängd eller återkallelsekontrollen som utförs av den beroende parten.

Driftsättningsmodell med differentialauktorisering

I den här driftsättningssmodellen ansvarar ACME-servern endast för att utfärda ett certifikat som autentiserar enheten. Beroende parter bedömer auktoriseringen varje gång de utvärderar enhetens identitetscertifikat och använder sina egna enskilda auktoriseringsregler.

ACME-servern bör inkludera all statuslös information i det utfärdade certifikatet som beroende parter behöver för att identifiera och auktorisera enheten, till exempel alla data som ACME-servern mottog i attesteringscertifikatet.

När enheten ansluter och förutom att verifiera tillförlitligheten hos det utfärdade certifikatet kan den beroende parten också fråga enhetshanteringstjänsten om eventuella dynamiska egenskaper. Det innebär att auktoriseringsbeslut kan baseras på aktuell information och även kan ha stöd för avauktorisering- och återauktoriseringshändelser. Beroende på organisationskrav och beroende partens kritiska status kan auktoriseringsbeslut också cachas under en definierad tidsperiod för att hantera upprepade anslutningshändelser och påskynda auktoriseringsbeslut.