Implementarea Atestarea dispozitivelor gestionate

Atestarea dispozitivelor gestionate este o tehnologie puternică pentru securizarea dispozitivelor gestionate, care poate ajuta la împiedicarea multor tipuri de atacuri, inclusiv mascarea proprietăților dispozitivului, extragerea cheilor și uzurparea identității. Atestarea dispozitivelor gestionate este alcătuită din două tehnologii:

Atestarea informațiilor despre dispozitiv furnizează proprietăți atestate ale unui dispozitiv gestionat ca răspuns la interogarea

DeviceInformationa serviciului de gestionare a dispozitivelor. Aceasta oferă serviciului de gestionare a dispozitivelor informații importante despre securitatea și conformitatea unui dispozitiv.Atestarea ACME demonstrează identitatea unui dispozitiv către părțile intermediare. Aceasta furnizează o identitate legată de hardware pe un dispozitiv. Când clientul solicită un certificat de la un server ACME, acesta furnizează aceleași proprietăți atestate.

Aceste două tehnologii sunt elemente de bază puternice care vă permit să creați o arhitectură de încredere zero bazată pe dispozitive Apple. Este important de reținut faptul că organizațiile beneficiază de avantajele de securitate doar dacă modelul de implementare construit în jurul dispozitivelor gestionate încorporează atestările în mod corespunzător. Această pagină descrie unele modele de implementare posibile.

Componente

Un model de implementare bazat pe atestarea dispozitivelor gestionate implică următoarele componente:

Dispozitivul: Dispozitivul gestionat, care este un iPhone, iPad, Mac, Apple TV sau Apple Vision Pro.

Serviciul de gestionare a dispozitivelor: Serviciul care gestionează dispozitivele folosind protocolul de gestionare a dispozitivelor.

Serverul ACME: Serverul care emite certificate de client pentru dispozitive.

Părți intermediare: Părțile care consumă certificatul identității. Acestea includ servere web, servere VPN, destinatarii mesajelor de e‑mail semnate etc. Serviciul de gestionare a dispozitivelor acționează și ca parte intermediară.

Modele de implementare

Acest document descrie trei modele de implementare cu flexibilitate crescândă, precum și o cerere crescândă privind cerințele și integrările de infrastructură:

Canalul de securizare a gestionării dispozitivelor: Acest model întărește comunicarea dintre un dispozitiv și serviciul de gestionare a dispozitivelor. Modelul asigură că serviciul de gestionare a dispozitivelor cunoaște ce dispozitive gestionează și oferă dovezi solide că acestea respectă politicile organizaționale.

Autorizarea bazată pe serverul ACME: Aceasta oferă autorității de certificare controlul asupra autentificării și autorizării dispozitivului. Părțile intermediare evaluează doar validitatea certificatului și dacă acesta a fost emis de o autoritate de certificare de încredere.

Autorizare diferențială: Serverul ACME este responsabil de autentificare, iar părțile intermediare efectuează autorizarea pe baza autentificării. Aceasta permite fiecărei părți intermediare să ia propria decizie de autorizare diferențială.

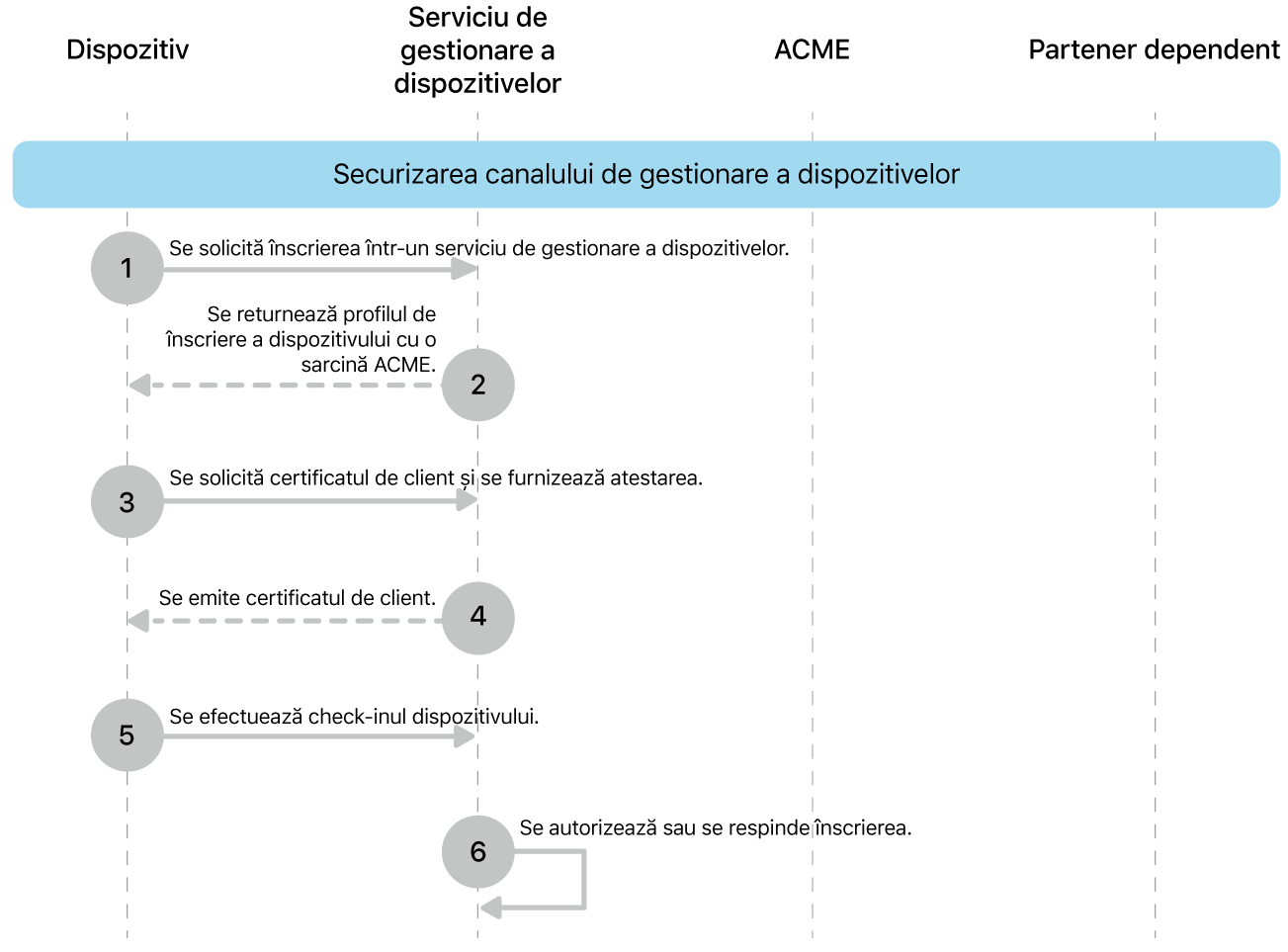

Modelul de implementare a canalului de securizare a gestionării dispozitivelor

Protocolul de gestionare a dispozitivelor solicită ca dispozitivul să se autentifice la serviciul de gestionare a dispozitivelor utilizând o identitate de client. Această identitate este furnizată în timpul înscrierii dispozitivului. În acest model de implementare, furnizarea identității clientului utilizează atestarea ACME. Aceasta oferă serviciului de gestionare a dispozitivelor o asigurare foarte puternică că fiecare conexiune primită a fost inițiată de același dispozitiv Apple legitim care a fost înscris. Când înscrierea nu este o Înscriere de utilizator, serviciul de gestionare a dispozitivelor are, de asemenea, dovezi foarte solide privind numărul de serie și UDID‑ul dispozitivului.

În acest model de implementare, identitățile emise sunt utilizate numai de dispozitivele gestionate pentru autentificarea la serviciul de gestionare a dispozitivelor. Aceasta înseamnă că serviciul de gestionare a dispozitivelor este și partea intermediară și, de obicei, instanța care emite certificate.

Pentru a utiliza acest model de implementare, identitatea este furnizată la momentul înscrierii, prin furnizarea către dispozitiv a unui profil de înscriere care include o sarcină ACME (deși este posibil să „actualizați” o înscriere existentă care nu a utilizat inițial atestarea dispozitivului gestionat). Utilizând informațiile furnizate, dispozitivul contactează componenta ACME a serviciului de gestionare a dispozitivelor pentru a solicita un certificat. Puteți utiliza și reguli personalizate, dar în general un certificat este emis dacă:

Dispozitivul este cunoscut în prealabil; de exemplu, deoarece este înregistrat în Apple School Manager sau Apple Business Manager.

Dispozitivul este asociat cu o înscriere autentificată de un utilizator.

După înscrierea dispozitivului, serviciul de gestionare a dispozitivelor poate reține suplimentar aplicații, configurări și conturi până când dispozitivul îndeplinește cerințele organizaționale, utilizând atestarea informațiilor dispozitivului pentru a interoga proprietăți dinamice atestate, precum versiunea sistemului de operare și starea FileVault.

Poate fi utilizată aceeași abordare pentru a solicita o atestare nouă atunci când apar modificări relevante.

O configurare mai complexă pentru acest scenariu implică un server ACME extern serviciului de gestionare a dispozitivelor. Aceasta necesită fie o integrare între ACME și serviciul de gestionare a dispozitivelor pentru a prelua informații despre dispozitiv și starea de autentificare a înscrierii, fie emiterea de certificate care includ informații durabile din atestare pentru a permite serviciului de gestionare a dispozitivelor să efectueze evaluarea de încredere.

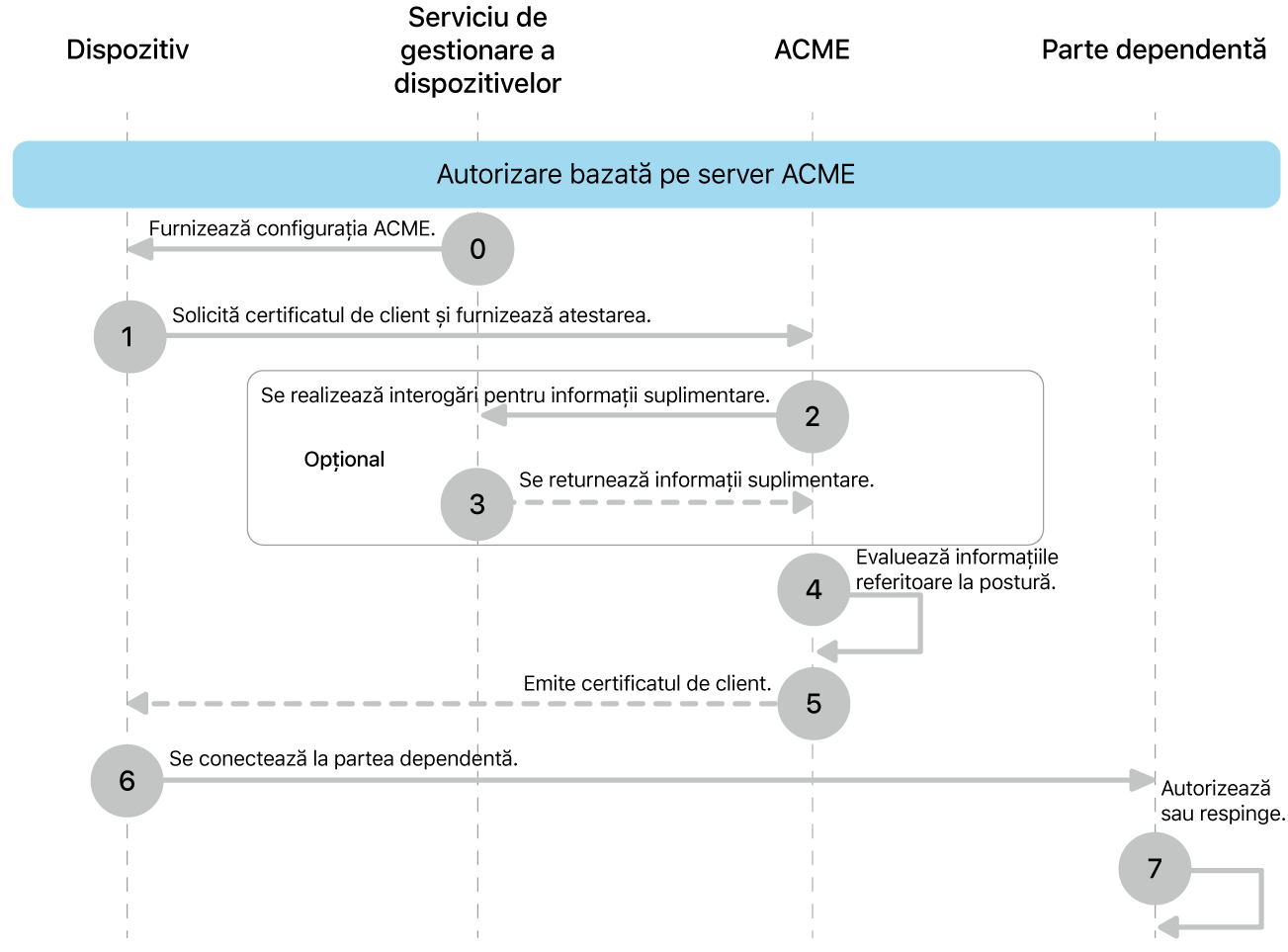

Model de implementare a autorizării bazat pe serverul ACME

În acest model de implementare, autorizarea unui dispozitiv se bazează doar pe faptul că certificatul emis este de încredere. În timpul fluxului ACME, serverul ACME decide dacă va emite un certificat. Dacă decizia necesită informații diferite de cele din certificatul de atestare, serverul ACME trebuie să le colecteze. Serverul ACME emite un certificat doar dacă evaluarea sa de încredere este finalizată și dispozitivul întrunește criteriile definite de organizație.

De exemplu, dacă organizația dvs. impune ca dispozitivele autorizate să fie înscrise într‑un serviciu de gestionare a dispozitivelor, trebuie să existe o conexiune între ACME și serviciul de gestionare a dispozitivelor.

Acest model de implementare funcționează optim atunci când există multe părți intermediare care utilizează aceleași condiții de autorizare. După ce serverul ACME a efectuat evaluarea de încredere, părțile intermediare trebuie doar să efectueze validarea standard a certificatului și evaluarea de încredere pentru a verifica accesul.

Notă: în funcție de cerințele dvs. de securitate, este indicat să stabiliți modul în care implementarea gestionează dispozitivele care și-au pierdut autorizarea, de exemplu, ajustând duratele de viață ale certificatelor sau verificarea revocării efectuată de partea intermediară.

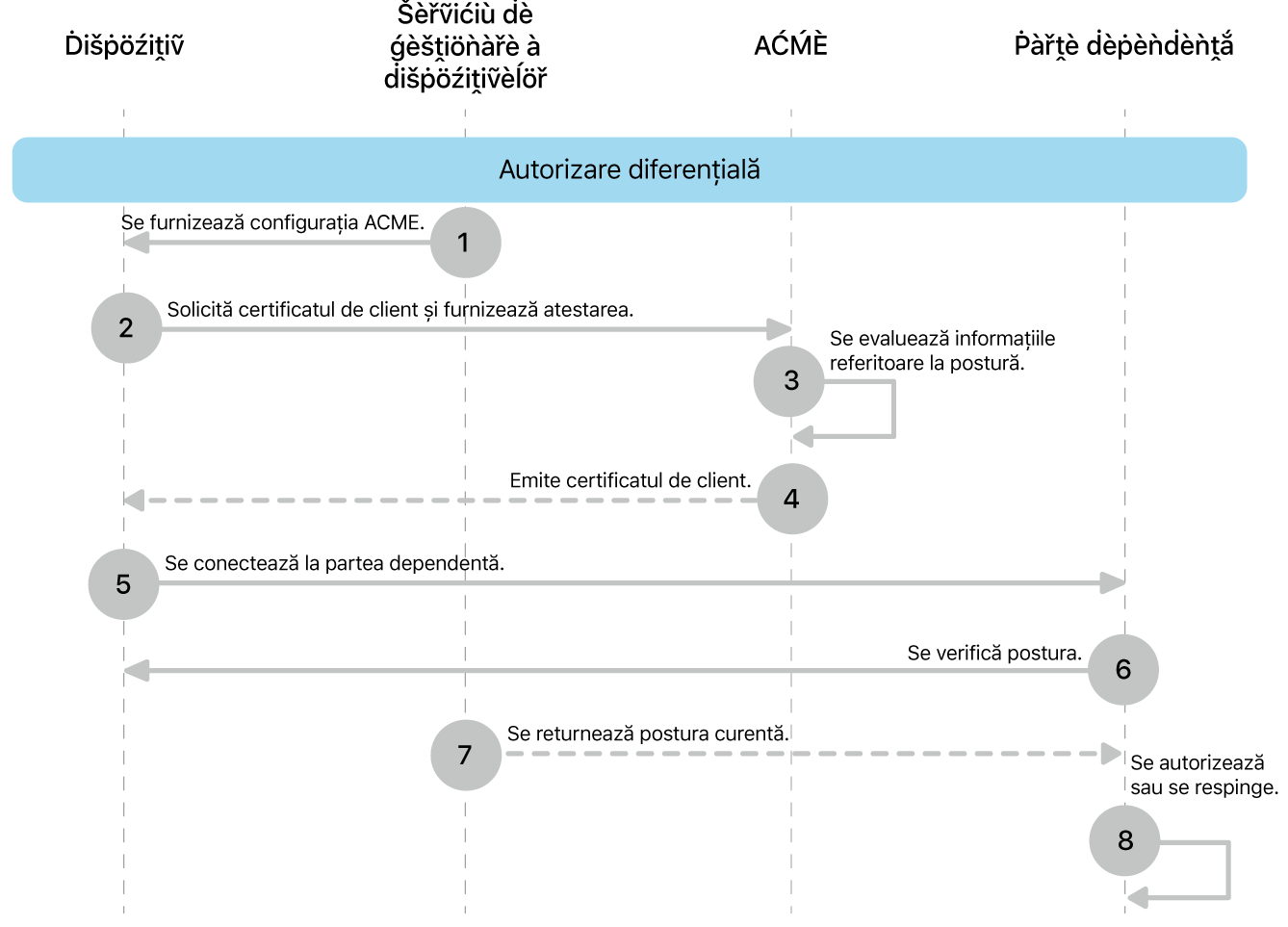

Model de implementare a autorizării diferențiale

În acest model de implementare, serverul ACME este responsabil doar pentru emiterea unui certificat care autentifică dispozitivul. Părțile intermediare determină autorizarea de fiecare dată când evaluează certificatul de identitate al dispozitivului și aplică propriile reguli de autorizare individuale.

Serverul ACME trebuie să includă orice informație fără stare din certificatul emis de care părțile intermediare au nevoie pentru a identifica și autoriza dispozitivul; de exemplu orice date pe care serverul ACME le-a primit în certificatul de atestare.

Când dispozitivul se conectează, pe lângă verificarea încrederii certificatului emis, partea intermediară poate interoga serviciul de gestionare a dispozitivelor pentru orice proprietăți dinamice. Aceasta permite ca deciziile de autorizare să se bazeze pe informații actualizate și poate, de asemenea, să accepte evenimente de retragere a autorizării și reautorizare. În funcție de cerințele organizaționale și de starea critică a părții intermediare, deciziile de autorizare pot fi, de asemenea, stocate în memoria tampon pentru o perioadă determinată de timp, pentru a gestiona evenimentele repetate de conectare și pentru a accelera deciziile de autorizare.