Wdrażanie atestacji urządzeń zarządzanych

Atestacja urządzeń zarządzanych to zaawansowana technologia zabezpieczająca urządzenia zarządzane, która może pomóc w zapobieganiu wielu rodzajom ataków, w tym zaciemnianiu właściwości urządzeń, wyodrębnianiu kluczy i podszywaniu się. Atestacja urządzeń zarządzanych składa się z dwóch technologii:

Atestacja informacji o urządzeniu dostarcza atestowane właściwości zarządzanego urządzenia w odpowiedzi na zapytanie usługi zarządzania urządzeniami

DeviceInformation. Zapewnia to usłudze zarządzania urządzeniami ważne informacje dotyczące zabezpieczeń i zgodności urządzenia.Atestacja ACME potwierdza tożsamość urządzenia wobec stron ufających. Ustanawia na urządzeniu tożsamość powiązaną ze sprzętem. Gdy klient żąda certyfikatu od serwera ACME, podaje te same atestowane właściwości.

Te dwie technologie stanowią solidne fundamenty, które pozwalają tworzyć architekturę zerowego zaufania opartą na urządzeniach Apple. Należy pamiętać, że organizacje mogą czerpać korzyści z ochrony tylko wtedy, gdy model wdrożenia oparty na urządzeniach zarządzanych prawidłowo wykorzystuje atestacje. Ta strona opisuje niektóre możliwe modele wdrożenia.

Komponenty

Model wdrożenia oparty na atestacji urządzeń zarządzanych obejmuje następujące komponenty:

Urządzenie: Zarządzane urządzenie, czyli iPhone, iPad, Mac, Apple TV lub Apple Vision Pro.

Usługa zarządzania urządzeniami: Usługa zarządzająca urządzeniami, używająca protokołu zarządzania urządzeniami.

Serwer ACME: Serwer wydający certyfikaty klienta urządzeniom.

Strony ufające: Strony korzystające z certyfikatu tożsamości. Należą do nich serwery www, serwery VPN, odbiorcy podpisanych wiadomości email itd. Usługa zarządzania urządzeniami również działa jako strona ufająca.

Modele wdrożenia

Ten dokument opisuje trzy modele wdrożenia o rosnącej elastyczności oraz rosnących wymaganiach w zakresie infrastruktury i integracji:

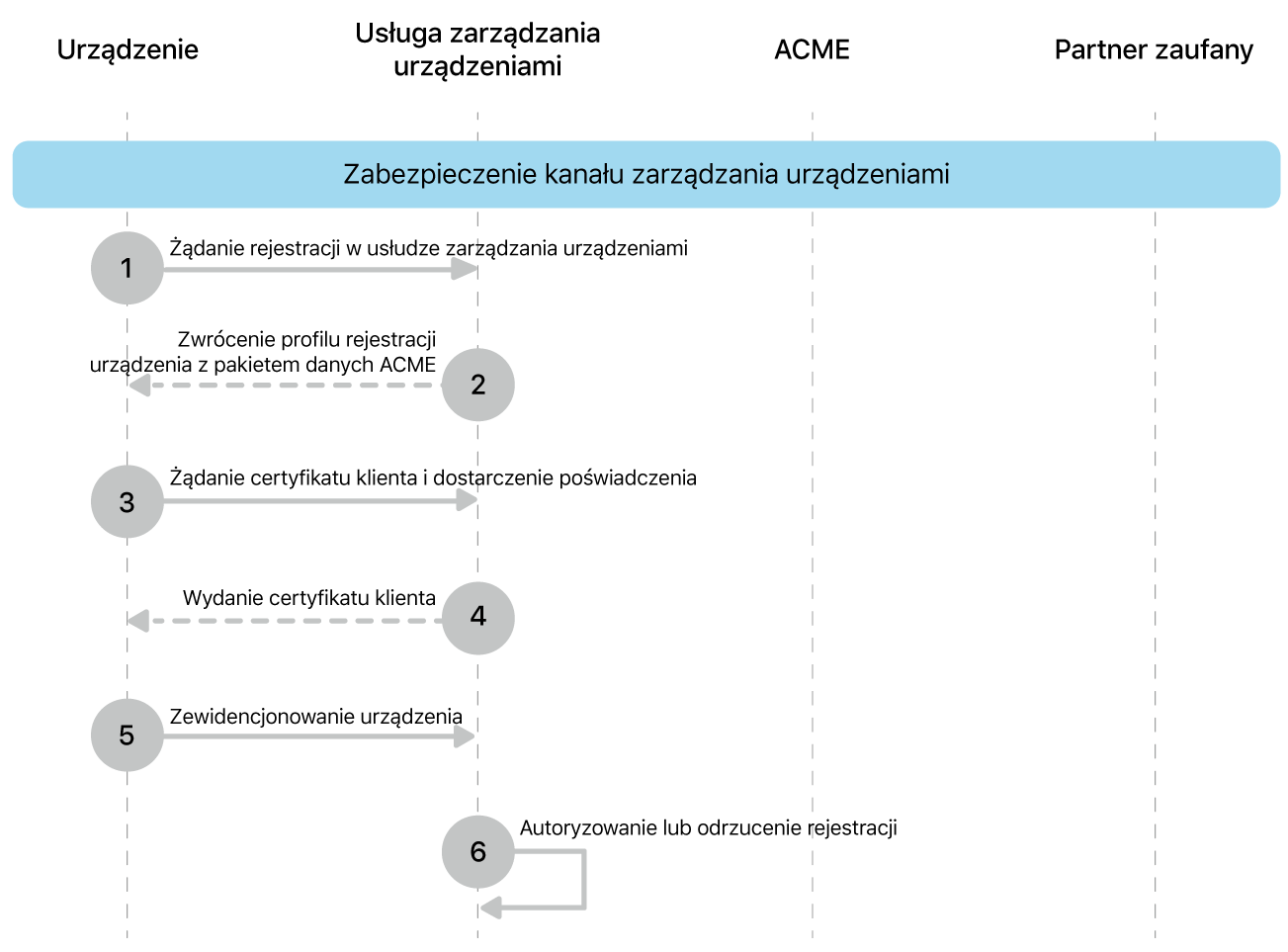

Zabezpieczenie kanału zarządzania urządzeniami: Ten model wzmacnia komunikację między urządzeniem a usługą zarządzania urządzeniami. Zapewnia to, że usługa zarządzania urządzeniami wie, którym urządzeniem zarządza, i dostarcza mocnych dowodów na to, że urządzenie jest zgodne z zasadami organizacji.

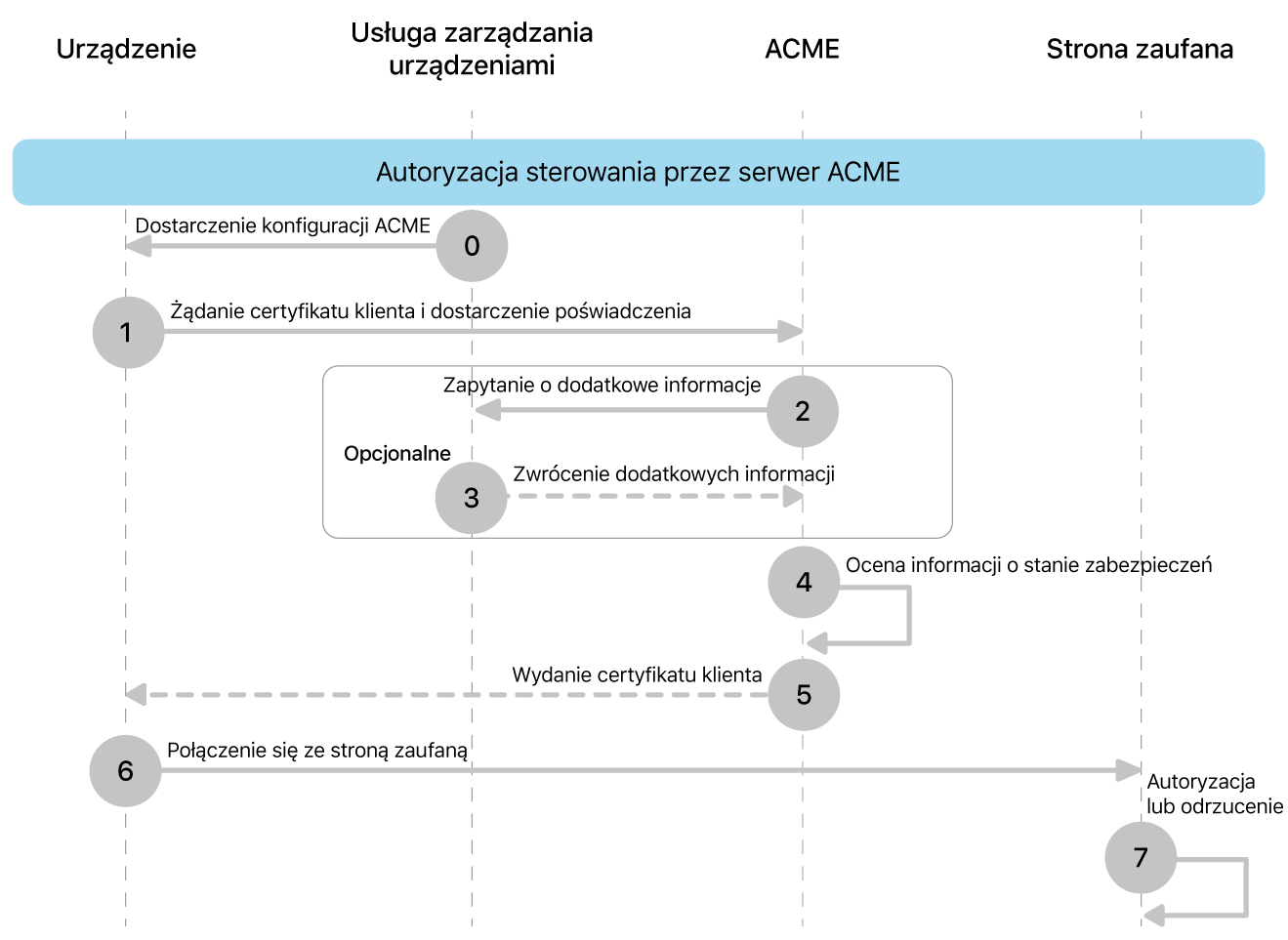

Autoryzacja oparta na serwerze ACME: Zapewnia to urzędowi certyfikacji kontrolę nad uwierzytelnianiem i autoryzacją urządzenia. Strony ufające oceniają tylko, czy certyfikat jest ważny i czy został wystawiony przez zaufany urząd certyfikacji.

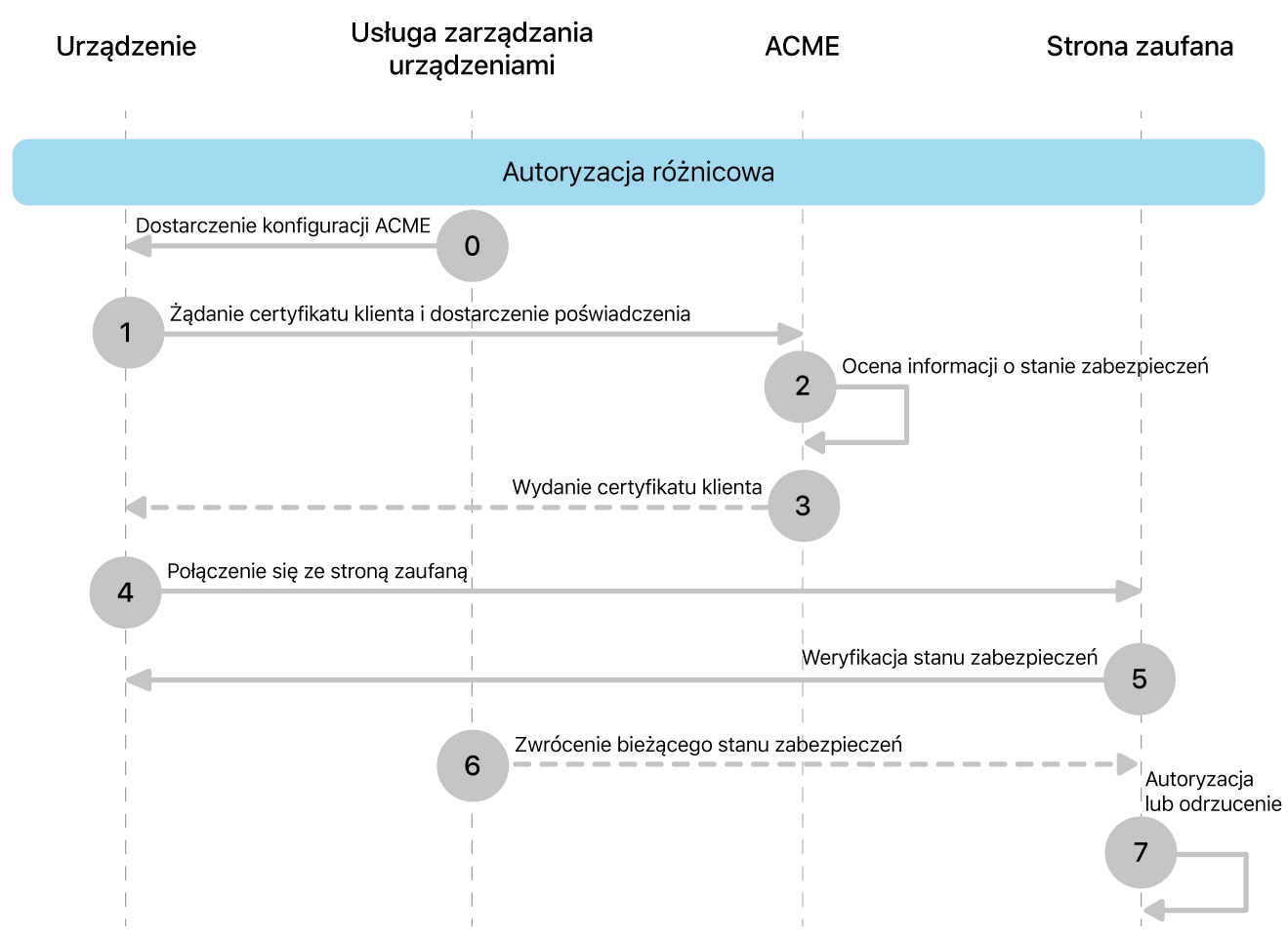

Autoryzacja różnicowa: Serwer ACME jest odpowiedzialny za uwierzytelnianie, a strony ufające wykonują autoryzację na podstawie uwierzytelnienia. Umożliwia to każdej stronie ufającej podjęcie własnej, zróżnicowanej decyzji dotyczącej autoryzacji.

Zabezpieczenie modelu wdrażania kanału zarządzania urządzeniami

Protokół zarządzania urządzeniami wymaga, aby urządzenie uwierzytelniało się w usłudze zarządzania urządzeniami, używając tożsamości klienta. Ta tożsamość jest przypisywana podczas rejestracji urządzenia. W tym modelu wdrażania do przypisywania tożsamości klienta wykorzystuje się atestację ACME. Daje to usłudze zarządzania urządzeniami bardzo silne zapewnienie, że każde połączenie przychodzące zostało zainicjowane przez to samo autentyczne urządzenie Apple, które zostało zarejestrowane. Jeśli rejestracja nie jest rejestracją użytkownika, usługa zarządzania urządzeniami ma również bardzo silne dowody na temat numeru seryjnego i identyfikatora UDID urządzenia.

W tym modelu wdrażania wydane tożsamości są używane tylko przez urządzenia zarządzane do uwierzytelniania w usłudze zarządzania urządzeniami. Oznacza to, że usługa zarządzania urządzeniami jest także stroną ufającą i zwykle instancją wydającą certyfikaty.

Aby używać tego modelu wdrażania, tożsamość jest przypisywana podczas rejestracji, dostarczając urządzeniu profil rejestracji zawierający pakiet danych ACME (chociaż można „uaktualnić” istniejącą rejestrację, która początkowo nie używała atestacji zarządzanego urządzenia). Korzystając z podanych informacji, urządzenie kontaktuje się z komponentem ACME usługi zarządzania urządzeniami w celu uzyskania certyfikatu. Można także używać własnych reguł, ale zazwyczaj certyfikat jest wystawiany, gdy:

Urządzenie było znane wcześniej, na przykład dlatego, że jest zarejestrowane w usłudze Apple School Manager lub Apple Business Manager.

Urządzenie jest powiązane z rejestracją uwierzytelnioną przez użytkownika.

Po zarejestrowaniu urządzenia usługa zarządzania urządzeniami może dodatkowo wstrzymać aplikacje, konfiguracje i konta do czasu, gdy urządzenie spełni wymagania organizacyjne, używając atestacji informacji o urządzeniu do sprawdzania atestowanych właściwości dynamicznych, takich jak wersja systemu operacyjnego i status FileVault.

To samo podejście może być stosowane do żądania nowej atestacji, gdy wystąpią istotne zmiany.

Bardziej złożona konfiguracja tego scenariusza obejmuje serwer ACME zewnętrzny w stosunku do usługi zarządzania urządzeniami. Wymaga to albo integracji ACME z usługą zarządzania urządzeniami w celu uzyskania informacji o urządzeniu i statusie uwierzytelniania rejestracji, albo wystawienia certyfikatów zawierających trwałe informacje z atestacji, aby usługa zarządzania urządzeniami mogła przeprowadzić ocenę zaufania.

Model wdrażania autoryzacji opartej na serwerze ACME

W tym modelu wdrażania autoryzacja urządzenia opiera się wyłącznie na tym, czy wydany certyfikat jest uznawany za zaufany. W trakcie przepływu ACME serwer ACME decyduje, czy wydać certyfikat. Jeśli decyzja wymaga jakichkolwiek informacji poza tymi zawartymi w certyfikacie atestacji, serwer ACME musi je zebrać. Serwer ACME wydaje certyfikat tylko wtedy, gdy jego ocena zaufania zostanie pozytywnie zakończona i urządzenie spełnia kryteria zdefiniowane przez organizację.

Na przykład, jeśli organizacja wymaga, aby autoryzowane urządzenia były zarejestrowane w usłudze zarządzania urządzeniami, musi istnieć połączenie między ACME a usługą zarządzania urządzeniami.

Ten model wdrożenia najlepiej sprawdza się, gdy wiele stron ufających polega na tych samych warunkach autoryzacji. Gdy serwer ACME wykona ocenę zaufania, strony ufające muszą jedynie wykonać standardowe sprawdzanie poprawności certyfikatu i ocenę zaufania, aby zweryfikować dostęp.

Uwaga: W zależności od wymagań bezpieczeństwa możesz rozważyć, jak wdrożenie postępuje z urządzeniami, które straciły autoryzację (np. poprzez dostosowanie czasu ważności certyfikatów lub sprawdzanie odwołania przez stronę ufającą).

Model wdrożenia autoryzacji różnicowej

W tym modelu wdrożenia serwer ACME jest odpowiedzialny tylko za wystawienie certyfikatu uwierzytelniającego urządzenie. Strony ufające określają autoryzację za każdym razem, gdy oceniają certyfikat tożsamości urządzenia i stosują własne, indywidualne zasady autoryzacji.

Serwer ACME powinien umieszczać w wystawionym certyfikacie wszelkie informacje bezstanowe, których strony ufające potrzebują do zidentyfikowania i autoryzowania urządzenia, na przykład wszelkie dane, które serwer ACME otrzymał w certyfikacie atestacji.

Gdy urządzenie nawiązuje połączenie, oprócz zweryfikowania zaufania względem wydanego certyfikatu, strona ufająca może również wysłać zapytanie do usługi zarządzania urządzeniami w celu uzyskania dowolnych właściwości dynamicznych. Pozwala to podejmować decyzje dotyczące autoryzacji na podstawie bieżących informacji, a także obsługiwać zdarzenia deautoryzacji i ponownej autoryzacji. W zależności od wymagań organizacyjnych i krytyczności strony ufającej decyzje dotyczące autoryzacji mogą być również buforowane przez określony czas, aby obsługiwać powtarzające się zdarzenia połączenia i przyspieszać decyzje dotyczące autoryzacji.