Attestatie van beheerde apparaten implementeren

Attestatie van beheerde apparaten is een krachtige technologie voor het beveiligen van beheerde apparaten die kan helpen bij het afweren van veel soorten aanvallen, waaronder het onherkenbaar maken van apparaateigenschappen, extractie van sleutels en het nabootsen van identiteiten. Attestatie van beheerde apparaten bestaat uit twee technologieën:

Met de attestatie van apparaatinformatie worden gecertificeerde kenmerken van een beheerd apparaat geleverd in antwoord op het

DeviceInformation-verzoek van de voorziening voor apparaatbeheer. Hiermee krijgt de voorziening voor apparaatbeheer belangrijke informatie over de beveiliging en naleving van regels met betrekking tot een apparaat.Met ACME-attestatie kan de identiteit van een apparaat worden aangetoond aan partijen die daarvan afhankelijk zijn. Hiermee wordt een hardwaregebonden identiteit op een apparaat aangeleverd. Wanneer de client een certificaat aanvraagt bij een ACME-server, worden dezelfde gecertificeerde eigenschappen verstrekt.

Deze twee technologieën vormen de basis voor het creëren van een zero-trust-architectuur op basis van Apple apparaten. Het is belangrijk om op te merken dat organisaties alleen beveiligingsvoordelen krijgen als attestaties op de juiste manier zijn opgenomen in het implementatiemodel dat op beheerde apparaten is gebaseerd. Op deze pagina worden enkele mogelijke implementatiemodellen beschreven.

Componenten

Een implementatiemodel voor attestatie van beheerde apparaten omvat de volgende componenten:

Het apparaat: Het apparaat dat wordt beheerd, namelijk een iPhone, iPad, Mac, Apple TV of Apple Vision Pro.

De voorziening voor apparaatbeheer: De voorziening die de apparaten beheert via het apparaatbeheerprotocol.

De ACME-server: De server die clientcertificaten aan apparaten uitgeeft.

Afhankelijke partijen: De partijen die het certificaat van de identiteit gebruiken. Deze omvatten webservers, VPN-servers, ontvangers van ondertekende e‑mailberichten, enzovoort. De voorziening voor apparaatbeheer fungeert ook als afhankelijke partij.

Implementatiemodellen

In dit document worden drie implementatiemodellen beschreven. Elk volgend model biedt meer flexibiliteit en stelt meer eisen aan de infrastructuur en integraties:

Beveiliging van het apparaatbeheerkanaal: Dit model maakt de communicatie tussen een apparaat en de voorziening voor apparaatbeheer veiliger. De voorziening voor apparaatbeheer weet welk apparaat het beheert en er is sterk bewijs dat het apparaat voldoet aan het beleid van de organisatie.

ACME-servergestuurde autorisatie: Hierdoor krijgt de certificaatinstantie controle over de authenticatie en autorisatie van het apparaat. Afhankelijke partijen evalueren alleen of het certificaat geldig is en is uitgegeven door een vertrouwde certificaatuitgevende instantie.

Differentiële autorisatie: De ACME-server is verantwoordelijk voor authenticatie en afhankelijke partijen voeren de autorisatie uit op basis van de authenticatie. Hiermee kan elke afhankelijke partij zijn eigen, differentiële autorisatiebeslissing nemen.

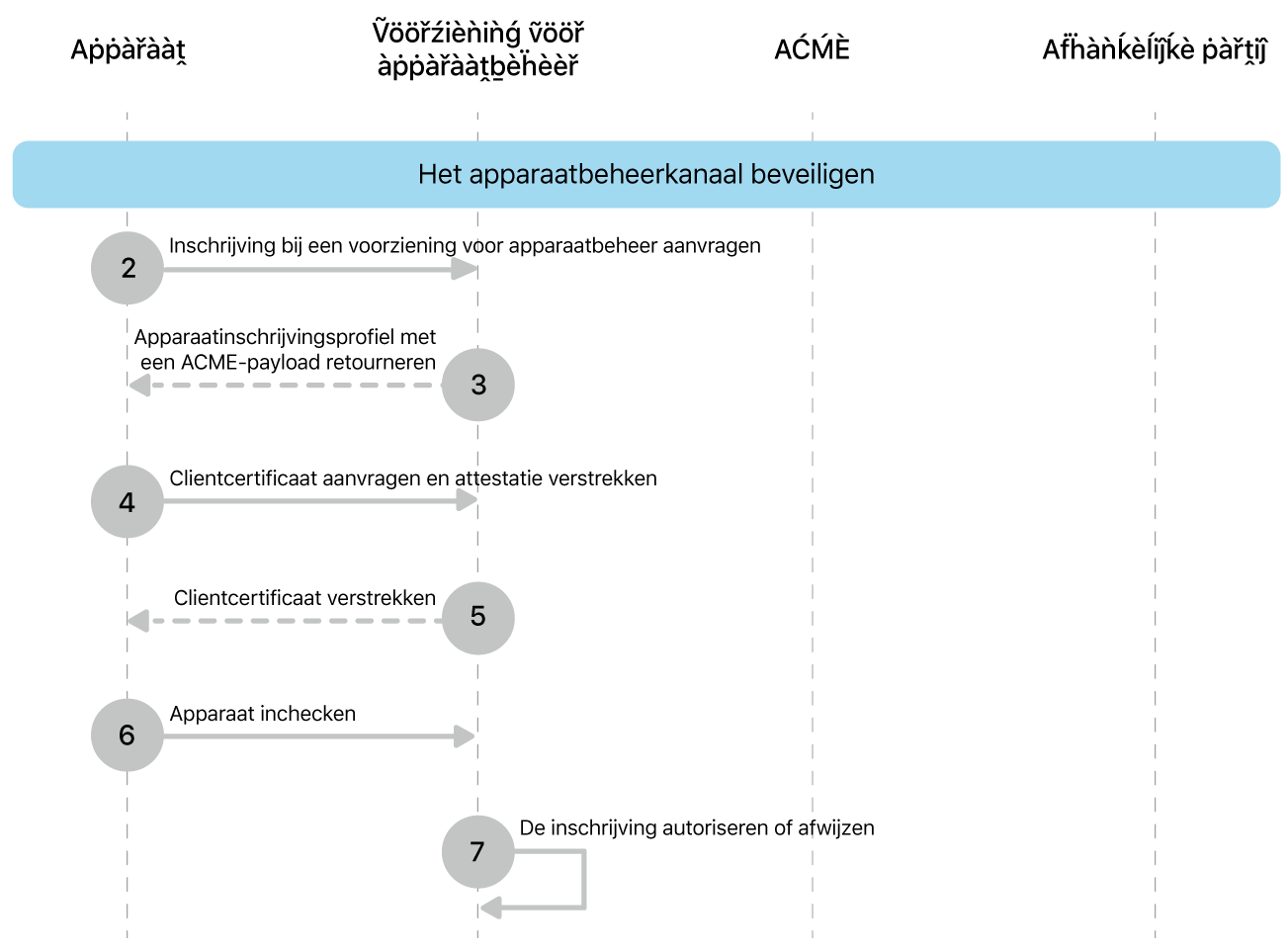

Het implementatiemodel voor het apparaatbeheerkanaal beveiligen

Het apparaatbeheerprotocol vereist dat het apparaat zichzelf identificeert bij de voorziening voor apparaatbeheer met behulp van een client-ID. Deze identiteit wordt tijdens de apparaatinschrijving verstrekt. In dit implementatiemodel wordt voor het verstrekken van de client-ID ACME-attestatie gebruikt. Hierdoor krijgt de voorziening voor apparaatbeheer een zeer sterke zekerheid dat elke inkomende verbinding is geïnitieerd door het legitieme Apple apparaat dat is ingeschreven. Wanneer de inschrijving geen gebruikersinschrijving is, heeft de voorziening voor apparaatbeheer ook zeer sterk bewijs van het serienummer en de UDID van het apparaat.

In dit implementatiemodel worden de afgegeven identiteiten alleen door beheerde apparaten gebruikt om zich bij de voorziening voor apparaatbeheer te authenticeren. Dit betekent dat de voorziening voor apparaatbeheer ook de afhankelijke partij is en meestal de instantie is die certificaten uitgeeft.

Om dit implementatiemodel te gebruiken, wordt de identiteit bij de inschrijving verstrekt door het apparaat een inschrijvingsprofiel te geven met een ACME-payload (hoewel het mogelijk is om een bestaande inschrijving die aanvankelijk niet gebruikmaakte van 'Attestatie van beheerde apparaten' te 'upgraden'). Met behulp van de opgegeven informatie neemt het apparaat contact op met het ACME-onderdeel van de voorziening voor apparaatbeheer om een certificaat aan te vragen. Je kunt ook aangepaste regels gebruiken, maar meestal wordt in de volgende gevallen een certificaat uitgegeven:

Het apparaat is van tevoren bekend, bijvoorbeeld omdat het is geregistreerd in Apple School Manager of Apple Business Manager.

Het apparaat is gekoppeld aan een inschrijving die is geauthenticeerd door een gebruiker.

Nadat het apparaat is ingeschreven, kan de voorziening voor apparaatbeheer bovendien apps, configuraties en accounts achterhouden totdat het apparaat aan de vereisten van de organisatie voldoet. Hiervoor wordt gebruikgemaakt van apparaatinformatie-attestatie om dynamische eigenschappen op te vragen die zijn geattesteerd, zoals de besturingssysteemversie en de status van FileVault.

Hetzelfde kan worden gedaan wanneer er relevante wijzigingen plaatsvinden.

Een complexere configuratie voor dit scenario omvat een ACME-server die zich buiten de voorziening voor apparaatbeheer bevindt. Dit vereist ofwel een integratie tussen ACME en de voorziening voor apparaatbeheer om informatie over het apparaat en de authenticatiestatus van de inschrijving op te halen, ofwel de uitgifte van certificaten die permanente informatie uit de attestatie bevatten om de voorziening voor apparaatbeheer in staat te stellen de vertrouwensbeoordeling uit te voeren.

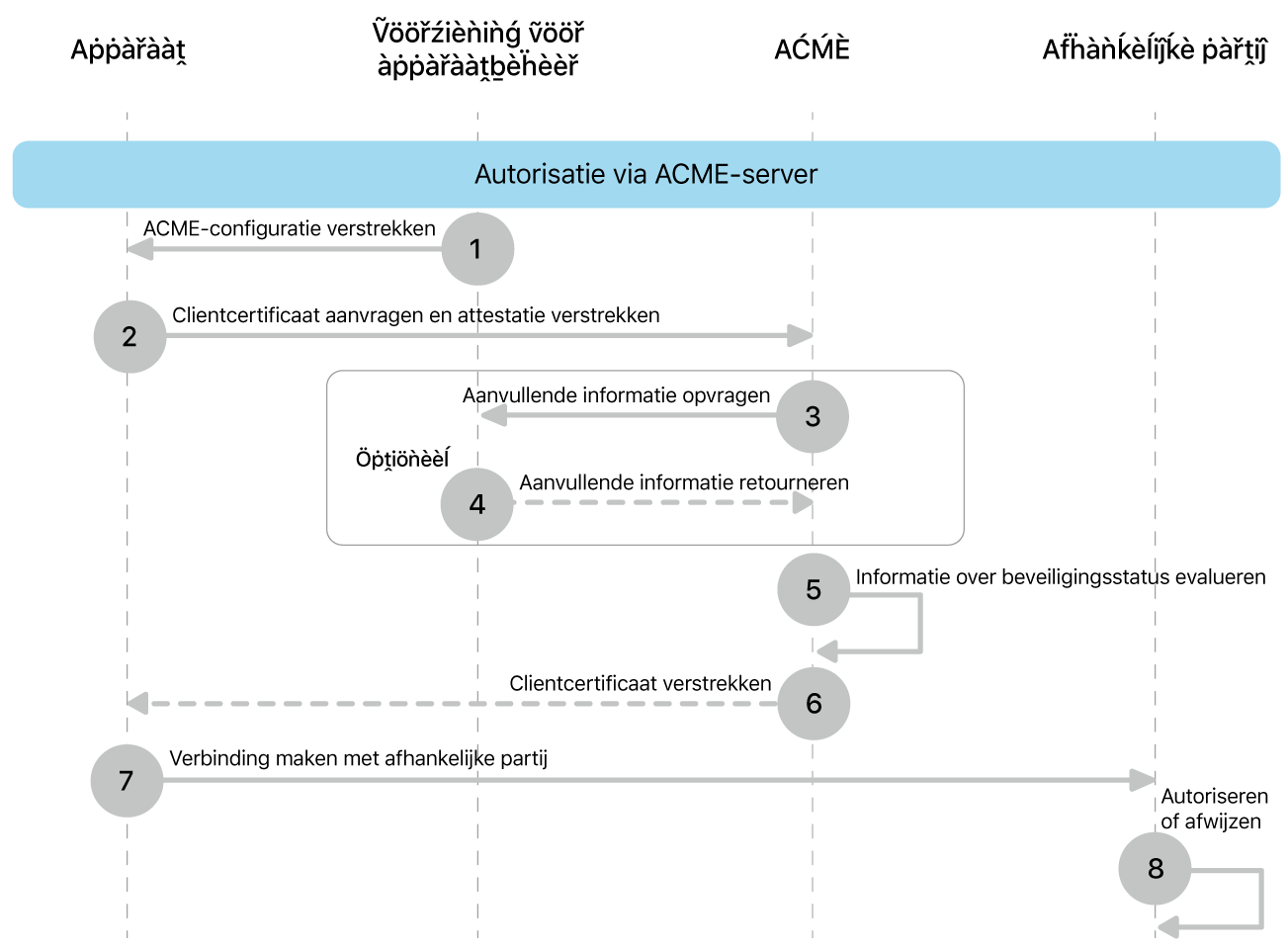

ACME-servergestuurd implementatiemodel voor autorisatie

In dit implementatiemodel is de machtiging voor een apparaat alleen gebaseerd op de vraag of het afgegeven certificaat vertrouwd is. Tijdens de ACME-procedure beslist de ACME-server of een certificaat moet worden uitgegeven. Als de beslissing informatie vereist die niet in het attestatiecertificaat staat, moet de ACME-server deze informatie verzamelen. De ACME-server geeft alleen een certificaat uit als de vertrouwenscontrole is geslaagd en het apparaat voldoet aan de criteria die door de organisatie zijn gedefinieerd.

Als je organisatie bijvoorbeeld vereist dat geautoriseerde apparaten moeten zijn ingeschreven bij een voorziening voor apparaatbeheer, moet er een verbinding zijn tussen de ACME-server en de voorziening voor apparaatbeheer.

Dit implementatiemodel werkt het beste wanneer er veel afhankelijke partijen zijn die dezelfde autorisatievoorwaarden gebruiken. Nadat de ACME-server de vertrouwensbeoordeling heeft uitgevoerd, hoeven afhankelijke partijen alleen nog maar de standaardcertificaatvalidatie en -vertrouwensbeoordeling uit te voeren om de toegang te verifiëren.

Opmerking: Afhankelijk van je beveiligingsvereisten, is het goed om na te denken over hoe de implementatie omgaat met apparaten die hun machtiging zijn kwijtgeraakt, bijvoorbeeld door de levensduur van certificaten aan te passen of door de controle op certificaatintrekking die door de afhankelijke partij wordt uitgevoerd, te wijzigen.

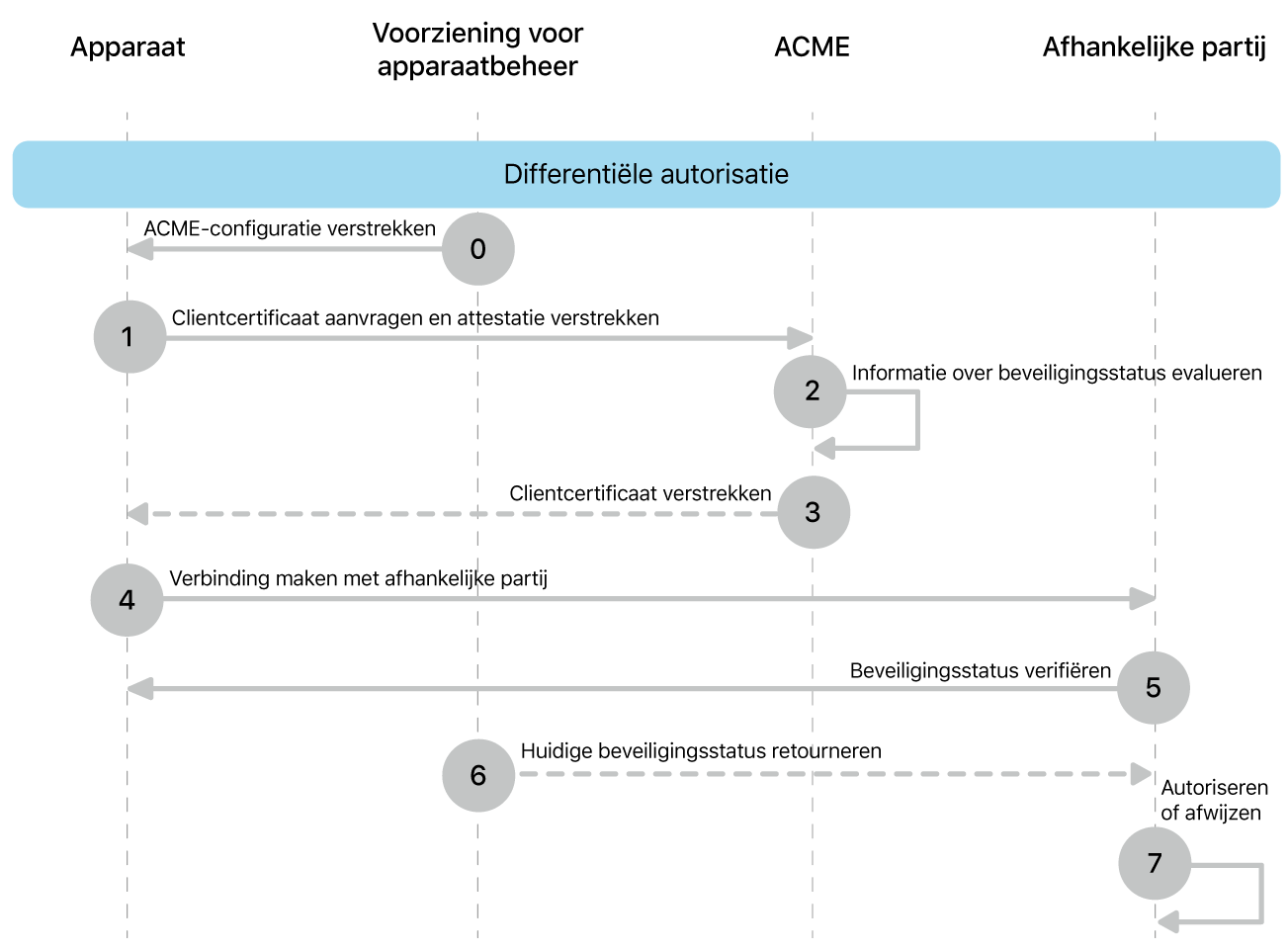

Implementatiemodel voor differentiële autorisatie

In dit implementatiemodel is de ACME-server alleen verantwoordelijk voor het uitgeven van een certificaat dat het apparaat authenticeert. Afhankelijke partijen bepalen de autorisatie elke keer dat ze het identiteitscertificaat van het apparaat evalueren en passen hun eigen, individuele autorisatieregels toe.

De ACME-server moet alle statusloze informatie in het uitgegeven certificaat opnemen die afhankelijke partijen nodig hebben om het apparaat te identificeren en te autoriseren. Denk hierbij aan de gegevens die de ACME-server in het attestatiecertificaat heeft ontvangen.

Wanneer het apparaat verbinding maakt, kan de afhankelijke partij niet alleen het vertrouwensniveau van het uitgegeven certificaat verifiëren, maar ook de voorziening voor apparaatbeheer om dynamische eigenschappen vragen. Hierdoor kunnen autorisatiebeslissingen worden gebaseerd op actuele informatie. Ook deactiverings- en reactiveringsgebeurtenissen kunnen op deze manier worden ondersteund. Afhankelijk van de vereisten van de organisatie en hoe cruciaal de afhankelijke partij is, kunnen autorisatiebeslissingen ook voor een bepaalde tijd in de cache worden bewaard om herhaalde verbindingsgebeurtenissen te verwerken en autorisatiebeslissingen te versnellen.