Déploiement de l’attestation des appareils gérés

L’attestation des appareils gérés est une technologie efficace qui permet de sécuriser les appareils gérés et de contrer de nombreux types d’attaques, notamment l’obscurcissement des propriétés d’appareil, l’extraction de clés et l’usurpation d’identité. L’attestation des appareils gérés est constituée de deux technologies :

L’attestation des informations d’appareil fournit des propriétés attestées d’un appareil géré en réponse à la requête

DeviceInformationdu service de gestion des appareils. Cela fournit au service de gestion des appareils des informations importantes relatives à la sécurité et à la conformité d’un appareil.L’attestation ACME prouve l’identité d’un appareil aux parties de confiance. Elle fournit une identité liée au matériel sur un appareil. Lorsque le client demande un certificat à un serveur ACME, il fournit ces mêmes propriétés attestées.

Ces deux technologies constituent des fondations solides qui vous permettent de créer une architecture sans confiance basée sur des appareils Apple. Il est important de noter que les organisations ne bénéficient d’avantages en matière de sécurité que si le modèle de déploiement établi autour d’appareils gérés intègre correctement les attestations. Cette page décrit certains modèles de déploiement possibles.

Composants

Un modèle de déploiement autour de l’attestation des appareils gérés comprend les composants suivants :

L’appareil : l’appareil géré, qui est un iPhone, un iPad, un Mac, une Apple TV ou un Apple Vision Pro.

Le service de gestion des appareils : le service qui gère les appareils utilisant le protocole de gestion des appareils.

Le serveur ACME : le serveur qui émet les certificats clients aux appareils.

Les parties de confiance : les parties qui consomment le certificat de l’identité. Elles incluent des serveurs Web, des serveurs VPN, des destinataires de courriels signés, etc. Le service de gestion des appareils agit également comme une partie de confiance.

Modèles de déploiement

Ce document décrit trois modèles de déploiement offrant une flexibilité croissante ainsi qu’une demande accrue en matière d’exigences et d’intégrations d’infrastructures :

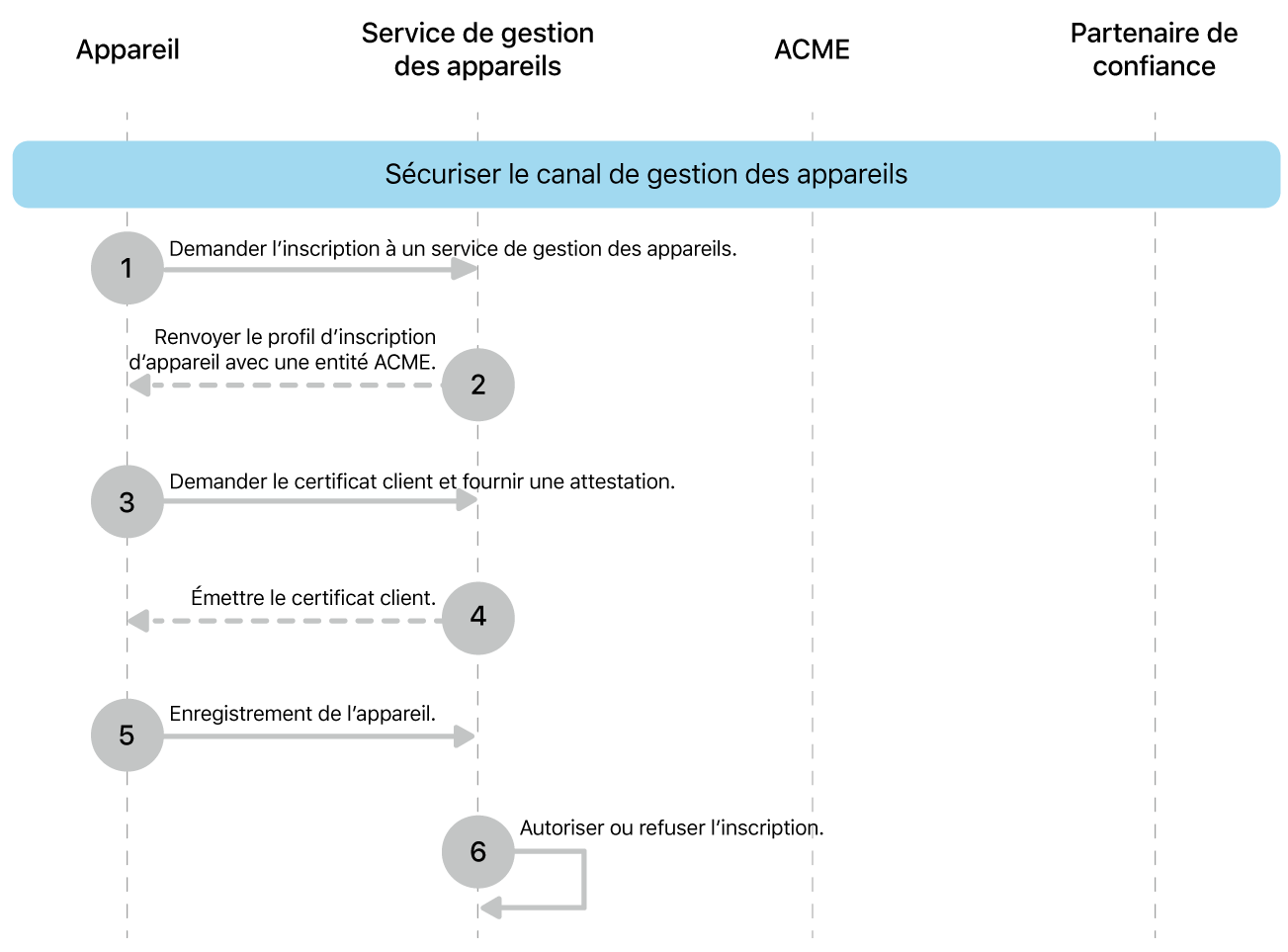

Sécurisation du canal de gestion des appareils : Ce modèle renforce la communication entre un appareil et le service de gestion des appareils. Cela permet au service de gestion des appareils de savoir quel appareil il gère, et fournit une preuve solide que l’appareil est conforme aux politiques organisationnelles.

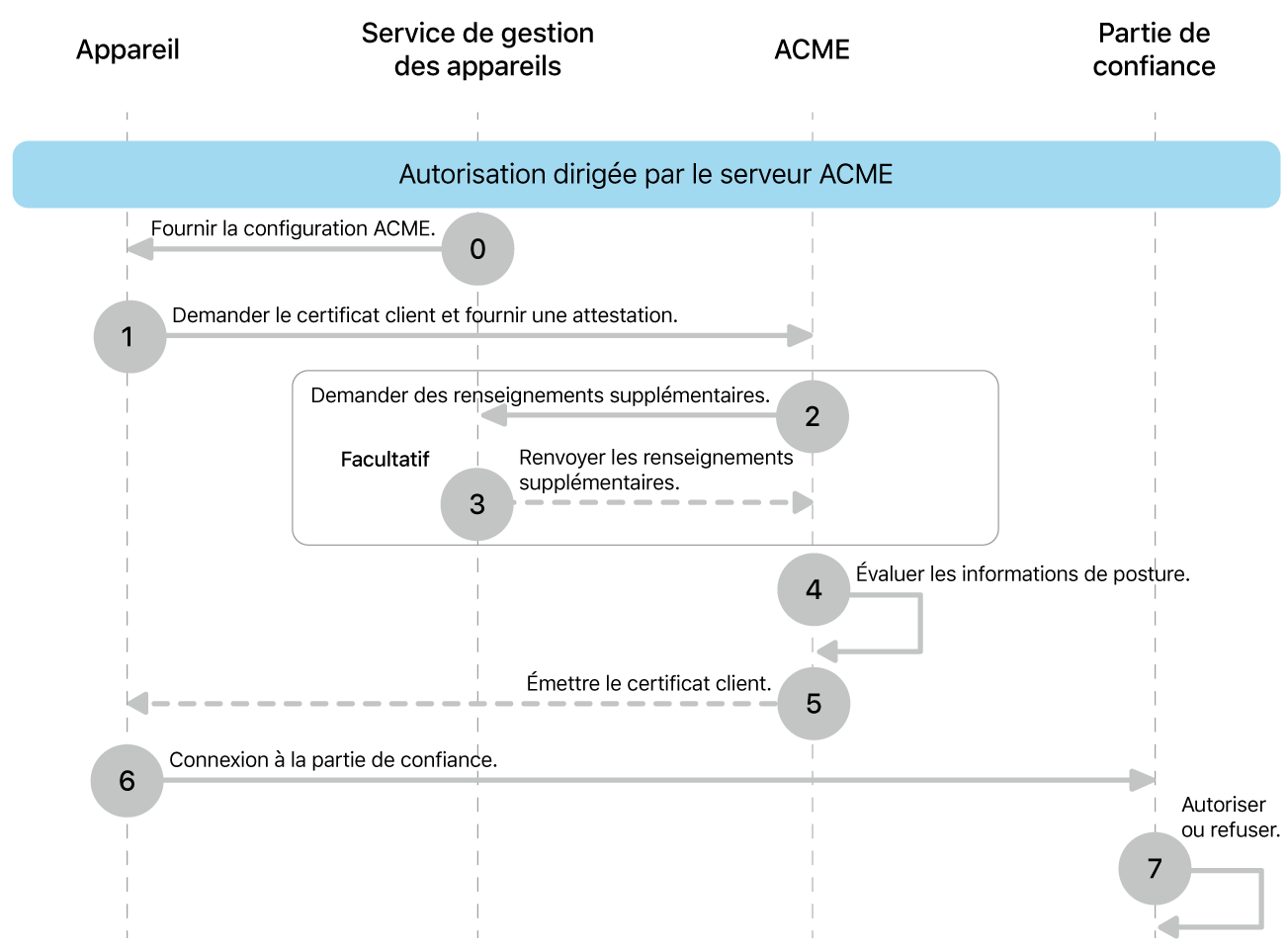

Autorisation contrôlée par le serveur ACME : Cela permet à l’autorité de certification de contrôler l’authentification et l’autorisation de l’appareil. Les parties de confiance ne font qu’évaluer la validité du certificat et s’il a été émis par une autorité de certification de confiance.

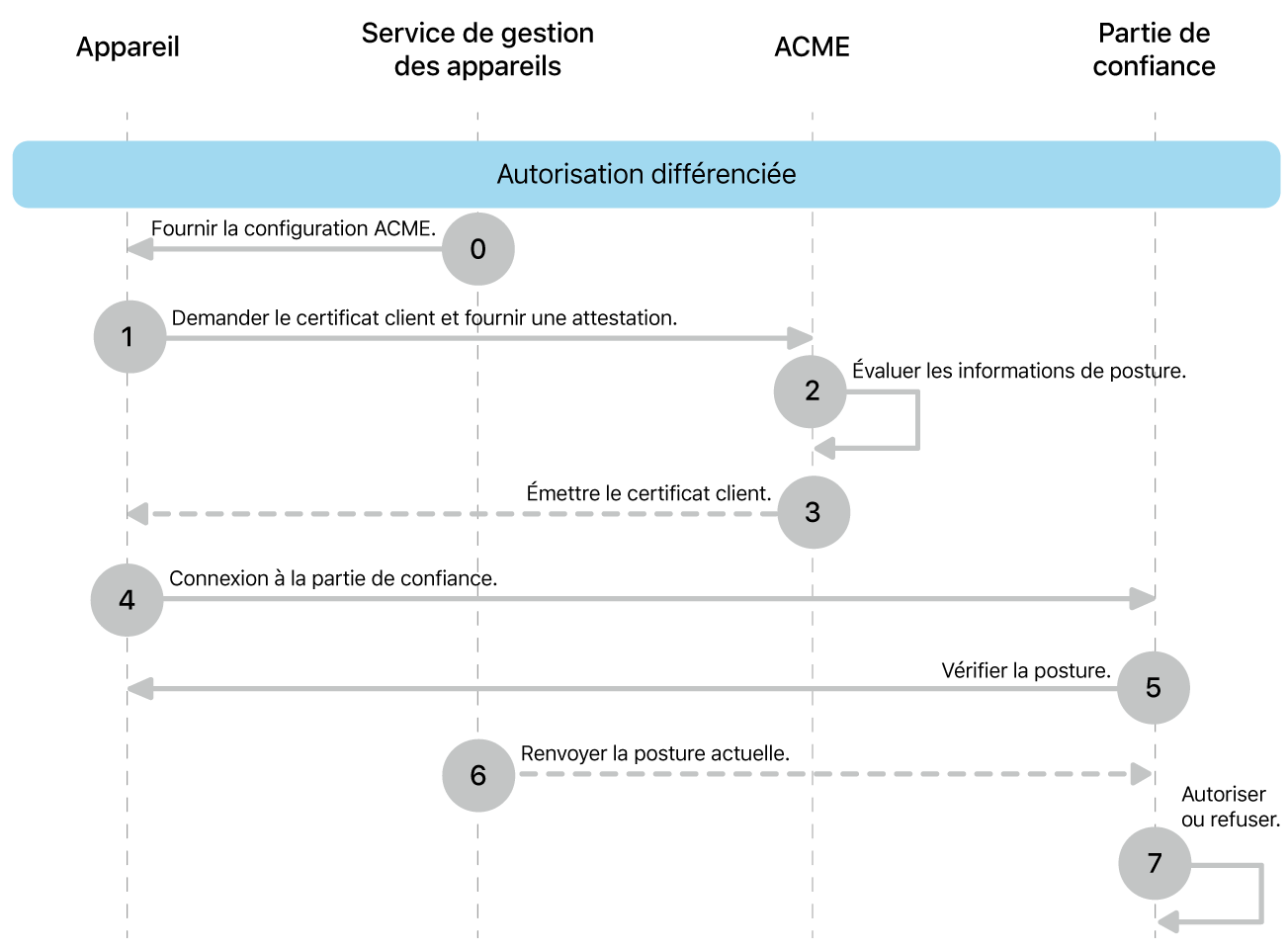

Autorisation différentielle : Le serveur ACME est chargé de l’authentification, et les parties de confiance effectuent l’autorisation en fonction de l’authentification. Cela permet à chaque partie de confiance de prendre sa propre décision d’autorisation différentielle.

Modèle de déploiement par sécurisation du canal de gestion des appareils

Le protocole de gestion des appareils requiert que l’appareil s’authentifie auprès du service de gestion des appareils à l’aide d’une identité de client. Cette identité est fournie lors de l’inscription de l’appareil. Dans ce modèle de déploiement, la fourniture de l’identité du client utilise l’attestation ACME. Cela donne au service de gestion des appareils une très forte assurance que chaque connexion entrante a été initiée par le même appareil Apple légitime qui s’est inscrit. Lorsque l’inscription n’est pas une inscription d’utilisateurs, le service de gestion des appareils dispose également d’une preuve très solide du numéro de série et de l’UDID de l’appareil.

Dans ce modèle de déploiement, les identités émises ne sont utilisées que par les appareils gérés pour s’authentifier auprès du service de gestion des appareils. Cela signifie que le service de gestion des appareils est aussi la partie de confiance et, en général, l’instance qui émet les certificats.

Pour utiliser ce modèle de déploiement, l’identité est fournie au moment de l’inscription en fournissant à l’appareil un profil d’inscription comprenant une entité ACME (bien qu’il soit possible de « mettre à niveau » une inscription existante qui n’utilisait pas initialement l’attestation des appareils gérés). À l’aide des informations fournies, l’appareil contacte le composant ACME du service de gestion des appareils pour demander un certificat. Vous pouvez également utiliser des règles personnalisées, mais généralement un certificat est émis si :

l’appareil est connu à l’avance, par exemple parce qu’il est enregistré dans Apple School Manager ou Apple Business Manager;

l’appareil est associé à une inscription authentifiée par un utilisateur.

Après l’inscription de l’appareil, le service de gestion des appareils peut également retenir des apps, des configurations et des comptes jusqu’à ce que l’appareil satisfasse aux exigences organisationnelles en utilisant l’attestation des informations d’appareil pour interroger les propriétés dynamiques attestées telles que la version du système d’exploitation et l’état de FileVault.

La même approche peut être utilisée pour demander une nouvelle attestation lorsque des modifications pertinentes surviennent.

Une configuration plus complexe pour ce scénario implique un serveur ACME externe au service de gestion des appareils. Cela requiert soit une intégration entre le serveur ACME et le service de gestion des appareils pour obtenir des informations sur l’appareil et l’état d’authentification de l’inscription, soit l’émission de certificats qui comprennent les informations persistantes de l’attestation pour permettre au service de gestion des appareils d’effectuer son évaluation de confiance.

Modèle de déploiement par autorisation contrôlée par le serveur ACME

Dans ce modèle de déploiement, l’autorisation d’un appareil est basée uniquement sur la confiance accordée au certificat émis. Pendant le flux ACME, le serveur ACME décide d’émettre ou non un certificat. Si la décision requiert des informations autres que celles contenues dans le certificat d’attestation, le serveur ACME doit les recueillir. Le serveur ACME n’émet un certificat que si son évaluation de confiance est réussie et que l’appareil satisfait aux critères définis par l’organisation.

Par exemple, si votre organisation exige que les appareils autorisés soient inscrits à un service de gestion des appareils, il doit y avoir une connexion entre le serveur ACME et le service de gestion des appareils.

Ce modèle de déploiement fonctionne mieux lorsqu’il y a de nombreuses parties de confiance qui utilisent les mêmes conditions d’autorisation. Une fois que le serveur ACME a effectué son évaluation de confiance, les parties de confiance n’ont qu’à effectuer une validation de certificat standard et une évaluation de confiance pour vérifier l’accès.

Remarque : Selon vos exigences de sécurité, vous voudrez peut-être examiner la façon dont le déploiement traite les appareils qui ont perdu leur autorisation, par exemple en ajustant la durée de vie des certificats ou la vérification de révocation effectuée par la partie de confiance.

Modèle de déploiement par autorisation différentielle

Dans ce modèle de déploiement, le serveur ACME est uniquement responsable de l’émission d’un certificat qui authentifie l’appareil. Les parties de confiance déterminent l’autorisation chaque fois qu’elles évaluent le certificat d’identité de l’appareil et appliquent leurs règles d’autorisation individuelles.

Le serveur ACME doit inclure dans le certificat émis toute information sans état dont les parties de confiance ont besoin pour identifier et autoriser l’appareil, par exemple toute donnée que le serveur ACME a reçue dans le certificat d’attestation.

Lorsque l’appareil se connecte et en plus de vérifier la fiabilité du certificat émis, la partie de confiance peut également interroger le service de gestion des appareils pour obtenir des propriétés dynamiques. Cela permet aux décisions d’autorisation de se baser sur des informations à jour et peut également prendre en charge les événements de désautorisation et de réautorisation. Selon les exigences organisationnelles et le niveau de risque de la partie de confiance, les décisions d’autorisation peuvent également être mises en cache pendant une période définie pour gérer les événements de connexion répétés et accélérer les décisions d’autorisation.