在 macOS 中使用「檔案保險箱」進行卷宗加密

Mac 電腦會提供「檔案保險箱」,這是內置的加密功能,用以保護所有靜態資料。「檔案保險箱」使用 AES-XTS 資料加密演算法來保護在內置及可移除的儲存裝置中的完整卷宗。

配備 Apple 晶片的 Mac 上的「檔案保險箱」,執行時是使用「資料保護」的「類別 C」(採用卷宗密鑰)。在配備 Apple 晶片的 Mac 和配備 Apple T2 安全晶片的 Mac 上,直接連接「安全隔離區」的加密內置儲存裝置會使用其硬件安全功能以及 AES 引擎的功能。用户在 Mac 上啟用「檔案保險箱」後,需在開機程序進行期間提供其憑證。

附註:針對 (1) 配搭 T2 晶片前,或 (2) 配備並非 Mac 原本隨附的內置儲存,或 (3) 配搭連接的外置儲存之 Mac 電腦:在開啟「檔案保險箱」後,所有現有檔案和後續寫入的任何資料都會被加密。在開啟「檔案保險箱」之前加入然後刪除的資料不會被加密,有機會可以使用合法的還原工具還原。

「檔案保險箱」啟用時的內置儲存裝置

即使實體儲存裝置已卸除並連接其他電腦,如沒有提供有效的登入憑證資料或加密還原密鑰,內部 APFS 卷宗會維持加密狀態並禁止未經授權的存取。在 macOS 10.15 中,這還包含系統卷宗和資料卷宗。從 macOS 11 開始,系統卷宗藉由簽署系統卷宗(SSV)功能受到保護,但資料卷宗仍以加密保護。在配備 Apple 晶片以及配備 T2 晶片的 Mac 上,內部卷宗加密的實行方式為建構和管理密鑰階層結構,並以晶片上內置的硬件加密技術為基礎來建置。這個密鑰階層結構的設計目的為同時達到四個目標:

要求用户密碼來進行解密

保護系統免受針對從 Mac 上移除的儲存空間媒體的暴力密碼破解攻擊

提供快捷及安全的方法以透過刪除必要的加密編譯材料來清除內容

讓用户更改其密碼(亦因此更改了用於保護其檔案的加密編譯密鑰),無需將整個卷宗重新加密

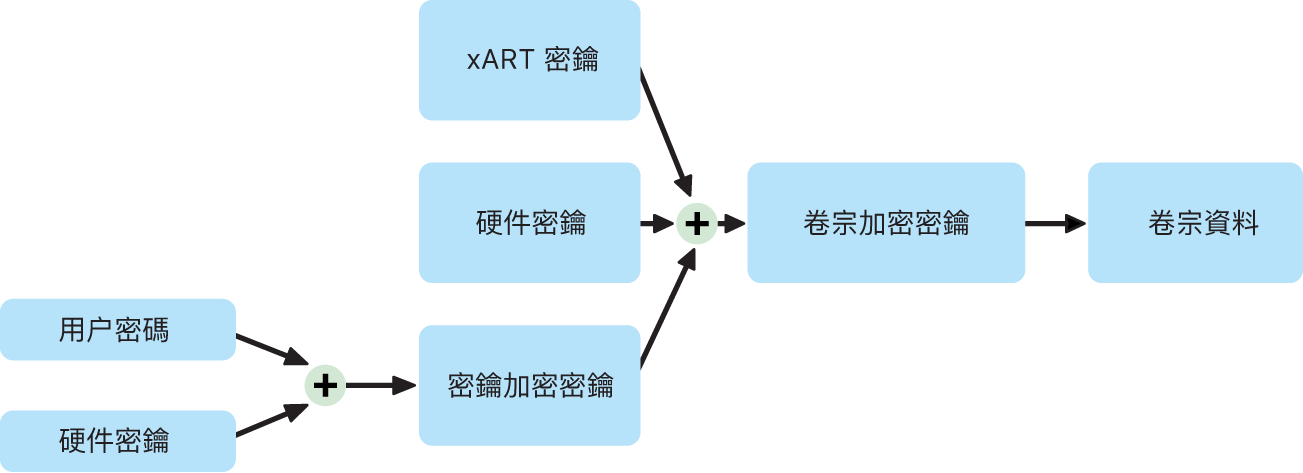

在配備 Apple 晶片以及配備 T2 晶片的 Mac 上,所有「檔案保險箱」密鑰的處理作業會在「安全隔離區」中進行;系統永不會向 Intel CPU 直接提供加密密鑰。所有 APFS 卷宗預設都會以卷宗加密密鑰製作。卷宗及後設資料內容會以此卷宗加密密鑰來加密,此卷宗加密密鑰使用密鑰加密密鑰(KEK)封裝。當「檔案保險箱」開啟時,KEK 受到用户密碼和硬件 UID 的合併保護。

「檔案保險箱」關閉時的內置儲存裝置

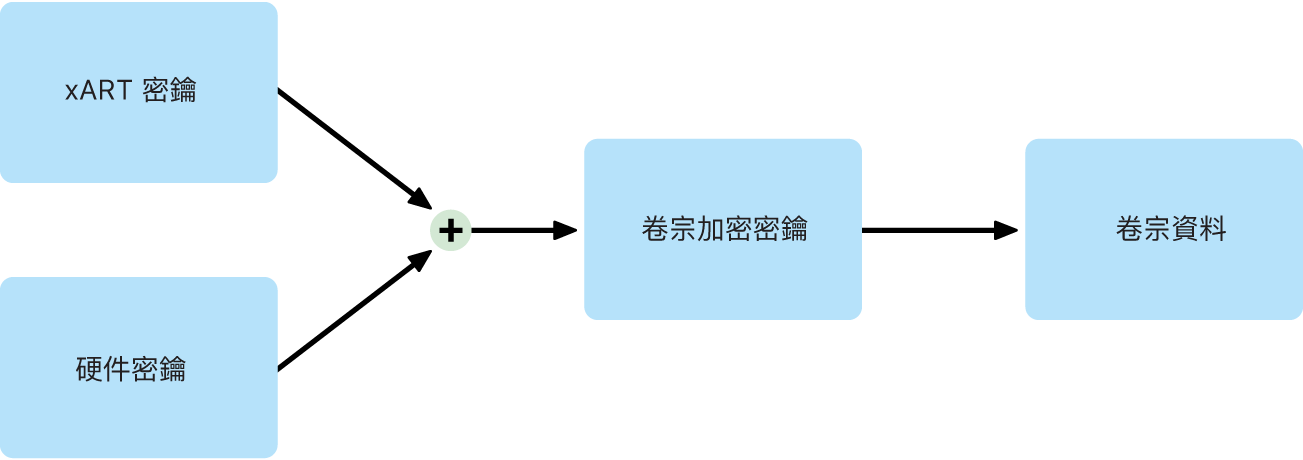

如在配備 Apple 晶片以及配備 Apple T2 保安晶片的 Mac 上,「檔案保險箱」在初始「設定輔助程式」步驟中未有啟用,卷宗仍會維持加密,但卷宗加密密鑰只會由「安全隔離區」中的硬件 UID 保護。

如稍後「檔案保險箱」被啟用(在檔案被加密後的即時步驟)反重播機制會協助防止舊密鑰(只以硬件 UID 為基礎)被用於解密卷宗。卷宗之後會受用户密碼和之前提及的硬件 UID 的合併保護。

刪除「檔案保險箱」卷宗

刪除卷宗時,其卷宗加密密鑰會由「安全隔離區」安全地刪除。這有助防止未來再以此密鑰存取卷宗,即使是「安全隔離區」也無法辦到。此外,所有卷宗加密密鑰都會以媒體密鑰封裝。媒體密鑰不會提供額外的資料機密性,不過其設計目標是讓資料能快捷及安全地刪除,因為如沒有此密鑰將不可能解密。

在配備 Apple 晶片以及配備 T2 晶片的 Mac 上,保證會透過 「安全隔離區」的支援技術(例如遙距 MDM 指令)來清除媒體密鑰。以此方式清除媒體密鑰,會讓卷宗因加密編譯而無法存取。

可移除的儲存裝置

可移除的儲存裝置的加密不會使用「安全隔離區」的保安功能,其加密方式與沒有配備 T2 晶片的以 Intel 為基礎的 Mac 的方式相同。