Розгортання керованого засвідчення пристроїв

Кероване засвідчення пристроїв — це ефективна технологія захисту керованих пристроїв, яка може допомогти запобігти багатьом типам атак, зокрема маскуванню властивостей пристрою, видобуванню ключів і підміні. Кероване засвідчення пристроїв складається з двох технологій:

Засвідчення інформації про пристрій надає засвідчені властивості керованого пристрою у відповідь на запит служби керування пристроями

DeviceInformation. Ця інформація надає службі керування пристроями важливу інформацію про безпеку й відповідність пристрою.Атестація ACME підтверджує посвідчення пристрою для довіряючих сторін. Вона надає пристрою ідентифікатор, повʼязаний із його обладнанням. Коли клієнт запитує сертифікат на сервері ACME, він надає ті самі засвідчені властивості.

Ці дві технології є важливими складовими, що дають змогу створити архітектуру нульової довіри на основі пристроїв Apple. Важливо зазначити, що організації отримують лише безпекові переваги, якщо модель розгортання, що базується на керованих пристроях, правильно інтегрує засвідчення. На цій сторінці описано деякі можливі моделі розгортання.

Компоненти

Модель розгортання керованого засвідчення пристроїв включає такі компоненти:

Пристрій. Керований пристрій, а саме — iPhone, iPad, Mac, Apple TV або Apple Vision Pro.

Сужба керування пристроями. Служба, яка керує пристроями за допомогою протоколу керування пристроями.

Сервер ACME. Сервер, що видає клієнтські сертифікати пристроям.

Довіряючі сторони. Обʼєкти, які використовують сертифікат посвідчення. Сюди належать вебсервери, VPN‑сервери, отримувачі підписаних е‑листів тощо. Служба керування пристроями також виконує роль довіряючої сторони.

Моделі розгортання

У цьому документі описано три моделі розгортання за зростанням гнучкості й вимог до інфраструктури та інтеграції:

Захист каналу керування пристроєм. Ця модель захищає звʼязок між пристроєм і службою керування пристроями. Таким чином служба керування пристроями знає, яким пристроєм керує, і надає надійний доказ, що пристрій відповідає політикам організації.

Авторизація за допомогою сервера ACME. Ця модель передає контроль над процесами автентифікації й авторизації пристрою Центру сертифікації. Довіряючі сторони оцінюють лише дійсність сертифіката та те, чи його видав довірений центр сертифікації.

Диференційована авторизація. Сервер ACME відповідає за автентифікацію, а довіряючі сторони виконують авторизацію на основі автентифікації. Це дає змогу кожній довіряючій стороні приймати власні рішення про авторизацію.

Модель розгортання на основі захисту каналу керування пристроєм

Протокол керування пристроями вимагає, щоб пристрій автентифікувався в службі керування пристроями за допомогою посвідчення клієнта. Це посвідчення надається під час реєстрації пристрою. У цій моделі розгортання для надання посвідчення клієнта використовується атестація ACME. Таким чином службі керування пристроями надається дуже надійна гарантія, що кожне вхідне зʼєднання було запущено одним і тим самим зареєстрованим пристроєм Apple. Якщо реєстрація не є реєстрацією користувача, служба керування пристроями також має надійну інформацію про серійний номер і UDID пристрою.

У цій моделі розгортання видані посвідчення використовуються лише керованими пристроями для автентифікації в службі керування пристроями. Це означає, що служба керування пристроями також є довіряючою стороною та зазвичай інстанцією, що видає сертифікати.

Щоб використовувати цю модель розгортання, посвідчення готується під час реєстрації через надання пристрою профілю реєстрації, що містить набір даних ACME (проте можна «оновити» вже наявну реєстрацію, яка спочатку не використовувала кероване засвідчення пристроїв). Використовуючи надану інформацію, пристрій звертається до компонента ACME служби керування пристроями, щоб запитати сертифікат. Можна також використовувати власні правила, але загалом сертифікат видається, якщо:

Пристрій відомий заздалегідь, наприклад тому, що він зареєстрований в Apple School Manager або Apple Business Manager.

Пристрій повʼязаний з реєстрацією, автентифікованою користувачем.

Після реєстрації пристрою служба керування пристроями може додатково відхиляти програми, конфігурації й облікові записи, доки пристрій не відповідатиме організаційним вимогам, використовуючи засвідчення інформації про пристрій для запитів про засвідчені динамічні властивості, як‑от версію операційної системи й стан FileVault.

Такий самий підхід можна використовувати, щоб запитувати свіже засвідчення, коли відбуваються відповідні зміни.

Більш складне налаштування цього сценарію включає сервер ACME, що не є частиною служби керування пристроями. Для цього необхідна інтеграція між ACME та службою керування пристроями для отримання інформації про пристрій і статус автентифікації реєстрації або видання сертифікатів, які містять постійну інформацію з атестації, щоб служба керування пристроями могла виконувати оцінку довіри.

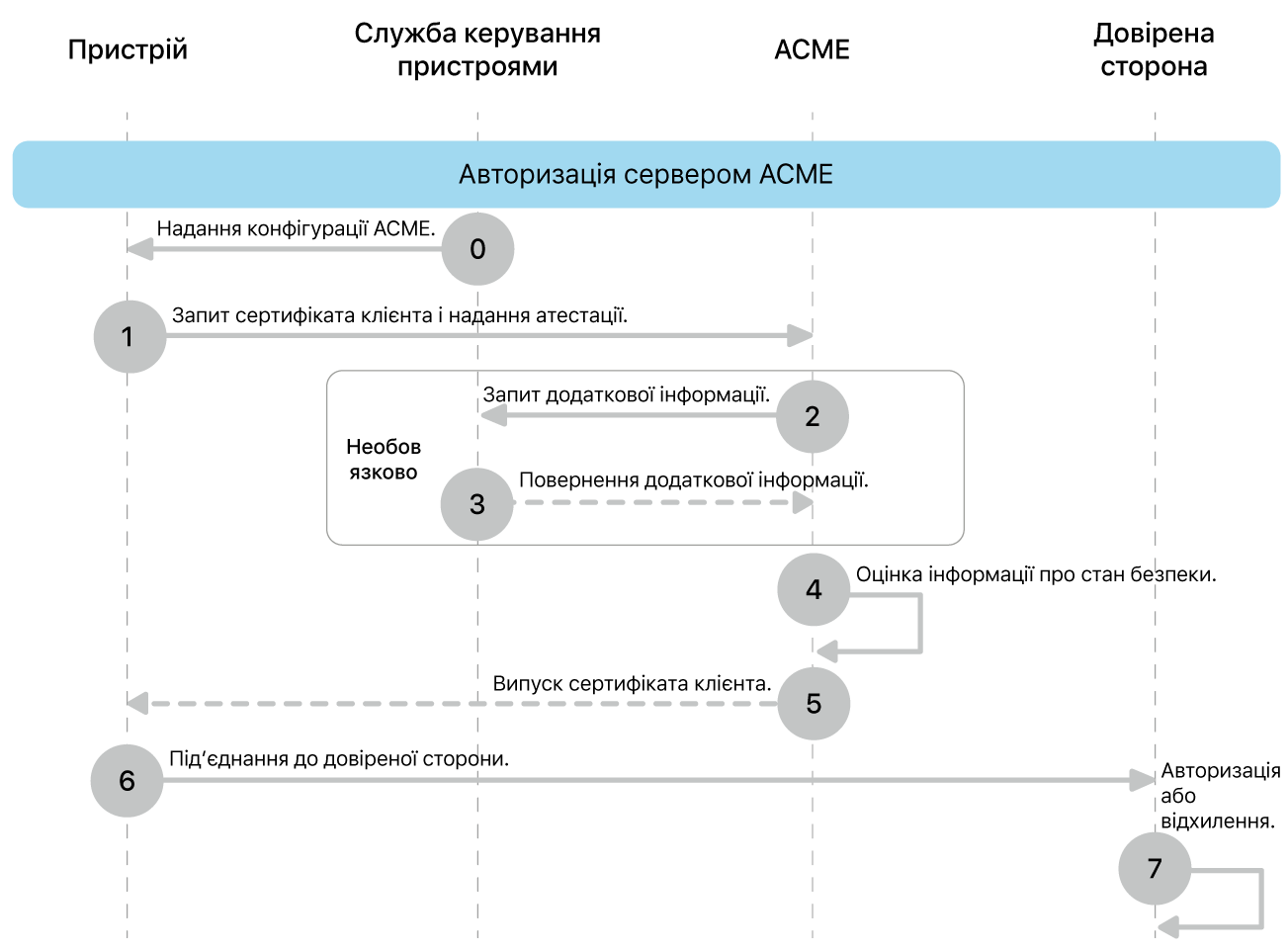

Модель розгортання на основі авторизації за допомогою сервера ACME

У цій моделі розгортання авторизація пристрою залежить тільки від того, чи виданий сертифікат є довіреним. Під час процесу ACME сервер ACME вирішує, чи видавати сертифікат. Якщо рішення потребує будь-якої інформації, окрім того, що міститься в сертифікаті засвідчення, сервер ACME має її зібрати. Сервер ACME видає сертифікат тільки якщо його оцінка довіри пройдена, а пристрій відповідає критеріям, визначеним організацією.

Наприклад, якщо ваша організація вимагає, щоб авторизовані пристрої були зареєстровані в службі керування пристроями, то має бути зв’язок між ACME та службою керування пристроями.

Ця модель розгортання найкраще підходить, якщо є багато довіряючих сторін, які використовують ті самі умови авторизації. Після того як сервер ACME виконав оцінку довіри, довіряючій стороні потрібно лише виконати стандартну перевірку сертифіката й оцінку довіри, щоб підтвердити доступ.

Примітка. Залежно від ваших вимог до безпеки ви можете розглянути, як розгортання обробляє пристрої, які втратили авторизацію, наприклад змінюючи терміни дії сертифікатів чи перевірку відкликання, яку виконує довіряюча сторона.

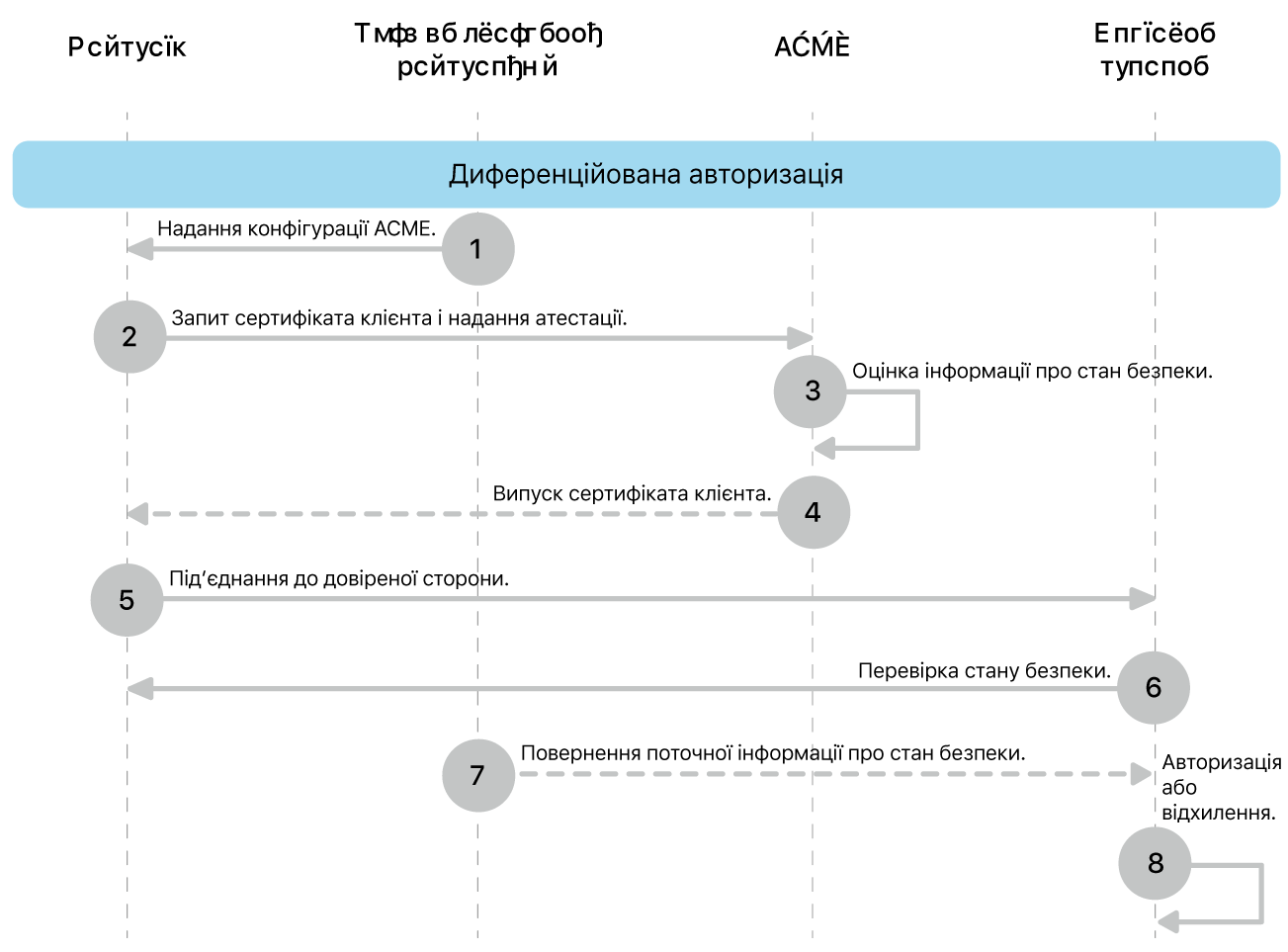

Модель розгортання на основі диференційованої авторизації

У цій моделі розгортання сервер ACME відповідає лише за видачу сертифіката, що автентифікує пристрій. Довіряючі сторони визначають авторизацію щоразу, коли вони оцінюють сертифікат посвідчення, і застосовують власні окремі правила авторизації.

Сервер ACME має включити у виданий сертифікат будь-яку інформацію, що не залежить від поточного стану, яку потребує довіряюча сторона для ідентифікації й авторизації пристрою, наприклад будь-які дані, які отримав сервер ACME у сертифікаті атестації.

Коли пристрій підʼєднується, до перевірки довіри виданого сертифіката довіряюча сторона може також запитати в служби керування пристроєм будь-які його динамічні властивості. Це дає змогу приймати рішення щодо авторизації на основі актуальної інформації, а також підтримувати події відкликання та повторної авторизації. Залежно від організаційних вимог і критичності довіряючої сторони рішення про авторизацію також можуть кешуватися протягом визначеного часу, щоб обробляти повторювані події зʼєднання й пришвидшувати рішення про авторизацію.