Mühürlü Anahtar Koruma (SKP)

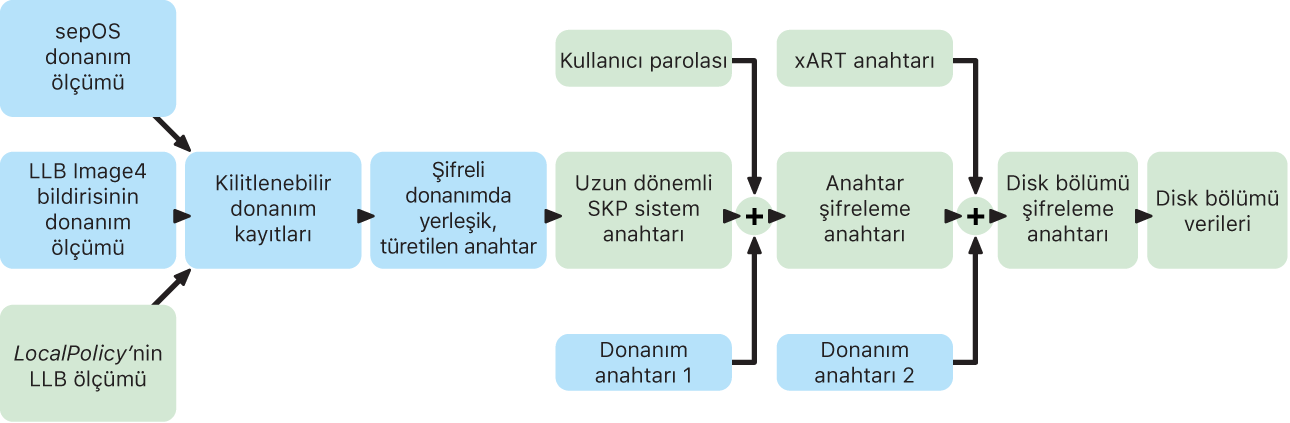

Veri Koruma’yı destekleyen Apple aygıtlarında, anahtar şifreleme anahtarı (KEK) sistemdeki yazılım ölçümleriyle ve yalnızca Secure Enclave’den kullanılabilen UID’ye bağlı olmasıyla korunur (mühürlenir). Apple Silicon yongalı bir Mac’te macOS, diğer platformlarda desteklenmeyen kritik güvenlik politikası değişikliklerini (örneğin güvenli başlatmayı veya SIP’i etkisizleştirme) desteklediği için sistemdeki güvenlik politikası hakkında bulunan bilgiler dahil edilerek KEK koruması daha da güçlendirilebilir. Apple Silicon yongalı bir Mac’te FileVault, Veri Koruma (Sınıf C) kullanılarak gerçekleştirildiği için bu koruma, FileVault anahtarlarını kapsar.

Kullanıcı parolasının, uzun dönemli SKP anahtarının ve donanım anahtarı 1’in (Secure Enclave’in UID’si) karıştırılmasıyla elde edilen anahtara parolayla türetilen anahtar denir. Bu anahtar, kullanıcı anahtar çantasını (tüm desteklenen platformlarda) ve KEK’yi (yalnızca macOS’te) korumak ve daha sonra biyometrik kilit açmayı veya Apple Watch gibi diğer aygıtlarla otomatik kilit açmayı etkinleştirmek için kullanılır.

Secure Enclave başlatma monitörü, yüklenen Secure Enclave işletim sisteminin ölçümlerini alır. Uygulama işlemci Boot ROM’u, LLB’ye iliştirilmiş olan Image4 bildirisinin ölçümlerini hesaplar. Bu bildiri, yüklü sistem eşli tüm diğer firmware’lerin de ölçümlerini içerir. LocalPolicy, yüklü macOS için çekirdek güvenliği konfigürasyonlarını içerir. LocalPolicy, macOS Image4 bildirisinin bir özeti olan nsih alanını da içerir. macOS Image4 bildirisi, macOS eşli tüm firmware ölçümlerinin yanı sıra Başlatma Çekirdeği Koleksiyonu veya imzalı sistem disk bölümü (SSV) kök özeti gibi çekirdek macOS başlatma nesnelerinin de ölçümlerini içerir.

Bir saldırgan, yukarıdaki ölçümleri alınmış firmware’lerden, yazılımlardan veya güvenlik konfigürasyonu bileşenlerinden herhangi birini beklenmedik şekilde değiştirebilirse donanım kayıtlarında saklanan ölçümleri değiştirir. Ölçümlerin değiştirilmesi, şifreli donanım tarafından türetilen sistem ölçüm kökü anahtarının (SMRK) farklı bir değerle türetilerek anahtar hiyerarşisindeki mührün kırılmasına neden olur. Bu, sistem ölçüm aygıt anahtarının (SMDK) ve dolayısıyla KEKn’nin erişilemez olmasına yol açar, böylece verilere erişilemez.

Ancak sistem, saldırı altında değilken firmware ölçümlerini ve LocalPolicy’deki nsih alanını yeni macOS ölçümlerini işaret edecek şekilde değiştiren gerçek yazılım güncellemelerine olanak tanımalıdır. Firmware ölçümleri vermeye çalışan ama iyi bilinen bir gerçeklik kaynağına sahip olmayan diğer sistemlerde, yeni bir ölçüm dayanağının kullanılabilmesi için kullanıcının güvenliği etkisizleştirmesi, firmware’i güncellemesi ve daha sonra güvenliği yeniden etkinleştirmesi gerekir. Bu, bir yazılım güncellemesi sırasında saldırganın firmware’de değişiklik yapma riskini önemli ölçüde artırır. Image4 bildirisinin gerekli tüm ölçümleri içeriyor olması sisteme yardımcı olur. Normal başlatma sırasında ölçümler eşleştiğinde SMRK ile SMDK’nin şifresini çözen donanım, SMDK’yi önerilen bir gelecekteki SMRK olarak da şifreleyebilir. Donanım, yazılım güncellemesinden sonra beklenen ölçümleri belirterek şu anki işletim sisteminde erişilebilir olan bir SMDK’yi şifreleyebilir, böylece SMDK, gelecekteki işletim sisteminde de erişilebilir olmaya devam eder. Aynı şekilde bir kullanıcı LocalPolicy’deki güvenlik ayarlarını meşru bir şekilde değiştirirse SMDK’nin, LLB’nin bir sonraki yeniden başlatmada hesaplayacağı LocalPolicy ölçümüne göre gelecekteki SMRK olarak şifrelenmesi gerekir.