Apple Silicon yongalı bir Mac için Başlangıç Diski güvenlik politikası denetimi

Genel Bakış

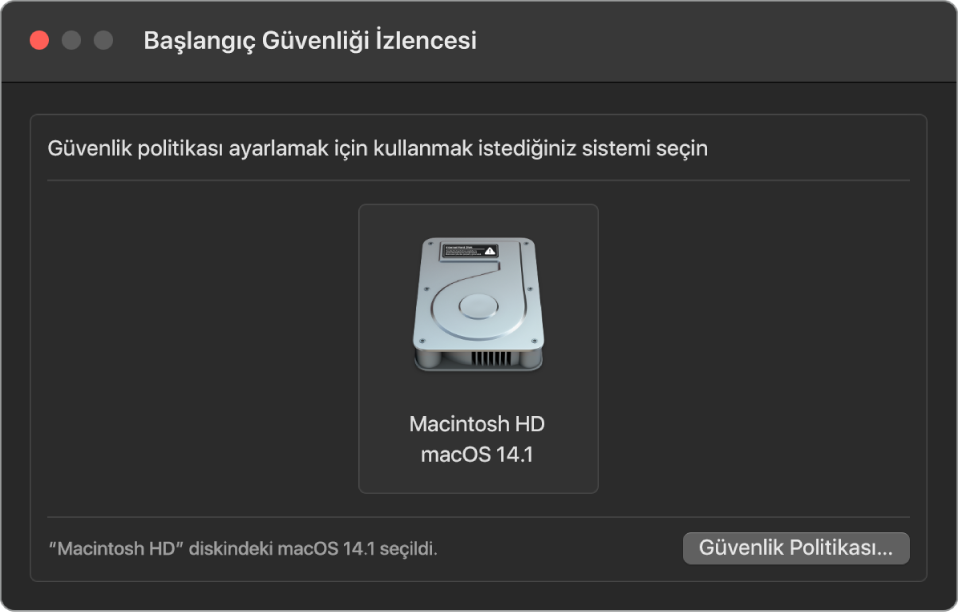

Intel tabanlı Mac’lerdeki güvenlik politikalarından farklı olarak Apple Silicon yongalı Mac’lerde güvenlik politikaları her bir yüklü işletim sistemine özeldir. Bu da aynı Mac’te farklı sürümlere ve güvenlik politikalarına sahip birden fazla macOS örneğinin yüklü olmasının desteklendiği anlamına gelir. Bu nedenle Başlangıç Güvenliği İzlencesi’ne bir işletim sistemi seçici eklenmiştir.

Apple Silicon yongalı bir Mac’te Sistem Güvenliği İzlencesi, kext başlatma veya Sistem Bütünlük Koruması (SIP) konfigürasyonu gibi macOS’in kullanıcı tarafından ayarlanan genel güvenlik durumunu belirtir. Bir güvenlik ayarını değiştirmek güvenliği önemli ölçüde azaltıyorsa ya da sisteme saldırılmasını daha kolay hâle getiriyorsa kullanıcıların bu değişikliği yapmak için açma/kapama düğmesini basılı tutarak recoveryOS’e geçmesi gerekir (böylece kötü amaçlı yazılım bu sinyali başlatamaz, yalnızca fiziksel erişimi olan bir insan başlatabilir). Bu yüzden Apple Silicon tabanlı bir Mac, firmware parolası gerektirmez (veya firmware parolasını desteklemez); tüm kritik değişiklikler zaten kullanıcı yetkilendirmesi yoluyla sağlanır. SIP hakkında daha fazla bilgi için Sistem Bütünlük Koruması konusuna bakın.

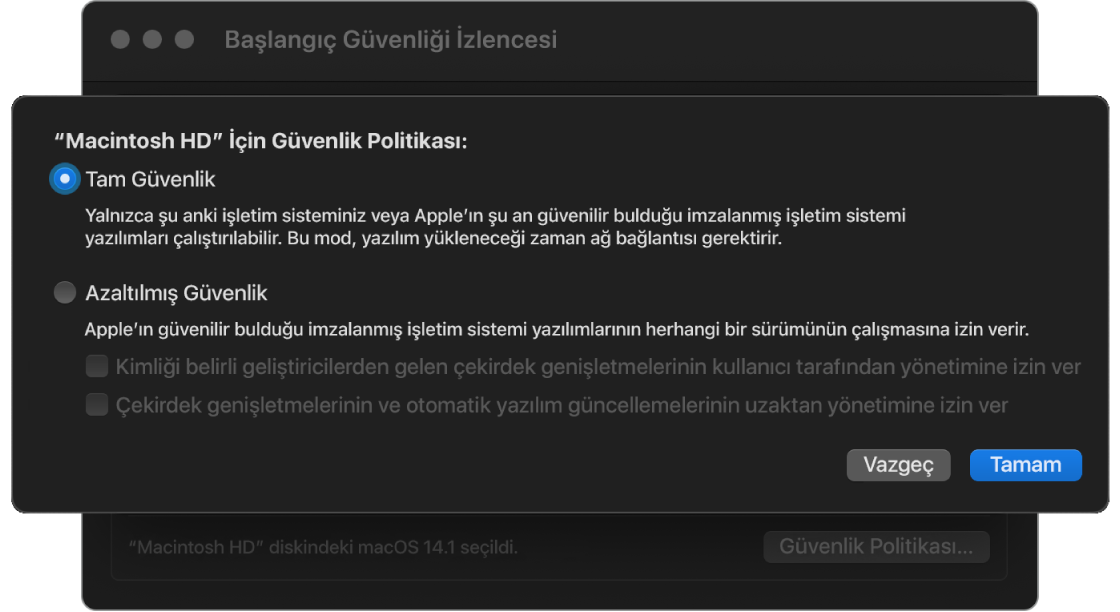

Tam Güvenlik ve Azaltılmış Güvenlik, recoveryOS’teki Başlangıç Güvenliği İzlencesi kullanılarak ayarlanabilir. Ancak Mac’lerini daha az güvenli hâle getirme riskini kabul eden kullanıcılar için Sıkı Olmayan Güvenlik’e yalnızca komut satırı araçlarından erişilebilir.

Tam Güvenlik politikası

Tam Güvenlik saptanmış ayardır ve iOS ve iPadOS gibi davranır. macOS, yazılımı indirip yüklemeye hazırlandığı zaman yazılımla birlikte gelen genel imzayı kullanmak yerine, iOS ve iPadOS için de kullanılan Apple imzalama sunucusuyla iletişim kurar ve yeni bir “kişiselleştirilmiş” imza ister. Bir imza, imzalama isteğinin bir parçası olarak Özel Yonga Kimliği (ECID) (bu durumda Apple CPU’ya özel benzersiz bir tanıtıcı) içeriyorsa kişiselleştirilmiştir. İmzalama sunucusu tarafından geri verilen imza da benzersizdir ve yalnızca bu Apple CPU tarafından kullanılabilir. Tam Güvenlik politikası yürürlükteyken Boot ROM ve LLB, verilen imzanın yalnızca Apple tarafından imzalanmış olmasını değil aynı zamanda bu belirli Mac için imzalanmış olmasını da (esasen macOS’in bu sürümüyle bu Mac arasında bağlantı kurarak) sağlar.

Çevrimiçi imzalama sunucusunun kullanılması, tipik genel imza yaklaşımlarına göre geri döndürme saldırılarına karşı da daha iyi bir koruma sağlar. Genel imzalama sisteminde güvenlik devri birçok kez değişmiş olabilir ama en son firmware’i görmemiş bir sistem bunu bilmez. Örneğin güvenlik devri 1’de olduğunu düşünen bir bilgisayar, şu anki gerçek güvenlik devri 5 olsa bile güvenlik devri 2 yazılımları kabul eder. Apple Silicon çevrimiçi imzalama sisteminde, imzalama sunucusu en son güvenlik devri dışında bir devirde olan yazılımlar için imza yaratmayı reddedebilir.

Ayrıca saldırganlar bir güvenlik devri değişikliğinden sonra bir güvenlik açığı bulursa A sisteminin bir önceki devrinden savunmasız bir yazılımı alıp saldırmak için B sistemine uygulayamazlar. Eski bir devirdeki savunmasız yazılımın A sistemine özel olması, onun aktarılmasını ve dolayısıyla B sistemine saldırmak için kullanılmasını engellemeye yardımcı olur. Bu mekanizmaların tümü, saldırganların en son yazılımların sunduğu korumaları atlatmak amacıyla Mac’e kasıtlı olarak savunmasız yazılımlar yerleştirememelerini sağlayan daha güçlü güvenceler sunmak üzere birlikte çalışır. Ancak Mac için yönetici kullanıcı adına ve parolasına sahip bir kullanıcı her zaman kendi kullanım senaryosuna en uygun güvenlik politikasını seçebilir.

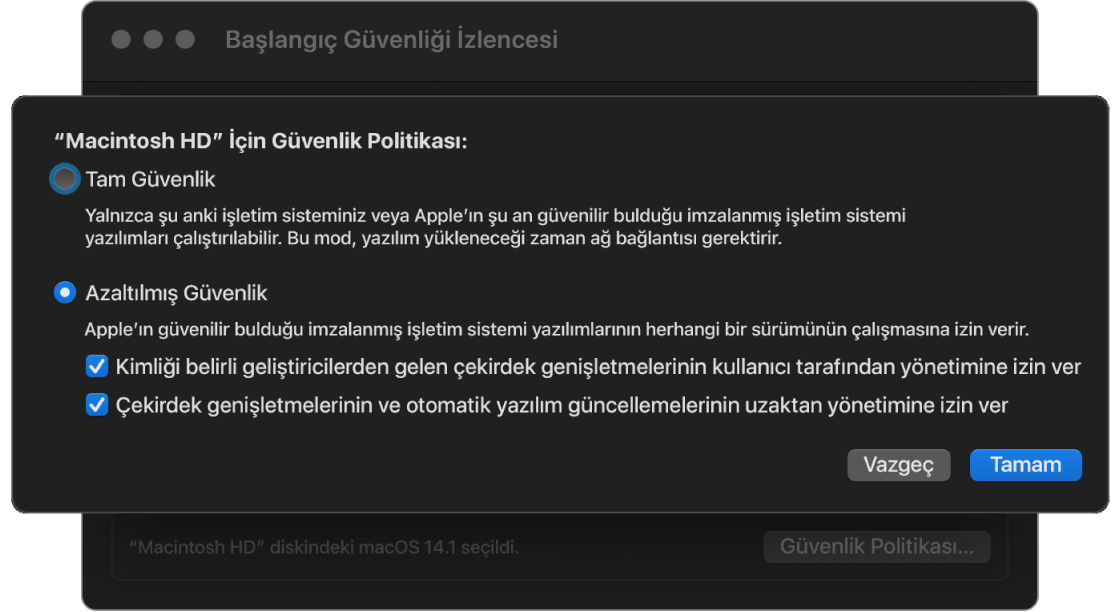

Azaltılmış Güvenlik politikası

Azaltılmış Güvenlik, satıcının (bu durumda Apple) kodun kendisine ait olduğunu göstermek üzere kod için bir dijital imza oluşturduğu T2 yongalı Intel tabanlı bir Mac’te Orta Düzey Güvenlik davranışına benzer. Bu tasarım saldırganların imzalanmamış kod eklemesini engellemeye yardımcı olur. Apple’ın bu imzaya “genel” imza demesinin nedeni, Azaltılmış Güvenlik politikasının ayarlanmış olduğu herhangi bir Mac’te herhangi bir süre boyunca kullanılabilmesidir. Azaltılmış güvenlik, geri döndürme saldırılarına karşı koruma sağlamaz (ancak yetkisiz işletim sistemi değişiklikleri kullanıcı verilerinin erişilemez olmasıyla sonuçlanabilir). Daha fazla bilgi için Apple Silicon yongalı Mac’te çekirdek genişletmeleri konusuna bakın.

Kullanıcıların macOS’in daha eski sürümlerini çalıştırmasını sağlamasına ek olarak, Azaltılmış Güvenlik kullanıcının sistem güvenliğini riske atabilecek, üçüncü parti çekirdek genişletmeleri (kext) gibi diğer eylemler için de gereklidir. Kext’ler çekirdekle aynı ayrıcalıklara sahiptir ve bu nedenle üçüncü parti kext’lerdeki güvenlik açıkları tam işletim sistemi saldırısına neden olabilir. Kext desteği gelecek Apple Silicon yongalı Mac bilgisayarları için macOS’ten kaldırılmadan önce geliştiricilerin sistem genişletmelerini benimsemelerinin fazlasıyla teşvik edilmesinin nedeni budur. Üçüncü parti kext’ler etkinleştirilse bile çekirdeğe istendiğinde yüklenemez. Bunun yerine, kext’ler, özeti LocalPolicy’de saklanan bir Yardımcı Çekirdek Koleksiyonu (AuxKC) ile birleştirilir ve bu nedenle bir yeniden başlatma gerektirir. AuxKC oluşturma hakkında daha fazla bilgi için macOS’te çekirdeği güvenli bir şekilde genişletme konusuna bakın.

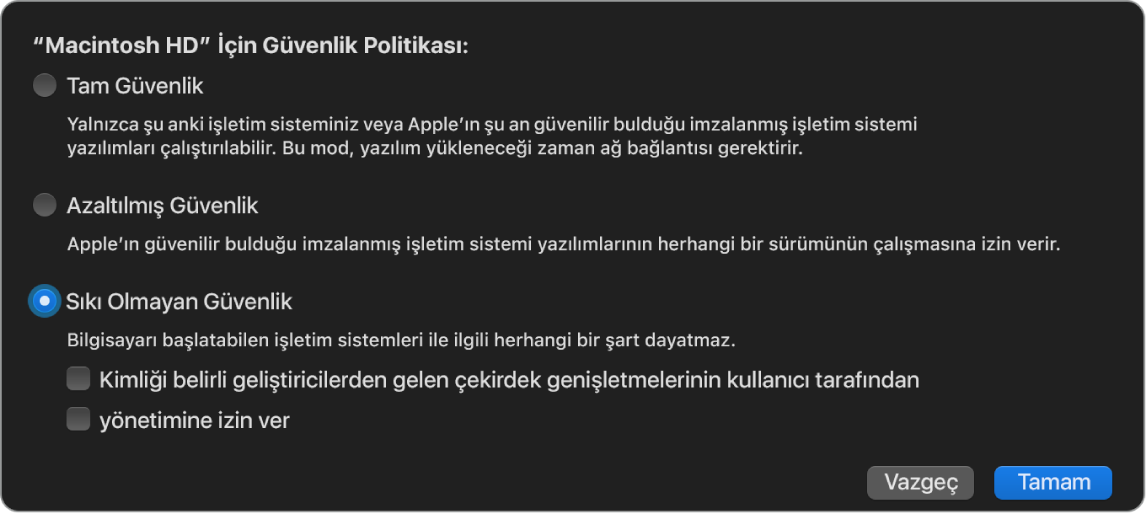

Sıkı Olmayan Güvenlik politikası

Sıkı Olmayan Güvenlik, Mac’lerini çok daha güvensiz bir duruma koyma riskini kabul eden kullanıcılar içindir. Bu mod, T2 yongalı bir Intel tabanlı Mac’teki Güvenlik Yok modundan farklıdır. Sıkı Olmayan Güvenlik ile imza doğrulama tüm güvenli başlatma zinciri boyunca hâlâ gerçekleştirilir ancak politikayı Sıkı Olmayan olarak ayarlamak iBoot’a özel bir XNU çekirdeğinden kullanıcı tarafından oluşturulmuş Başlatma Çekirdeği Koleksiyonu gibi Secure Enclave imzalı başlatma nesnelerini yerel olarak kabul etmesi gerektiği sinyalini verir. Sıkı Olmayan Güvenlik bu şekilde rasgele bir “hiç güvenilir olmayan işletim sistemi” çekirdeğinin çalıştırılması için mimari yetenek de sağlar. Özel bir Başlatma Çekirdeği Koleksiyonu veya hiç güvenilir olmayan işletim sistemi sisteme yüklendiğinde bazı şifre çözme anahtarları kullanılamaz hâle gelir. Bu, hiç güvenilir olmayan işletim sisteminin güvenilir işletim sistemlerindeki verilere erişmesini önlemek için tasarlanmıştır.

Önemli: Apple, özel XNU çekirdekleri sağlamaz veya bunları desteklemez.

Sıkı Olmayan Güvenlik’in T2 yongalı bir Intel tabanlı Mac’teki Güvenlik Yok’tan bir farkı daha vardır: Geçmişte bağımsız olarak denetlenebilen bazı güvenlik modu düşürme işlemleri için ön koşuldur. En belirgin fark, Apple Silicon yongalı bir Mac’te Sistem Bütünlük Koruması’nı (SIP) etkisizleştirmek için kullanıcının sistemi Sıkı Olmayan Güvenlik moduna geçirdiğini kabul edip onaylamasının gerekmesidir. SIP’i etkisizleştirmek sistemi her zaman çekirdeğin çok daha kolay saldırıya uğrayabileceği bir duruma getirdiğinden bu gereklidir. Özellikle, Apple Silicon yongalı bir Mac’te SIP’i etkisizleştirmek AuxKC oluşturma zamanında kext imza uygulanmasını etkisizleştirir ve böylece rasgele bir kext’in çekirdek belleğine yüklenmesine izin verir. Apple Silicon yongalı bir Mac’te yapılmış başka bir SIP iyileştirmesi ise politika deposunun NVRAM’den LocalPolicy’ye taşınmasıdır. Yani artık açma/kapama düğmesini basılı tutarak ulaşılan recoveryOS’ten SIP’i etkisizleştirmek LocalPolicy imzalama anahtarına erişimi olan bir kullanıcı tarafından kimlik doğrulama gerektirir. Bu, yalnızca yazılım kullanan bir saldırganın ve hatta fiziksel olarak orada bulunan bir saldırganın SIP’i etkisizleştirmesini önemli ölçüde zorlaştırır.

Başlangıç Güvenliği İzlencesi uygulamasında Sıkı Olmayan Güvenlik moduna düşürmek mümkün değildir. Kullanıcılar yalnızca recoveryOS’teki Terminal’de csrutil (SIP’i etkisizleştirmek için) gibi komut satırı araçlarını çalıştırarak modu düşürebilir. Kullanıcı modu düşürdükten sonra bu durum Başlangıç Güvenliği İzlencesi’nde yansıtılır, böylece bir kullanıcı güvenliği daha güvenli bir moda kolayca ayarlayabilir.

Not: Teknik olarak tüm başlatmalar yerel olarak gerçekleştirildiğinden Apple Silicon yongalı bir Mac belirli bir ortam başlatma politikasını gerektirmez veya desteklemez. Bir kullanıcı harici ortamdan başlatmayı seçerse önce bu işletim sistemi sürümünün recoveryOS’ten kimlik doğrulamalı bir yeniden başlatma kullanılarak kişiselleştirilmesi gerekir. Bu yeniden başlatma, dahili sürücüde, harici ortamda saklanan işletim sisteminden güvenilir bir başlatma gerçekleştirmek için kullanılan bir LocalPolicy dosyası yaratır. Bu, harici ortamdan başlatılacak olan konfigürasyon her zaman işletim sistemi bazında açıkça etkinleştirileceği ve zaten kullanıcı yetkilendirmesi gerektirdiği için başka bir güvenli konfigürasyon gerekmediği anlamına gelir.