Запрос сертификата из центра сертификации Microsoft

Узнайте, как использовать DCE/RPC и полезную нагрузку профиля сертификатов Active Directory для запроса сертификата.

В ОС OS X Mountain Lion и более поздних версий можно использовать протокол. При использовании DCE/RPC не требуется центр сертификации с поддержкой веб-инструментов. Кроме того, DCE/RPC обеспечивает большую гибкость при выборе шаблона для создания сертификата.

ОС OS X Mountain Lion и более поздних версий поддерживает профили сертификатов Active Directory (AD) в веб-интерфейсе Менеджера профилей. Профили сертификатов AD компьютеров или пользователей можно развертывать на клиентских устройствах автоматически или посредством загрузки вручную.

Узнайте больше о возобновлении действия сертификатов из профиля в ОС macOS.

Требования к сети и системе

Действующий домен AD

Рабочий центр сертификации Служб сертификатов Microsoft AD

Привязанная к AD клиентская система с OS X Mountain Lion или более поздней версии

Развертывание профиля

ОС OS X Mountain Lion и более поздних версий поддерживает профили конфигурации. Профили позволяют определить множество настроек системы и учетной записи.

Есть несколько способов доставки профилей на клиентские компьютеры с macOS. Основным является Менеджер профилей macOS Server. В ОС OS X Mountain Lion или более поздней версии можно использовать некоторые другие способы. Можно дважды щелкнуть файл .mobileconfig в окне Finder или воспользоваться сторонним сервером управления мобильными устройствами (MDM).

Сведения о полезной нагрузке

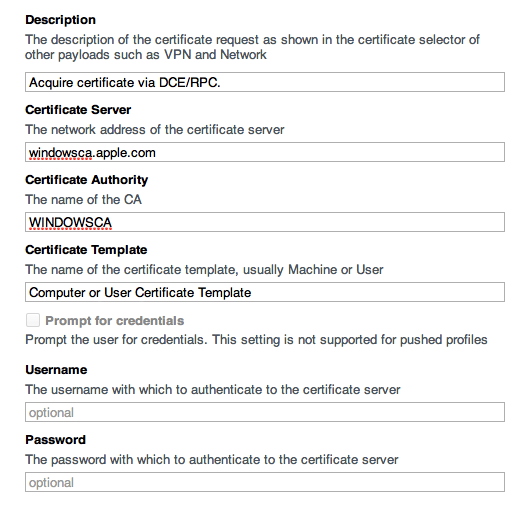

Интерфейс Менеджера профилей, позволяющий определять содержимое полезной нагрузки сертификата AD, содержит показанные ниже поля.

Description (Описание): введите краткое описание полезной нагрузки профиля.

Certificate Server (Сервер сертификатов): укажите полное имя узла центра сертификации. Префикс http:// вводить не нужно.

Certificate Authority (Центр сертификации): укажите краткое имя центра сертификации. Вы можете определить это значение на основе CN записи AD: CN=, CN=Certification Authorities (Центры сертификации), CN=Public Key Services (Службы открытых ключей), CN=Services (Службы), CN=Configuration (Конфигурация),

Certificate Template (Шаблон сертификата): введите шаблон сертификата для своей среды. Значение сертификата пользователя по умолчанию: User. Значение сертификата компьютера по умолчанию: Machine.

Certificate Expiration Notification Threshold (Порог уведомления об истечении срока действия сертификата): целочисленное значение, определяющее, за сколько дней до истечения срока действия сертификата macOS выводит соответствующее уведомление. Это значение должно быть больше 14 и меньше максимального срока действия сертификата в днях.

RSA Key Size (Размер ключа RSA): целочисленное значение размера закрытого ключа, которым подписывается запрос на подписание сертификата (CSR). Возможные значения: 1024, 2048, 4096 и т. д. Выбранный шаблон, определенный в центре сертификации, помогает определить значение размера для использования.

Prompt for credentials (Запрашивать учетные данные): игнорируйте этот параметр для сертификатов компьютеров. Для сертификатов пользователей этот параметр применяется только при выборе способа доставки профиля Manual Download (Загрузка вручную). При установке профиля выводится запрос учетных данных пользователя.

User name (Имя пользователя): игнорируйте это поле для сертификатов компьютеров. Для сертификатов пользователей это поле необязательно. Можно ввести имя пользователя AD в качестве основы для запрашиваемого сертификата.

Password (Пароль): игнорируйте это поле для сертификатов компьютеров. Для сертификатов пользователей введите пароль, связанный с именем пользователя AD, если оно введено.

Запрос сертификата компьютера

Убедитесь, что используется сервер macOS Server с включенной службой Менеджера профилей для управления устройствами и привязкой к AD.

Используйте поддерживаемую комбинацию профилей сертификатов AD

Только сертификат компьютера, автоматически доставляемый на клиенты с OS X Mountain Lion или более поздней версии

Сертификат, встроенный в профиль сети для идентификации EAP-TLS 802.1x

Сертификат, встроенный в профиль VPN для идентификации сертификатов на базе компьютера

Сертификат, встроенный в профили сети/EAP-TLS и VPN

Разверните полезную нагрузку Менеджера профилей

Выполните привязку клиента с OS X Mountain Lion или более поздней версии к AD. Для привязки клиента можно использовать профиль, графический интерфейс клиента или командную строку клиента.

Установите сертификат выдающего или другого центра сертификации на клиентском компьютере, чтобы обеспечить наличие полной цепочки доверия. Для установки сертификата также можно использовать профиль.

Выберите способ доставки профиля сертификата AD для профиля устройства или группы устройств: Automatic Push (Автоматическая Push-передача) или Manual Download (Загрузка вручную).

При выборе автоматической Push-передачи для регистрации клиента можно использовать средство управления устройствами Менеджера профилей сервера macOS Server.

Определите полезную нагрузку сертификата AD для зарегистрированного устройства или группы устройств. Описания полей полезной нагрузки см. выше в разделе «Сведения о полезной нагрузке».

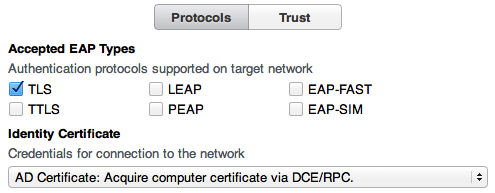

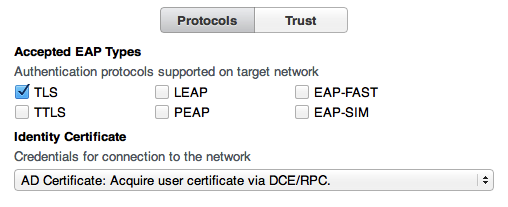

Для одного и того же профиля устройства или группы устройств можно определить полезную нагрузку сети для проводного или беспроводного TLS. В качестве учетных данных выберите настроенную полезную нагрузку сертификата AD. Можно определить полезную нагрузку для Wi-Fi или Ethernet.

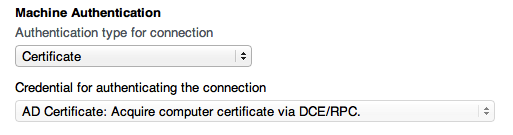

Определите профиль IPSec (Cisco) VPN для устройства или группы устройств. В качестве учетных данных выберите настроенную полезную нагрузку сертификата AD.

Идентификация компьютеров на основе сертификатов поддерживается только для туннелей IPSec VPN. Другие типы VPN требуют других способов идентификации.

В поле имени учетной записи можно ввести подстановочную строку.

Сохраните профиль. При автоматической Push-передаче профиль развертывается на зарегистрированном компьютере по сети. Сертификат AD использует учетные данные AD компьютера для заполнения CSR.

Если используется загрузка вручную, подключитесь с клиента к порталу пользователей Менеджера профилей.

Установите доступный профиль устройства или группы устройств.

Убедитесь, что новый закрытый ключ и сертификат теперь находятся в связке ключей «Система» на клиенте.

Можно развернуть профиль устройства, объединяющий полезные нагрузки сертификата, каталога, сертификата AD, сети (TLS) и VPN. Клиент обрабатывает полезные нагрузки в порядке, обеспечивающем успешное выполнение каждого действия полезной нагрузки.

Запрос сертификата пользователя

Убедитесь, что используется сервер macOS Server с включенной службой Менеджера профилей для управления устройствами и привязкой к AD.

Используйте поддерживаемую комбинацию профилей сертификатов AD

Только сертификат пользователя, автоматически доставляемый клиентам с OS X Mountain Lion или более поздних версий

Сертификат, встроенный в профиль сети для идентификации EAP-TLS 802.1x

Разверните полезную нагрузку Менеджера профилей

Выполните привязку клиента к AD. Для привязки клиента можно использовать профиль, графический интерфейс клиента или командную строку клиента.

Включите создание учетной записи мобильного устройства AD на клиенте согласно действующей политике среды. Эту функцию можно включить с помощью профиля (Mobility), графического интерфейса клиента или командной строки клиента, такой как

sudo dsconfigad -mobile enableУстановите сертификат выдающего или другого центра сертификации на клиентском компьютере, чтобы обеспечить наличие полной цепочки доверия. Для установки сертификата также можно использовать профиль.

Выберите способ доставки профиля сертификата AD для профиля пользователя или группы пользователей: Automatic Push (Автоматическая Push-передача) или Manual Download (Загрузка вручную). Службе Менеджера профилей необходимо предоставить доступ к пользователю или группе.

При выборе автоматической Push-передачи для регистрации клиента можно использовать средство управления устройствами Менеджера профилей сервера macOS Server. Свяжите клиентский компьютер с упомянутым выше пользователем AD.

Определите полезную нагрузку сертификата AD для того же пользователя или группы пользователей AD. Описания полей полезной нагрузки см. в разделе Сведения о полезной нагрузке.

Для одного и того же профиля пользователя или группы AD можно определить полезную нагрузку сети для проводного или беспроводного TLS. В качестве учетных данных выберите настроенную полезную нагрузку сертификата AD. Можно определить полезную нагрузку для Wi-Fi или Ethernet.

Выполните вход на клиенте с учетной записью пользователя AD, имеющей доступ к службе Менеджера профилей. Если выбрана автоматическая Push-передача, при входе в систему выдается необходимый билет на получение билетов Kerberos (TGT). TGT служит в качестве шаблона удостоверения для запрашиваемого сертификата пользователя.

Если используется загрузка вручную, подключитесь к порталу пользователей Менеджера профилей.

Установите доступный профиль пользователя или группы.

Если потребуется, введите имя пользователя и пароль.

Запустите программу «Связка ключей». Убедитесь, что используемая связка ключей содержит закрытый ключ и сертификат пользователя, выданный центром сертификации Microsoft.

Можно развернуть профиль устройства, объединяющий полезные нагрузки сертификата, сертификата AD и сети (TLS). Клиенты с OS X Mountain Lion или более поздней версии обрабатывают полезные нагрузки в порядке, обеспечивающем успешное выполнение каждого действия полезной нагрузки.

Информация о продуктах, произведенных не компанией Apple, или о независимых веб-сайтах, неподконтрольных и не тестируемых компанией Apple, не носит рекомендательного или одобрительного характера. Компания Apple не несет никакой ответственности за выбор, функциональность и использование веб-сайтов или продукции сторонних производителей. Компания Apple также не несет ответственности за точность или достоверность данных, размещенных на веб-сайтах сторонних производителей. Обратитесь к поставщику за дополнительной информацией.