Implementar a comprovação de dispositivos geridos

A comprovação de dispositivo geridos é uma tecnologia poderosa para a segurança de dispositivos geridos que pode ajudar a impedir muitos tipos de ataques, incluindo dissimulação das propriedades do dispositivo, extração de chaves e usurpação de identidade. A comprovação de dispositivo geridos é composta por duas tecnologias:

A comprovação da informação de dispositivo fornece propriedades comprovadas de um dispositivo gerido em resposta à consulta do serviço de gestão de dispositivos

DeviceInformation. Fornece ao serviço de gestão de dispositivos informação importante de segurança e conformidade sobre um dispositivo.A comprovação ACME comprova a identidade de um dispositivo a partes fiáveis. Fornece uma identidade vinculada ao hardware num dispositivo. Quando o cliente solicita um certificado a um servidor ACME, este fornece as mesmas propriedades certificadas.

Estas duas tecnologias são componentes essenciais que permitem criar uma arquitetura de confiança zero com base em dispositivos Apple. É importante notar que as organizações apenas obtêm benefícios de segurança se o modelo de implementação desenvolvido em torno de dispositivos geridos incorporar corretamente as declarações. Esta página descreve alguns modelos de implementação possíveis.

Componentes

Um modelo de implementação baseado na comprovação de dispositivos geridos inclui os seguintes componentes:

O dispositivo: o dispositivo que está a ser gerido, que pode ser um iPhone, iPad, Mac, Apple TV ou Apple Vision Pro.

O serviço de gestão de dispositivos: o serviço que gere os dispositivos através do protocolo de gestão de dispositivos.

O servidor ACME: o servidor que emite certificados de cliente para dispositivos.

Partes fiáveis: as partes que consomem o certificado da identidade. Incluem servidores web, servidores VPN, destinatários de mensagens de e‑mail assinadas, etc. O serviço de gestão de dispositivos também atua como uma parte fiável.

Modelos de implementação

Este documento descreve três modelos de implementação com flexibilidade crescente, assim como uma procura crescente de requisitos de infraestrutura e integrações:

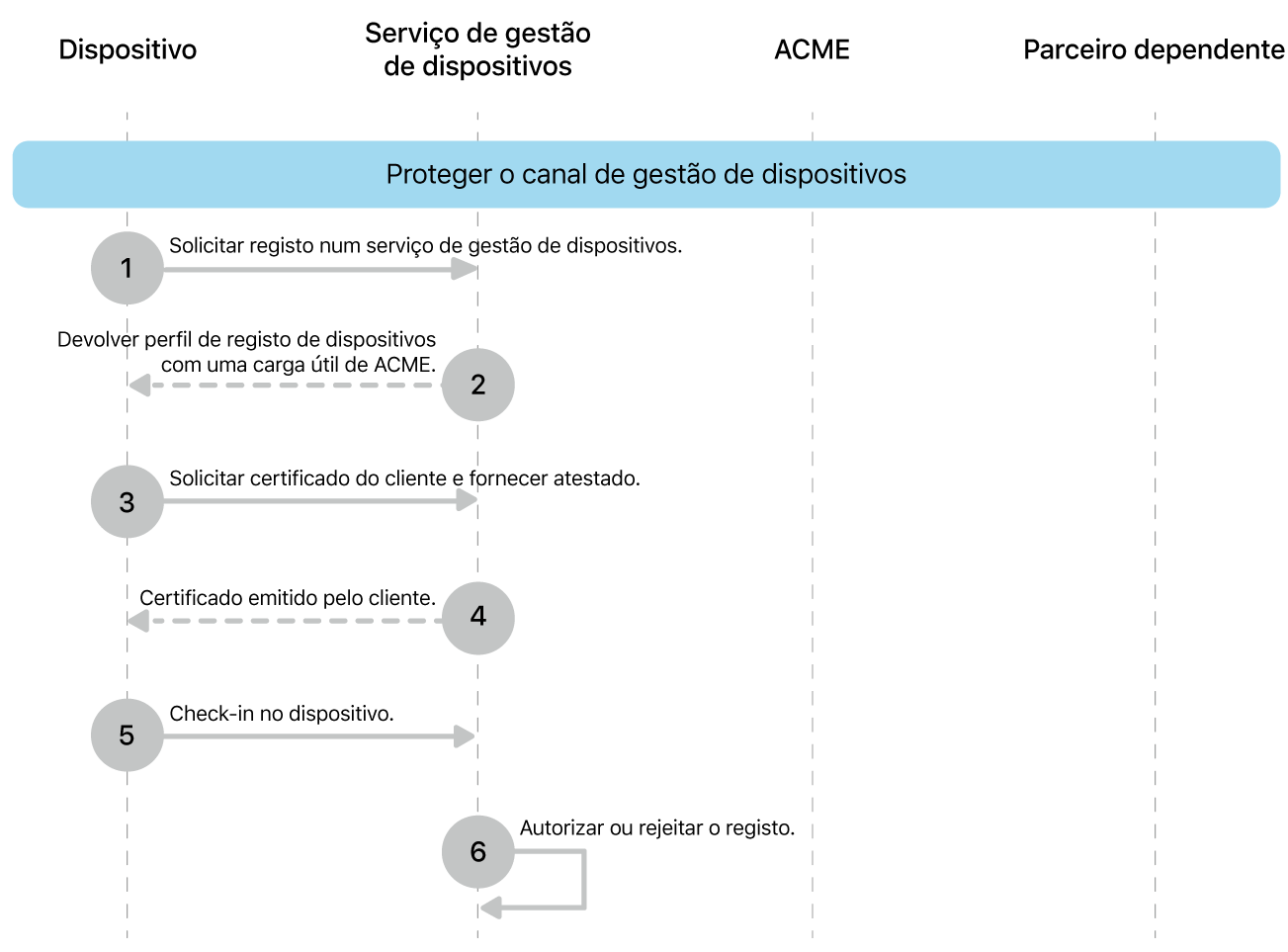

Proteger o canal de gestão de dispositivos: este modelo reforça a comunicação entre um dispositivo e o serviço de gestão de dispositivos. Garante que o serviço de gestão de dispositivos sabe qual o dispositivo que está a gerir e fornece provas sólidas de que o dispositivo está em conformidade com as políticas da organização.

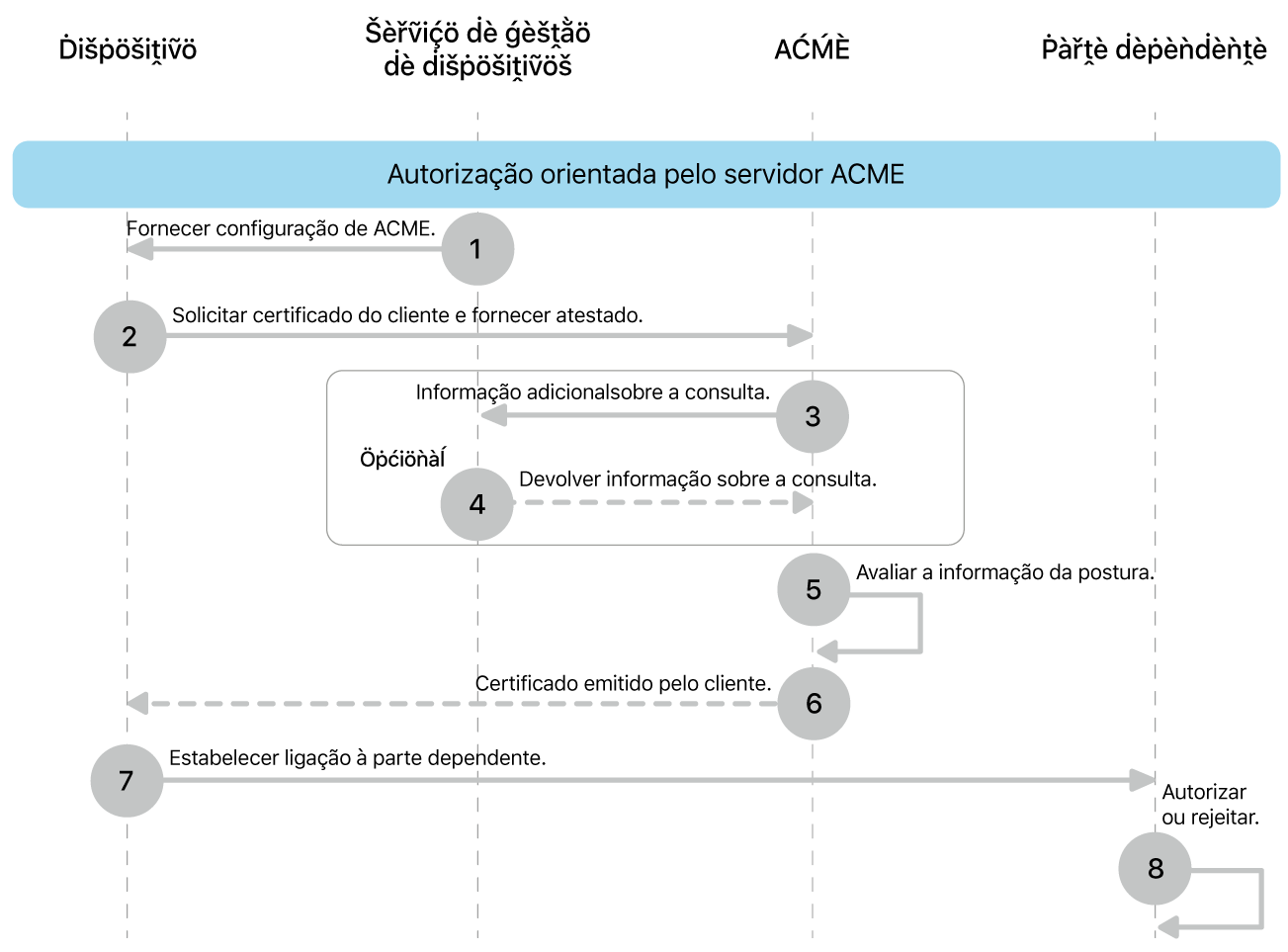

Autorização com base no servidor ACME: deste modo, a Autoridade de Certificação tem controlo sobre a autenticação e autorização do dispositivo. As partes fiáveis avaliam apenas se o certificado é válido e se foi emitido por uma Autoridade de Certificação de confiança.

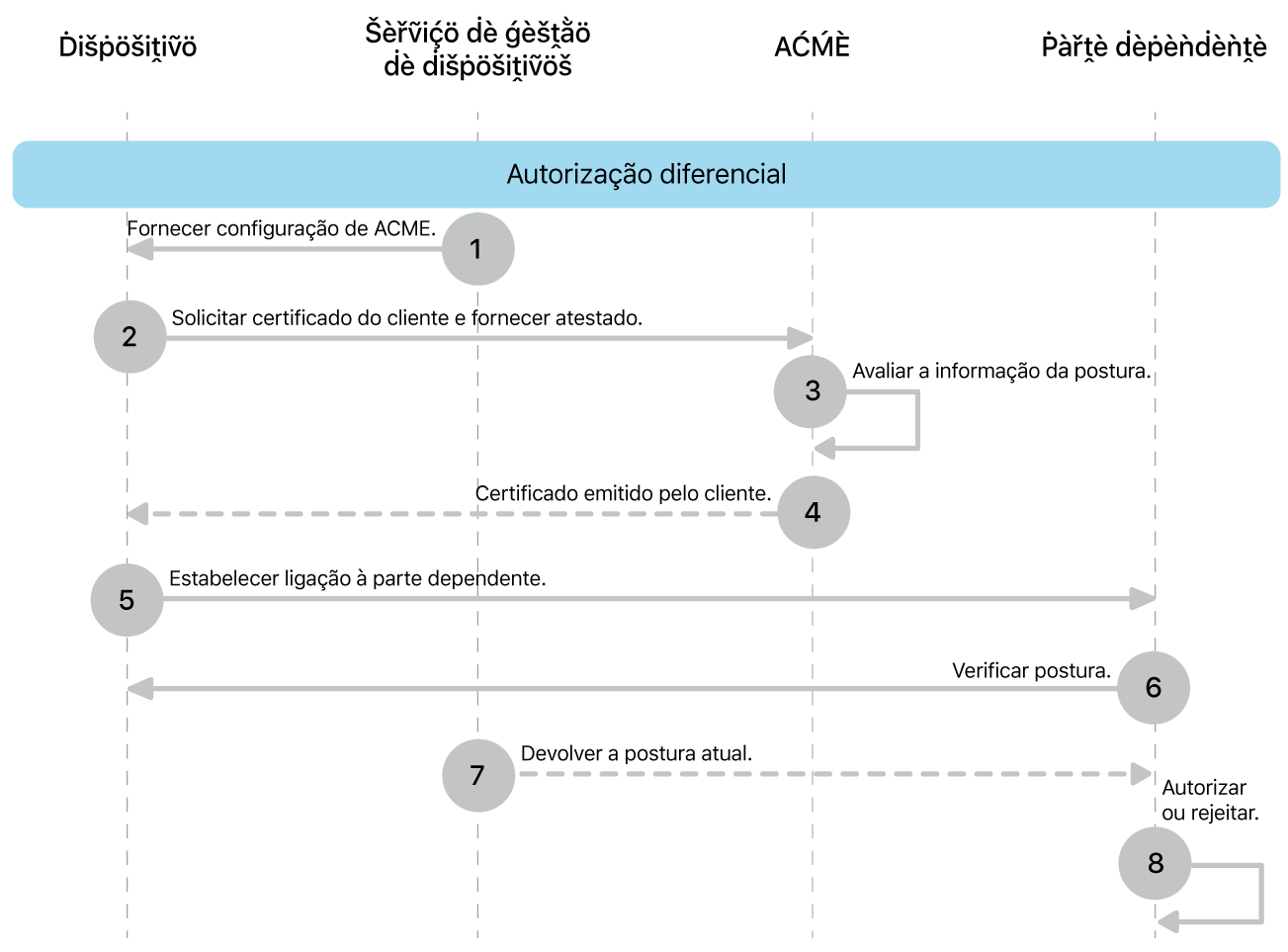

Autorização diferencial: o servidor ACME é responsável pela autenticação e as partes fiáveis efetuam a autorização com base na autenticação. Isto permite a cada parte fiável tomar a sua própria decisão de autorização diferenciada.

Proteger o modelo de implementação do canal de gestão de dispositivos

O protocolo de gestão de dispositivos exige que o dispositivo se autentique junto do serviço de gestão de dispositivos através de uma identidade de cliente. Esta identidade é fornecida durante o registo do dispositivo. Neste modelo de implementação, o fornecimento da identidade do cliente usa a comprovação ACME. O serviço de gestão de dispositivos tem assim uma garantia muito forte de que cada ligação recebida foi iniciada pelo mesmo dispositivo Apple legítimo que foi registado. Quando o registo não é um registo de utilizador, o serviço de gestão de dispositivos também dispõe de provas sólidas do número de série e do UDID do dispositivo.

Neste modelo de implementação, as identidades emitidas são usadas apenas por dispositivos geridos para autenticação no serviço de gestão de dispositivos. Isto significa que o serviço de gestão de dispositivos também é a parte fiável e, normalmente, a instância que emite certificados.

Para usar este modelo de implementação, a identidade é fornecida no momento do registo através da disponibilização ao dispositivo de um perfil de registo que inclui uma carga útil ACME (embora seja possível “atualizar” um registo existente que inicialmente não tenha usado a comprovação de dispositivos geridos). Com a informação fornecida, o dispositivo contacta o componente ACME do serviço de gestão de dispositivos para solicitar um certificado. Também pode usar regras personalizadas, mas, normalmente, é emitido um certificado se:

O dispositivo é conhecido previamente, por exemplo, porque está registado no Apple School Manager ou no Apple Business Manager.

O dispositivo está relacionado com um registo autenticado por um utilizador.

Depois de o dispositivo ter sido registado, o serviço de gestão de dispositivos pode, adicionalmente, reter aplicações, configurações e contas até o dispositivo cumprir os requisitos da organização, usando a comprovação de informação do dispositivo para consultar propriedades dinâmicas comprovadas, tais como a versão do sistema operativo e o estado do FileVault.

O mesmo procedimento pode ser usado para solicitar uma nova comprovação quando ocorrem alterações relevantes.

Uma configuração mais complexa para este cenário envolve um servidor ACME externo para o serviço de gestão de dispositivos. Para isso, é necessário integrar o ACME com o serviço de gestão de dispositivos para obter informação sobre o dispositivo e o estado de autenticação de registo, ou emitir certificados que incluam informação persistente da comprovação para permitir que o serviço de gestão de dispositivos efetue a respetiva avaliação de fidedignidade.

Modelo de implementação da autorização com base no servidor ACME

Neste modelo de implementação, a autorização para um dispositivo baseia‑se apenas na confiança no certificado emitido. Durante o fluxo ACME, o servidor ACME decide se emite um certificado. Se a decisão exigir informação que não esteja no certificado de comprovação, o servidor ACME tem de a recolher. O servidor ACME só emite um certificado se a avaliação de fiabilidade for aprovada e o dispositivo cumprir os critérios definidos pela organização.

Por exemplo, se a sua organização exigir que os dispositivos autorizados sejam registados num serviço de gestão de dispositivos, é necessário que exista uma ligação entre o ACME e o serviço de gestão de dispositivos.

Este modelo de implementação funciona melhor quando há várias partes fiáveis que usam as mesmas condições de autorização. Depois de o servidor ACME ter efetuado a avaliação de fiabilidade, as partes fiáveis só têm de efetuar a validação de certificados padrão e a avaliação de fiabilidade para verificar o acesso.

Nota: consoante os seus requisitos de segurança, poderá considerar como a implementação lida com dispositivos que perderam a autorização, por exemplo, ajustando a duração dos certificados ou a verificação de revogação realizada pela parte fiável.

Modelo de implementação de autorização diferencial

Neste modelo de implementação, o servidor ACME é responsável apenas pela emissão de um certificado que autentica o dispositivo. As partes fiáveis determinam a autorização sempre que avaliam o certificado de identidade do dispositivo e aplicam as suas próprias regras de autorização individuais.

O servidor ACME deve incluir no certificado emitido qualquer informação sem estado que as partes fiáveis necessitem para identificar e autorizar o dispositivo, por exemplo, quaisquer dados que o servidor ACME tenha recebido no certificado de comprovação.

Quando o dispositivo estabelece ligação, além de verificar a fiabilidade do certificado emitido, a parte fiável também pode consultar o serviço de gestão de dispositivos para quaisquer propriedades dinâmicas. Isto permite que as decisões de autorização sejam baseadas em informação atualizada e também pode suportar eventos de desautorização e reautorização. Consoante os requisitos da organização e da relevância da parte fiável, as decisões de autorização podem também ser armazenadas em cache durante um período de tempo definido para lidar com eventos de ligação repetidos e acelerar as decisões de autorização.