Distribuire l’attestazione dei dispositivi gestiti

L’attestazione dei dispositivi gestiti è una tecnologia di sicurezza avanzata pensata per i dispositivi gestiti che può contribuire a prevenire vari tipi di attacchi, tra cui l’offuscamento delle proprietà del dispositivo, l’estrazione delle chiavi e la falsificazione dell’identità. L’attestazione dei dispositivi gestiti è resa possibile da due tecnologie:

L’attestazione delle informazioni del dispositivo fornisce proprietà attestate di un dispositivo gestito in risposta alla query

DeviceInformationinviata dal servizio di gestione dei dispositivi. In questo modo, il servizio di gestione dei dispositivi riceve informazioni importanti sulla sicurezza e sulla conformità di un dispositivo.L’attestazione ACME dimostra l’identità di un dispositivo alle parti consentite. Fornisce un’identità vincolata all’hardware al dispositivo. Quando il client richiede un certificato a un server ACME, questo fornisce le stesse proprietà attestate.

Queste due tecnologie sono elementi fondamentali che consentono di creare un’architettura zero-trust basata sui dispositivi Apple. È importante notare che le organizzazioni ottengono vantaggi di sicurezza solo se il modello di distribuzione basato sui dispositivi gestiti incorpora correttamente le attestazioni. Questa pagina descrive alcuni possibili modelli di distribuzione.

Componenti

I modelli di distribuzione basati sull’attestazione dei dispositivi gestiti includono i seguenti componenti:

Il dispositivo: il dispositivo gestito, nello specifico, iPhone, iPad, Mac, Apple TV o Apple Vision Pro.

Il servizio di gestione dei dispositivi: il servizio per la gestione dei dispositivi che utilizza il protocollo di gestione dei dispositivi.

Il server ACME: il server che emette i certificati client per i dispositivi.

Le parti consentite: le parti che fruiscono del certificato di identità. Tra queste, vi sono i server web, i server VPN, i destinatari dei messaggi di posta elettronica firmati e altro ancora. Il servizio di gestione dei dispositivi funge anche da parte consentita.

Modelli di distribuzione

Questo documento descrive tre modelli di distribuzione con flessibilità crescente e requisiti infrastrutturali e di integrazione sempre più elevati:

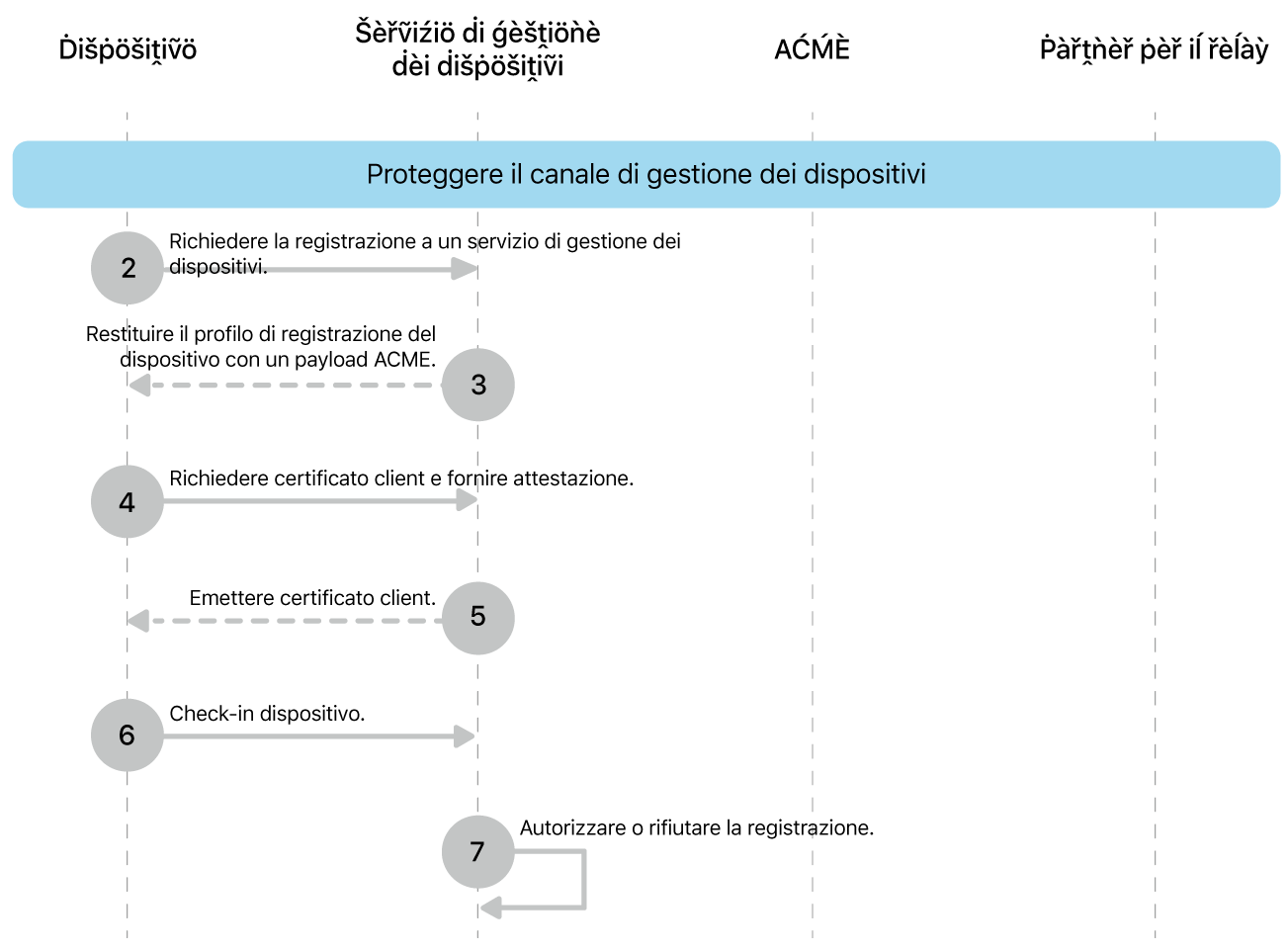

Protezione del canale di gestione dei dispositivi: questo modello rafforza la comunicazione tra un dispositivo e il servizio di gestione dei dispositivi. Garantisce inoltre che il servizio di gestione dei dispositivi conosca il dispositivo che sta gestendo e fornisca prove certe che il dispositivo sia conforme alle politiche dell’organizzazione.

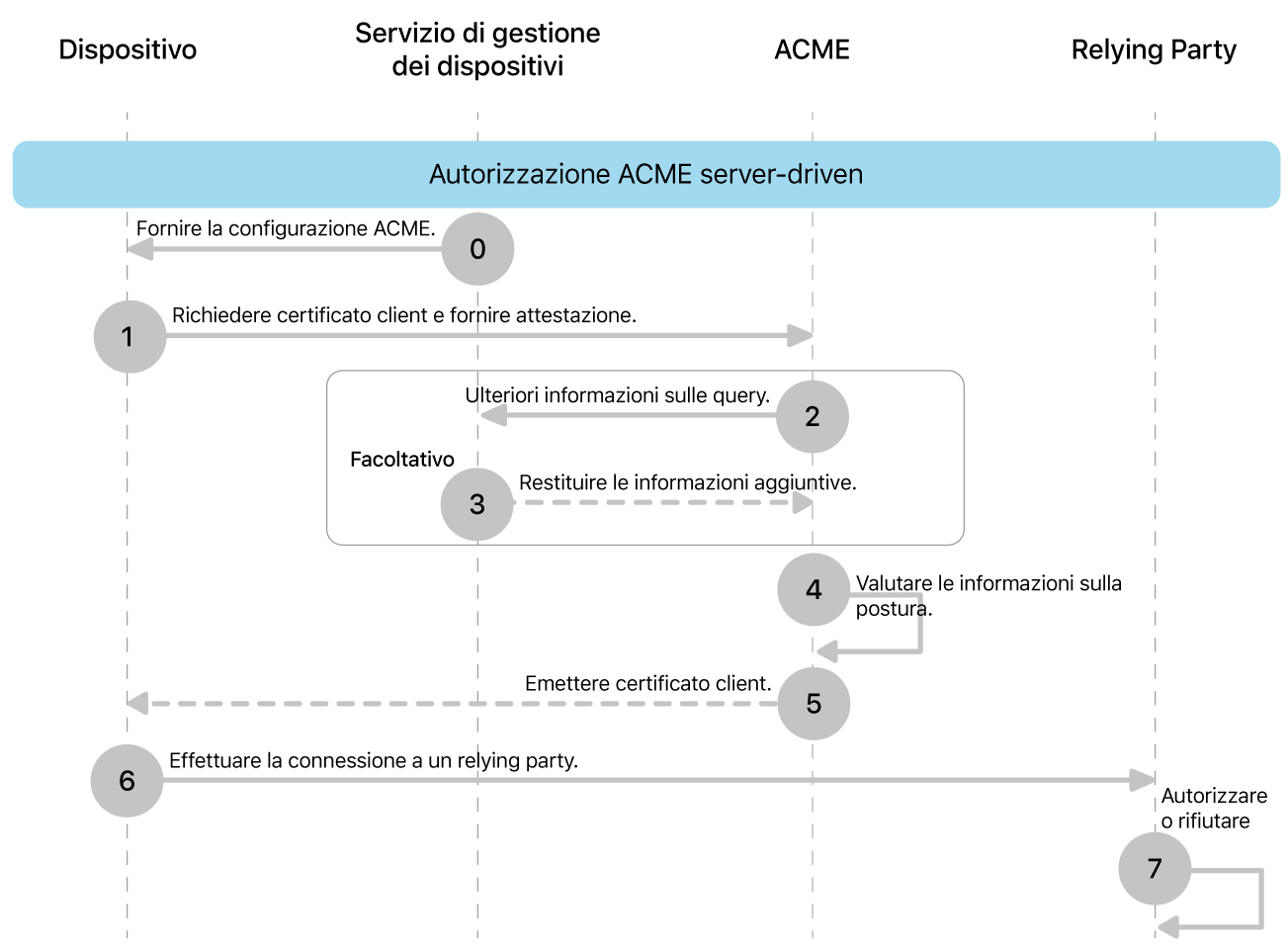

Autorizzazione basata su server ACME: conferisce il controllo sull’autenticazione e sull’autorizzazione del dispositivo all’autorità di certificazione. Le parti consentite si limitano a valutare se il certificato è valido e se è stato emesso da un’autorità di certificazione attendibile.

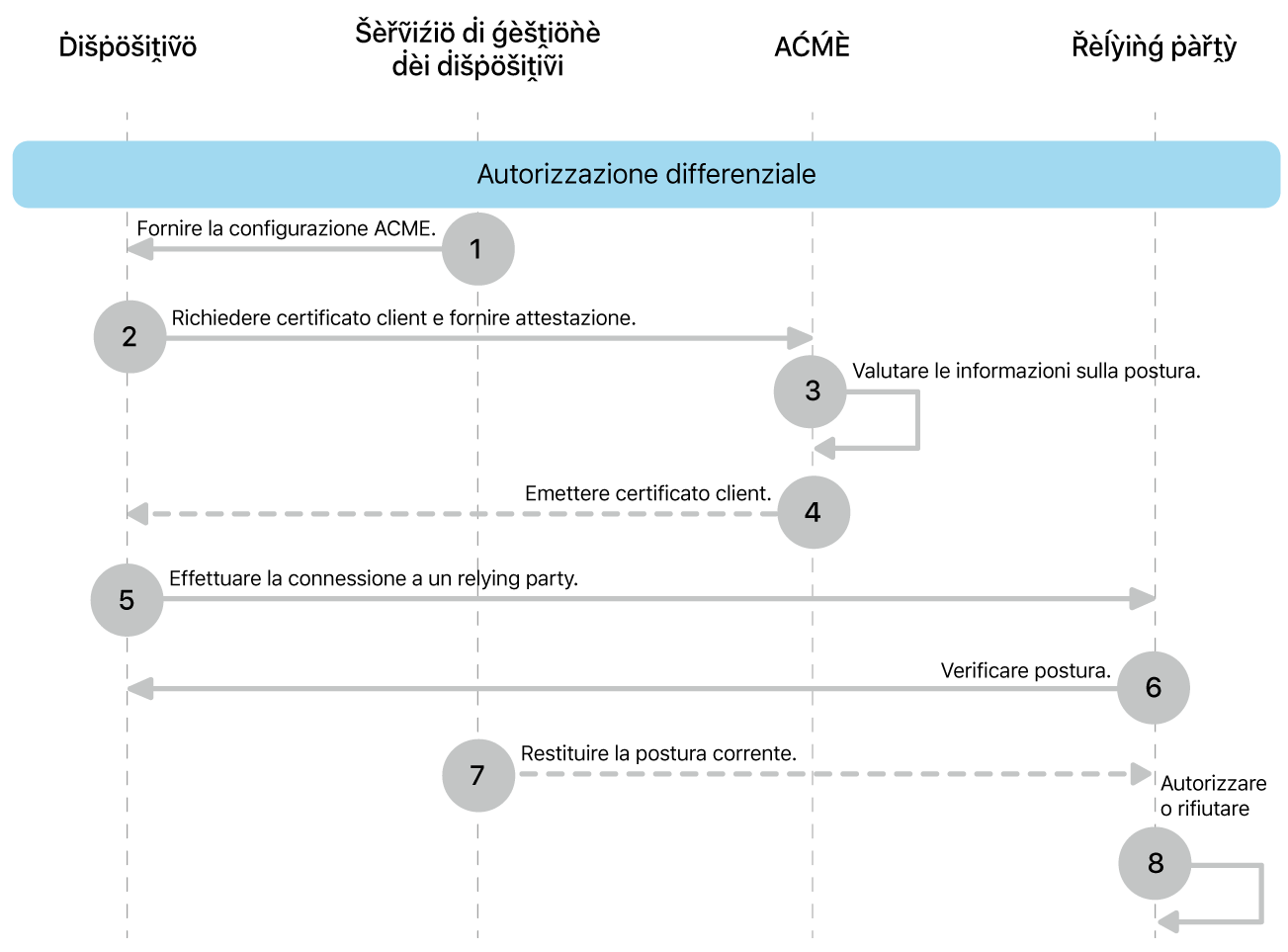

Autorizzazione differenziale: l’autenticazione viene presa a carico dal server ACME e le parti consentite eseguono l’autorizzazione sulla base dell’autenticazione. Questo consente a ciascuna parte consentita di prendere una propria decisione in merito all’autorizzazione differenziale.

Proteggere il modello di distribuzione del canale di gestione dei dispositivi

Il protocollo di gestione dei dispositivi richiede che i dispositivi si autentichino al servizio di gestione dei dispositivi tramite un’identità client. Tale identità viene fornita durante la registrazione del dispositivo. In questo modello di distribuzione, la fornitura dell’identità client utilizza l’attestazione ACME. Questo garantisce al servizio di gestione dei dispositivi mobili che ogni connessione in entrata sia stata avviata dallo stesso dispositivo Apple legittimo che ha effettuato la registrazione. In caso contrario, il servizio di gestione dei dispositivi dispone anche di prove molto attendibili del numero di serie e dell’UDID del dispositivo.

In questo modello di distribuzione, le identità emesse vengono utilizzate solo dai dispositivi gestiti per l’autenticazione al servizio di gestione dei dispositivi. Questo significa che il servizio di gestione dei dispositivi è anche la parte consentita e, di solito, anche l’istanza che emette i certificati.

Per utilizzare questo modello di distribuzione, l’identità viene fornita al momento della registrazione offrendo al dispositivo un profilo di registrazione che include un payload ACME (anche se è possibile “aggiornare” una registrazione esistente che inizialmente non prevedeva l’adozione dell’attestazione dei dispositivi gestiti). Con le informazioni fornite, il dispositivo contatta il componente ACME del servizio di gestione dei dispositivi per richiedere un certificato. È possibile anche utilizzare regole personalizzate, tuttavia, l’emissione del certificato avviene se:

Il dispositivo è noto in anticipo, ad esempio perché è stato registrato in Apple School Manager o Apple Business Manager.

Il dispositivo è associato a una registrazione autenticata da un utente.

Dopo la registrazione del dispositivo, il servizio di gestione può inoltre trattenere app, configurazioni e account fino a quando il dispositivo non soddisfa i requisiti organizzativi previsti. Per farlo, esso utilizza l’attestazione delle informazioni del dispositivo, che consente di verificare le proprietà dinamiche attestate, come la versione del sistema operativo e lo stato di FileVault.

Lo stesso approccio può essere utilizzato per richiedere una nuova attestazione quando si verificano modifiche rilevanti.

Una configurazione più complessa per questo scenario prevede un server ACME esterno al servizio di gestione dei dispositivi. L’integrazione tra il servizio ACME e il servizio di gestione dei dispositivi consente di recuperare informazioni relative al dispositivo e allo stato dell’autenticazione di registrazione oppure di emettere certificati che includono informazioni persistenti dall’attestazione per consentire al servizio di gestione dei dispositivi di eseguire una valutazione del livello di fiducia del dispositivo.

Modello di implementazione dell’autorizzazione basata su ACME

In questo modello di distribuzione, l’autorizzazione per un dispositivo si basa solo sulla fiducia nel certificato emesso. Durante il flusso ACME, il server ACME decide se emettere o meno un certificato. Se la decisione richiede informazioni diverse da quelle presenti nel certificato di attestazione, il server ACME deve raccoglierle. Il server ACME emette un certificato solo se l’esame di affidabilità viene superato e il dispositivo soddisfa i criteri definiti dall’organizzazione.

Ad esempio, se la tua organizzazione richiede che i dispositivi autorizzati siano registrati a un servizio di gestione dei dispositivi, deve esservi una connessione tra il protocollo ACME e il servizio di gestione dei dispositivi.

Questo modello di distribuzione funziona in modo ottimale quando numerose parti interessate utilizzano le stesse condizioni di autorizzazione. Dopo che il server ACME ha eseguito la propria valutazione dei criteri di affidabilità, le parti consentite devono occuparsi solo della convalida e della valutazione di affidabilità standard del certificato per la verifica degli accessi.

Nota: a seconda delle tue esigenze di sicurezza specifiche, potresti voler riflettere su come la distribuzione gestisce i dispositivi che hanno perso la loro autorizzazione, ad esempio, regolando la durata dei certificati o i controlli di revoca effettuati dalle parti consentite.

Modello di distribuzione dell’autorizzazione di tipo differenziale

In questo modello di distribuzione, il server ACME è responsabile solo dell’emissione di un certificato di autenticazione del dispositivo. Le parti consentite determinano l’autorizzazione ogni volta che valutano il certificato di identità del dispositivo e applicano le proprie regole di autorizzazione individuali.

Il server ACME deve includere nel certificato emesso qualsiasi informazione priva di stato che le parti consentite devono utilizzare per identificare e autorizzare il dispositivo, ad esempio, qualsiasi dato che il server ACME ha ricevuto nel certificato di attestazione.

Quando il dispositivo si connette, oltre a verificare la fiducia nel certificato emesso, la parte consentita può anche interrogare il servizio di gestione dei dispositivi per ottenere informazioni sulle eventuali proprietà dinamiche. Questo consente di prendere decisioni sull’autorizzazione sulla base di informazioni aggiornate e può anche supportare eventi di disabilitazione e riabilitazione dell’autorizzazione. A seconda dei requisiti organizzativi e della criticità della parte consentita, le decisioni di autorizzazione possono anche essere memorizzate nella cache per un periodo di tempo definito per gestire connessioni ripetute e accelerare le decisioni di autorizzazione.