Authentification unique sur la plateforme pour macOS

Grâce à l’authentification unique sur la plateforme (SSO sur la plateforme), vous (ou un développeur spécialisé dans la gestion d’identité) pouvez créer des extensions SSO qui permettent aux utilisateurs d’utiliser le compte de votre établissement à partir d’un IdP sur un Mac lors de la configuration initiale.

Fonctionnalités

L’authentification unique sur la plateforme prend en charge les fonctionnalités suivantes :

Activez et appliquez l’authentification unique sur la plateforme pendant l’inscription automatique de l’appareil pour authentifier l’inscription, vous connecter à l’aide d’un compte Apple géré et créer un utilisateur local.

Offrez une expérience d’authentification unique pour les apps natives et web.

Obtenez des informations sur l’authentification unique sur la plateforme dans Réglages Système.

Synchronisez les mots de passe des comptes utilisateur locaux avec l’IdP et définissez des politiques de connexion.

Définissez les autorisations de groupe des comptes IdP et autorisez les utilisateurs à utiliser les comptes d’IdP réservés au réseau lors des invites d’autorisation.

Créez des comptes utilisateur locaux à la demande lors de la connexion avec les identifiants dʼun compte d’IdP.

Prenez en charge les utilisateurs invités qui se connectent temporairement avec les identifiants de leur IdP sur des ordinateurs Mac partagés.

Remarque : la plupart des fonctionnalités requièrent la prise en charge de l’extension d’authentification unique. Pour en savoir plus sur la mise en œuvre de l’authentification unique sur la plateforme dans votre établissement, consultez la documentation de votre IdP.

Configuration requise

Un Mac doté d’une puce Apple ou un Mac doté d’un processeur Intel avec Touch ID.

Un service de gestion des appareils qui prend en charge la configuration de l’authentification unique extensible, qui comprend des réglages pour lʼauthentification unique sur la plateforme.

Une app contenant une extension dʼauthentification unique sur la plateforme compatible avec lʼIdP.

macOS 13 ou ultérieur

Les fonctionnalités suivantes requièrent une version spécifique :

Fonctionnalité | Version du système d’exploitation la plus ancienne à être prise en charge | ||||||||||

|---|---|---|---|---|---|---|---|---|---|---|---|

Mode invité authentifié | macOS 26 | ||||||||||

Toucher pour se connecter | macOS 26 | ||||||||||

SSO sur la plateforme pendant l’inscription automatisée d’appareils | macOS 26 | ||||||||||

Préfixe UPN comme nom de compte local | macOS 15.4 | ||||||||||

Attestation pour les identifiants d’appareil | macOS 15.4 | ||||||||||

Politiques de connexion | macOS 15 | ||||||||||

Création de comptes à la demande | macOS 14 | ||||||||||

Gestion des groupes et autorisation réseau | macOS 14 | ||||||||||

Authentification unique sur la plateforme dans Réglages Système | macOS 14 | ||||||||||

Configurer l’authentification unique sur la plateforme

Pour utiliser lʼauthentification unique sur la plateforme, le Mac et chaque utilisateur doivent sʼinscrire auprès de lʼIdP. Selon la prise en charge de l’IdP et la configuration appliquée, le Mac peut effectuer l’inscription de l’appareil en arrière-plan sans que vous en ayez connaissance en utilisant :

un jeton d’enregistrement fourni dans la configuration de gestion de l’appareil ;

Une attestation qui garantit que le Mac est un appareil Apple authentique et qui peut inclure, de façon facultative, les identifiants d’appareil (UDID et numéro de série).

Pour maintenir une connexion fiable avec lʼIdP indépendamment de lʼutilisateur, lʼauthentification unique sur la plateforme prend en charge les clés dʼappareil partagées. Utilisez autant que possible les clés d’appareil partagées, car elles sont requises pour des fonctionnalités telles que l’authentification unique sur la plateforme pendant l’inscription automatisée d’appareils, la création à la demande de comptes utilisateur à partir d’informations provenant de l’IdP, l’autorisation réseau et le mode Invité authentifié.

Après l’inscription réussie de l’appareil, l’utilisateur s’inscrit (sauf si le compte utilisateur utilise le mode Invité authentifié). Si l’IdP l’exige, l’inscription de l’utilisateur peut impliquer la demande à l’utilisateur de confirmer son inscription. Pour les comptes utilisateur locaux que l’authentification unique sur la plateforme crée à la demande, l’inscription de l’utilisateur se fait automatiquement en arrière-plan.

Remarque : si vous désinscrivez un Mac du service de gestion des appareils, celui-ci est également désinscrit auprès de l’IdP.

Méthodes d’authentification

L’authentification unique sur la plateforme prend en charge différentes méthodes d’authentification avec un IdP. La prise en charge de chacune dépend de l’IdP et de l’extension d’authentification unique sur la plateforme.

Mot de passe : Avec cette méthode, un utilisateur s’authentifie à l’aide d’un mot de passe local ou du mot de passe d’un IdP. WS-Trust est également pris en charge, ce qui permet à l’utilisateur de s’authentifier même lorsque le fournisseur d’identité qui gère son compte est fédéré.

Clé garantie par Secure Enclave : Avec cette méthode, un utilisateur qui ouvre une session sur son Mac peut utiliser une clé Secure Enclave pour s’authentifier auprès de l’IdP sans saisir de mot de passe. L’IdP configure la clé Secure Enclave durant le processus d’inscription de l’utilisateur.

Carte à puce : Avec cette méthode, les utilisateurs s’authentifient auprès de l’IdP à l’aide d’une carte à puce. Pour utiliser cette méthode, vous devez :

enregistrer la carte à puce auprès de lʼIdP ;

configurer le mappage dʼattributs de carte à puce sur le Mac.

Pour obtenir plus de détails et un exemple de configuration de mappage d’attributs, consultez la page man pour Smart Card Services project.

Clé d’accès : Avec cette méthode, les utilisateurs utilisent une carte stockée dans Cartes d’Apple pour s’identifier auprès du fournisseur d’identité. À l’instar d’une carte à puce, la clé d’accès doit être enregistrée auprès de l’IdP.

Certaines fonctionnalités, comme la création de comptes utilisateur à la demande, requièrent l’utilisation d’une méthode d’authentification particulière.

Fonctionnalité | Mot de passe | Clé garantie par Secure Enclave | Carte à puce | Clé d’accès | |||||||

|---|---|---|---|---|---|---|---|---|---|---|---|

Gestion des groupes | |||||||||||

Inscription automatisée d’appareils | |||||||||||

Mode invité authentifié | |||||||||||

Création de comptes à la demande | |||||||||||

Synchronisation du mot de passe | |||||||||||

Remarque : l’extension SSO doit prendre en charge la méthode demandée pour effectuer l’inscription. Le changement de méthodes est également pris en charge. Par exemple, lorsqu’un nouveau compte utilisateur est créé lors d’une connexion avec un nom d’utilisateur et un mot de passe, ce compte peut ensuite être configuré pour utiliser une clé garantie par Secure Enclave ou une carte à puce après la connexion.

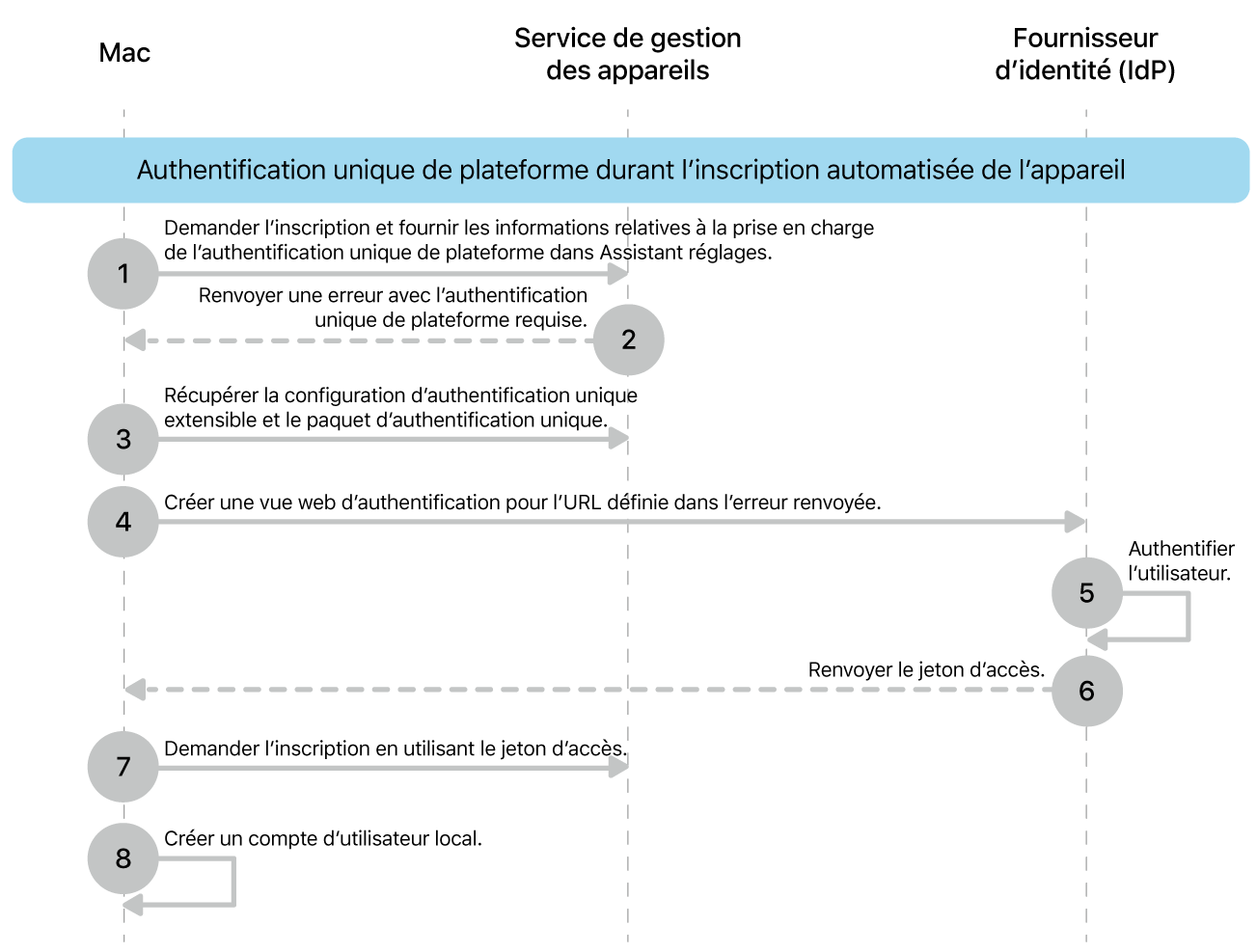

SSO sur la plateforme avec l’inscription automatisée d’appareils

Les établissements peuvent activer et appliquer l’authentification unique sur la plateforme pendant Assistant réglages avec l’inscription automatisée d’appareils. Cette option est destinée aux appareils à utilisateur unique, car l’utilisateur qui authentifie l’inscription se voit automatiquement attribuer un compte local et peut utiliser l’authentification unique avec les apps natives et web prises en charge dès le départ.

Le processus fonctionne comme suit :

macOS demande l’inscription et informe le service de gestion des appareils qu’il prend en charge l’authentification unique sur la plateforme pendant l’inscription.

Le service de gestion des appareils renvoie une erreur 403 qui comprend des informations sur l’endroit où trouver la configuration d’authentification unique et le paquet contenant une app avec l’extension d’authentification unique.

macOS télécharge et installe l’extension et la configuration d’authentification unique sur la plateforme.

macOS configure lʼauthentification unique sur la plateforme et effectue l’inscription de lʼappareil. Si l’attestation est configurée, l’inscription se fait silencieusement en arrière-plan. macOS invite ensuite l’utilisateur à s’authentifier auprès de son IdP en utilisant l’une des méthodes indiquées précédemment pour effectuer l’inscription de l’utilisateur. Les utilisateurs ne peuvent pas continuer sans inscription réussie à lʼauthentification unique sur la plateforme.

L’IdP gère l’authentification.

Après une authentification réussie, l’IdP renvoie un jeton d’accès à macOS.

macOS utilise le jeton d’accès pour authentifier l’inscription au service de gestion des appareils et, s’il est fédéré au même fournisseur d’identité, peut connecter l’utilisateur à son compte Apple géré sans que ce dernier ait à saisir à nouveau ses identifiants. Pour que cela fonctionne, la fenêtre de l’Assistant de configuration iCloud doit être visible pour l’utilisateur.

macOS crée un compte local, et le mot de passe est soit synchronisé avec lʼIdP, soit défini par lʼutilisateur (lorsque lʼauthentification unique sur la plateforme utilise une clé garantie par Secure Enclave). Si nécessaire, vous pouvez imposer des exigences de complexité du mot de passe local à l’aide de la configuration du code.

Si cette fonctionnalité est configurée, macOS peut ensuite synchroniser l’image de profil de connexion du compte local depuis le fournisseur dʼidentité.

Vous pouvez utiliser l’authentification unique sur la plateforme pendant l’inscription automatisée d’appareils avec une mise à jour logicielle imposée. Dans ce cas, le service de gestion des appareils doit d’abord imposer la mise à jour.

Si le compte utilisateur créé par macOS est le seul présent sur le Mac, il devient un compte administrateur. Si le service de gestion des appareils a créé un compte administrateur à l’aide de la commande de configuration de compte, vous pouvez attribuer des privilèges différents au compte utilisateur à l’aide de la gestion des groupes de l’authentification unique sur la plateforme.

Authentification unique

L’authentification unique sur la plateforme faisant partie de l’authentification unique extensible, elle offre les mêmes fonctionnalités d’authentification unique et permet aux utilisateurs de se connecter une seule fois, puis d’utiliser le jeton fourni par l’authentification initiale pour s’authentifier avec les apps natives et web prises en charge.

Si des jetons sont manquants, expirés ou datent de plus de quatre heures, l’authentification unique sur la plateforme tente de les actualiser ou d’en obtenir de nouveaux auprès du fournisseur d’identité. Vous pouvez également configurer une durée en secondes (1 heure minimum) avant que l’authentification unique sur la plateforme ne requière une connexion complète au lieu d’une actualisation du jeton. Par défaut, une authentification complète est requise toutes les 18 heures.

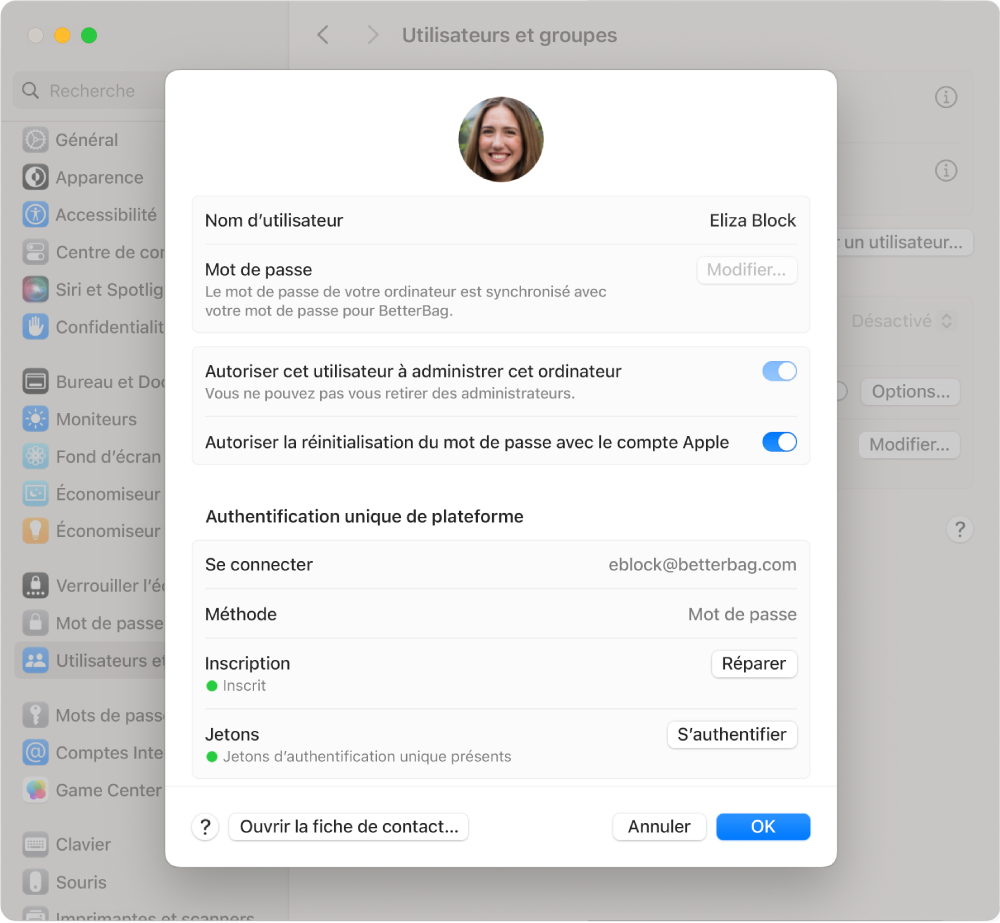

Authentification unique sur la plateforme dans Réglages Système

Une fois l’authentification unique sur la plateforme enregistrée, un utilisateur peut consulter l’état de son inscription dans Réglages Système > Utilisateurs et groupes > [nom d’utilisateur]. Si nécessaire, il peut initier une réparation de l’inscription et imposer une actualisation de son jeton d’authentification.

L’état d’inscription de l’appareil est visible dans Utilisateurs et groupes > Serveur de comptes réseau et offre également une option permettant d’effectuer une réparation.

Politiques de synchronisation des mots de passe et de connexion

Si vous utilisez la méthode d’authentification par mot de passe, le mot de passe d’utilisateur local est automatiquement synchronisé avec l’IdP chaque fois qu’un utilisateur modifie son mot de passe, localement ou à distance. Si nécessaire, macOS demande à l’utilisateur son ancien mot de passe.

Par défaut, le mot de passe du compte local est requis pour déverrouiller FileVault, l’écran verrouillé et la fenêtre d’ouverture de session. Si le mot de passe saisi ne correspond pas au mot de passe du compte utilisateur local, macOS tente de contacter l’IdP pour effectuer une authentification en direct. Si macOS ne parvient pas à joindre l’IdP ou si le mot de passe saisi ne correspond pas au mot de passe stocké par l’IdP, l’authentification échoue.

Avec les politiques de connexion, vous pouvez autoriser immédiatement l’utilisation du mot de passe du compte actuel de l’IdP à ces trois invites. Vous pouvez également définir les politiques suivantes individuellement pour FileVault, l’écran verrouillé et la fenêtre de connexion :

Tentative d’authentification.

Si cette option est configurée, une tentative d’authentification en direct avec l’IdP se produit.

Si le Mac est connecté à Internet, une authentification réussie auprès de l’IdP est requise pour continuer, même lorsque le Mac est hors ligne après la première tentative.

Si l’authentification est réussie, l’authentification unique sur la plateforme met à jour le mot de passe local.

Si le Mac est hors ligne, l’utilisateur peut utiliser le mot de passe de son compte local.

Identification requise.

Si cette option est configurée, une authentification en direct avec le fournisseur d’identité est requise pour continuer.

Si le Mac est connecté à Internet, une authentification réussie auprès de l’IdP est requise pour continuer, quelle que soit la période de grâce hors ligne configurée.

Si l’authentification est réussie, l’authentification unique sur la plateforme met à jour le mot de passe local.

Si le Mac est hors ligne, les utilisateurs ne peuvent pas se connecter. Dans ce cas, vous pouvez activer une période de grâce hors ligne et la définir sur le nombre de jours après une connexion réussie précédente, pendant laquelle l’utilisateur peut continuer à utiliser le mot de passe du compte local.

Vous pouvez définir si toute ouverture de session sur le Mac doit être gérée par lʼauthentification unique sur la plateforme ou si lʼouverture de session avec des comptes locaux uniquement est toujours autorisée. Il est également possible de définir le nombre de jours après l’application ou la mise à jour de la politique jusqu’à la date à laquelle ce réglage sera appliqué. Cela permet l’utilisation temporaire de comptes locaux. Par exemple, vous pouvez utiliser temporairement un compte administrateur créé par le service de gestion des appareils pour effectuer ou réparer l’inscription de l’appareil à l’authentification unique sur la plateforme.

À la place de l’authentification en direct, vous pouvez également autoriser les utilisateurs à utiliser Touch ID ou l’Apple Watch sur l’écran verrouillé.

Si nécessaire, les comptes locaux (tels que vous les définissez) peuvent être exemptés des politiques de connexion et ne pas être invités à s’inscrire à l’authentification unique sur la plateforme.

Gestion des groupes et autorisation réseau

Lʼauthentification unique sur la plateforme offre une gestion des droits granulaire pour fournir aux utilisateurs le niveau de privilèges approprié sur leur Mac. Pour ce faire, l’authentification unique sur la plateforme peut appliquer les privilèges suivants à un compte chaque fois que l’utilisateur s’authentifie :

Standard : Le compte obtient les privilèges d’utilisateur standard.

Administrateur : Ajoute le compte au groupe d’administrateurs locaux.

Groupes : Définissez des privilèges en fonction de l’appartenance à un groupe, qui sont mis à jour chaque fois que l’utilisateur s’authentifie avec l’IdP.

Lorsque vous utilisez des groupes, un compte obtient des privilèges en fonction de son appartenance aux groupes suivants :

Groupes d’administrateurs : Si le compte fait partie dʼun groupe indiqué, il possède un accès dʼadministrateur local.

Groupes dʼautorisation : Si le compte fait partie d’un groupe assigné à un droit d’autorisation intégré ou défini de façon personnalisée, alors le compte dispose de privilèges associés à ce groupe. Par exemple, macOS utilise les droits dʼautorisation suivants :

system.preferences.datetime, qui permet au compte de modifier les réglages de l’heure.system.preferences.energysaver, qui permet au compte de modifier les réglages d’économie d’énergie.system.preferences.network, qui permet au compte de modifier les réglages réseau.system.preferences.printing, qui permet au compte d’ajouter ou de supprimer des imprimantes.

Autres groupes : Groupes définis de façon personnalisée pour macOS ou des apps spécifiques, que macOS crée automatiquement dans le répertoire local (s’ils n’existent pas déjà). Par exemple, vous pouvez utiliser un groupe supplémentaire dans la configuration

sudopour définir l’accèssudo.

Autorisation réseau

Lʼauthentification unique sur la plateforme élargit lʼutilisation des identifiants dʼIdP aux utilisateurs qui ne possèdent pas de compte utilisateur local sur le Mac à des fins dʼautorisation. Ces comptes utilisent les mêmes groupes que la gestion des groupes. Par exemple, si le compte est membre de lʼun des groupes dʼadministrateurs, il peut effectuer des invites dʼautorisation dʼadministrateur. Pour utiliser cette fonctionnalité, configurez l’authentification unique sur la plateforme avec des clés d’appareil partagées.

L’autorisation réseau n’est pas possible avec les invites d’autorisation qui requièrent un jeton sécurisé, des autorisations liées à la propriété ou l’authentification par l’utilisateur actuellement connecté.

Création de comptes à la demande

Afin de simplifier les gestions de comptes dans les déploiements partagés, les utilisateurs peuvent utiliser le nom dʼutilisateur et le mot de passe de leur IdP, ou une carte à puce, pour se connecter à un Mac pour créer un compte local.

Vous pouvez réaliser un processus d’approvisionnement entièrement automatisé en utilisant l’inscription automatisée d’appareils avec « Avance automatique ». Vous devez créer le premier compte administrateur local à l’aide d’un service de gestion des appareils et effectuer une inscription silencieuse à l’authentification unique sur la plateforme.

Pour utiliser la création de comptes à la demande, les éléments suivants sont requis :

Inscrivez le Mac auprès d’un service de gestion des appareils prenant en charge les jetons d’amorçage.

Ajoutez les éléments suivants : une configuration d’extension d’authentification unique avec l’authentification unique sur la plateforme, des clés d’appareil partagées et l’option de création d’un utilisateur à l’ouverture de session.

Terminez lʼAssistant réglages et créez un compte administrateur local.

Ouvrez la fenêtre d’ouverture de session sur le Mac, avec FileVault déverrouillé et une connexion réseau.

En utilisant une option de configuration facultative, vous pouvez définir quel attribut de l’IdP utiliser pour le nom de compte local (souvent appelé nom abrégé de l’utilisateur) et le nom complet. Les administrateurs peuvent également définir la clé pour le nom de compte sur com.apple.PlatformSSO.AccountShortName pour utiliser le préfixe UPN.

De plus, vous pouvez définir les privilèges à appliquer aux comptes nouvellement créés lors de la connexion. Les mêmes options de gestion des groupes sont disponibles :

Standard : Le compte obtient les privilèges d’utilisateur standard.

Administrateur : Ajoute le compte au groupe d’administrateurs locaux.

Groupes : Définissez des privilèges en fonction de l’appartenance à un groupe, qui sont mis à jour chaque fois que l’utilisateur s’authentifie avec l’IdP.

Mode invité authentifié

Le mode invité authentifié offre une expérience de connexion accélérée pour les déploiements partagés, tels que les cabinets médicaux ou les établissements scolaires, où différents utilisateurs n’ont pas besoin de créer de compte local, car ils ont simplement besoin de se connecter avec les identifiants de leur IdP pendant une courte période. L’utilisateur obtient par défaut les privilèges d’un utilisateur standard, mais vous pouvez modifier ces privilèges en utilisant la gestion des groupes de l’authentification unique sur la plateforme.

Pour utiliser cette fonctionnalité, vous devez respecter les mêmes exigences que pour la création de comptes à la demande, mais au lieu de l’option permettant de créer un utilisateur lors de l’ouverture de session, vous devez configurer le mode Invité authentifié.

Lorsqu’un utilisateur se déconnecte, macOS efface toutes les données locales de ce compte et le Mac partagé est prêt pour que le prochain utilisateur se connecte.

Toucher pour se connecter

« Toucher pour se connecter » étend les fonctionnalités d’identifiants numériques de Cartes d’Apple à macOS. Ces dernières années, les établissements ont adopté les badges numériques dans Cartes d’Apple, ce qui permet aux utilisateurs de déverrouiller des portes en approchant simplement un iPhone ou une Apple Watch sans avoir besoin du badge physique. Cette même expérience est disponible sur Mac.

Cette méthode d’authentification est particulièrement utile pour les établissements qui partagent un Mac entre plusieurs utilisateurs, notamment les établissements d’enseignement, les commerces de détail et les établissements de santé.

Grâce à « Toucher pour se connecter », les utilisateurs peuvent s’authentifier sur un Mac configuré pour le mode Invité authentifié lorsqu’ils approchent leur iPhone ou leur Apple Watch d’un lecteur NFC connecté. Cela lance un processus d’authentification unique sécurisée qui authentifie automatiquement les utilisateurs à leurs apps et sites web, leur permettant rapidement de se connecter et de se mettre au travail.

Les informations d’identification des utilisateurs sont fournis sous forme de clés d’accès dans une carte dans Cartes d’Apple via un navigateur ou une app iPhone. Ces clés d’accès sont stockées dans le Secure Enclave de l’appareil, ce qui fait qu’elles sont chiffrées et liées au matériel, et contribue à la protection contre les tentatives de modification ou d’extraction. La fonctionnalité du mode Express améliore la praticité en permettant une authentification immédiate sans que les utilisateurs aient à activer ou déverrouiller leur appareil, à l’instar des cartes de transport dans Cartes d’Apple.

Pour mettre en œuvre la fonctionnalité « Toucher pour se connecter », un Mac doit être :

configuré pour le mode invité authentifié ;

équipé d’un lecteur NFC externe pris en charge.

La création et la gestion des clés d’accès requièrent la participation au programme Apple Wallet Access Program. Pour en savoir plus sur la création d’une clé d’accès, consultez la rubrique Provisioning (en anglais) du guide du programme Apple Wallet Access Program.