Authentification unique sur la plateforme pour macOS

Grâce à l’authentification unique sur la plateforme (SSO sur la plateforme), les développeurs peuvent créer des extensions SSO qui s’intègrent à la fenêtre d’ouverture de session de macOS, ce qui permet aux utilisateurs de synchroniser les identifiants de leur compte local avec un fournisseur dʼidentité (IdP). Le mot de passe du compte local est automatiquement synchronisé afin que le mot de passe stocké dans le cloud corresponde à celui stocké en local. Les utilisateurs peuvent également déverrouiller leur Mac avec Touch ID et l’Apple Watch.

Les conditions requises pour l’authentification unique de plateforme sont les suivantes :

macOS 12 ou ultérieur ou ultérieur

Une solution de gestion des appareils mobiles (MDM) qui prend en charge les données utiles de l’authentification unique extensible, qui ajoute la prise en charge de lʼauthentification unique sur la plateforme.

prise en charge du protocole d’authentification unique de plateforme par l’IdP ;

Une des deux méthodes d’authentification sont prises en charge :

Authentification à l’aide d’une clé Secure Enclave : Avec cette méthode, un utilisateur qui ouvre une session sur son Mac peut utiliser une clé Secure Enclave pour s’authentifier auprès de l’IdP sans saisir de mot de passe. La clé Secure Enclave est configurée auprès de l’IdP durant le processus d’inscription de l’utilisateur.

Authentification par mot de passe : Avec cette méthode, un utilisateur s’authentifie à l’aide d’un mot de passe local ou du mot de passe d’un IdP.

Remarque : si le Mac est désinscrit de la solution MDM, il est également désinscrit auprès de l’IdP.

Fédération WS-Trust

La fédération WS-Trust est prise en charge sous macOS 13.3 ou ultérieur. Ceci permet à lʼauthentification unique sur la plateforme dʼauthentifier correctement les utilisateurs lorsque leur compte est géré par un IdP fédéré avec Microsoft Entra ID.

Fonctionnalités supplémentaires de lʼauthentification unique de plateforme sous macOS 14 ou ultérieur

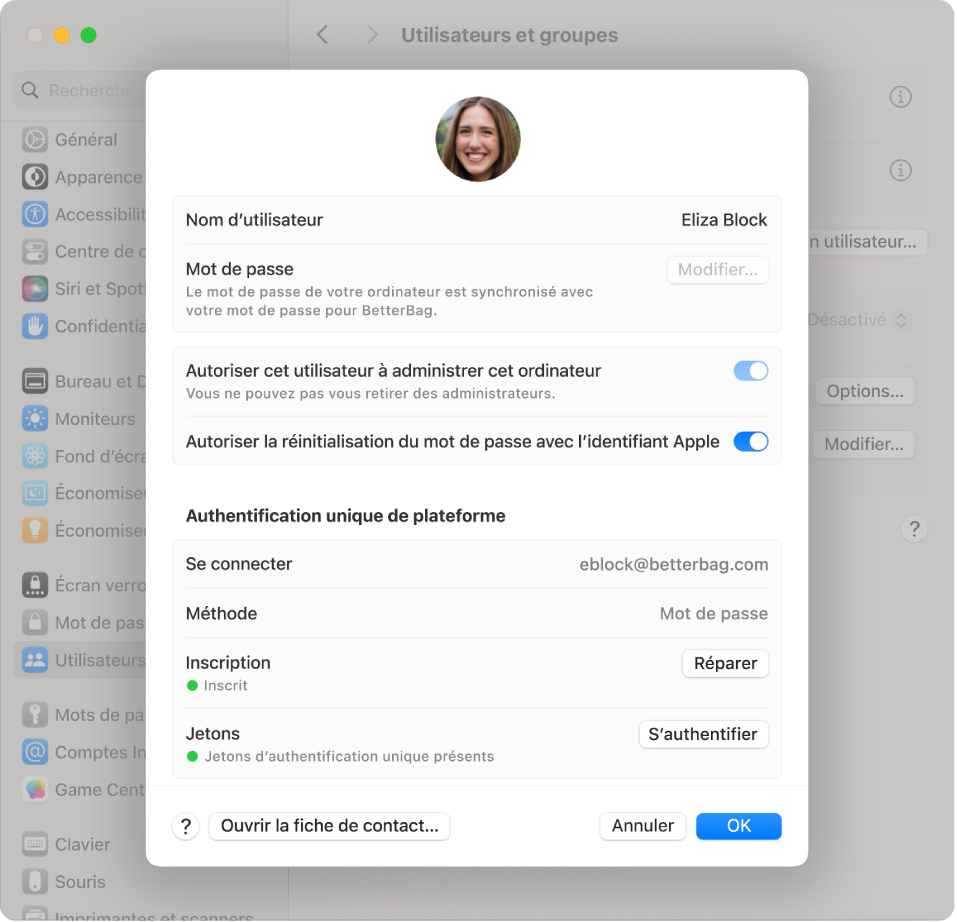

Inscription dʼutilisateurs et statut dʼenregistrement dans Réglages Système : Les utilisateurs peuvent inscrire leur appareil ou leur compte dʼutilisateur à utiliser avec le SSO dans Réglages Système. Lʼélément du menu affiche également lʼétat actuel de lʼenregistrement et indique toutes les erreurs éventuelles, en fournissant une meilleure transparence pour lʼutilisateur. Ceci permet à lʼutilisateur de savoir si lʼenregistrement doit de nouveau être effectué.

Création de compte local par les utilisateurs : Afin de simplifier les gestion de comptes dans les déploiements partagés, les utilisateurs peuvent utiliser le nom dʼutilisateur et le mot de passe de leur IdP, ou une carte à puce, pour se connecter à un Mac avec FileVault déverrouillé et ainsi créer un compte local. La nouvelle clé

TokenToUserMappingpeut être utilisée pour indiquer quel attribut fourni par lʼIdP est utilisé pour sélectionner le nom dʼutilisateur local. Cette fonctionnalité est soumise aux exigences suivantes :Les étapes de lʼAssistant réglages doivent être terminées et un compte dʼadministrateur local doit être créé.

Les appareils doivent être inscrits à une solution MDM qui prend en charge les jetons dʼamorçage.

Le Mac de lʼutilisateur doit posséder des données utiles Extensible Single Sign-on avec lʼauthentification unique sur la plateforme, et les options

UseSharedDeviceKeysetEnableCreateUserAtLogindoivent être activées.La prise en charge des cartes à puce requiert leur enregistrement avec lʼIdP, et un mappage dʼattribut de carte à puce doit être configuré sur le Mac.

Utilisation de comptes dʼutilisateurs dʼIdP non locaux lors des invites dʼautorisation : Lʼauthentification unique sur la plateforme élargit lʼutilisation des identifiants dʼIdP aux utilisateurs qui ne possèdent pas de compte dʼutilisateur local sur le Mac à des fins dʼautorisation. Ces comptes utilisent les mêmes groupes que la gestion de groupe. Par exemple, si lʼutilisateur est membre de lʼun des groupes de lʼadministrateur, le compte peut être utilisé au niveau des invites dʼautorisation de lʼadministrateur sur macOS. Ceci exclut toutes les invites dʼautorisation qui requièrent un jeton sécurisé, des autorisations liées à la propriété ou lʼauthentification par lʼutilisateur connecté.

Mise à jour des adhésions à des groupes pour les utilisateurs lorsquʼils sʼauthentifient via leur IdP : Lʼadhésion aux groupes peut être utilisée pour gérer les autorisation de façon granulaire les utilisateur de lʼIdP sous macOS. Chaque fois quʼun utilisateur sʼauthentifie avec lʼIdP, son adhésion au groupe est mise à jour. Il existe trois clés de matrice disponibles pour définir lʼadhésion aux groupes :

AdministratorGroups : Si lʼutilisateur fait partie dʼun groupe indiqué dans cette matrice, il possédera un accès dʼadministrateur local.

AuthorizationGroups : Des groupes servant à gérer des droits dʼautorisation intégrés ou définis de façon personnalisée. Le droit est accordé à tous les utilisateurs qui font partie du groupe indiqué. Par exemple, lʼadhésion à un groupe attribué au droit dʼautorisation

system.preferences.networkautorise les utilisateurs à modifier des réglages du réseau ousystem.preferences.printingautorise les utilisateurs à modifier les réglages de lʼimprimante.AdditionalGroups : Peut être utilisé par le système dʼexploitation. Par exemple, pour définir lʼaccès

sudo. Toute entrée dans cette matrice crée un groupe au sein du répertoire local si le groupe nʼexiste pas.