Solicitar un certificado a una entidad emisora de certificados de Microsoft

Obtén información sobre cómo usar DCE/RPC y la carga del perfil de certificados de Active Directory para solicitar un certificado.

Con OS X Mountain Lion y posterior, puedes usar el protocolo DCE/RPC. Con DCE/RPC, no necesitas una entidad emisora de certificados (CA, por sus siglas en inglés) web. DCE/RPC también ofrece más flexibilidad cuando seleccionas la plantilla para crear el certificado.

OS X Mountain Lion y posterior son compatibles con los perfiles de certificados de Active Directory (AD) en la interfaz de usuario web del Administrador de perfiles. Puedes implementar perfiles de certificados de AD para usuarios o computadoras en los dispositivos de los clientes de manera automática, o bien descargarlos manualmente.

Obtén información sobre la renovación de certificados basada en perfiles en macOS.

Requisitos de red y del sistema

Un dominio de AD válido

Una CA de servicios de certificados de AD de Microsoft en funcionamiento

Un equipo cliente OS X Mountain Lion o posterior enlazado con AD

Implementación de perfiles

OS X Mountain Lion o posterior es compatible con los perfiles de configuración. Puedes usar perfiles para definir varias configuraciones de cuentas y sistemas.

Puedes enviarles perfiles a los clientes de macOS de diferentes maneras. El método de envío principal es a través del Administrador de perfiles de macOS Server. En OS X Mountain Lion o posterior, puedes usar otros métodos. Puede hacer doble clic en un archivo .mobileconfig en el Finder, o bien usar un servidor de administración de dispositivos móviles (MDM, por sus siglas en inglés) de proveedores independientes.

Detalles de la carga

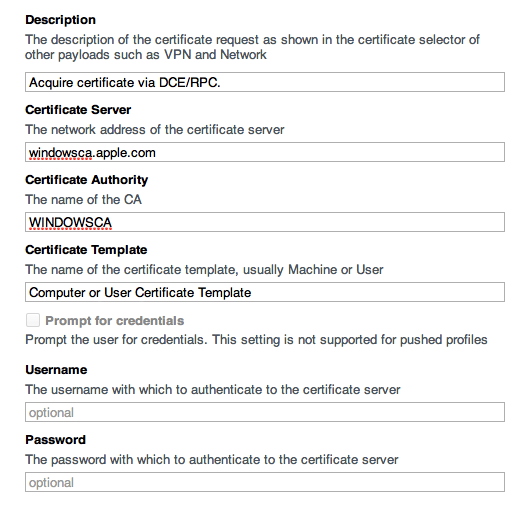

La interfaz del Administrador de perfiles que te permite definir la carga de un certificado de AD incluye los siguientes campos.

Description (Descripción): Escribe una breve descripción de la carga del perfil.

Certificate Server (Servidor de certificados): Escribe el nombre de host completo de tu CA. No escribas “http://” antes del nombre de host.

Certificate Authority (Entidad emisora de certificados): Escribe el nombre corto de tu CA. Puedes determinar este valor a partir del CN de la entrada de AD: CN=, CN=Entidades emisoras de certificados, CN=Servicios de claves públicas, CN=Servicios, CN=Configuración,

Certificate Template (Plantilla de certificado): Ingresa la planilla de certificado que deseas en tu entorno. El valor predeterminado del certificado de un usuario es User (Usuario). El valor predeterminado del certificado de una computadora es Machine (Máquina).

Certificate Expiration Notification Threshold (Umbral de notificación del vencimiento del certificado): Este es el valor entero que define la cantidad de días restantes antes de que venza el certificado y macOS muestre una notificación de vencimiento. El valor debe ser mayor que 14 y menor que la duración máxima del certificado en días.

RSA Key Size (Tamaño de clave RSA): Es el valor entero del tamaño de la clave privada, que señala la solicitud de firma de certificados (CSP, por sus siglas en inglés). Los posibles valores incluyen 1024, 2048, 4096, etc. La plantilla seleccionada, que se define en tu CA, ayuda a definir el valor del tamaño de clave que se debe usar.

Prompt for credentials (Solicitar credenciales): Ignora esta opción en los certificados para computadoras. Para certificados de usuario, esta configuración solo se aplica si seleccionas la opción de descarga manual para la implementación de perfiles. Cuando el perfil está instalado, se le pedirá al usuario que introduzca las credenciales.

User name (Nombre de usuario): Ignora este campo en los certificados para computadoras. Este campo es opcional en los certificados para computadoras. Puedes escribir un nombre de usuario de AD como fundamento para el certificado solicitado.

Password (Contraseña): Ignora este campo en los certificados para computadoras. Escribe la contraseña que está asociada con el nombre de usuario de AD en los certificados para computadoras, si lo hiciste.

Solicitar un certificado para computadoras

Asegúrate de que estés usando macOS Server con el servicio Administrador de perfiles activado para Administración de dispositivos y enlazado con AD.

Usar una combinación de perfiles de certificados de AD compatible

Certificado solo para computadora/máquina, entregado automáticamente al cliente OS X Mountain Lion o posterior

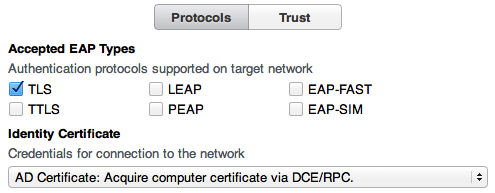

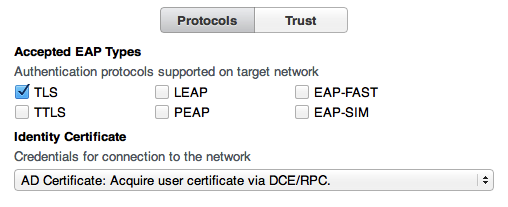

Certificado integrado en el perfil de red para autenticación EAP-TLS 802.1x

Certificado integrado en perfil VPN para autenticación de certificados por máquinas

Certificado integrado en perfiles red/EAP-TLS y VPN

Implementar una carga del Administrador de perfiles

Vincula el cliente OS X Mountain Lion o posterior con AD. Puedes usar un perfil, la interfaz gráfica de usuario o la interfaz de línea de comandos en el cliente para vincular al cliente.

Instala el certificado de la CA emisora o de otra CA en el cliente para que este cuente con una cadena de confianza completa. También puedes usar un perfil para instalarlo.

Selecciona enviar el perfil de certificados de AD mediante envío automático vía push o descarga manual para el perfil del dispositivo o del grupo de dispositivos.

Si seleccionas envío automático vía push, puedes usar la Administración de dispositivos del Administrador de perfiles de macOS Server para registrar al cliente.

Define la carga del certificado de AD para un dispositivo o un grupo de dispositivos inscrito. Para conocer las descripciones de los campos de la carga, consulta la sección anterior “Detalles de la carga”.

Puedes definir una carga de red para TLS por cable o inalámbrica para el mismo perfil de dispositivo o grupo de dispositivos. Selecciona la carga del certificado de AD configurada como credencial. Puedes definir una carga para Wi-Fi o Ethernet.

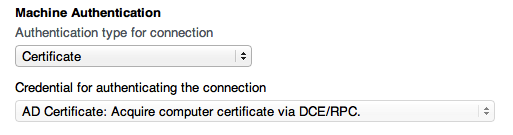

Define un perfil VPN IPSec (Cisco) a través de un dispositivo o grupo de dispositivos. Selecciona la carga del certificado de AD configurada como credencial.

La autenticación de máquinas basada en certificados solo es compatible con túneles VPN IPSec. Otros tipos de VPN requieren métodos de autenticación distintos.

Puedes completar el campo Nombre de la cuenta con una cadena de marcadores de posición.

Guarda el perfil. Con el envío automático vía push, el perfil se implementará en la computadora registrada a través de la red. El certificado de AD usa las credenciales de AD de la computadora para completar la CSR.

Si usas la descarga manual, conéctate al portal del usuario del Administrador de perfiles desde el cliente.

Instala el perfil del dispositivo o grupo de dispositivos disponible.

Asegúrate de que la nueva clave privada y el certificado residan ahora en el llavero del sistema del cliente.

Puedes implementar un perfil de dispositivo que combine cargas de certificado, directorio, certificado de AD, red (TLS) y VPN. El cliente procesa las cargas en el orden adecuado para que cada procesamiento se realice correctamente.

Solicitar un certificado de usuario

Asegúrate de que estés usando macOS Server con el servicio Administrador de perfiles activado para Administración de dispositivos y enlazado con AD.

Usar una combinación de perfiles de certificados de AD compatible

Certificado solo para usuarios, entregado automáticamente a clientes que usen OS X Mountain Lion o posterior

Certificado integrado en el perfil de red para autenticación EAP-TLS 802.1x

Implementar una carga del Administrador de perfiles

Vincula al cliente con AD. Puedes usar un perfil, la interfaz gráfica de usuario o la interfaz de línea de comandos en el cliente para vincular al cliente.

Activa la creación de cuentas móviles de AD en el cliente de acuerdo con la política del entorno. Puedes activar esta función con un perfil (Movilidad), la interfaz gráfica del usuario en el cliente o la línea de comandos del cliente, por ejemplo:

sudo dsconfigad -mobile enableInstala el certificado de la CA emisora o de otra CA en el cliente para que este cuente con una cadena de confianza completa. También puedes usar un perfil para instalarlo.

Selecciona enviar el perfil de certificados de AD mediante el envío automático vía push o descargar manual para el perfil de usuario o grupo de usuarios de AD. Debes otorgarle un permiso al usuario o grupo para que puedan acceder al servicio Administrador de perfiles.

Si seleccionas envío automático vía push, puedes usar la Administración de dispositivos del Administrador de perfiles de macOS Server para registrar al cliente. Asocia la computadora del cliente con el usuario de AD que se mencionó anteriormente.

Define la carga de certificados de AD para el mismo perfil de usuario o grupo de AD. Para ver las descripciones de los campo de la carga, consulta la sección Detalles de la carga.

Puedes definir una carga de red para TLS por cable o inalámbrica para el mismo perfil de usuario o grupo de AD. Selecciona la carga del certificado de AD configurada como credencial. Puedes definir una carga para Wi-Fi o Ethernet.

Inicia sesión en el cliente con la cuenta de usuario de AD que tiene acceso al servicio Administrador de perfiles. Con el envío automático vía push, cuando inicias sesión, obtienes el ticket otorgador de ticket (TGT, por sus siglas en inglés) de Kerberos. El TGT servirá de plantilla de identidad para el certificado de usuario solicitado.

Si usas la descarga manual, conéctate al portal del usuario del Administrador de perfiles.

Instala el perfil del dispositivo o grupo disponible.

Si es necesario, ingresa tu nombre de usuario y contraseña.

Ejecuta Acceso a Llaveros. Asegúrate de que el llavero de inicio de sesión tenga una clave privada y un certificado de usuario emitido por la entidad emisora de certificados de Microsoft.

Puedes implementar un perfil de usuario que combine el certificado, el certificado de AD y la red (TLS). Los clientes que usan OS X Mountain Lion o posterior procesan las cargas en el orden adecuado para que cada procesamiento se realice correctamente.

La información acerca de los productos no fabricados por Apple o la de los sitios web independientes no controlados ni probados por Apple se ofrece sin ninguna recomendación o aprobación. Apple no asume ninguna responsabilidad respecto a la selección, el rendimiento o el uso de los sitios web o los productos de terceros. Apple no emite ninguna declaración sobre la precisión o la confiabilidad de los sitios web de terceros. Comunícate con el proveedor para obtener más información.