Implementer Attestering af administreret enhed

Attestering af administreret enhed er en effektiv teknologi til at sikre administrerede enheder, som kan bidrage til at forhindre mange typer angreb, herunder sløring af enhedsegenskaber, nøgleuddragelse og efterligning. Attestering af administreret enhed består af to teknologier:

Attestering af enhedsoplysninger informerer om attesterede egenskaber for en administreret enhed som svar på forespørgslen

DeviceInformationfra tjenesten til enhedsadministration. Det giver tjenesten til enhedsadministration vigtige oplysninger om sikkerhed og overholdelse af kravene for en enhed.ACME-attestering beviser en enheds id over for modtagerparter. Den leverer et hardwarebundet id på en enhed. Når klienten anmoder om et certifikat fra en ACME-server, leverer den de samme attesterede egenskaber.

Disse to teknologier er stærke byggesten, som giver dig mulighed for at oprette en arkitektur med nul tillid baseret på Apple-enheder. Det er vigtigt at bemærke, at organisationer kun får sikkerhedsmæssige fordele, hvis implementeringsmodellen, der er bygget op omkring administrerede enheder, integrerer attesteringer korrekt. Denne side beskriver nogle mulige implementeringsmodeller.

Komponenter

En implementeringsmodel baseret på attestering af administreret enhed indeholder følgende komponenter:

Enheden: Enheden, der administreres, dvs. en iPhone, iPad, Mac, et Apple TV eller en Apple Vision Pro.

Tjenesten til enhedsadministration: Tjenesten, der administrer enhederne vha. protokollen til enhedsadministration.

ACME-serveren: Serveren, der udsteder klientcertifikater til enheder.

Modtagerparter: De parter, der bruger id’ets certifikat. De omfatter webservere, VPN-servere, modtagere af signerede e-mailbeskeder osv. Tjenesten til enhedsadministration fungerer også som modtagerpart.

Implementeringsmodeller

Dette dokument beskriver tre implementeringsmodeller, som har en stigende grad af fleksibilitet samt stadigt større krav til infrastruktur og integrationer:

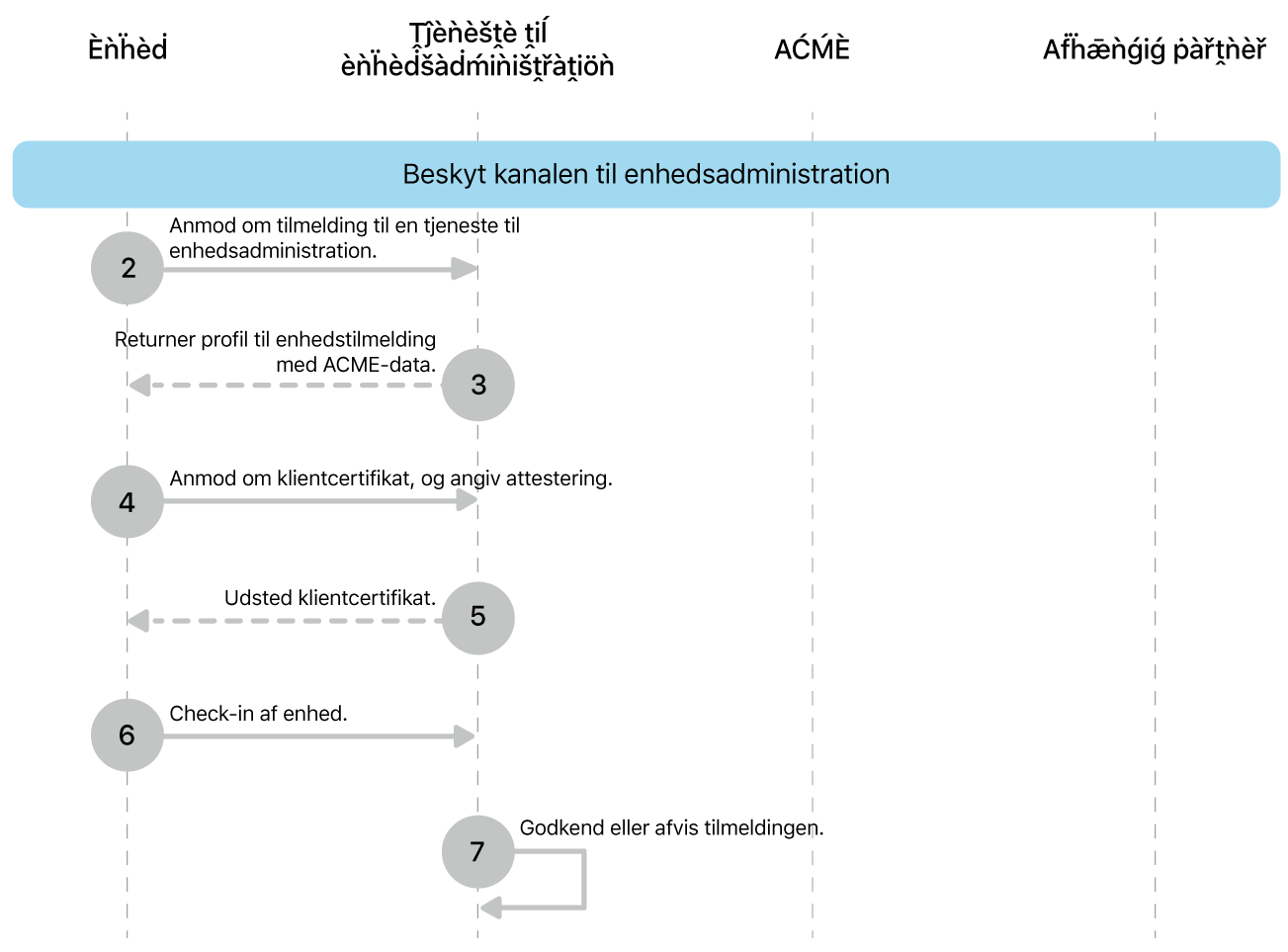

Sikring af kanalen til enhedsadministration: Denne model giver større sikkerhed i kommunikationen mellem en enhed og tjenesten til enhedsadministration. Den sikrer, at tjenesten til enhedsadministration ved, hvilken enhed den administrerer, og den giver stærke beviser for, at enheden overholder organisationens politikker.

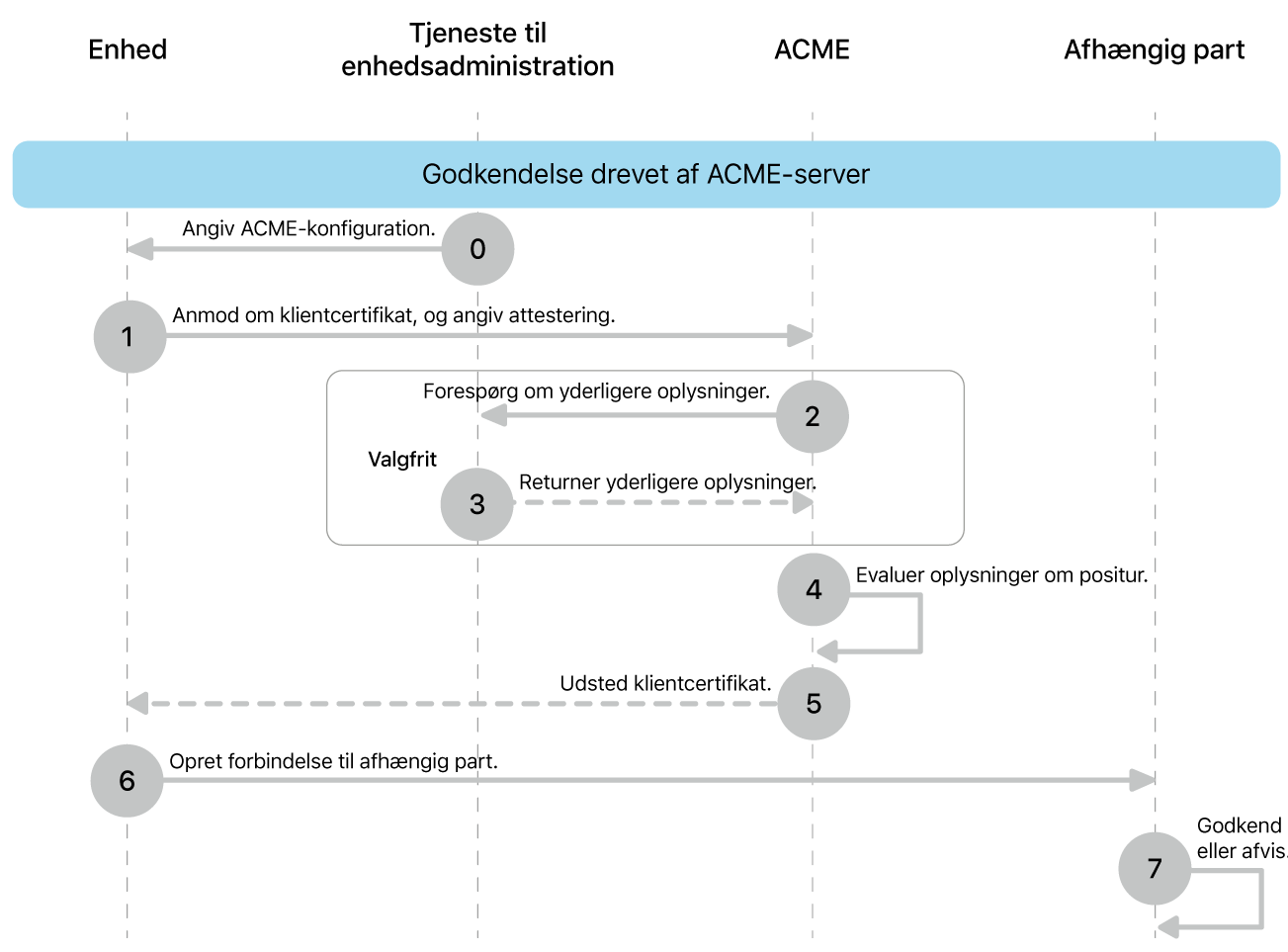

ACME-serverstyret autorisation: Dette giver certifikatmyndigheden kontrol over godkendelse og autorisation af enheden. Modtagerparter vurderer kun, om certifikatet er gyldigt og udstedt af en godkendt certifikatmyndighed.

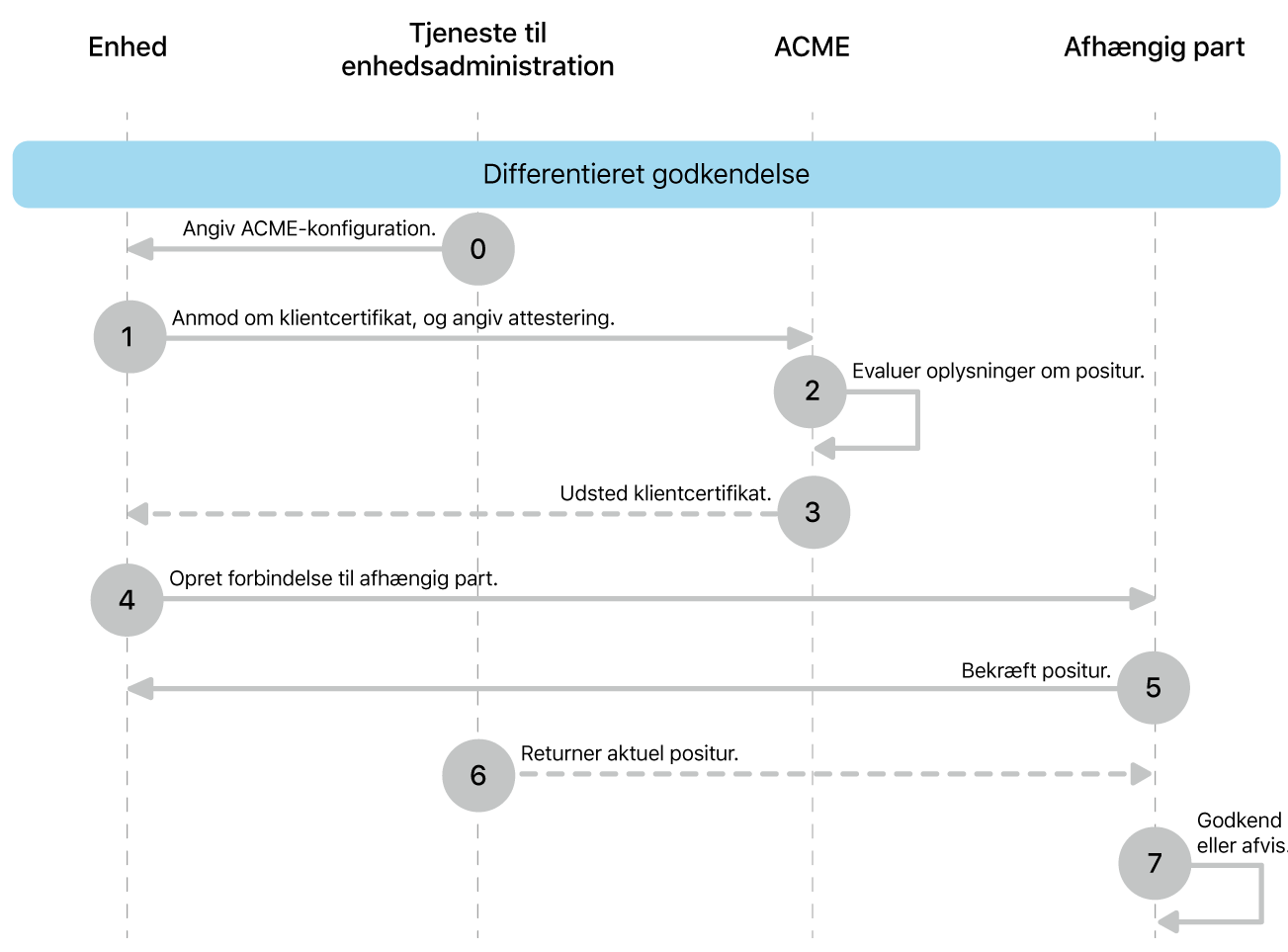

Differentieret autorisation: ACME-serveren er ansvarlig for godkendelse, og modtagerparter udfører autorisation baseret på godkendelsen. Dermed er det muligt for hver modtagerpart at træffe sin egen, differentierede beslutning om autorisation.

Implementeringsmodellen med sikring af kanalen til enhedsadministration

Protokollen til enhedsadministration kræver, at enheden godkender sig selv over for tjenesten til enhedsadministration vha. et klient-id. Dette id leveres under enhedstilmelding. I denne implementeringsmodel bruges der ACME-attestering til levering af klientens id. Det giver tjenesten til enhedsadministration en meget stærk forsikring om, at hver indgående forbindelse blev startet af den samme gyldige Apple-enhed, som blev tilmeldt. Når tilmeldingen ikke er en brugertilmelding, har tjenesten til enhedsadministration også meget stærke beviser for enhedens serienummer og UDID.

I denne implementeringsmodel bruges de udstedte id’er kun af administrerede enheder til at godkende over for tjenesten til enhedsadministration. Det betyder, at tjenesten til enhedsadministration også er modtagerparten og normalt den instans, der udsteder certifikater.

Hvis denne implementeringsmodel skal bruges, leveres id’et på tilmeldingstidspunktet ved at give enheden en tilmeldingsprofil, som indeholder ACME-data (selvom det er muligt at “opgradere” en eksisterende tilmelding, der ikke brugte attestering af administreret enhed fra starten). Ved hjælp af de angivne oplysninger kontakter enheden ACME-komponenten i tjenesten til enhedsadministration for at anmode om et certifikat. Du kan også bruge specielle regler, men normalt udstedes der et certifikat, hvis:

Enheden er kendt i forvejen, f.eks. fordi den er registreret i Apple School Manager eller Apple Business Manager.

Enheden er relateret til en tilmelding, der er godkendt af en bruger.

Efter at enheden er tilmeldt, kan tjenesten til enhedsadministration desuden tilbageholde apps, konfigurationer og konti, indtil enheden opfylder organisationens krav. Det sker ved at bruge attestering af enhedsoplysninger til at sende forespørgsler om attesterede dynamiske egenskaber, f.eks. operativsystemversion og status for FileVault.

Samme metode kan bruges til at anmode om en ny attestering, når der sker relevante ændringer.

En mere kompleks indstilling til dette scenarie omfatter en ACME-server, der ikke er en del af tjenesten til enhedsadministration. Det kræver enten en integration mellem ACME og tjenesten til enhedsadministration, så der kan hentes oplysninger om enheden og status for godkendelse af tilmeldingen, eller udstedelse af certifikater, som indeholder vedvarende oplysninger fra attesteringen, så tjenesten til enhedsadministration kan udføre sin tillidsevaluering.

Implementeringsmodel med ACME-serverstyret autorisation

I denne implementeringsmodel er autorisation af en enhed kun baseret på, om det udstedte certifikat er godkendt. Under ACME-processen beslutter ACME-serveren, om der skal udstedes et certifikat. Hvis beslutningen kræver andre oplysninger end dem, der findes i attesteringscertifikatet, skal ACME-serveren indhente dem. ACME-serveren udsteder kun et certifikat, hvis dens tillidsevaluering er bestået, og enheden opfylder de kriterier, der er defineret af organisationen.

Hvis organisationen f.eks. kræver, at godkendte enheder skal tilmeldes en tjeneste til enhedsadministration, skal der være en forbindelse mellem ACME og tjenesten til enhedsadministration.

Denne implementeringsmodel fungerer bedst, når der er mange modtagerparter, som bruger de samme betingelser til autorisation. Når ACME-serveren har udført sin tillidsevaluering, behøver modtagerparterne kun at udføre standardmæssig certifikatgodkendelse og tillidsevaluering for at bekræfte adgang.

Bemærk: Afhængigt af dine sikkerhedskrav bør du overveje, hvordan implementeringen håndterer enheder, der har mistet deres autorisation, f.eks. ved at justere certifikatets gyldighedsperiode eller kontrollen af tilbagekaldelse, som udføres af modtagerparten.

Implementeringsmodel med differentieret autorisation

I denne implementeringsmodel er ACME-serveren kun ansvarlig for at udstede et certifikat, der godkender enheden. Modtagerparterne træffer beslutninger om autorisation, hver gang de evaluerer enhedens identitetscertifikat og anvender deres egne, individuelle autorisationsregler.

ACME-serveren bør inkludere alle oplysninger uden status i det udstedte certifikat, som modtagerparter har brug for til at identificere og godkende enheden, f.eks. alle data, som ACME-serveren modtog i attesteringscertifikatet.

Når enheden opretter forbindelse, kan modtagerparten – ud over at bekræfte godkendelsen af det udstedte certifikat – også sende forespørgsler til tjenesten til enhedsadministration om eventuelle dynamiske egenskaber. På den måde kan beslutninger om autorisation baseres på opdaterede oplysninger, og de kan også understøtte hændelser, hvor autorisation skal fjernes eller opnås igen. Afhængigt af organisationens krav og hvor vigtigt det er for modtagerparten, kan beslutninger om autorisation også gemmes i bufferen i et defineret tidsrum for at håndtere gentagne forbindelseshændelser og fremskynde beslutninger om autorisation.