Apple 平台部署

- 欢迎使用

- Apple 平台部署介绍

- 新功能

-

-

- 声明式状态报告

- 声明式 App 配置

- 认证凭证和身份资源声明

- 后台任务管理声明式

- “日历”声明式配置

- “证书”声明式配置

- “通讯录”声明式配置

- Exchange 声明式配置

- “谷歌账户”声明式配置

- LDAP 声明式配置

- 旧有交互式描述文件的声明式配置

- 旧有描述文件声明式配置

- “邮件”声明式配置

- 数学笔记和计算器 App 声明式配置

- “密码”声明式配置

- “通行密钥证明”声明式配置

- Safari 浏览器浏览管理声明式配置

- Safari 浏览器扩展管理声明式配置

- “屏幕共享”声明式配置

- 服务配置文件声明式配置

- “软件更新”声明式配置

- “软件更新”设置声明式配置

- 储存空间管理声明式配置

- “已订阅的日历”声明式配置

-

-

- 辅助功能有效负载设置

- “Active Directory 证书”有效负载设置

- “隔空播放”有效负载设置

- “隔空播放安全性”有效负载设置

- “隔空打印”有效负载设置

- “App 锁定”有效负载设置

- “关联域”有效负载设置

- “自动化证书管理环境” (ACME) 有效负载设置

- “自治单 App 模式”有效负载设置

- “日历”有效负载设置

- “蜂窝网络”有效负载设置

- “蜂窝专用网络”有效负载设置

- “证书偏好设置”有效负载设置

- “证书撤销”有效负载设置

- “证书透明度”有效负载设置

- “证书”有效负载设置

- “会议室显示器”有效负载设置

- “通讯录”有效负载设置

- “内容缓存”有效负载设置

- “目录服务”有效负载设置

- “DNS 代理”有效负载设置

- “DNS 设置”有效负载设置

- “程序坞”有效负载设置

- “域”有效负载设置

- “节能”有效负载设置

- Exchange ActiveSync (EAS) 有效负载设置

- Exchange Web 服务 (EWS) 有效负载设置

- “可扩展单点登录”有效负载设置

- “可扩展单点登录 Kerberos”有效负载设置

- “扩展”有效负载设置

- “文件保险箱”有效负载设置

- “访达”有效负载设置

- “防火墙”有效负载设置

- “字体”有效负载设置

- “全局 HTTP 代理”有效负载设置

- “谷歌账户”有效负载设置

- “主屏幕布局”有效负载设置

- 身份有效负载设置

- “身份偏好设置”有效负载设置

- “内核扩展策略”有效负载设置

- LDAP 有效负载设置

- “无人值守管理”有效负载设置

- “锁屏信息”有效负载设置

- 登录窗口有效负载设置

- “管理式登录项”有效负载设置

- 邮件有效负载设置

- “网络使用规则”有效负载设置

- “通知”有效负载设置

- “家长控制”有效负载设置

- “密码”有效负载设置

- “打印”有效负载设置

- “隐私偏好设置策略控制”有效负载设置

- “中继”有效负载设置

- SCEP 有效负载设置

- “安全性”有效负载设置

- “设置助理”有效负载设置

- “单点登录”有效负载设置

- “智能卡”有效负载设置

- “已订阅的日历”有效负载设置

- “系统扩展”有效负载设置

- “系统迁移”有效负载设置

- “时间机器”有效负载设置

- “电视遥控器”有效负载设置

- Web Clip 有效负载设置

- “网页内容过滤器”有效负载设置

- Xsan 有效负载设置

-

- 词汇表

- 文稿修订历史

- 版权和商标

部署管理式设备证明

管理式设备证明是一项用于保护管理式设备的强大技术,有助于抵御多种攻击类型,包括设备属性混淆、密钥提取和身份冒充。管理式设备证明由两种技术组成:

设备信息证明可提供管理式设备的已证明属性,以响应设备管理服务

DeviceInformation查询。这可向设备管理服务提供与设备相关的重要安全性和合规信息。ACME 证明可向依赖方证明设备的身份。它会在设备上预置硬件绑定身份。当客户端向 ACME 服务器请求证书时,它可提供此类相同的已证明属性。

这两种技术是可让你基于 Apple 设备创建零信任架构的强大构成部分。需要注意的是,只有在围绕管理式设备构建的部署模型正确整合证明时,组织才能获得安全优势。此页面描述了一些可能的部署模型。

组成部分

围绕管理式设备证明构建的部署模型包含以下组成部分:

设备:正受管理的设备,可以是 iPhone、iPad、Mac、Apple TV 或 Apple Vision Pro。

设备管理服务:使用设备管理协议管理设备的服务。

ACME 服务器:向设备颁发客户端证书的服务器。

依赖方:使用身份证书的相关方。其包括网页服务器、VPN 服务器、已签名电子邮件的收件人等。设备管理服务也会充当依赖方。

部署模型

此文稿描述了三种部署模型,其灵活性以及对基础架构要求和集成的需求依次递增:

保护设备管理通道:此模型加强了设备与设备管理服务之间的通信。这可确保设备管理服务知道自己正管理哪台设备,并提供有力证据证明该设备符合组织策略。

ACME 服务器驱动的授权:这使证书颁发机构可控制设备的认证和授权。依赖方仅会评估证书是否有效以及是否由受信任的证书颁发机构所颁发。

差异化授权:ACME 服务器负责认证,依赖方基于认证执行授权。这可让每个依赖方作出各自的差异化授权决定。

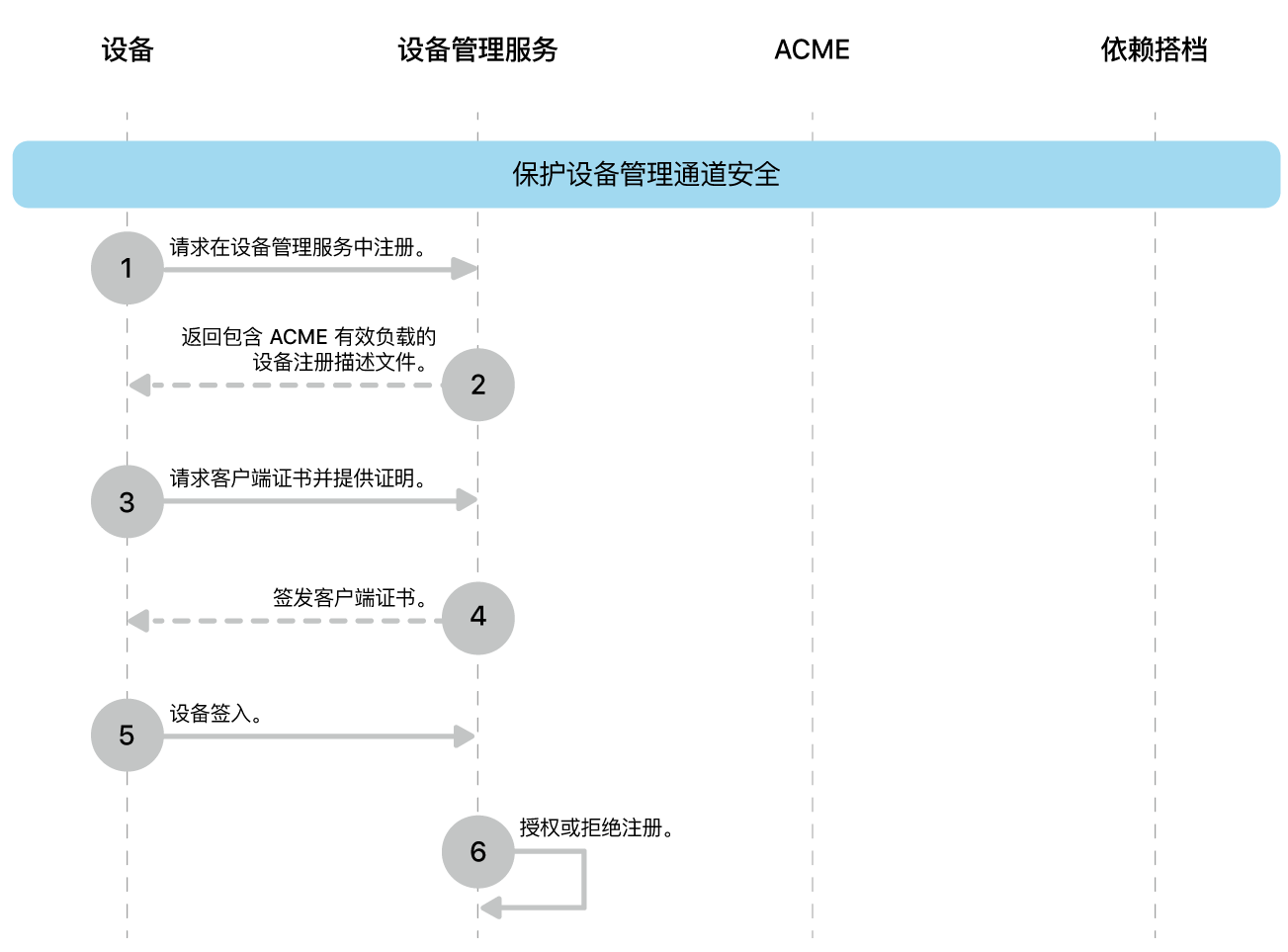

保护设备管理通道部署模型

设备管理协议要求设备使用客户端身份向设备管理服务进行自认证。此身份在设备注册期间预置。在此部署模型中,客户端身份的预置会使用 ACME 证明。这可向设备管理服务强力保证每个传入连接均由相同已注册的合法 Apple 设备发起。若注册方式并非用户注册,设备管理服务还会拥有关于设备序列号和 UDID 的强有力证据。

在此部署模型中,签发的身份仅由管理式设备用于向设备管理服务进行认证。这意味着设备管理服务同时也是依赖方,且通常是颁发证书的实例。

为了使用此部署模型,在注册时会通过为设备提供包括 ACME 有效负载的注册描述文件来预置身份(尽管有可能“升级”最初未使用管理式设备证明的现有注册)。设备会使用提供的信息联系设备管理服务的 ACME 组件请求证书。 你也可以使用自定义规则,但通常会在以下情况颁发证书:

事先已知设备,例如其已在 Apple 校园教务管理或 Apple 商务管理中注册。

设备与用户认证的注册有关。

设备注册后,设备管理服务可通过使用设备信息证明查询已证明的动态属性(如操作系统版本和文件保险箱状态),在设备满足组织要求之前额外保留 App、配置和账户。

发生相关更改时,可使用相同方法请求新证明。

此场景的较复杂设置会涉及设备管理服务之外的 ACME 服务器。这需要 ACME 与设备管理服务之间的集成以获取有关设备和注册认证状态的信息,或者颁发包含来自证明的持续性信息的证书以使设备管理服务可执行其信任评估。

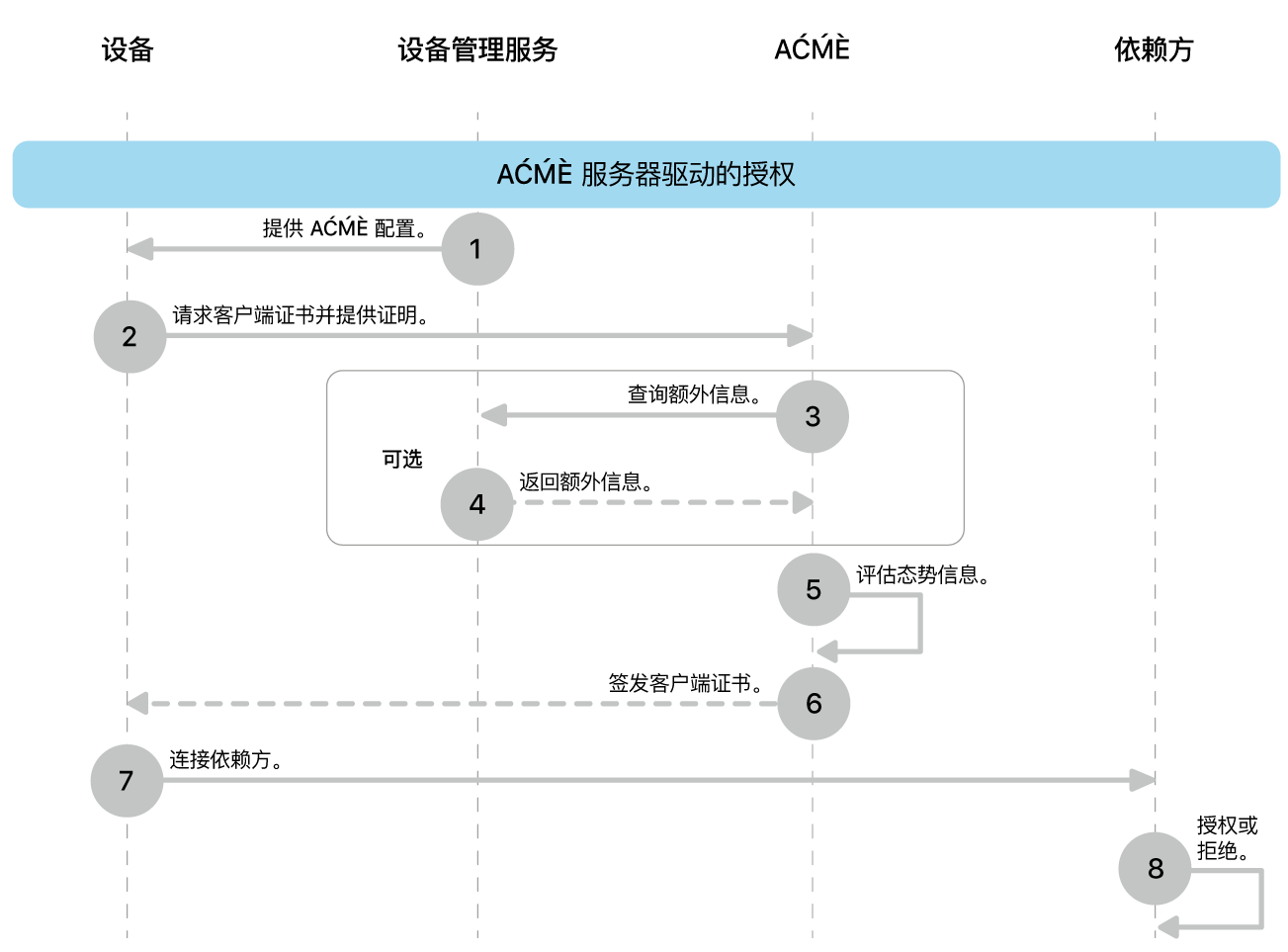

ACME 服务器驱动的授权部署模型

在此部署模型中,设备的授权仅基于所颁发的证书是否受信任。在 ACME 流程期间,ACME 服务器会决定是否颁发证书。如果该决定需要证明证书之外的任何信息,ACME 服务器必须进行收集。只有在其信任评估通过且设备符合组织定义的条件时,ACME 服务器才会颁发证书。

例如,若组织要求授权设备必须在设备管理服务中注册,则 ACME 与设备管理服务之间需要建立连接。

在有许多使用相同授权条件的依赖方时,此部署模型的效果最佳。在 ACME 服务器执行其信任评估后,依赖方只需执行标准证书验证和信任评估即可验证访问。

【注】根据安全性要求,你可能需要考虑部署如何处理已失去授权的设备,例如通过调整证书有效期或依赖方执行的撤销检查。

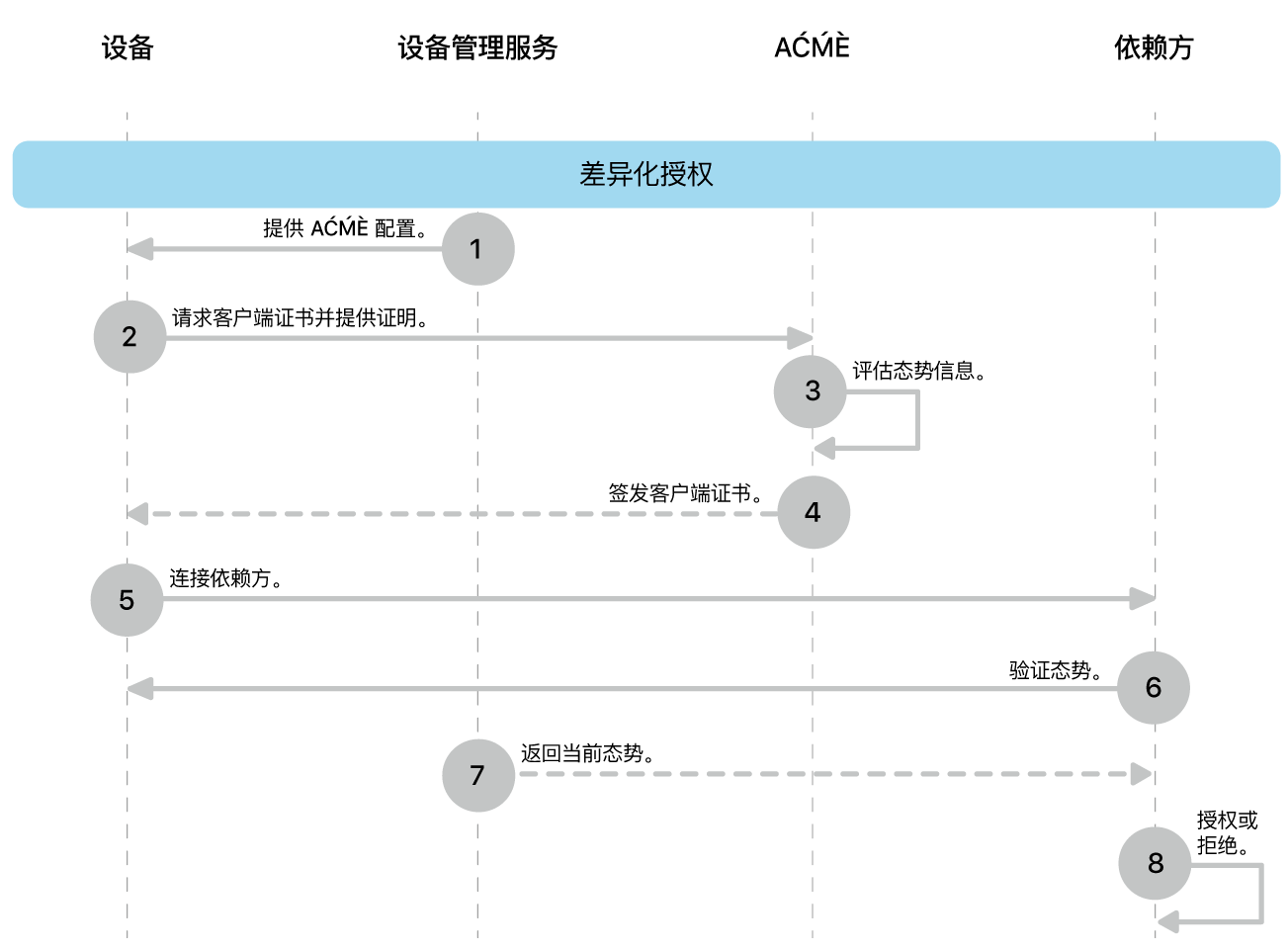

差异化授权部署模型

在此部署模型中,ACME 服务器仅负责颁发认证设备的证书。依赖方每次评估设备的身份证书并应用其各自授权规则时,都会确定授权。

ACME 服务器应在颁发的证书中包括依赖方识别和授权设备所需的任何无状态信息,例如 ACME 服务器在证明证书中收到的任何数据。

设备连接时,除了验证所颁发证书的可信度外,依赖方还可向设备管理服务查询任何动态属性。这可让授权决定基于最新信息,还可支持取消授权和重新授权事件。根据组织要求和依赖方的关键度,授权决定也可能会在定义的一段时间内缓存,从而处理重复的连接事件并加快授权决定。