从 Microsoft 证书颁发机构请求证书

了解如何使用 DCE/RPC 和 Active Directory 证书描述文件有效负载来请求证书。

借助 OS X Mountain Lion 和更高版本,你可以使用 DCE/RPC 协议。DCE/RPC 无需已启用 Web 的证书颁发机构 (CA)。通过 DCE/RPC,还能更灵活地选取用于创建证书的模板。

OS X Mountain Lion 和更高版本针对描述文件管理器的 Web UI 中的 Active Directory (AD) 证书描述文件提供支持。你可以通过自动或手动下载方式将电脑或用户 AD 证书描述文件部署到客户端设备。

了解有关“macOS 中基于描述文件的证书续订”的更多信息。

网络和系统要求

有效的 AD 域

正常工作的 Microsoft AD 证书服务 CA

绑定到 AD 的 OS X Mountain Lion 或更高版本客户端系统

描述文件的部署

OS X Mountain Lion 及更高版本支持配置描述文件。你可以使用描述文件来定义许多系统和帐户设置。

你可以通过多种方式向 macOS 客户端传送描述文件。主要传送方式是 macOS 服务器描述文件管理器。在 OS X Mountain Lion 或更高版本中,你可以使用一些其他方法。你可以连按两次“访达”中的 .mobileconfig 文件,或使用第三方移动设备管理 (MDM) 服务器。

有效负载详细信息

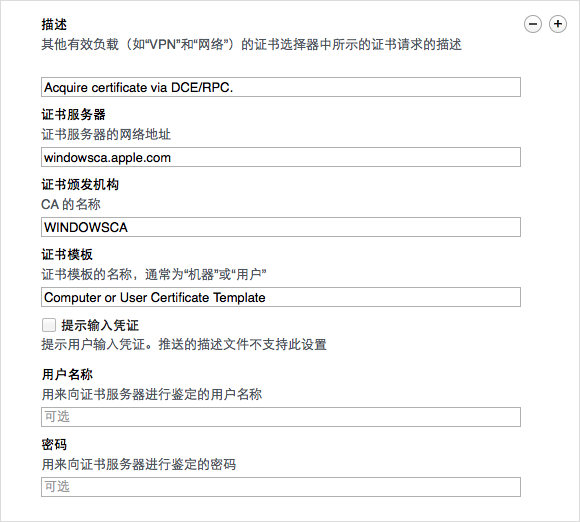

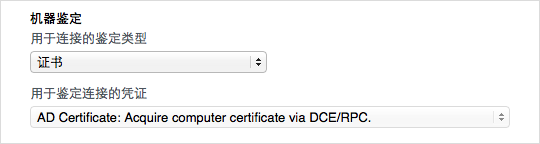

用于定义 AD 证书有效负载的描述文件管理器界面包含下列栏位。

描述:输入描述文件有效负载的简短描述。

证书服务器:键入 CA 完全有效的主机名。请不要在主机名前键入“http://”。

证书颁发机构:输入 CA 的短名称。你可以根据 AD 条目的 CN 确定该值: CN=、CN=证书颁发机构、CN=公共密钥服务、CN=服务、CN=配置

证书模板:输入你的环境中所需的证书模板。默认用户证书值为“用户”。默认电脑证书值为“计算机”。

证书到期通知阈值:这是定义证书到期且 macOS 显示到期通知前的天数的整数值。该值必须大于 14,小于证书的最长有效期(以天为单位)。

RSA 密钥大小:这是用于签署证书签名请求 (CSR) 的专用密钥的大小整数值。可能的值包括 1024、2048、4096 等。所选的模板已在你的 CA 中定义,可帮助定义要使用的密钥大小值。

凭证提示:对于电脑证书,请忽略此选项。对于用户证书,仅当你选取“手动下载”作为描述文件传送方式时,此设置才适用。描述文件安装后,系统会提示用户输入凭证。

用户名:对于电脑证书,请忽略此栏位。对于用户证书,此栏位为选填项。你可以输入 AD 用户名作为所请求证书的基础。

密码:对于电脑证书,请忽略此栏位。对于用户证书,如果你已输入 AD 用户名,请键入与其相关联的密码。

请求电脑证书

请确保你使用的 macOS 服务器针对“设备管理”启用了描述文件管理器服务,且已绑定到 AD。

使用受支持的 AD 证书描述文件组合

仅限电脑/计算机证书,自动传送至 OS X Mountain Lion 或更高版本客户端

整合到网络描述文件的证书,适用于 EAP-TLS 802.1x 认证

整合到 VPN 描述文件的证书,适用于基于计算机的证书认证

整合到网络/EAP-TLS 和 VPN 描述文件的证书

部署描述文件管理器有效负载

将 OS X Mountain Lion 或更高版本的客户端绑定到 AD。你可以使用描述文件、客户端上的 GUI 或客户端上的 CLI 绑定客户端。

在客户端上安装签发 CA 或其他 CA 证书,使其配有完整的信任链。你还可以使用描述文件进行安装。

选取通过设备或设备组描述文件的“自动推送”功能或“手动下载”功能传送 AD 证书描述文件。

如果选取“自动推送”功能,你可以使用 macOS 服务器的描述文件管理器设备管理来注册此客户端。

定义已注册的设备或设备组的 AD 证书有效负载。对于有效负载栏位描述,请参阅上文的“有效负载详细信息”部分。

你可以为同一设备或设备组描述文件定义有线或无线 TLS 的网络有效负载。选择已配置的 AD 证书有效负载作为凭证。你可以针对 Wi-Fi 或以太网定义有效负载。

通过设备或设备组定义 IPSec (Cisco) VPN 描述文件。选择已配置的 AD 证书有效负载作为凭证。

基于证书的计算机认证仅支持 IPSec VPN 隧道。其他 VPN 类型要求使用不同的认证方法。

你可以使用占位符字符串填充帐户名称栏位。

存储描述文件。借助“自动推送”功能,描述文件将通过网络部署至已注册的电脑。AD 证书使用电脑的 AD 凭证来填充 CSR。

如果你使用的是“手动下载”功能,请从客户端连接到描述文件管理器用户门户。

安装可用的设备或设备组描述文件。

请确保全新专用密钥和证书现在位于客户端上的系统钥匙串中。

你可以部署包含证书、目录、AD 证书、网络 (TLS) 和 VPN 有效负载的设备描述文件。客户端会按照适当的顺序处理有效负载,使每个有效负载操作都能成功。

请求用户证书

请确保你使用的 macOS 服务器针对“设备管理”启用了描述文件管理器服务,且已绑定到 AD。

使用受支持的 AD 证书描述文件组合

仅限用户证书,自动传送至 OS X Mountain Lion 或更高版本客户端

整合到网络描述文件的证书,适用于 EAP-TLS 802.1x 认证

部署描述文件管理器有效负载

将客户端绑定到 AD。你可以使用描述文件、客户端上的 GUI 或客户端上的 CLI 绑定客户端。

根据环境政策,启用客户端上的 AD 移动帐户创建。你可以通过描述文件(移动)、客户端上的 GUI 或客户端命令行启用此功能,例如:

sudo dsconfigad -mobile enable在客户端上安装签发 CA 或其他 CA 证书,使其配有完整的信任链。你还可以使用描述文件进行安装。

选取通过 AD 用户或用户组描述文件的“自动推送”功能或“手动下载”功能传送 AD 证书描述文件。你必须向用户或群组授予描述文件管理器服务的访问权限。

如果选取“自动推送”功能,你可以使用 macOS 服务器描述文件管理器设备管理来注册此客户端。将客户端电脑与上文所述的 AD 用户相关联。

针对同一 AD 用户或群组描述文件定义 AD 证书有效负载。有关有效负载栏位的描述,请参阅“有效负载详细信息”。

你可以为同一 AD 用户或群组描述文件定义有线或无线 TLS 的网络有效负载。选择已配置的 AD 证书有效负载作为凭证。你可以针对 Wi-Fi 或以太网定义有效负载。

使用具有描述文件管理器服务访问权限的 AD 用户帐户登录客户端。借助“自动推送”功能,登录操作能让你获取所需的 Kerberos 授权票据的票据 (TGT)。TGT 可用作所请求用户证书的身份模板。

如果你使用的是“手动下载”功能,请连接到描述文件管理器用户门户。

安装可用的用户或群组描述文件。

出现提示时,输入用户名和密码。

启动“钥匙串访问”。请确保登录钥匙串包含 Microsoft CA 签发的专用密钥和用户证书。

你可以部署包含证书、AD 证书和网络 (TLS) 的用户描述文件。OS X Mountain Lion 或更高版本客户端会按照适当的顺序处理有效负载,从而使每个有效负载操作都能成功。

有关非 Apple 制造的产品或非 Apple 控制或测试的独立网站的信息仅供参考,不代表 Apple 的任何建议或保证。Apple 对于第三方网站或产品的选择、性能或使用不承担任何责任。Apple 对于第三方网站的准确性和可靠性不作任何担保。联系供应商以了解其他信息。