Sealed Key Protection (SKP)

På Apple-enheter som støtter databeskyttelse, beskyttes (eller forsegles) nøkkelkrypteringsnøkkelen (KEK) med målinger av programvaren på systemet, i tillegg til at den knyttes til UID-en som kun er tilgjengelig fra Secure Enclave. På Macer med Apple-chip er beskyttelsen av KEK ytterligere styrket ved å ta med informasjon om sikkerhetsregelsett på systemet, fordi macOS støtter kritiske endringer i sikkerhetsregelsett (som deaktivering av sikker oppstart eller SIP) som ikke støttes på andre plattformer. På Macer med Apple-chip omfatter denne beskyttelsen FileVault-nøkler, siden FileVault implementeres ved hjelp av databeskyttelse (klasse C).

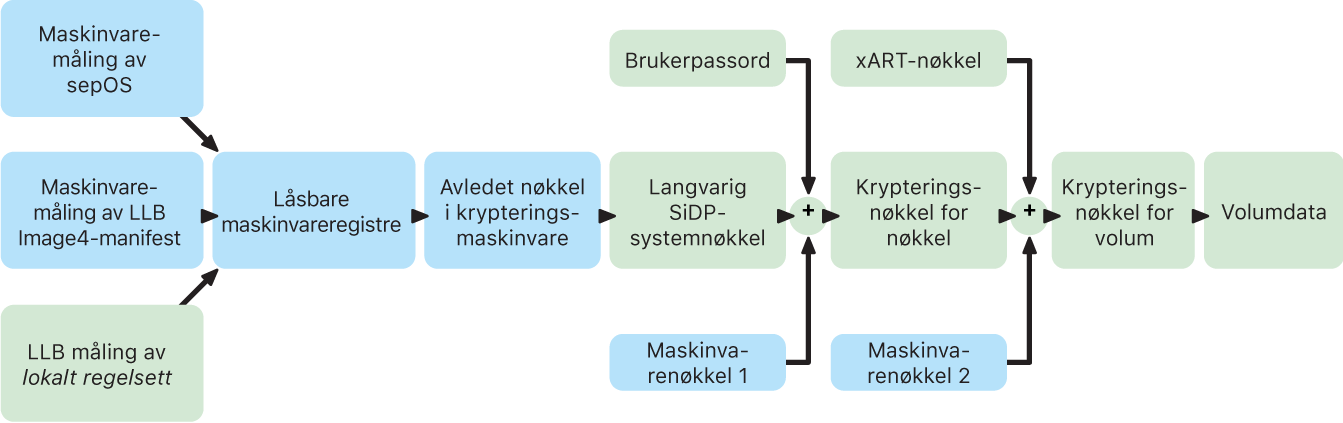

Nøkkelen som er avledet fra integreringen av brukerens passord med den langvarige SKP-nøkkelen og maskinvarenøkkel 1 (UID-en fra Secure Enclave), kalles kodeavledet nøkkel. Denne nøkkelen brukes til å beskytte brukernøkkeletuiet (på alle støttede plattformer) og KEK (kun macOS) og gjør det mulig å bruke biometrisk eller automatisk opplåsing med andre enheter, for eksempel Apple Watch.

Oppstartsovervåkingen for Secure Enclave fanger opp målingen av Secure Enclave-operativsystemet som lastes. Når applikasjonsprosessorens oppstart-ROM måler Image4-listen LLB, inneholder listen en måling av all annen systemparet firmware som også er lastet. LocalPolicy inneholder kjernesikkerhetskonfigurasjonene for macOS-et som lastes. LocalPolicy inneholder også nsih-feltet, som er en hash av Image4-listen til macOS. Image4-listen til macOS inneholder målinger av all macOS-paret firmware og macOS-kjerneoppstartsobjekter som Boot Kernel Collection eller rothashen av det signerte systemvolumet (SSV).

Hvis en angriper uventet får endret noen av de målte firmware-, programvare- eller sikkerhetskonfigurasjonskomponentene over, endrer den målingene lagret i maskinvareregistrene. Endringen av målingene fører til at den kryptomaskinvareavledede rotnøkkelen for systemmåling (SMRK) avleder en annen verdi, noe som bryter forseglingen for nøkkelhierarkiet. Dette fører til at enhetsnøkkelen for systemmåling (SMDK) blir utilgjengelig, som igjen fører til at KEK, og dermed dataene, blir utilgjengelig.

Men når systemet ikke er under angrep, må det ta hensyn til legitime programvareoppdateringer som endrer firmwaremålingene og nsih-feltet i LocalPolicy for å peke på nye macOS-målinger. I andre systemer som forsøker å integrere firmwaremålinger, men som ikke har en kjent, god sannhetskilde, er brukeren nødt til å deaktivere sikkerheten, oppdatere firmware og deretter aktivere på nytt, slik at en ny målingsgrunnlinje kan fanges opp. Dette øker risikoen betydelig for at angriperen kan tukle med firmware under en programvareoppdatering. Systemet får hjelp av det faktum at Image4-listen inneholder alle de nødvendige målingene. Maskinvaren som dekrypterer SMDK med SMRK når målingene samsvarer under en normal oppstart, kan også kryptere SMDK til en foreslått fremtidig SMRK. Ved å spesifisere målingene som forventes etter en programvareoppdatering, kan maskinvaren kryptere en SMDK som er tilgjengelig i et gjeldende operativsystem, slik at det forblir tilgjengelig i et fremtidig operativsystem. På tilsvarende måte, når en kunde legitimt endrer sikkerhetsinnstillingene i LocalPolicy, må SMDK krypteres for fremtidig SMRK basert på målingen for LocalPolicy som LLB beregner ved neste omstart.