Een certificaat van een Microsoft Certificate Authority aanvragen

Lees hier hoe je een certificaat aanvraagt met DCE/RPC en de profiel-payload van het Active Directory-certificaat.

In OS X Mountain Lion en nieuwer kun je het DCE/RPC-protocol gebruiken. Met DCE/RPC heb je geen online Certificate Authority (CA) nodig. Daarnaast biedt DCE/RPC meer flexibiliteit bij het kiezen van een sjabloon voor het aanmaken van het certificaat.

OS X Mountain Lion en nieuwer ondersteunt certificaatprofielen voor Active Directory (AD) in de web-UI van Profielbeheer. Je kunt AD-certificaatprofielen automatisch of via handmatige download voor computers of gebruikers implementeren op client-apparaten.

Lees hier meer over het vernieuwen van certificaten op basis van profielen in macOS.

Netwerk- en systeemvereisten

Een geldig AD-domein

Een werkend Microsoft AD Certificate Services CA

Een clientsysteem in OS X Mountain Lion of nieuwer dat is gekoppeld aan AD

Implementatie van profiel

OS X Mountain Lion en nieuwer ondersteunen configuratieprofielen. Met profielen kun je tal van systeem- en accountinstellingen definiëren.

Er zijn verschillende methoden voor het leveren van profielen aan macOS-clients. De belangrijkste methode om profielen te leveren is Profielbeheer in macOS Server te gebruiken. In OS X Mountain Lion of nieuwer zijn er nog andere methoden beschikbaar. Je kunt bijvoorbeeld dubbelklikken op een .mobileconfig-bestand in de Finder of een MDM-server (Mobile Device Management) van een andere leverancier gebruiken.

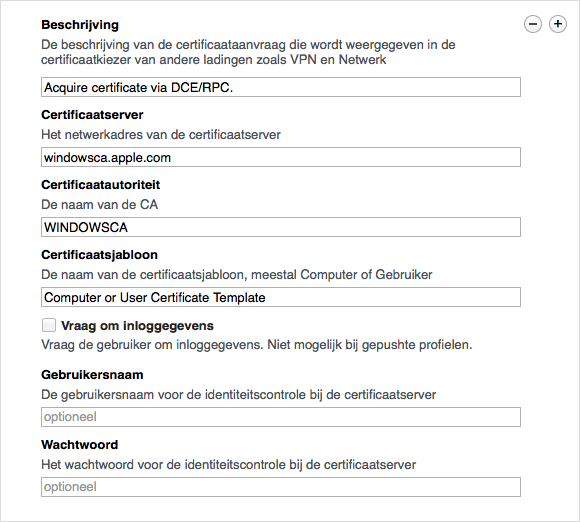

Details van de payload

De interface van Profielbeheer voor het definiëren van de payload van een AD-certificaat bevat de volgende velden.

Beschrijving: voer een korte omschrijving in van de payload van het profiel.

Certificaatserver: vul de volledig gekwalificeerde hostnaam van je CA in. Zet geen 'http://' voor de hostnaam.

Certificate Authority: vul de korte naam van je CA in. Je kunt deze waarde bepalen aan de hand van de CN van het AD-account: CN=, CN=Certification Authorities, CN=Public Key Services, CN=Services, CN=Configuration,

Certificaatsjabloon: voer de naam in van de gewenste certificaatsjabloon voor je omgeving. De standaardwaarde van een gebruikerscertificaat is 'Gebruiker'. De standaardwaarde van een computercertificaat is 'Machine'.

Kennisgevingsdrempel voor het verlopen van een certificaat: dit is de waarde (heel getal) die het aantal dagen aangeeft voordat het certificaat verloopt. In macOS wordt een kennisgeving van het verlopen weergegeven. De waarde moet groter zijn dan 14 en kleiner dan de maximale levensduur van het certificaat in dagen.

RSA-sleutelgrootte: dit is de waarde (heel getal) voor de grootte van de private sleutel waarmee de certificaataanvraag (CSR) wordt ondertekend. Mogelijke waarden zijn 1024, 2048, 4096 enzovoort. In de gekozen sjabloon, die in je CA is gedefinieerd, kun je de waarde van de sleutelgrootte bepalen die je wilt gebruiken.

Vraag om inloggegevens: negeer deze optie voor computercertificaten. Voor gebruikerscertificaten is deze instelling alleen van toepassing als je Handmatige download hebt gekozen om een profiel te leveren. De gebruiker wordt gevraagd inloggegevens in te voeren wanneer het profiel wordt geïnstalleerd.

Gebruikersnaam: negeer dit veld voor computercertificaten. Voor gebruikerscertificaten is het veld optioneel. Je kunt een AD-gebruikersnaam opgeven als basis voor het aangevraagde certificaat.

Wachtwoord: negeer dit veld voor computercertificaten. Voor gebruikerscertificaten kun je het wachtwoord opgeven dat is gekoppeld aan de AD-gebruikersnaam, als je deze hebt ingevoerd.

Computercertificaat aanvragen

Zorg ervoor dat je macOS Server gebruikt waarop de service Profielbeheer is ingeschakeld voor Apparaatbeheer en is gekoppeld aan AD.

Gebruik een ondersteunde combinatie van AD-certificaatprofielen

Alleen computer-/machinecertificaat, automatisch geleverd aan een client op OS X Mountain Lion of nieuwer

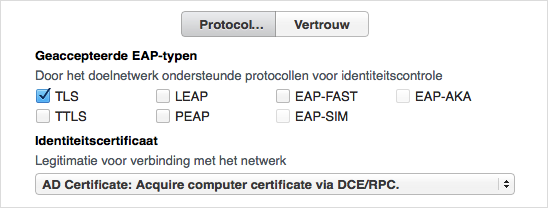

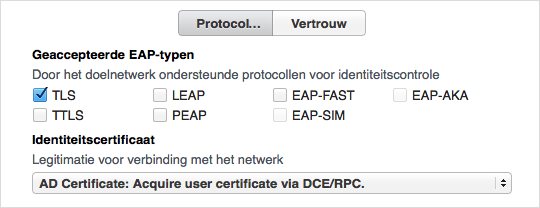

Certificaat geïntegreerd in een netwerkprofiel voor EAP-TLS 802.1x-identiteitscontrole

Certificaat geïntegreerd in een VPN-profiel voor identiteitscontrole via het computercertificaat

Certificaat geïntegreerd in zowel Network/EAP-TLS- als VPN-profielen

Implementatie van een payload in Profielbeheer

Koppel de client met OS X Mountain Lion of nieuwer aan AD. Je kunt de koppeling tot stand brengen met behulp van een profiel, de GUI op de client of CLI op de client.

Installeer de verlenende CA of het andere CA-certificaat op de client om ervoor te zorgen dat de client een complete vertrouwensketen heeft. Je kunt ook een profiel gebruiken om de CA te installeren.

Bepaal of het AD-certificaatprofiel wordt geleverd via de automatische pushfunctie of handmatige download voor het apparaat- of apparaatgroepsprofiel.

Als je kiest voor de automatische pushfunctie, kun je Apparaatbeheer in Profielbeheer van macOS Server gebruiken om de client in te schrijven.

Definieer de payload van het AD-certificaat voor een ingeschreven apparaat of apparaatgroep. Raadpleeg de omschrijvingen van de payloadvelden in de sectie 'Details van de payload' hierboven.

Je kunt een netwerkpayload definiëren voor bekabelde of draadloze TLS voor hetzelfde apparaat- of apparaatgroepsprofiel. Selecteer de geconfigureerde payload van het AD-certificaat als de inloggegevens. Een payload kan voor wifi of ethernet worden gedefinieerd.

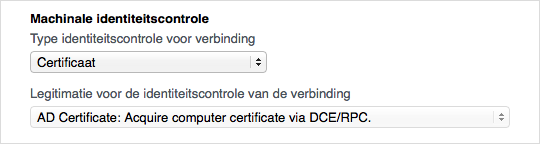

Definieer een IPSec (Cisco) VPN-profiel via apparaat of apparaatgroep. Selecteer de geconfigureerde payload van het AD-certificaat als de inloggegevens.

Machinale identiteitscontrole op basis van een certificaat wordt alleen ondersteund voor IPSec VPN-tunnels. Andere VPN-typen vereisen andere methoden voor identiteitscontrole.

Het veld Accountnaam kan met een tijdelijke aanduiding worden ingevuld.

Bewaar het profiel. Met de automatische pushfunctie wordt het profiel op de ingeschreven computer geïmplementeerd via het netwerk. Het AD-certificaat gebruikt de AD-inloggegevens van de computer om de certificaataanvraag (CSR) in te vullen.

Als je handmatige download gebruikt, maak je vanuit de client verbinding met de gebruikersportal van Profielbeheer.

Installeer het beschikbare apparaat- of apparaatgroepsprofiel.

Controleer of de nieuwe private sleutel en het certificaat nu worden bewaard in de systeemsleutelhanger op de client.

Je kunt een apparaatprofiel implementeren waarin de payloads van certificaat, Directory, AD-certificaat, Network (TLS) en VPN zijn gecombineerd. De client verwerkt de payloads in de juiste volgorde om ervoor te zorgen dat elke payload-actie wordt uitgevoerd.

Gebruikerscertificaat aanvragen

Zorg ervoor dat je macOS Server gebruikt waarop de service Profielbeheer is ingeschakeld voor Apparaatbeheer en is gekoppeld aan AD.

Gebruik een ondersteunde combinatie van AD-certificaatprofielen

Alleen gebruikerscertificaat, automatisch geleverd aan clients met OS X Mountain Lion of nieuwer

Certificaat geïntegreerd in het netwerkprofiel voor EAP-TLS 802.1x-identiteitscontrole

Implementatie van een payload in Profielbeheer

Koppel de client aan AD. Je kunt de koppeling tot stand brengen met behulp van een profiel, de GUI op de client of CLI op de client.

Schakel 'Maak een mobiel account voor AD aan' in op de client, conform het beleid van je omgeving. Je kunt deze functie inschakelen met een profiel (Mobility), een gebruikersinterface op de client of een opdrachtregel voor de client, zoals:

sudo dsconfigad -mobile enableInstalleer de verlenende CA of het andere CA-certificaat op de client om ervoor te zorgen dat de client een complete vertrouwensketen heeft. Je kunt ook een profiel gebruiken om de CA te installeren.

Bepaal of het AD-certificaatprofiel wordt geleverd via de automatische pushfunctie of handmatige download voor AD-gebruiker of een gebruikersgroepsprofiel. Je moet de gebruiker of de groep toegang verlenen tot de voorziening Profielbeheer.

Als je kiest voor de automatische pushfunctie, kun je Apparaatbeheer in Profielbeheer van macOS Server gebruiken om de client in te schrijven. Koppel de clientcomputer aan de bovengenoemde AD-gebruiker.

Definieer de payload van het AD-certificaat voor dezelfde AD-gebruiker of hetzelfde groepsprofiel. Raadpleeg de omschrijvingen van de payloadvelden in Details van de payload

Je kunt een netwerkpayload definiëren voor bekabelde of draadloze TLS voor dezelfde AD-gebruiker of hetzelfde groepsprofiel. Selecteer de geconfigureerde payload van het AD-certificaat als de inloggegevens. De payload kan voor wifi of ethernet worden gedefinieerd.

Log in bij de client met het AD-gebruikersaccount dat toegang heeft tot de voorziening Profielbeheer. Met de automatische pushfunctie krijg je na inloggen het vereiste Kerberos Ticket Granting Ticket (TGT). Het TGT dient als de identiteitssjabloon voor het aangevraagde gebruikerscertificaat.

Als je handmatige download gebruikt, maak je verbinding met de gebruikersportal van Profielbeheer.

Installeer het beschikbare gebruikers- of groepsprofiel.

Voer de gebruikersnaam en het wachtwoord in als hierom wordt gevraagd.

Start Sleutelhangertoegang. Controleer of de inlogsleutelhanger een private sleutel en gebruikerscertificaat bevat die zijn uitgereikt door Microsoft CA.

Je kunt een gebruikersprofiel implementeren waarin de payloads van het certificaat, AD-certificaat en Network (TLS) zijn gecombineerd. Clients met OS X Mountain Lion of nieuwer verwerken de payloads in de juiste volgorde om ervoor te zorgen dat elke payload-actie wordt uitgevoerd.

Informatie over producten die niet door Apple zijn gemaakt of externe websites die niet door Apple worden beheerd of getest, wordt verstrekt zonder aanbeveling of goedkeuring. Apple aanvaardt geen aansprakelijkheid wat betreft de keuze, de prestaties of het gebruik van websites of producten van derden. Apple doet geen enkele toezegging met betrekking tot de juistheid of de betrouwbaarheid van websites van derden. Neem contact op met de leverancier voor meer informatie.