Microsoft 認証局に証明書を要求する

DCE/RPC および Active Directory 証明書プロファイルのペイロードを使って、証明書を要求する方法について説明します。

OS X Mountain Lion 以降では、DCE/RPC プロトコルを使えます。DCE/RPC を使えば、Web に対応した認証局 (CA) は必要なくなります。また、証明書を作成するテンプレートの選択時の自由度も広がります。

OS X Mountain Lion 以降では、プロファイルマネージャの Web UI で Active Directory 証明書プロファイルに対応しています。コンピュータまたはユーザ用の AD 証明書プロファイルをクライアントデバイスに自動で、または手動ダウンロードの形で配布できます。

macOS におけるプロファイルベースの証明書の更新については、こちらの記事を参照してください。

ネットワークおよびシステムの条件

有効な AD ドメイン

稼働中の Microsoft AD 証明書サービス認証局

AD にバインドされた OS X Mountain Lion 以降搭載のクライアントシステム

プロファイルの配備

OS X Mountain Lion 以降は、構成プロファイルをサポートしています。プロファイルを使って、システムやアカウントの各種設定を定義できます。

macOS クライアントにプロファイルを配布する方法はいくつかあります。主となる配布方法は、macOS Server のプロファイルマネージャです。OS X Mountain Lion 以降では、ほかにもいくつか方法があります。Finder で .mobileconfig ファイルをダブルクリックする、他社製のモバイルデバイス管理 (MDM) サーバを利用するなどが、その例です。

ペイロードの詳細

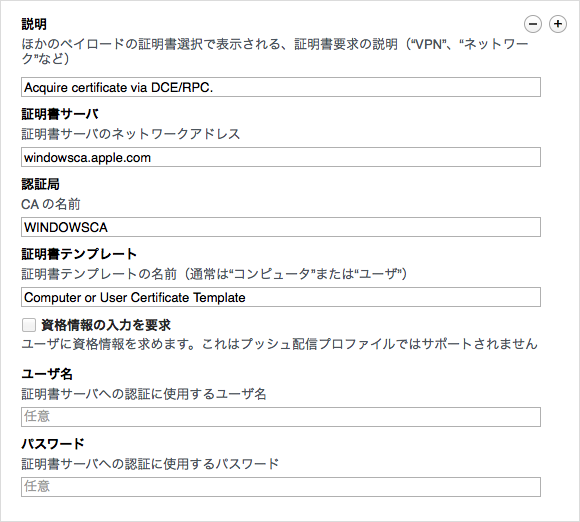

プロファイルマネージャのインターフェイスを使って、AD 証明書のペイロードを定義できます。以下のフィールドがあります。

説明:プロファイルペイロードの簡単な説明を入力します。

証明書サーバ:認証局の完全修飾ホスト名を入力します。ホスト名の前に「http://」は入力しないでください。

認証局:認証局 (CA) のショートネームを入力します。この値は、AD エントリの CN で確認できます。CN=, CN=Certification Authorities, CN=Public Key Services, CN=Services, CN=Configuration,

証明書テンプレート:利用環境に必要な証明書テンプレートを入力します。ユーザ証明書のデフォルト値は User です。コンピュータ証明書のデフォルト値は Machine です。

証明書の有効期限切れ通知のしきい値:証明書の有効期限が切れる何日前から macOS で期限切れの通知を表示するか、日数を整数値で指定します。15 日以上で、証明書の有効期間よりも短い日数にする必要があります。

RSA 鍵のサイズ:証明書署名要求 (CSR) に署名する秘密鍵のサイズを整数値で指定します。1024、2048、4096 といった値を指定できます。選択されているテンプレートに応じて、鍵のサイズとして使う値が決まってきます。テンプレートは CA で定義されています。

資格情報の入力を要求:コンピュータ証明書の場合、このオプションは無視してください。ユーザ証明書では、プロファイルの配布方法として「手動ダウンロード」を選択した場合にのみ、この設定が適用されます。プロファイルのインストール時に、ユーザによる資格情報の入力が促されます。

ユーザ名:コンピュータ証明書の場合、このフィールドは無視してください。ユーザ証明書の場合は、任意入力のフィールドになります。要求した証明書のベースとなる AD ユーザ名を入力できます。

パスワード:コンピュータ証明書の場合、このフィールドは無視してください。ユーザ証明書については、AD ユーザ名を入力した場合に、そのユーザ名に関連付けられているパスワードを入力します。

コンピュータ証明書を要求する

お使いの macOS Server で、デバイス管理用にプロファイルマネージャサービスが有効になっていて、AD にバインドされていることを確認してください。

AD 証明書プロファイルをサポート対象の組み合わせで使う

コンピュータ/マシン証明書のみ (OS X Mountain Lion 以降を搭載したクライアントに自動配布)

ネットワークプロファイルに統合された証明書 (EAP-TLS 802.1x 認証)

VPN プロファイルに統合された証明書 (マシンベースの証明書認証)

EAP-TLS/ネットワークプロファイルと VPN プロファイルの両方に統合された証明書

プロファイルマネージャペイロードを配布する

OS X Mountain Lion 以降のクライアントを AD にバインドします。プロファイル、クライアント上の GUI、クライアント上の CLI のいずれかを使ってクライアントをバインドできます。

クライアントで完全な信頼チェーンを確立できるように、発行元の認証局またはそれ以外の認証局の証明書をクライアントにインストールします。プロファイルを使ってインストールすることもできます。

AD 証明書プロファイルを、デバイスまたはデバイスグループのプロファイルとして「自動プッシュ」または「手動ダウンロード」のどちらの方法で配布するかを選択します。

「自動プッシュ」を選択した場合は、macOS Server のプロファイルマネージャのデバイス管理を使って、クライアントを登録できます。

登録済みのデバイスまたはデバイスグループに対し、AD 証明書ペイロードを定義します。ペイロードフィールドについて詳しくは、前述の「ペイロードの詳細」セクションを参照してください。

同じデバイスまたはデバイスグループのプロファイルに対して、有線または無線の TLS 用のネットワークペイロードを定義できます。資格情報として、設定済みの AD 証明書ペイロードを選択してください。Wi-Fi または Ethernet のペイロードを定義できます。

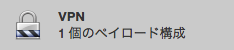

デバイスまたはデバイスグループで IPSec (Cisco) VPN プロファイルを定義します。資格情報として、設定済みの AD 証明書ペイロードを選択してください。

IPSec VPN トンネルに限り、証明書ベースのマシン認証を利用できます。それ以外の VPN タイプでは別の認証方式が必要です。

アカウント名フィールドには、プレースホルダ文字列を入れることができます。

プロファイルを保存します。自動プッシュの場合、登録済みのコンピュータにネットワーク経由でプロファイルが配布されます。AD 証明書は、コンピュータの AD 資格情報を使って、CSR に必要なデータを入力します。

手動ダウンロードの場合は、クライアントから、プロファイルマネージャのユーザポータルに接続します。

利用可能なデバイスプロファイルまたはデバイスグループプロファイルをインストールします。

新しい秘密鍵と証明書がクライアントのシステムキーチェーンに入っていることを確認します。

証明書、ディレクトリ、AD 証明書、ネットワーク (TLS)、VPN の各ペイロードを組み合わせたデバイスプロファイルを配布できます。クライアントは、各ペイロードのアクションが正常に実行されるように、適切な順序でペイロードを処理します。

ユーザ証明書を要求する

お使いの macOS Server で、デバイス管理用にプロファイルマネージャサービスが有効になっていて、AD にバインドされていることを確認してください。

AD 証明書プロファイルをサポート対象の組み合わせで使う

ユーザ証明書のみ (OS X Mountain Lion 以降を搭載したクライアントに自動配布)

ネットワークプロファイルに統合された証明書 (EAP-TLS 802.1x 認証)

プロファイルマネージャペイロードを配布する

クライアントを AD にバインドします。プロファイル、クライアント上の GUI、クライアント上の CLI のいずれかを使ってクライアントをバインドできます。

利用環境のポリシーに従って、クライアントで AD モバイルアカウントの作成を有効にします。この機能は、プロファイル (Mobility)、クライアントの GUI、以下のようなクライアントのコマンドラインのいずれかを使って有効にすることができます。

sudo dsconfigad -mobile enableクライアントで完全な信頼チェーンを確立できるように、発行元の認証局またはそれ以外の認証局の証明書をクライアントにインストールします。プロファイルを使ってインストールすることもできます。

AD 証明書プロファイルを、AD ユーザまたはユーザグループのプロファイルとして「自動プッシュ」または「手動ダウンロード」のどちらの方法で配布するかを選択します。該当するユーザまたはグループに、プロファイルマネージャサービスへのアクセス権を付与する必要があります。

「自動プッシュ」を選択した場合は、macOS Server のプロファイルマネージャのデバイス管理を使って、クライアントを登録できます。クライアントコンピュータを上記の AD ユーザに関連付けてください。

同じ AD ユーザまたはグループのプロファイルに対して、AD 証明書ペイロードを定義します。ペイロードフィールドについて詳しくは、前述の「ペイロードの詳細」を参照してください。

同じ AD ユーザまたはグループのプロファイルに対して、有線または無線の TLS 用のネットワークペイロードを定義できます。資格情報として、設定済みの AD 証明書ペイロードを選択してください。Wi-Fi または Ethernet のペイロードを定義できます。

プロファイルマネージャサービスへのアクセス権を持つ AD ユーザアカウントでクライアントにログインします。自動プッシュの場合、ログインすると、必要な Kerberos チケット認可チケット (TGT) が発行されます。TGT は、要求されたユーザ証明書を確認するテンプレートの役割を果たします。

手動ダウンロードの場合は、プロファイルマネージャのユーザポータルに接続します。

利用可能なユーザプロファイルまたはグループプロファイルをインストールします。

認証を求められたらユーザ名とパスワードを入力します。

キーチェーンアクセスを起動します。ログインキーチェーンに、Microsoft 認証局が発行した秘密鍵とユーザ証明書が登録されていることを確認します。

証明書、AD 証明書、ネットワーク (TLS) を組み合わせたユーザプロファイルを配布できます。OS X Mountain Lion 以降を搭載したクライアントは、各ペイロードのアクションが正常に実行されるように、適切な順序でペイロードを処理します。

Apple が製造していない製品に関する情報や、Apple が管理または検証していない個々の Web サイトについては、推奨や承認なしで提供されています。Apple は他社の Web サイトや製品の選択、性能、使用に関しては一切責任を負いません。Apple は他社の Web サイトの正確性や信頼性についてはいかなる表明もいたしません。詳しくは各メーカーや開発元にお問い合わせください。