OS X Lion e versioni più recenti consentono di ottenere un certificato da un'autorità di certificazione Microsoft tramite il payload del profilo com.apple.adcertificate.managed. Mountain Lion passa a utilizzare il protocollo DCE/RPC, con il quale è possibile eliminare la necessità di un'autorità di certificazione abilitata per il web. Offre inoltre maggiore flessibilità per la scelta del modello di certificato da utilizzare per il rilascio. Mountain Lion offre supporto completo per il certificato Active Directory nell'interfaccia utente web di Gestore profilo. I profili del certificato Active Directory per i computer o per gli utenti sono distribuibili sui dispositivi client Mountain Lion tramite push automatico o mediante download manuale.

Questo articolo si applica a:

- Client OS X Mountain Lion e OS X Server (Mountain Lion)

- Client OS X Mavericks e OS X Server (Mavericks)

Per informazioni sui client OS X Lion leggi questo articolo.

Qui sono disponibili informazioni sul rinnovo del certificato per client OS X Mavericks.

Requisiti di network e di sistema

- Un dominio Active Directory valido

- Un'autorità di certificazione per i servizi certificati Microsoft Active Directory

- Un sistema client OS X Mountain Lion collegato ad Active Directory

Distribuzione dei profili

OS X Lion e OS X Mountain Lion supportano i profili di configurazione. I profili consentono di definire numerose impostazioni relative all'account e al sistema. Esistono diversi metodi per distribuire i profili nei client OS X. In questo articolo, Gestore profilo di Mountain Lion Server costituisce l'esempio principale di distribuzione dei profili. Per installare profili in un client Mountain Lion è possibile utilizzare anche altri metodi, da quello più semplice del doppio clic su un file .mobileconfig nel Finder a quello più complesso che implica un server MDM di terze parti.

Informazioni sui payload

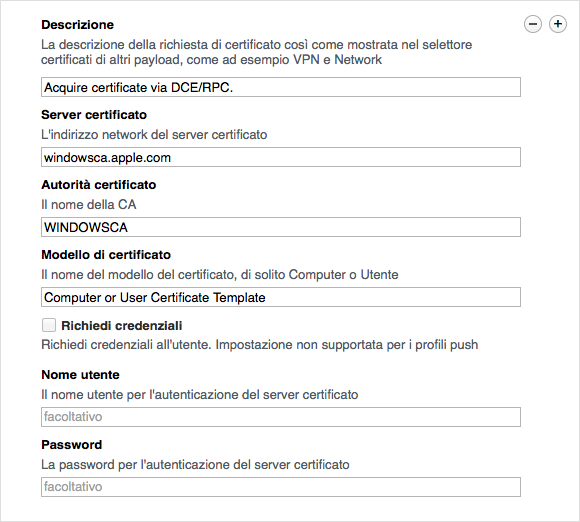

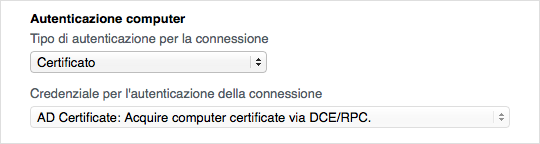

L'interfaccia di Gestore profilo per la definizione di un payload del certificato Active Directory include i campi indicati di seguito.

- Descrizione: indica una breve descrizione del payload del profilo.

- Server certificato: indica il nome host completo dell'unità di certificazione. Non far precedere il nome host da "http://".

- Autorità di certificazione: indica il "nome breve" dell'unità di certificazione. Questo valore può essere determinato dal CN della voce di Active Directory: CN=<il nome dell'unità di certificazione>, CN=Autorità di certificazione, CN=Servizi chiave pubblica, CN=Servizi, CN=Configurazione, <il DN di base>

- Modello del certificato: indica il modello di certificato per il tuo ambiente. Il valore predefinito del certificato dell'utente è "Utente". Il valore predefinito del certificato del computer è "Macchina".

- Richiedi credenziali: ignora questa opzione per i certificati del computer. Per i certificati degli utenti, questa impostazione si applica solo se è stato selezionato il download manuale come metodo di distribuzione del profilo. Quando il profilo viene installato, all'utente viene richiesto di immettere le credenziali

- Nome utente: ignora questo campo per i certificati del computer. Per i certificati degli utenti, se lo desideri, fornisci un nome utente Active Directory come base per il certificato richiesto.

- Password: ignora questo campo per i certificati del computer. Per i certificati degli utenti, se lo desideri, fornisci la password associata al nome utente Active Directory fornito.

Certificato del computer

Requisiti aggiuntivi

- OS X Server con il servizio Gestore profilo attivato per Gestione dispositivo e collegato ad Active Directory

Combinazioni di profili di certificati Active Directory supportate

- Solo certificato del computer/macchina, fornito automaticamente al client Mountain Lion

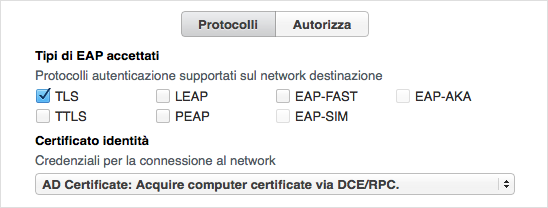

- Certificato integrato nel profilo del network per l'autenticazione 802.1x EAP-TLS

- Certificato integrato nel profilo VPN per l'autenticazione del certificato basata su computer

- Certificato integrato in entrambi i profili network/EAP-TLS e VPN

Distribuzione dei payload di Gestore profilo

- Collega il client Mountain Lion ad Active Directory. Questo collegamento può avvenire tramite profilo, GUI o CLI del client.

- Installa l'unità di certificazione emittente o altri certificati ad essa relativi sul client Mountain Lion per assicurarti che il client disponga di una catena completa di certificati. L'installazione può avvenire anche tramite profilo.

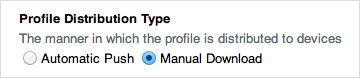

- Stabilisci se il profilo del certificato Active Directory verrà fornito tramite push automatico o mediante download manuale per il profilo del dispositivo o del gruppo di dispositivi.

- (Facoltativo) In caso di scelta del push automatico come metodo di distribuzione del profilo, registra il client Mountain Lion con la gestione dei dispositivi Gestore profilo di Mountain Lion Server.

- Definisci il payload per il certificato Active Directory per un dispositivo o per un gruppo di dispositivi registrato. Per informazioni sulle descrizioni dei campi dei payload, fai riferimento alle informazioni precedenti.

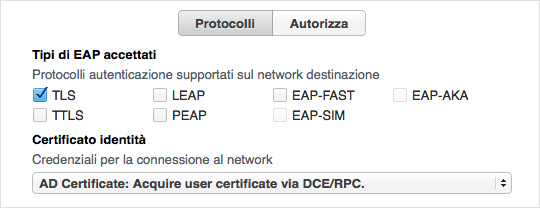

- (Facoltativo) Definisci un payload del network per il TLS cablato o wireless per lo stesso profilo del dispositivo o del gruppo di dispositivi. Seleziona il payload del certificato Active Directory come credenziale.

- Il payload può essere definito per Wi-Fi o Ethernet.

- Il payload può essere definito per Wi-Fi o Ethernet.

- (Facoltativo) Definisci un profilo VPN IPSec (Cisco) tramite dispositivo o gruppo di dispositivi. Seleziona il payload del certificato Active Directory configurato come credenziale.

- L'autenticazione del computer basata su certificato è supportata soltanto per tunnel VPN IPSec (Cisco). Gli altri tipi di VPN richiedono metodi diversi di autenticazione.

- Il campo relativo al nome dell'account può essere popolato con una stringa segnaposto.

- Salva il profilo. Push automatico: il profilo verrà distribuito sul computer registrato tramite il network. Il certificato Active Directory utilizzerà le credenziali Active Directory del computer per popolare la richiesta di firma del certificato (CSR).

- (In caso di download manuale) Collegati al portale utente di Gestione profilo dal client Mountain Lion.

- (In caso di download manuale) Installa il profilo del dispositivo o del gruppo di dispositivi disponibile.

- Verifica che la nuova chiave privata e il certificato siano stati aggiunti al portachiavi di sistema nel client Mountain Lion.

![]()

![]()

È possibile distribuire un profilo del dispositivo che unisca i payload relativi a: certificato, directory, certificato Active Directory, network (TLS) e VPN. Il client Mountain Lion elaborerà i payload nell'ordine appropriato per garantire che ciascuna azione a essi relativa venga eseguita correttamente.

Certificato utente

Requisiti aggiuntivi

- OS X Server con il servizio Gestore profilo attivato per Gestione dispositivo e collegato ad Active Directory

- Un account Active Directory con accesso al servizio di gestione dei profili

Combinazioni di profili di certificati Active Directory supportate

- Solo certificato utente, fornito automaticamente al client Mountain Lion

- Certificato integrato nel profilo di network per l'autenticazione 802.1x EAP-TLS

Distribuzione del payload di Gestore profilo

- Collega il client Mountain Lion ad Active Directory. Questo collegamento può avvenire tramite profilo, GUI o CLI del client.

- Attiva la creazione di un account mobile Active Directory sul client Mountain Lion in base alla politica dell'ambiente in uso. Questa funzione può essere attivata tramite profilo (mobilità), GUI del client o la riga di comando del client, ad esempio:

sudo dsconfigad -mobile enable - Installa l'unità di certificazione emittente o altri certificati ad essa relativi sul client Mountain Lion per essere certo che il client disponga di una catena completa di certificati. Questa installazione può essere eseguita tramite profilo.

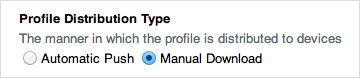

- Stabilisci se il profilo del certificato Active Directory verrà fornito tramite push automatico o mediante download manuale per il profilo di un utente o di un gruppo di utenti Active Directory. L'utente o il gruppo deve poter accedere al servizio Gestore profilo.

- (Facoltativo) In caso di scelta del push automatico come metodo di distribuzione del profilo, registra il client Mountain Lion tramite il metodo di gestione dei dispositivi Gestore profilo di Mountain Lion Server. Al momento della registrazione, accertati di associare il computer client all'utente Active Directory menzionato in precedenza.

- Definisci il payload del certificato Active Directory per lo stesso profilo dell'utente o del gruppo di utenti Active Directory. Per informazioni sulle descrizioni dei campi dei payload fai riferimento alle informazioni precedenti.

- (Facoltativo) Definisci un payload del network per il TLS cablato o wireless per lo stesso profilo dell'utente o del gruppo di utenti Active Directory. Seleziona il payload del certificato Active Directory configurato come credenziale.

- Il payload può essere definito per Wi-Fi o Ethernet.

- Il payload può essere definito per Wi-Fi o Ethernet.

- Accedi al client Mountain Lion come account utente Active Directory con accesso al servizio Gestore profilo. Push automatico: l'accesso al computer client tramite l'account utente Active Directory consente di ottenere il Ticket Granting Ticket di Kerberos necessario. Il Ticket Granting Ticket funge da modello di identità per il certificato utente richiesto.

- (In caso di download manuale) Collegati al portale utente di Gestore profilo.

- (In caso di download manuale) Installa il profilo dell'utente o del gruppo disponibile.

- (In caso di download manuale) Se richiesto, fornisci nome utente o password.

- Avvia Accesso Portachiavi e verifica che il portachiavi di accesso ora contenga una chiave privata e un certificato utente rilasciati dall'unità di certificazione Microsoft nell'ambiente in uso.

È possibile distribuire un profilo utente che unisca certificato, certificato Active Directory e network (TLS). Il client Mountain Lion elaborerà i payload nell'ordine appropriato per garantire che ciascuna azione dei payload venga eseguita correttamente.