OS X Server: come configurare l’attendibilità del server RADIUS nei profili di configurazione con TLS, TTLS o PEAP

In questo articolo viene spiegato come configurare correttamente l’attendibilità con i profili di configurazione.

In OS X i profili di configurazione vengono usati per configurare un client per l’accesso alle reti 802.1x protette. Se il profilo di configurazione non configura correttamente l’attendibilità nel/nei server RADIUS per i tipi EAP che stabiliscono un tunnel sicuro (TLS, TTLS, PEAP), potresti riscontrare uno dei problemi riportati di seguito:

impossibilità di accedere automaticamente

autenticazione fallita

mancato funzionamento del roaming per i nuovi punti di accesso

Prima di poter configurare correttamente l’attendibilità, è necessario conoscere quali certificati vengono presentati dal server RADIUS durante l’autenticazione. Se disponi già di questi certificati, vai al passaggio 13.

Nei log EAPOL vengono visualizzati i certificati presentati dal server RADIUS. Per abilitare i log EAPOL in Mac OS X, usa il comando riportato di seguito in Terminale:

sudo defaults write /Library/Preferences/SystemConfiguration/com.apple.eapolclient LogFlags -int -1Dopo aver abilitato i log EAPOL, connettiti manualmente alla rete 802.1x protetta. Ti verrà richiesto di accettare come attendibile il certificato del server RADIUS. Accetta come attendibile il certificato per completare l’autenticazione.

Individua i log EAPOL.

- In OS X Lion and Mountain Lion, these logs can be found in /var/log/. The log will be called eapolclient.en0.log or eapolclient.en1.log.

- In OS X Mavericks, these logs can be found in /Library/Logs/CrashReporter/com.apple.networking.eapol.XXXXXXXX .

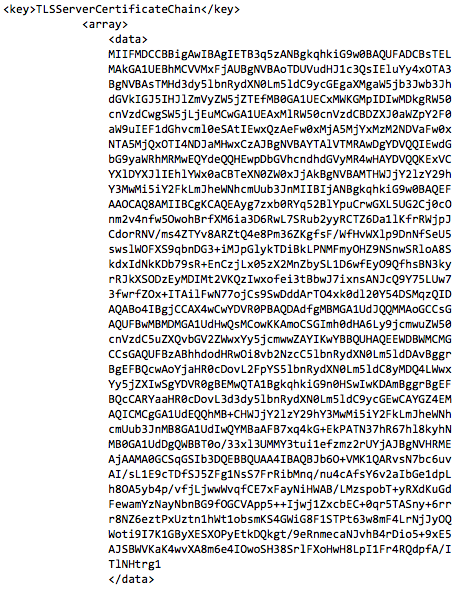

Apri il log eapolclient.enX.log in Console e individua la chiave TLSServerCertificateChain. L’aspetto dovrebbe essere il seguente:

Il blocco di testo tra e è un certificato. Copia il blocco di testo, quindi incollalo in un editor di testo. Assicurati che l’editor di testo sia configurato per il salvataggio di file di solo testo.

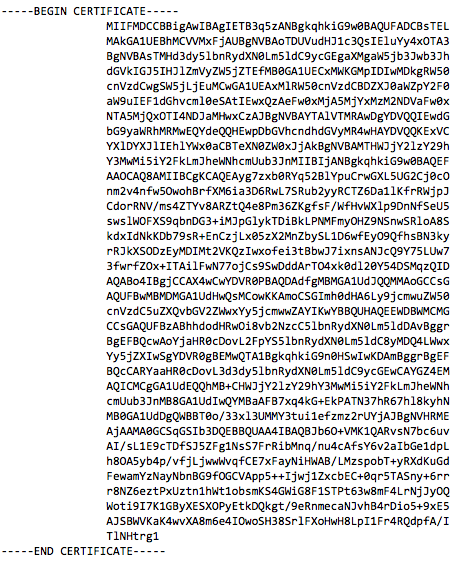

Aggiungi un’intestazione di

-----BEGIN CERTIFICATE-----and a footer of-----END CERTIFICATE-----. It should look like this:

Salva il file con estensione .pem.

Apri l’app Accesso Portachiavi nella cartella Utility.

Note: It may be helpful to create a new keychain so that you can easily find the certificate you import in the next step.

Trascina nel nuovo portachiavi il file .pem che hai creato oppure scegli File > Importa elementi e seleziona il file .pem creato in precedenza. Importa il file nel portachiavi scelto.

Ripeti i passaggi descritti per ciascun certificato dell’array TLSCertificateChain. È probabile che sia presente più di un certificato.

Esamina ciascun certificato importato per sapere di cosa di tratta. Saranno presenti almeno un certificato root e un certificato del server RADIUS. Potrebbe essere presente anche un certificato intermedio. È necessario includere tutti i certificati root e intermedi presentati dal server RADIUS nel payload Certificati del profilo di configurazione. L'inclusione dei certificati del server RADIUS è facoltativa se includi i nomi del server RADIUS nella sezione relativa ai nomi del certificato attendibile del server del payload Rete. Altrimenti includi nel profilo anche i certificati del server RADIUS.

Non appena vieni a conoscenza di quali certificati sono presentati dal server RADIUS, puoi esportarli come file .cer da Portachiavi e aggiungerli al profilo di configurazione. Aggiungi ciascun certificato root e intermedio al payload Certificati nel profilo di configurazione. Se necessario, puoi anche aggiungere i certificati del server RADIUS.

Nel payload Rete individua la sezione Ritieni attendibile e contrassegna come attendibili i certificati appena aggiunti. Accertati di non contrassegnare come attendibili altri certificati che potrebbero essere presenti nel payload Certificati o l’autenticazione fallirà. Assicurati di contrassegnare come attendibili solo i certificati realmente presentati dal server RADIUS.

Successivamente aggiungi i nomi dei server RADIUS alla sezione relativa ai nomi dei certificati dei server attendibili. È obbligatorio usare il nome esatto (incluse le maiuscole e le minuscole) visualizzato come nome comune del certificato del server RADIUS. Ad esempio se il nome comune del certificato del server RADIUS è TEST.example.com, devi accertarti di far corrispondere le maiuscole e le minuscole usate nel certificato. Il valore “test.example.com” non sarà valido, mentre lo sarà “TEST.example.com”. È necessario aggiungere una nuova voce per ciascun server RADIUS. Per il nome host potresti anche usare un asterisco. Ad esempio *.example.com farà in modo che tutti i server RADIUS con dominio example.com vengano accettati come attendibili.

Se precedentemente hai abilitato i log eapol, puoi disabilitare il log con il comando riportato di seguito:

sudo defaults write /Library/Preferences/SystemConfiguration/com.apple.eapolclient LogFlags -int 0

Puoi verificare se l’attendibilità è configurata correttamente in /var/log/system.log. Apri system.log in Console e filtra per “eapolclient” per visualizzare tutti i messaggi relativi al processo eapolclient. L’aspetto di un comune errore di attendibilità è il seguente:

Mar 31 12:27:14 Macintosh.local eapolclient[5961]: [eapttls_plugin.c:968] eapttls_verify_server(): server certificate not trusted status 3 0