Richiesta di un certificato a un'autorità di certificazione Microsoft

Scopri come utilizzare DCE/RPC e il payload del profilo Certificato Active Directory per richiedere un certificato.

Con OS X Mountain Lion e versioni successive, puoi utilizzare il protocollo DCE/RPC. Con DCE/RPC, non è necessaria un'autorità di certificazione (CA) abilitata per il web. DCE/RPC offre inoltre più flessibilità nella scelta del modello per la creazione del certificato.

OS X Mountain Lion e versioni successive supportano i profili Certificato Active Directory (AD) nell'interfaccia utente web Gestione profili. Puoi distribuire i profili di certificato Active Directory utente o computer nei dispositivi client automaticamente o mediante download manuale.

Scopri di più sul rinnovo di un certificato basato sul profilo in macOS.

Requisiti di rete e di sistema

Un dominio Active Directory valido

Un'autorità di certificazione per i servizi certificati Active Directory di Microsoft funzionante

Un sistema client OS X Mountain Lion o versioni successive associato ad Active Directory

Distribuzione dei profili

OS X Mountain Lion e le versioni successive supportano i profili di configurazione. Puoi utilizzare i profili per definire molte impostazioni di sistema e per gli account.

Puoi distribuire i profili ai client macOS in diversi modi. Il principale metodo di distribuzione è Gestione profili di macOS Server. In OS X Mountain Lion o versioni successive, puoi utilizzare anche altri metodi. Puoi fare doppio clic su un file .mobileconfig nel Finder o utilizzare un server Mobile Device Management (MDM) di terze parti.

Dettagli del payload

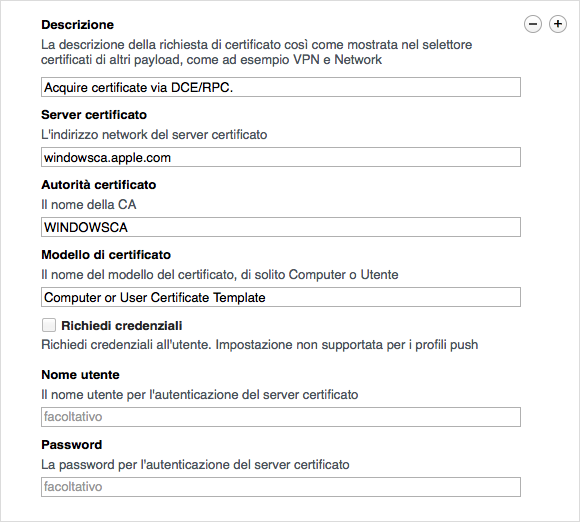

L'interfaccia di Gestione profili che ti permette di definire il payload del certificato Active Directory contiene i campi riportati di seguito.

Descrizione: inserisci una breve descrizione del payload del profilo.

Server certificato: digita il nome host completo dell'autorità di certificazione. Non digitare "http://" prima del nome host.

Autorità certificato: inserisci il nome breve dell'autorità di certificazione. Questo valore può essere determinato dal CN della voce di Active Directory: CN=, CN=Autorità di certificazione, CN=Servizi chiave pubblica, CN=Servizi, CN=Configurazione,

Modello di certificato: il modello di certificato che preferisci per il tuo ambiente. Il valore predefinito dei certificati utente è Utente. Il valore predefinito dei certificati computer è Computer.

Soglia notifica scadenza certificato: il valore intero che definisce quanti giorni prima della scadenza del certificato macOS dovrà visualizzare una notifica di scadenza. Il valore deve essere maggiore di 14 e minore della durata massima del certificato in giorni.

Dimensione chiave RSA: il valore intero per la dimensione della chiave privata per la firma della richiesta di firma del certificato (CSR). I valori possibili sono 1024, 2048, 4096 e così via. Il modello scelto, definito sull'autorità di certificazione, consente di definire il valore della dimensione della chiave da utilizzare.

Richiedi credenziali: per i certificati computer, ignora questa opzione. Per i certificati utente, questa impostazione è valida solo se scegli Download manuale per la distribuzione del profilo. Quando il profilo è installato, all'utente viene richiesto di inserire le proprie credenziali.

Nome utente: per i certificati computer, ignora questo campo. Per i certificati utente, il campo è facoltativo. Puoi inserire un nome utente Active Directory come base per il certificato richiesto.

Password: per i certificati computer, ignora questo campo. Per i certificati utente, digita la password associata al nome utente Active Directory, se ne hai inserito uno.

Richiesta di un certificato computer

Assicurati di utilizzare un macOS Server con il servizio Gestione profili abilitato per Gestione dispositivo e associato ad Active Directory.

Combinazione di profili del certificato Active Directory supportata

Solo certificato computer, distribuito automaticamente in un client OS X Mountain Lion o versioni successive

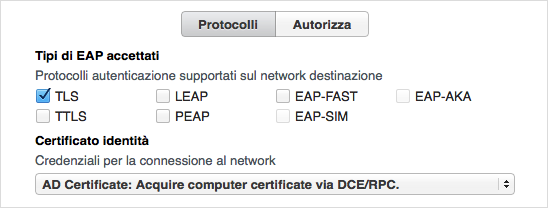

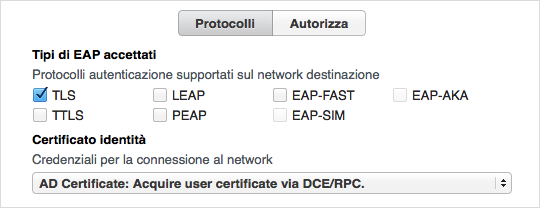

Certificato integrato in un profilo di rete per l'autenticazione 802.1x EAP-TLS

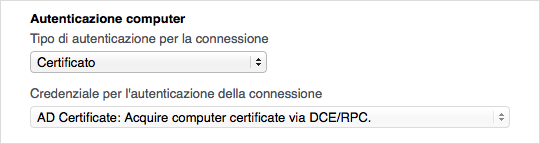

Certificato integrato in un profilo VPN per l'autenticazione del certificato basata su computer

Certificato integrato in entrambi i profili di rete/EAP-TLS e VPN

Distribuzione di un payload di Gestione profili

Associa il client OS X Mountain Lion o versioni successive ad Active Directory. Puoi utilizzare un profilo, la GUI del client o CLI del client per associare il client.

Installa il certificato dell'autorità di certificazione emittente o di un'altra autorità di certificazione sul client in modo che disponga di una catena completa di certificati. Puoi anche utilizzare un profilo per eseguire l'installazione.

Scegli di distribuire il profilo del certificato Active Directory mediante Push automatico o Download manuale per il profilo del dispositivo o del gruppo di dispositivi.

Se scegli Push automatico, puoi utilizzare Gestione dispositivo in Gestione profili di macOS Server per registrare il client.

Definisci il payload per il certificato Active Directory per un dispositivo o per un gruppo di dispositivi registrato. Per le descrizioni dei campi del payload, consulta la sezione "Dettagli del payload" riportata sopra.

Puoi definire un payload di rete per una connessione TLS cablata o wireless per lo stesso profilo del dispositivo o del gruppo di dispositivi. Seleziona come credenziale il payload del certificato Active Directory configurato. Puoi definire un payload per Wi-Fi o Ethernet.

Definisci un profilo VPN IPSec (Cisco) tramite dispositivo o gruppo di dispositivi. Seleziona come credenziale il payload del certificato Active Directory configurato.

L'autenticazione del computer basata su certificato è supportata solo per i tunnel VPN IPSec. Altri tipi di VPN richiedono altri metodi di autenticazione.

Puoi popolare il campo del nome dell'account con una stringa segnaposto.

Salva il profilo. Con Push automatico, il profilo viene distribuito sul computer registrato tramite la rete. Il certificato Active Directory utilizza le credenziali Active Directory del computer per popolare la richiesta di firma del certificato (CSR).

In caso di download manuale, collegati al portale utente Gestione profili dal client.

Installa il profilo del dispositivo o del gruppo di dispositivi disponibile.

Verifica che la nuova chiave privata e il certificato siano stati aggiunti al portachiavi di sistema nel client.

Puoi distribuire un profilo di dispositivo che riunisca i payload di certificato, directory, certificato Active Directory, rete (TLS) e VPN. Il client elabora i payload nell'ordine appropriato per garantire che ciascuna azione a essi relativa venga eseguita correttamente.

Richiesta di un certificato utente

Assicurati di utilizzare un macOS Server con il servizio Gestione profili abilitato per Gestione dispositivo e associato ad Active Directory.

Combinazione di profili del certificato Active Directory supportata

Solo il certificato utente, distribuito automaticamente ai client in OS X Mountain Lion o versioni successive

Certificato integrato in un profilo di rete per l'autenticazione 802.1x EAP-TLS

Distribuzione di un payload di Gestione profili

Associa il client ad Active Directory. Puoi utilizzare un profilo, la GUI del client o CLI del client per associare il client.

Attiva la creazione di un account mobile Active Directory sul client in base alla politica dell'ambiente in uso. Puoi abilitare questa funzione con un profilo (Mobility), la GUI del client o una riga di comando del client come questa:

sudo dsconfigad -mobile enableInstalla il certificato dell'autorità di certificazione emittente o di un'altra autorità di certificazione sul client in modo che disponga di una catena completa di certificati. Puoi anche utilizzare un profilo per eseguire l'installazione.

Scegli di distribuire il profilo del certificato Active Directory mediante Push automatico o Download manuale per il profilo dell'utente o di un gruppo di utenti Active Directory. È necessario concedere all'utente o al gruppo l'accesso al servizio Gestione profili.

Se scegli Push automatico, puoi utilizzare Gestione dispositivo in Gestione profili di macOS Server per registrare il client. Associa il computer client all'utente Active Directory menzionato in precedenza.

Definisci il payload del certificato Active Directory per lo stesso profilo dell'utente o del gruppo di utenti Active Directory. Per le descrizioni dei campi del payload, consulta la sezione Dettagli del payload.

Puoi definire un payload di rete per una connessione TLS cablata o wireless per lo stesso profilo dell'utente o del gruppo di utenti Active Directory. Seleziona come credenziale il payload del certificato Active Directory configurato. Puoi definire il payload per Wi-Fi o Ethernet.

Accedi al client con l'account utente Active Directory che ha accesso al servizio Gestione profili. Con Push automatico, il login consente di ottenere il TGT (Ticket Granting Ticket) di Kerberos necessario. Il TGT funge da modello di identità per il certificato utente richiesto.

In caso di download manuale, collegati al portale utente Gestione profili.

Installa il profilo dell'utente o del gruppo disponibile.

Se richiesto, inserisci il nome utente e la password.

Avvia Accesso Portachiavi. Assicurati che il portachiavi di accesso contenga una chiave privata e un certificato utente emessi dall'autorità di certificazione Microsoft.

Puoi distribuire un profilo utente che riunisca certificato, certificato Active Directory e rete (TLS). I client con OS X Mountain Lion o versioni successive elaborano i payload nell'ordine appropriato per garantire che ciascuna azione a essi relativa venga eseguita correttamente.

Le informazioni su prodotti non fabbricati da Apple, o su siti web indipendenti non controllati o testati da Apple, non implicano alcuna raccomandazione o approvazione. Apple non si assume alcuna responsabilità in merito alla scelta, alle prestazioni o all'utilizzo di prodotti o siti web di terze parti. Apple non esprime alcuna opinione in merito alla precisione o all'affidabilità dei siti web di terze parti. Per ulteriori informazioni contatta il fornitore.