OS X Server : connexion au service VPN sous Windows

Découvrez comment vous connecter au service VPN sous Windows.

Il est possible que vous ne puissiez pas vous connecter à un service VPN sous OS X Server. Ceci peut être dû à la manière dont Windows gère IPsec NAT Traversal par défaut. Cet article vous explique comment autoriser les connections VPN au service VPN d’OS X Server.

Ces étapes nécessitent de procéder à des modifications au niveau du registre Windows, à l’aide de l’éditeur du registre (Regedit). Il est conseillé d’effectuer une sauvegarde du registre avant d’y apporter des modifications, même si vous avez l’habitude d’effectuer cette opération. Toute erreur commise dans Regedit peut entraîner des problèmes sous Windows ou empêcher Windows de démarrer. Les modifications apportées sont susceptibles d’engendrer un dysfonctionnement du logiciel qui a installé les entrées, jusqu’à ce que celles-ci soient restaurées. Consultez l’article approprié ci-dessous pour savoir comment sauvegarder le registre Windows :

Modification du fonctionnement de Windows IPSec NAT Traversal

Ouvrez l’éditeur du registre :

XP : dans le menu Démarrer, choisissez Exécuter. Dans la boîte de dialogue qui s’affiche, saisissez regedit et cliquez sur OK.

Vista : dans le menu Démarrer, saisissez regedit dans la boîte de dialogue Rechercher, puis appuyez sur Entrée.

Windows 7 : dans le menu Démarrer, saisissez regedit dans la boîte de dialogue « Rechercher les programmes et fichiers », puis appuyez sur Entrée.

Si Windows requiert votre autorisation avant de poursuivre, cliquez sur Continuer.

Cliquez sur le signe plus (sous Windows XP) ou sur la flèche (sous Windows Vista et Windows 7), à côté de l’entrée HKEY_LOCAL_MACHINE, pour développer son contenu.

Développez le contenu de l’entrée SYSTEM.

Développez le contenu de l’entrée CurrentControlSet.

Développez le contenu des services.

Cliquez sur le dossier PolicyAgent pour le sélectionner (il vous suffit de mettre ce dossier en surbrillance).

À partir du menu Fichier, choisissez Exporter.

Dans la boîte de dialogue qui s’affiche, assurez-vous que l’option « Branche sélectionnée » est activée. Sauvegardez ensuite le fichier à un emplacement où vous pourrez le retrouver par la suite (par exemple, sur votre bureau). Celui-ci constitue une sauvegarde de la clé applicable au registre Windows. Il est conseillé de conserver cet élément ; vous pourriez en effet être amené à réimporter ultérieurement vos réglages d’origine.

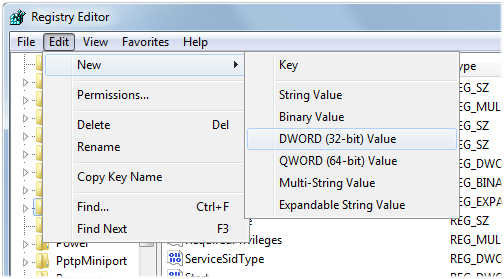

Assurez-vous que le dossier PolicyAgent est toujours sélectionné, puis, dans le menu Modifier, choisissez Nouveau et sélectionnez la valeur DWORD (32 bits).

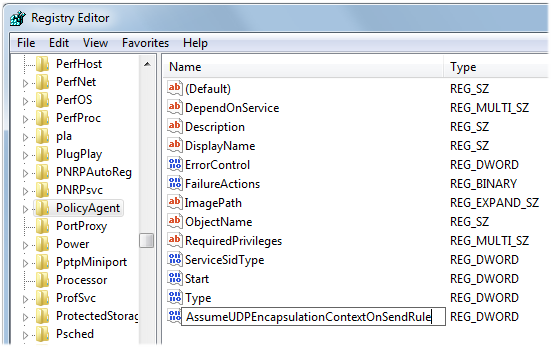

Remplacez le nom de la valeur par : «

AssumeUDPEncapsulationContextOnSendRule » (sans les guillemets) et appuyez sur Retour.

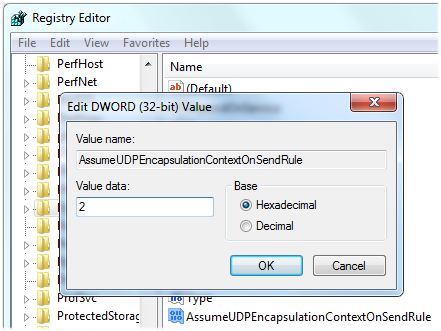

Double-cliquez sur AssumeUDPEncapsulationContextOnSendRule, puis définissez les données de la valeur sur 2.

Cliquez sur OK.

Fermez l’éditeur de registre.

Modification de la stratégie de sécurité locale

Ouvrez Stratégie de sécurité locale :

XP : dans le menu Démarrer, choisissez Exécuter. Dans la boîte de dialogue qui s’affiche, saisissez secpol.msc et cliquez sur OK.

Vista : dans le menu Démarrer, saisissez secpol.msc dans la boîte de dialogue Rechercher, puis appuyez sur Entrée.

Windows 7 : dans le menu Démarrer, saisissez secpol.msc dans la boîte de dialogue « Rechercher les programmes et fichiers », puis appuyez sur Entrée.

Cliquez sur le signe plus (XP) ou sur la flèche (Vista et Windows 7) qui se trouve à côté de l’entrée Stratégies locales pour développer son contenu.

Cliquez sur le dossier Options de sécurité pour le sélectionner (il vous suffit de mettre ce dossier en surbrillance).

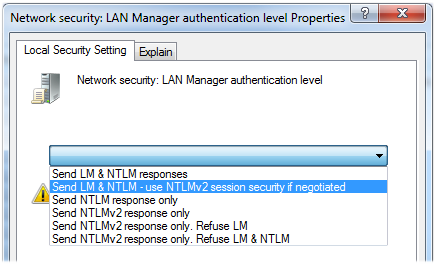

Sur la droite de la stratégie de sécurité locale, double-cliquez sur « Sécurité réseau : niveau d’authentification LAN Manager ».

Dans la liste déroulante, sélectionnez « Envoyer les protocoles LM et NTLM – utiliser le niveau de sécurité de session NTMLv2 si négocié ».

Cliquez sur OK.

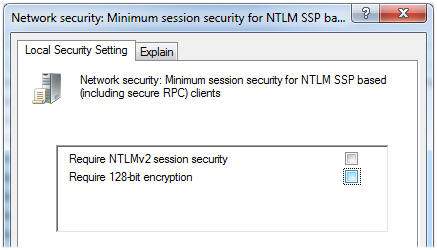

Sur la droite de la stratégie de sécurité locale, double-cliquez sur « Sécurité réseau : niveau de sécurité de session minimum pour les clients basés sur NTML SSP (y compris les processus RPC sécurisés) ».

Décochez l’option « Exiger un niveau de chiffrement à 128 bits ».

Cliquez sur OK.

Fermez Stratégie de sécurité locale.

Redémarrez l’ordinateur.

Vous devriez désormais être en mesure d’établir une connexion VPN sous Windows et de vous connecter au service VPN d’OS X Server.

Informations supplémentaires

Pour connaître la liste des ports utilisés par le service VPN, consultez l’article suivant :

Ports TCP et UDP connus utilisés par les produits logiciels Apple

Si vous utilisez un périphérique AirPort sous OS X Server, consultez l’article suivant :

Pour obtenir des informations supplémentaires sur le fonctionnement par défaut d’IPsec NAT Traversal sous Windows, consultez l’article suivant :

Le comportement par défaut d’IPsec NAT Traversal (NAT-T) est modifié sous Windows XP Service Pack 2

Les informations se rapportant à des produits non fabriqués par Apple, ou à des sites Web indépendants qui ne sont ni contrôlés ni testés par Apple, sont fournies uniquement à titre indicatif et ne constituent aucune recommandation. Apple ne saurait être tenu responsable de problèmes liés à l’utilisation de tels sites ou produits tiers, ou à leurs performances. Apple ne garantit en aucune façon la fiabilité d’un site Web tiers ni l’exactitude des informations que ce dernier propose. Contactez le fournisseur pour plus d’informations.