Sous OS X Lion et version ultérieure, il est possible d’acquérir un certificat auprès d’une autorité de certification Microsoft, via l’entité de profil com.apple.adcertificate.managed. Le protocole DCE/RPC est utilisé sous Mountain Lion. Ce protocole vous permet d’éviter de recourir à des autorités de certification Web. Il offre également plus de souplesse quant à la sélection du modèle de certificat utilisé lors de l’émission. Mountain Lion propose une prise en charge complète d’Active Directory Certificate dans l’interface utilisateur Web du gestionnaire de profils. Les profils Active Directory Certificate pour les ordinateurs ou les utilisateurs peuvent être déployés sur des périphériques clients Mountain Lion, automatiquement ou en effectuant un téléchargement manuel.

Cet article s’applique aux :

- Clients OS X Mountain Lion et aux utilisateurs exécutant OS X Server (Mountain Lion)

- Clients OS X Mavericks et aux utilisateurs exécutant OS X Server (Mavericks)

Pour obtenir des informations sur les clients OS X Lion, consultez cet article.

Afin d’obtenir des détails sur le renouvellement de certificats pour les clients OS X Mavericks, reportez-vous aux informations contenues dans cet article.

Configuration système et réseau requise

- Un domaine Active Directory valide ;

- Une autorité de certification Services de certificats Active Directory de Microsoft valide ;

- Un système client OS X Mountain Lion lié à Active Directory.

Déploiement de profils

OS X Lion et OS X Mountain Lion prennent en charge les profils de configuration. De nombreux paramètres système et de compte peuvent être définis avec des profils. Il existe plusieurs façons de distribuer des profils aux clients OS X. Dans cet article, la distribution de profils est effectuée à l’aide du gestionnaire de profils de Mountain Lion Server. Pour installer des profils sur un client Mountain Lion, vous pouvez également double-cliquer sur un fichier .mobileconfig dans le Finder (méthode simple), ou utiliser un serveur MDM tiers (méthode avancée).

Détails sur l’entité

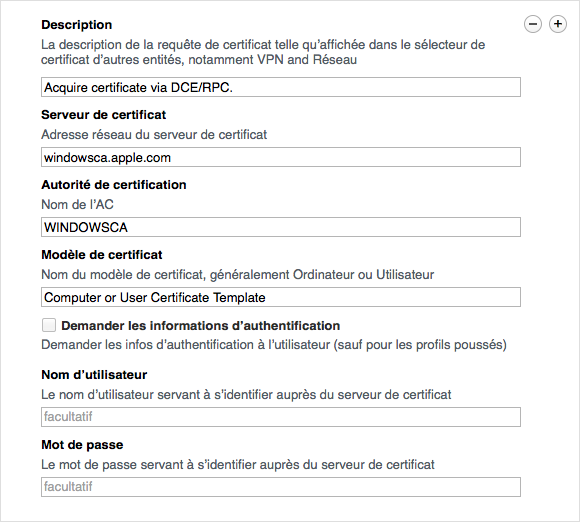

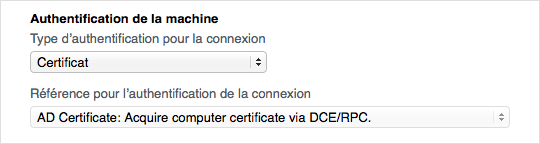

L’interface du gestionnaire de profils, permettant de définir une entité Active Directory Certificate, contient les champs suivants.

- Description : fournissez une brève description de l’entité de profil.

- Serveur de certificat : indiquez le nom d’hôte complet de votre autorité de certification. Ne faites pas précéder le nom d’hôte de « http:// ».

- Autorité de certification : indiquez le « nom abrégé » de votre autorité de certification. Cette valeur peut être déterminée à l’aide du CN de l’entrée Active Directory : CN=<le nom de votre autorité de certification>, CN=Autorités de certification, CN=Services de clé publique, CN=Services, CN=Configuration,<votre base DN>.

- Modèle de certificat : utilisez le modèle de certificat désiré dans votre environnement. La valeur par défaut du certificat d’utilisateur est « Utilisateur ». La valeur par défaut du certificat de l’ordinateur est « Machine ».

- Demander les informations d’authentification : ignorez cette option avec les certificats d’ordinateur. Avec les certificats d’utilisateur, ce paramètre s’applique uniquement si Téléchargement manuel est la méthode choisie pour distribuer les profils. L’utilisateur est ensuite invité à préciser ses informations d’identification lorsque le profil est installé.

- Nom d’utilisateur : ignorez ce champ avec les certificats d’ordinateur. Avec les certificats d’utilisateur, indiquez (si vous le souhaitez) un nom d’utilisateur Active Directory pour la base du certificat demandé.

- Mot de passe : ignorez ce champ avec les certificats d’ordinateur. Avec les certificats d’utilisateur, indiquez (si vous le souhaitez) le mot de passe associé au nom d’utilisateur Active Directory précisé.

Certificat d’ordinateur

Configuration supplémentaire requise

- OS X Server avec l’option de gestion des profils pour les périphériques activée et lié à Active Directory

Combinaisons de profils de certificats Active Directory prises en charge

- Certificat d’ordinateur/de machine uniquement, distribué automatiquement au client Mountain Lion

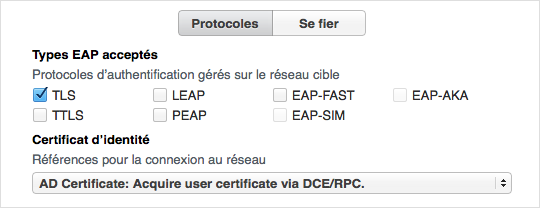

- Certificat intégré dans le profil Réseau pour l’authentification EAP-TLS 802.1x

- Certificat intégré au profil VPN pour l’authentification de certificat basée sur machine

- Certificat intégré aux profils Réseau/EAP-TLS et VPN

Déploiement de l’entité à l’aide du gestionnaire de profils

- Liez le client Mountain Lion à Active Directory. Cette liaison peut être effectuée via le profil, l’interface utilisateur graphique du client ou l’interface de ligne de commande du client.

- Installez le certificat en cours d’émission ou un autre certificat de votre autorité de certification sur le client Mountain Lion pour vous assurer que le client dispose d’une chaîne de confiance complète. Cette installation peut également être effectuée via le profil.

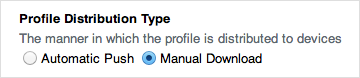

- Déterminez si le profil Active Directory Certificate sera distribué automatiquement ou devra être téléchargé manuellement pour le profil du périphérique ou du groupe de périphériques.

- Facultatif : si la méthode automatique est la méthode choisie pour la distribution de profil, inscrivez le client Mountain Lion avec le système de gestion des périphériques du gestionnaire de profils de Mountain Lion Server.

- Définissez l’entité Active Directory Certificate pour un périphérique inscrit ou un groupe de périphériques. Consultez la section ci-dessus pour en savoir plus sur les champs de l’entité.

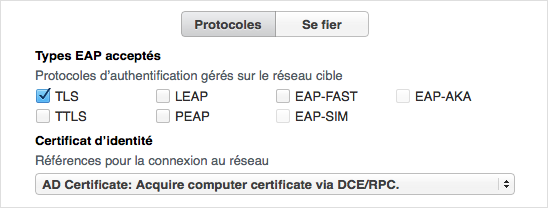

- Facultatif : afin de définir une entité réseau pour le certificat TLS filaire ou sans fil, pour le même profil de périphérique ou groupe de périphériques, sélectionnez l’entité Active Directory Certificate configurée en tant qu’information d’identification.

- L’entité peut être définie pour le Wi-Fi ou Ethernet.

- L’entité peut être définie pour le Wi-Fi ou Ethernet.

- Facultatif : pour définir un profil VP IPSec (Cisco) via le périphérique ou un groupe de périphériques, sélectionnez l’entité Active Directory Certificate configurée en tant qu’information d’identification.

- L’authentification de machine basée sur certificat est uniquement prise en charge pour les tunnels VPN IPSec (Cisco) ; des méthodes d’authentification différentes doivent être appliquées à d’autres types de VPN.

- Vous pouvez indiquer un exemple dans le champ Nom de compte.

- Enregistrez le profil. Automatiquement : le profil est déployé sur l’ordinateur inscrit, via le réseau. Active Directory Certificate utilise les informations d’identification Active Directory de l’ordinateur pour créer la demande de signature des certificats.

- En cas de téléchargement manuel : connectez-vous au portail utilisateur du gestionnaire de profils, à partir du client Mountain Lion.

- En cas de téléchargement manuel : installez le profil de périphérique ou de groupe de périphériques disponible.

- Vérifiez que la nouvelle clé privée et le nouveau certificat se trouvent maintenant dans le trousseau Système du client Mountain Lion.

![]()

![]()

Un profil de périphérique combinant les entités Certificat, Répertoire, Active Directory Certificate, Réseau (TLS) et VPN peut être déployé. Le client Mountain Lion traite les entités dans le bon ordre pour vérifier que chaque action effectuée par une entité s’exécute correctement.

Certificat d’utilisateur

Configuration supplémentaire requise

- OS X Server avec l’option de gestion des profils pour les périphériques activée et lié à Active Directory

- Un compte Active Directory avec accès au service de gestion de profil

Combinaisons de profils de certificats Active Directory prises en charge

- Certificat d’utilisateur uniquement, distribué automatiquement au client Mountain Lion

- Certificat intégré dans le profil Réseau pour l’authentification EAP-TLS 802.1x

Déploiement de l’entité à l’aide du gestionnaire de profils

- Liez le client Mountain Lion à Active Directory. Cette liaison peut être effectuée via le profil, l’interface utilisateur graphique du client ou l’interface de ligne de commande du client.

- Activez la création de compte mobile Active Directory sur le client Mountain Lion, conformément à la politique de votre environnement. Vous pouvez activer cette fonctionnalité via le profil (Mobilité), l’interface graphique utilisateur du client ou la ligne de commande du client, telle que :

sudo dsconfigad -mobile enable - Installez le certificat en cours d’émission ou un autre certificat de votre autorité de certification sur le client Mountain Lion pour vous assurer que le client dispose d’une chaîne de confiance complète. Cette installation peut être effectuée via le profil.

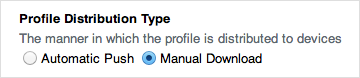

- Déterminez si le profil Active Directory Certificate sera distribué automatiquement ou devra être téléchargé manuellement pour l’utilisateur Active Directory ou un profil de groupe d’utilisateurs. L’utilisateur ou le groupe doit bénéficier d’un accès au service de gestion de profils.

- (Facultatif) Si Automatiquement est la méthode choisie pour la distribution de profil, inscrivez le client Mountain Lion avec le système de gestion des périphériques du gestionnaire de profils de Mountain Lion Server. Lors de l’inscription, assurez-vous d’associer l’ordinateur client à l’utilisateur Active Directory évoqué plus haut.

- Définissez l’entité Active Directory Certificate pour le même utilisateur ou profil de groupe Active Directory. Consultez la section ci-dessus pour en savoir plus sur les champs de l’entité.

- (Facultatif) Afin de définir une entité réseau pour le certificat TLS filaire ou sans fil, pour le même utilisateur Active Directory ou profil de groupe, sélectionnez l’entité Active Directory Certificate configurée en tant qu’information d’identification.

- L’entité peut être définie pour le Wi-Fi ou Ethernet.

- L’entité peut être définie pour le Wi-Fi ou Ethernet.

- Connectez-vous au client Mountain Lion en utilisant le compte d’utilisateur Active Directory disposant d’un accès au service de gestion de profils. Automatiquement : la connexion sur l’ordinateur client à l’aide du compte d’utilisateur Active Directory permet d’obtenir le TGT Kerberos nécessaire. Le TGT joue le rôle de modèle d’identité pour le certificat d’utilisateur requis.

- En cas de téléchargement manuel : connectez-vous au portail utilisateur du gestionnaire de profils.

- En cas de téléchargement manuel : installez le profil d’utilisateur ou de groupe disponible.

- En cas de téléchargement manuel : indiquez le nom d’utilisateur ou le mot de passe si vous y êtes invité.

- Lancez Trousseau d’accès et vérifiez que le trousseau de session contient à présent une clé privée, ainsi qu’un certificat d’utilisateur privé délivré par l’autorité de certification Microsoft de votre environnement.

Un profil d’utilisateur combinant les entités Certificat, Active Directory Certificate et Réseau (TLS) peut être déployé. Le client Mountain Lion traite les entités dans le bon ordre pour vérifier que chaque action effectuée par une entité s’exécute correctement.