Demande d’un certificat auprès d’une autorité de certification Microsoft

Découvrez comment utiliser le protocole DCE/RPC et les données utiles de profil de certificat Active Directory pour demander un certificat.

Sous OS X Mountain Lion et version ultérieure, vous pouvez utiliser le protocole DCE/RPC. Celui-ci vous permet d’éviter de recourir à une autorité de certification Web (AC). Le protocole DCE/RPC offre également davantage de souplesse quant au choix du modèle utilisé pour la création du certificat.

OS X Mountain Lion ou version ultérieure prend en charge les profils de certificat Active Directory (AD) dans l’interface utilisateur Web du gestionnaire de profils. Vous pouvez déployer des profils de certificat Active Directory pour des ordinateurs ou des utilisateurs sur des appareils clients, automatiquement ou par l’intermédiaire d’un téléchargement manuel.

Obtenez des informations supplémentaires sur le renouvellement d’un certificat basé sur le profil dans macOS.

Configuration système et réseau requise

Un domaine Active Directory valide

Une autorité de certification Services de certificats Microsoft Active Directory valide

Un système client OS X Mountain Lion ou version ultérieure lié à Active Directory

Déploiement de profils

OS X Mountain Lion ou version ultérieure prend en charge les profils de configuration. Vous pouvez utiliser les profils pour définir de nombreux réglages liés au système et aux comptes.

Il existe plusieurs façons de distribuer des profils aux clients macOS. La méthode principale consiste à utiliser le gestionnaire de profils de macOS Server. Sous OS X Mountain Lion ou version ultérieure, d’autres méthodes fonctionnent également. Vous pouvez double-cliquer sur un fichier .mobileconfig dans le Finder, ou utiliser un serveur de gestion des appareils mobiles (MDM) tiers.

Détails des données utiles

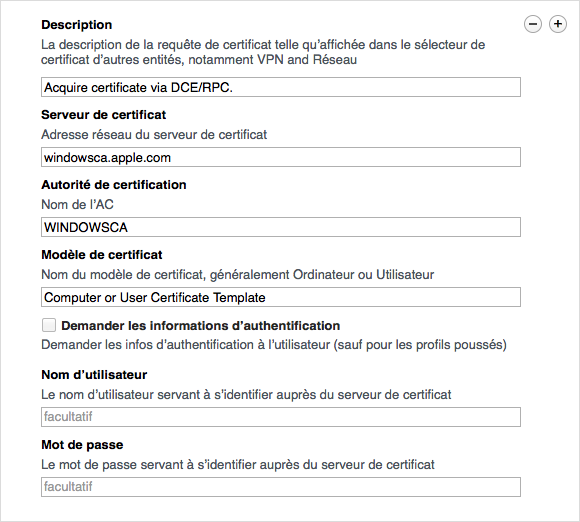

L’interface du gestionnaire de profils, permettant de définir les données utiles d’un certificat Active Directory, contient les champs ci-dessous.

Description : fournissez une brève description des données utiles du profil.

Serveur de certificat : indiquez le nom d’hôte complet de votre autorité de certification. Ne saisissez pas le préfixe « http:// » avant le nom d’hôte.

Autorité de certification : indiquez le nom abrégé de votre autorité de certification. Vous pouvez déterminer cette valeur à partir du CN de l’entrée AD : CN=, CN=Autorités de certification, CN=Services de clés publiques, CN=Services, CN=Configuration,

Modèle de certificat : désignez le modèle de certificat de votre choix pour votre environnement. La valeur par défaut de certificat d’utilisateur est « Utilisateur ». La valeur par défaut de certificat d’ordinateur est « Machine ».

Seuil de notification d’expiration du certificat : cette valeur entière définit le nombre de jours avant l’expiration du certificat auquel macOS affiche une notification d’expiration. La valeur doit être supérieure à 14 et inférieure à la durée de validité maximale du certificat en jours.

Taille de la clé RSA : cette valeur entière correspond à la taille de la clé privée utilisée pour signer la demande de signature de certificat (CSR). Les valeurs possibles sont 1 024, 2 048, 4 096 et ainsi de suite. Le modèle choisi, qui est défini sur votre autorité de certification, permet de déterminer la valeur à utiliser pour la taille de la clé.

Demander les informations d’authentification : ignorez cette option pour les certificats d’ordinateur. Pour les certificats d’utilisateur, ce réglage s’applique uniquement si la méthode de distribution des profils sélectionnée est Téléchargement manuel. Lors de l’installation du profil, l’utilisateur est invité à saisir des informations d’identification.

Nom d’utilisateur : ignorez ce champ pour les certificats d’ordinateur. Pour les certificats d’utilisateur, ce champ est facultatif. Vous pouvez saisir un nom d’utilisateur Active Directory qui servira de base pour le certificat demandé.

Mot de passe : ignorez ce champ pour les certificats d’ordinateur. Pour les certificats d’utilisateur, fournissez le mot de passe associé au nom d’utilisateur Active Directory saisi, le cas échéant.

Demander un certificat d’ordinateur

Assurez-vous d’utiliser macOS Server lié à Active Directory, avec le service Gestionnaire de profils activé pour la gestion des appareils.

Utiliser une combinaison de profils de certificats Active Directory prise en charge

Certificat d’ordinateur/de machine uniquement, distribué automatiquement à un client OS X Mountain Lion ou version ultérieure

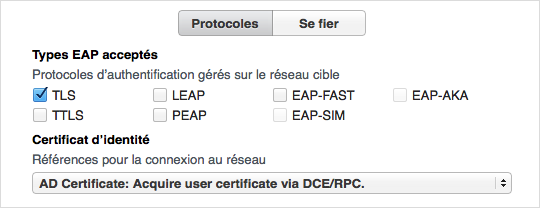

Certificat intégré à un profil Réseau pour l’authentification EAP-TLS 802.1x

Certificat intégré à un profil VPN pour l’authentification de certificat basée sur machine

Certificat intégré aux profils Réseau/EAP-TLS et VPN

Déploiement de données utiles à l’aide du gestionnaire de profils

Liez le client OS X Mountain Lion ou version ultérieure à Active Directory. Cette liaison peut être effectuée via un profil, l’interface utilisateur du client ou l’interface de ligne de commande du client.

Installez le certificat de l’autorité de certification émettrice ou d’une autre autorité de certification sur le client, pour vous assurer que ce dernier dispose d’une chaîne de confiance complète. Vous pouvez également utiliser un profil afin de l’installer.

Spécifiez si le profil de certificat Active Directory sera distribué automatiquement ou s’il devra être téléchargé manuellement pour le profil de l’appareil ou du groupe d’appareils.

Si vous optez pour la méthode de distribution automatique, vous pouvez inscrire le client à l’aide du système de gestion des appareils du gestionnaire de profils de macOS Server.

Définissez les données utiles du certificat Active Directory pour un appareil enregistré ou un groupe d’appareils. Pour en savoir plus sur les champs relatifs aux données utiles, consultez la section « Détails des données utiles » ci-dessus.

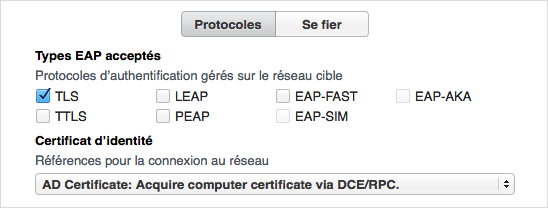

Vous pouvez définir des données utiles Réseau pour une connexion TLS filaire ou sans fil, pour le même profil d’appareil ou groupe d’appareils. Sélectionnez les données utiles du certificat Active Directory configuré en tant qu’informations d’identification. Les données utiles peuvent être définies pour un réseau Wi-Fi ou Ethernet.

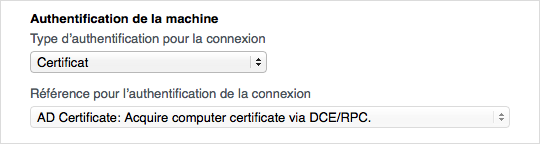

Définissez un profil VPN IPSec (Cisco) via un appareil ou un groupe d’appareils. Sélectionnez les données utiles du certificat Active Directory configuré en tant qu’informations d’identification.

L’authentification de machine basée sur certificat est uniquement prise en charge pour les tunnels VPN IPSec. Les autres types de VPN nécessitent des méthodes d’authentification différentes.

Vous pouvez saisir une chaîne fictive dans le champ Nom de compte.

Enregistrez le profil. Avec l’option Automatiquement, le profil est déployé sur l’ordinateur enregistré, via le réseau. Le certificat Active Directory utilise les informations d’identification Active Directory de l’ordinateur pour renseigner la demande de signature de certificat.

Si vous optez pour le téléchargement manuel, connectez-vous au portail utilisateur du gestionnaire de profils à partir du client.

Installez le profil d’appareil ou de groupe d’appareils disponible.

Assurez-vous que la nouvelle clé privée et le certificat se trouvent à présent dans le trousseau Système du client.

Vous pouvez déployer un profil d’appareil combinant les données utiles Certificat, Répertoire, Certificat Active Directory, Réseau (TLS) et VPN. Le client traite les données utiles dans le bon ordre, afin de garantir que les actions effectuées par chacune s’exécutent correctement.

Demander un certificat d’utilisateur

Assurez-vous d’utiliser macOS Server lié à Active Directory, avec le service Gestionnaire de profils activé pour la gestion des appareils.

Utiliser une combinaison de profils de certificats Active Directory prise en charge

Certificat d’utilisateur uniquement, distribué automatiquement aux clients OS X Mountain Lion ou version ultérieure

Certificat intégré au profil Réseau pour l’authentification EAP-TLS 802.1x

Déploiement de données utiles à l’aide du gestionnaire de profils

Liez le client à Active Directory. Cette liaison peut être effectuée via un profil, l’interface utilisateur du client ou l’interface de ligne de commande du client.

Activez la création de compte mobile Active Directory sur le client, conformément à la politique de votre environnement. Vous pouvez activer cette fonctionnalité via un profil (Mobilité), l’interface utilisateur du client ou une ligne de commande telle que la suivante :

sudo dsconfigad -mobile enableInstallez le certificat de l’autorité de certification émettrice ou d’une autre autorité de certification sur le client, pour vous assurer que ce dernier dispose d’une chaîne de confiance complète. Vous pouvez également utiliser un profil afin de l’installer.

Spécifiez si le profil de certificat Active Directory sera distribué automatiquement ou s’il devra être téléchargé manuellement pour l’utilisateur Active Directory ou un profil de groupe d’utilisateurs. Vous devez accorder l’accès au service du gestionnaire de profils à l’utilisateur ou au groupe.

Si vous optez pour la méthode de distribution automatique, vous pouvez inscrire le client à l’aide du système de gestion des appareils du gestionnaire de profils de macOS Server. Associez l’ordinateur client à l’utilisateur Active Directory évoqué plus haut.

Définissez les données utiles de certificat Active Directory pour ce même utilisateur ou profil de groupe Active Directory. Pour en savoir plus sur les champs relatifs aux données utiles, consultez la section Détails des données utiles.

Vous pouvez définir des données utiles Réseau pour une connexion TLS filaire ou sans fil, pour le même utilisateur ou profil de groupe Active Directory. Sélectionnez les données utiles du certificat Active Directory configuré en tant qu’informations d’identification. Les données utiles peuvent être définies pour un réseau Wi-Fi ou Ethernet.

Connectez-vous au client avec le compte d’utilisateur Active Directory disposant d’un accès au service du gestionnaire de profils. Avec l’option Automatiquement, la connexion permet d’obtenir le ticket Kerberos nécessaire. Ce ticket joue le rôle de modèle d’identité pour le certificat d’utilisateur requis.

Si vous optez pour le téléchargement manuel, connectez-vous au portail utilisateur du gestionnaire de profils.

Installez le profil d’utilisateur ou de groupe disponible.

Si vous y êtes invité, saisissez le nom d’utilisateur et le mot de passe.

Lancez Trousseau d’accès. Assurez-vous que le trousseau de session contient une clé privée et un certificat d’utilisateur délivré par l’autorité de certification Microsoft.

Vous pouvez déployer un profil d’utilisateur combinant les données utiles Certificat, Certificat Active Directory et Réseau (TLS). Les clients exécutant OS X Mountain Lion ou version ultérieure traitent les données utiles dans le bon ordre, afin de garantir que les actions effectuées par chacune s’exécutent correctement.

Les informations se rapportant à des produits non fabriqués par Apple, ou à des sites Web indépendants qui ne sont ni contrôlés ni testés par Apple, sont fournies uniquement à titre indicatif et ne constituent aucune recommandation. Apple ne saurait être tenu responsable de problèmes liés à l’utilisation de tels sites ou produits tiers, ou à leurs performances. Apple ne garantit en aucune façon la fiabilité d’un site Web tiers ni l’exactitude des informations que ce dernier propose. Contactez le fournisseur pour plus d’informations.