Con OS X Lion y posterior puedes adquirir un certificado de una entidad emisora de certificados de Microsoft a través de la carga de perfil com.apple.adcertificate.managed. En Mountain Lion se ha pasado a utilizar el protocolo DCE/RPC. DCE/RPC evita la necesidad de una entidad de certificación (CA) web. También ofrece más flexibilidad a la hora de elegir el modelo de certificado que se usará para la emisión. Mountain Lion es totalmente compatible con los certificados de Active Directory en la interfaz de usuario web de Gestor de Perfiles. Los perfiles con certificado de Active Directory para ordenadores o usuarios pueden implementarse en dispositivos clientes Mountain Lion mediante envío automático vía push o descarga manual.

Este artículo es válido para:

- Clientes OS X Mountain Lion y OS X Server (Mountain Lion)

- Clientes OS X Mavericks y OS X Server (Mavericks)

Lee este artículo para obtener información sobre los clientes OS X Lion.

Puedes obtener información sobre la renovación de certificados para clientes OS X Mavericks aquí.

Requisitos de red y del sistema

- Un dominio de Active Directory (AD) válido

- Una CA de servicios de certificados de Active Directory de Microsoft operativa

- Un equipo cliente OS X Mountain Lion enlazado a Active Directory

Implementación de perfiles

OS X Lion y OS X Mountain Lion son compatibles con perfiles de configuración. Muchos ajustes de equipos y cuentas pueden definirse mediante perfiles. Existen varios métodos para introducir los perfiles en clientes OS X. El Gestor de Perfiles de Mountain Lion Server se utilizará como ejemplo principal para la implementación de perfiles en este artículo. Otros métodos pueden ser tan simples como hacer doble clic en un archivo .mobileconfig en el Finder o tan complejos como un servidor MDM de terceros, y todos se pueden usar para instalar perfiles en un cliente Mountain Lion.

Detalles de la carga

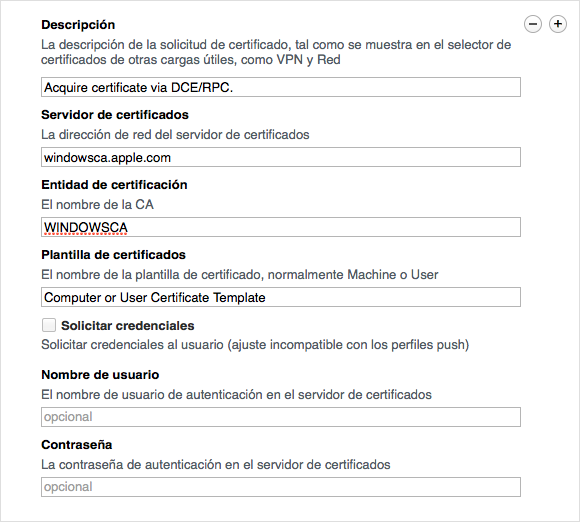

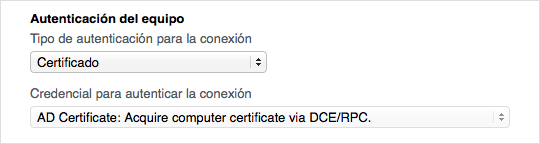

La interfaz de Perfil del Sistema para definir la carga de un certificado de Active Directory contiene los siguientes campos.

- Description (Descripción): Escribe una breve descripción de la carga del perfil.

- Certificate Server (Servidor de certificados): Incluye el nombre de host completo de tu CA. No escribas "http://" delante del nombre del host.

- Certificate Authority (Entidad de certificación): Escribe el "nombre corto" de tu CA. Este valor puede determinarse a partir del CN de la entrada de Active Directory - CN=<nombre de tu CA>, CN=Entidades de certificación. CN=Servicios de claves públicas, CN=Servicios, CN=Configuración, <tu DN base>.

- Certificate Template (Plantilla de certificado): Suministra la plantilla de certificado deseada en tu entorno. El valor predeterminado del certificado de un usuario es "User". El valor predeterminado del certificado de un ordenador es "Machine".

- Prompt for credentials (Solicitar credenciales): Ignora esta opción en los certificados para ordenadores. Para certificados de usuario, este ajuste solo se aplica si el método de implementación de perfiles es la descarga manual. Al usuario se le pedirá que introduzca sus credenciales cuando el perfil esté instalado.

- Username (Nombre de usuario): Ignora este campo en los certificados para ordenadores. Para certificados de usuario, si lo deseas, escribe un nombre de usuario de Active Directory como fundamento para el certificado solicitado.

- Password (Contraseña): Ignora este campo en los certificados para ordenadores. Para certificados de usuario, si lo deseas, escribe la contraseña asociada al nombre de usuario de Active Directory que introdujiste.

Certificado de ordenador

Requisitos adicionales

- OS X Server con el servicio Gestor de Perfiles activado para Gestión de dispositivos y enlazado a Active Directory

Combinaciones de perfiles compatibles con certificados de Active Directory

- Certificado solo para ordenador/máquina, entregado automáticamente al cliente Mountain Lion

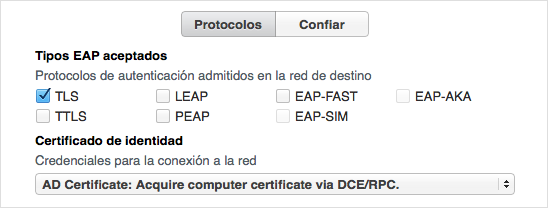

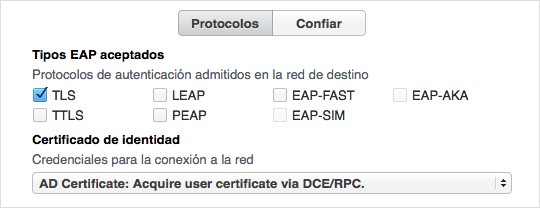

- Certificado integrado en el perfil Network para autenticación EAP-TLS 802.1x

- Certificado integrado en perfil VPN para autenticación de certificados por máquinas

- Certificado integrado en perfiles Network/EAP-TLS y VPN

Implementación de cargas con Gestor de Perfiles

- Enlaza el cliente Mountain Lion con Active Directory. Esta vinculación puede hacerse mediante un perfil, la interfaz gráfica de usuario en el cliente, o CLI en el cliente.

- Instala la CA emisora u otro certificado de CA en el cliente Mountain Lion para asegurarte de que el cliente cuenta con una cadena de confianza completa. La instalación también puede realizarse mediante perfiles.

- Determina si el perfil de certificado de Active Directory se enviará mediante push automático o descarga manual para el perfil de dispositivos o de grupo de dispositivos.

- (Opcional) Si el método elegido es el envío automático vía push, inscribe al cliente Mountain Lion en la gestión de dispositivos del Gestor de Perfiles de Mountain Lion Server.

- Define la carga del certificado de Active Directory para un dispositivo o grupo de dispositivos inscrito. Consulta más arriba las descripciones de los campos de la carga.

- (Opcional) Define una carga de red para TLS por cable o inalámbrica para el mismo perfil de dispositivo o grupo de dispositivos; selecciona la carga del certificado de Active Directory configurada como credencial.

- La carga puede definirse para Wi-Fi o Ethernet.

- La carga puede definirse para Wi-Fi o Ethernet.

- (Opcional) Define un perfil VPN IPSec (Cisco) a través de un dispositivo o grupo de dispositivos; selecciona la carga del certificado de Active Directory configurada como credencial.

- La autenticación de máquinas basada en certificados solo está disponible para túneles VPN IPSec (Cisco); otros tipos de VPN requieren métodos de autenticación distintos.

- El campo de nombre de cuenta puede rellenarse con una cadena de marcación de posición.

- Guarda el perfil. Automatic Push (Push automático): El perfil se implementará en el ordenador inscrito a través de la red. El certificado de Active Directory utilizará las credenciales de Active Directory del ordenador para cumplimentar la solicitud de firma de certificados (CSR).

- (En caso de descarga manual) Conéctate al portal del usuario de Gestor de Perfiles desde el cliente Mountain Lion.

- (En caso de descarga manual) Instala el perfil de dispositivo o de grupo de dispositivos disponible.

- Verifica que la nueva clave privada y el certificado residen ahora en el llavero del sistema del cliente Mountain Lion.

![]()

![]()

Es posible implementar un perfil de dispositivo que combine cargas de certificado, directorio, certificado de Active Directory, red (TLS) y VPN. El cliente Mountain Lion procesará las cargas en el orden adecuado para asegurar que cada acción de carga tiene lugar con éxito.

Certificado de usuario

Requisitos adicionales

- OS X Server con el servicio Gestor de Perfiles activado para Gestión de dispositivos y enlazado a Active Directory

- Una cuenta de Active Directory con acceso al servicio de gestión de perfiles

Combinaciones de perfiles compatibles con certificados de Active Directory

- Certificado solo para usuarios, entregado automáticamente al cliente Mountain Lion

- Certificado integrado en el perfil Network para autenticación EAP-TLS 802.1x

Implementación de cargas con Gestor de Perfiles

- Enlaza el cliente Mountain Lion con Active Directory. Esta vinculación puede hacerse mediante un perfil, la interfaz gráfica de usuario en el cliente, o CLI en el cliente.

- Activa la creación de cuentas móviles de Active Directory en el cliente Mountain Lion de acuerdo con la política de tu entorno. Esta prestación puede habilitarse desde el perfil (Mobility), la interfaz gráfica del usuario en el cliente o la línea de comandos del cliente, como por ejemplo:

sudo dsconfigad -mobile enable - Instala la CA emisora u otro certificado de CA en el cliente Mountain Lion para asegurarte de que el cliente cuenta con una cadena de confianza completa. La instalación puede producirse a través de un perfil.

- Determina si el perfil de certificado de Active Directory se enviará mediante push automático o descarga manual para el perfil de usuario o grupo de usuarios de Active Directory. El usuario o grupo debe contar con acceso al servicio Gestor de Perfiles.

- (Opcional) Si el método elegido es el envío automático vía push, inscribe al cliente Mountain Lion en la gestión de dispositivos del Gestor de Perfiles de Mountain Lion Server. Al realizar la inscripción, asegúrate de asociar el ordenador cliente con el usuario de Active Directory mencionado más arriba.

- Define la carga del certificado de Active Directory para el mismo perfil de usuario o grupo de usuarios de Active Directory. Consulta más arriba las descripciones de los campos de la carga.

- (Opcional) Define una carga de red para TLS por cable o inalámbrica para el mismo perfil de usuario o grupo de usuarios; selecciona la carga del certificado de Active Directory configurada como credencial.

- La carga puede definirse para Wi-Fi o Ethernet.

- La carga puede definirse para Wi-Fi o Ethernet.

- Inicia sesión en el cliente Mountain Lion con la cuenta de usuario de Active Directory con acceso al servicio Gestor de Perfiles. Automatic Push (Push automático): Al iniciar sesión en el ordenador cliente con la cuenta del usuario de Active Directory se obtendrá el TGT (Ticket-Granting Ticket) de Kerberos necesario. El TGT servirá de plantilla de identidad para el certificado de usuario solicitado.

- (En caso de descarga manual) Conéctate al portal del usuario de Gestor de Perfiles.

- (En caso de descarga manual) Instala el perfil de usuario o de grupo de usuarios disponible.

- (En caso de descarga manual) Introduce el nombre de usuario o la contraseña si se te solicitan.

- Ejecuta Acceso a Llaveros y verifica que el llavero de inicio de sesión contenga una clave privada y un certificado de usuario emitido por la CA de Microsoft en tu entorno.

Es posible implementar un perfil de usuario que combine certificado, certificado de Active Directory y red (TLS). El cliente Mountain Lion procesará las cargas en el orden adecuado para asegurar que cada acción de carga tiene lugar con éxito.