OS X Server: Cómo configurar la confianza del servidor RADIUS en los perfiles de configuración cuando se utiliza TLS, TTLS o PEAP

Este artículo explica cómo establecer la confianza correctamente cuando se utilizan perfiles de configuración.

En OS X, los perfiles de configuración se utilizan para configurar un cliente para que se una a redes protegidas 802.1x. Si el perfil de configuración no configura correctamente la confianza en el servidor o servidores RADIUS para los tipos de EAP que establecen un túnel seguro (TLS, TTLS, PEAP), podrías ver uno de los siguientes problemas:

incapacidad para realizar la conexión automática

fallo de autenticación

la itinerancia a nuevos puntos de acceso no funciona

Antes de poder configurar la confianza correctamente, debes saber qué certificados presenta el servidor RADIUS durante la autenticación. Si ya tienes estos certificados, dirígete al paso 13.

Los registros EAPOL muestran los certificados presentados por el servidor RADIUS. Para activar los registros EAPOL en Mac OS X, utiliza el siguiente comando en Terminal:

sudo defaults write /Library/Preferences/SystemConfiguration/com.apple.eapolclient LogFlags -int -1Tras activar los registros EAPOL, conéctate manualmente a la red protegida 802.1x. Se te pedirá que confíes en el certificado del servidor RADIUS. Confía en el certificado para que se complete la autenticación.

Localiza los registros EAPOL.

- In OS X Lion and Mountain Lion, these logs can be found in /var/log/. The log will be called eapolclient.en0.log or eapolclient.en1.log.

- In OS X Mavericks, these logs can be found in /Library/Logs/CrashReporter/com.apple.networking.eapol.XXXXXXXX .

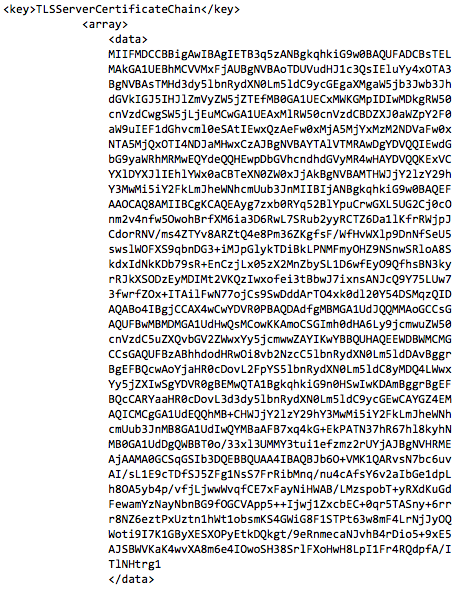

Abre el archivo eapolclient.enX.log en la Consola y localiza una clave llamada TLSServerCertificateChain. Debe tener el siguiente aspecto:

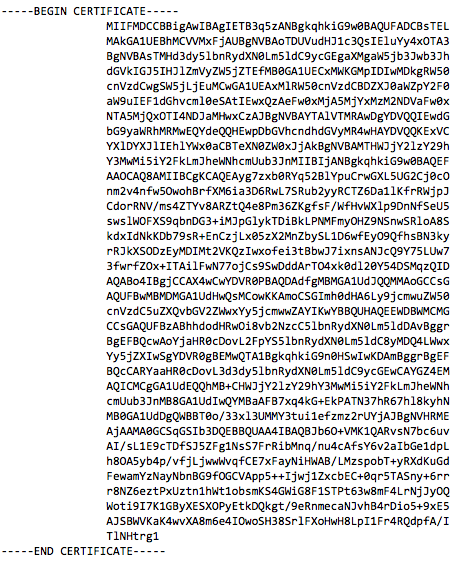

El bloque de texto entre y es un certificado. Copia el bloque de texto y pégalo en un editor de texto. Asegúrate de que tu editor de texto está configurado para guardar archivos de texto sin formato.

Añade un encabezado

-----BEGIN CERTIFICATE-----and a footer of-----END CERTIFICATE-----. It should look like this:

Guarda el archivo con la extensión .pem.

Abre la aplicación Acceso a Llaveros en la carpeta Utilidades.

Note: It may be helpful to create a new keychain so that you can easily find the certificate you import in the next step.

Arrastra el archivo .pem que has creado a tu nuevo llavero o elige Archivo > Importar elementos y selecciona el archivo .pem que has creado antes. Importa el archivo al llavero de tu elección.

Repite los pasos anteriores para cada certificado del conjunto TLSCertificateChain. Es probable que tengas más de un certificado.

Inspecciona cada certificado importado para saber de qué es. Como mínimo, deberías tener un certificado raíz y un certificado de servidor RADIUS. También puedes tener un certificado intermedio. Debes incluir todos los certificados raíz e intermedios presentados por el servidor RADIUS en la carga útil Certificados de tu perfil de configuración. La inclusión del certificado o certificados del servidor RADIUS es opcional si incluyes los nombres de tu servidor RADIUS en la sección Nombres de certificados de servidores de confianza de la carga útil Red. En caso contrario, incluye también en el perfil el certificado o certificados del servidor RADIUS.

Una vez que sepas qué certificados presenta el servidor RADIUS, puedes exportarlos como archivos .cer desde el Llavero y añadirlos al perfil de configuración. Añade cada uno de los certificados raíz e intermedios a la carga útil Certificados de tu perfil de configuración. También puedes añadir el certificado o certificados del servidor RADIUS si es necesario.

En la carga útil Red, localiza la sección Confianza y marca los certificados que acabas de añadir como de confianza. Asegúrate de no marcar como de confianza ningún otro certificado que también pueda estar en la carga útil Certificados, o la autenticación fallará. Asegúrate de marcar como de confianza solo los certificados realmente presentados por tu servidor RADIUS.

A continuación, añade los nombres de tus servidores RADIUS a la sección Nombres de certificados de servidores de confianza. Es necesario que utilices el nombre exacto (mayúsculas y minúsculas incluidas) que aparece como nombre común de tu certificado de servidor RADIUS. Por ejemplo, si el nombre común de tu certificado de servidor RADIUS es PRUEBA.example.com, debes asegurarte de que coincide con las mayúsculas y minúsculas que se utilizan en el certificado. El valor “prueba.example.com” no sería válido, pero “PRUEBA.example.com”, sí. Debes añadir una nueva entrada para cada uno de tus servidores RADIUS. También puedes utilizar un comodín para el nombre de host. Por ejemplo, *.example.com haría que todos los servidores RADIUS del dominio example.com fueran de confianza.

Si has activado previamente los registros eapol, puedes desactivar el registro con el siguiente comando:

sudo defaults write /Library/Preferences/SystemConfiguration/com.apple.eapolclient LogFlags -int 0

Si no tienes claro si la confianza está configurada correctamente, puedes consultar /var/log/system.log. Abre system.log en la Consola y filtra por “eapolclient” para ver todos los mensajes relacionados con el proceso eapolclient. Un error de confianza típico tendría este aspecto:

31 mar 12:27:14 Macintosh.local eapolclient[5961]: [eapttls_plugin.c:968] eapttls_verify_server(): certificado del servidor no fiable estado 3 0