Verwaltete Gerätebeglaubigung implementieren

Die verwaltete Gerätebeglaubigung ist eine leistungsstarke Technologie zum Absichern verwalteter Geräte, die dazu beitragen kann, viele Angriffsarten zu vereiteln, einschließlich der Verschleierung von Geräteeigenschaften, der Schlüsselextrahierung und der Identitätsfälschung. Die verwaltete Gerätebeglaubigung setzt sich aus zwei Technologien zusammen:

Die Geräteinformationsbeglaubigung stellt beglaubigte Eigenschaften eines verwalteten Geräts als Antwort auf die

DeviceInformation-Anfrage des Geräteverwaltungsdienstes bereit. Dadurch erhält der Geräteverwaltungsdienst wichtige Sicherheits- und Compliance-Informationen über ein Gerät.Die ACME-Beglaubigung beweist die Identität eines Geräts gegenüber vertrauenden Parteien. Es stellt eine hardwaregebundene Identität auf einem Gerät bereit. Wenn der Client ein Zertifikat von einem ACME-Server anfordert, werden dieselben bestätigten Eigenschaften übermittelt.

Diese beiden Technologien sind starke Bausteine, mit denen eine Zero-Trust-Architektur auf der Grundlage von Apple-Geräten erstellt werden kann. Es ist wichtig, zu beachten, dass Organisationen nur dann Sicherheitsvorteile erzielen, wenn das Implementierungsmodell für verwaltete Geräte die Beglaubigungen ordnungsgemäß einbindet. Diese Seite beschreibt einige mögliche Implementierungsmodelle.

Komponenten

Ein Implementierungsmodell auf Grundlage der verwalteten Gerätebeglaubigung umfasst die folgenden Komponenten:

Das Gerät: Das verwaltete Gerät, ein iPhone, iPad, Mac, Apple TV oder eine Apple Vision Pro.

Der Geräteverwaltungsdienst: Der Dienst, der die Geräte mithilfe des Geräteverwaltungsprotokolls verwaltet.

Den ACME-Server: Der Server, der Client-Zertifikate an Geräte ausstellt.

Vertrauende Parteien: Die Parteien, die das Zertifikat der Identität verwenden. Dazu gehören Webserver, VPN-Server, Empfänger:innen von signierten E-Mails usw. Der Geräteverwaltungsdienst fungiert auch als vertrauenswürdige Partei.

Implementierungsmodelle

Dieses Dokument beschreibt drei Implementierungsmodelle mit zunehmender Flexibilität sowie steigenden infrastrukturellen Anforderungen und Integrationen:

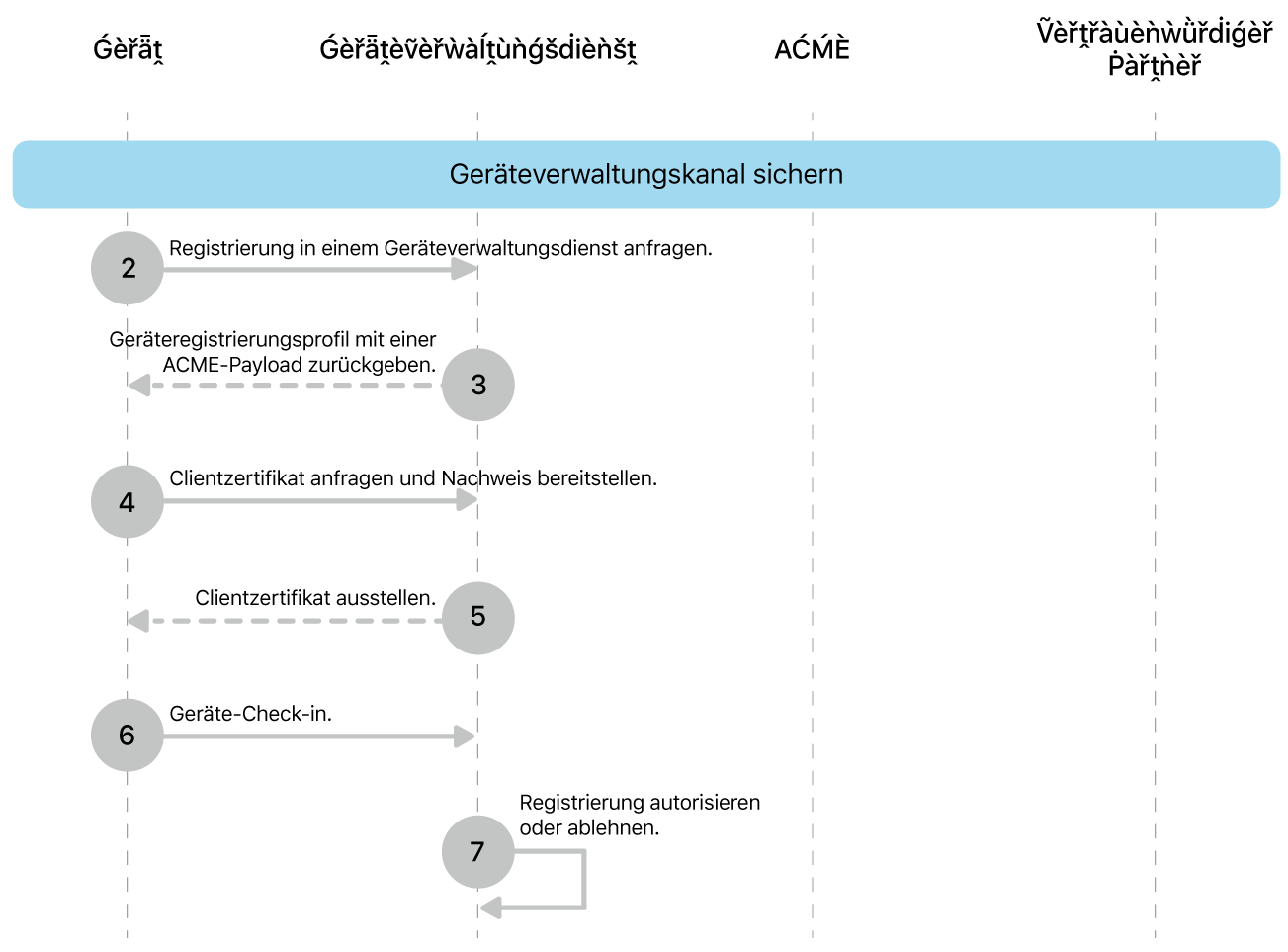

Geräteverwaltungskanal sichern: Dieses Modell erhöht die Kommunikationssicherheit zwischen einem Gerät und dem Geräteverwaltungsdienst. Dadurch wird sichergestellt, dass der Geräteverwaltungsdienst weiß, welches Gerät verwaltet wird, und es wird mit starken Beweisen nachgewiesen, dass das Gerät den Richtlinien der Organisation entspricht.

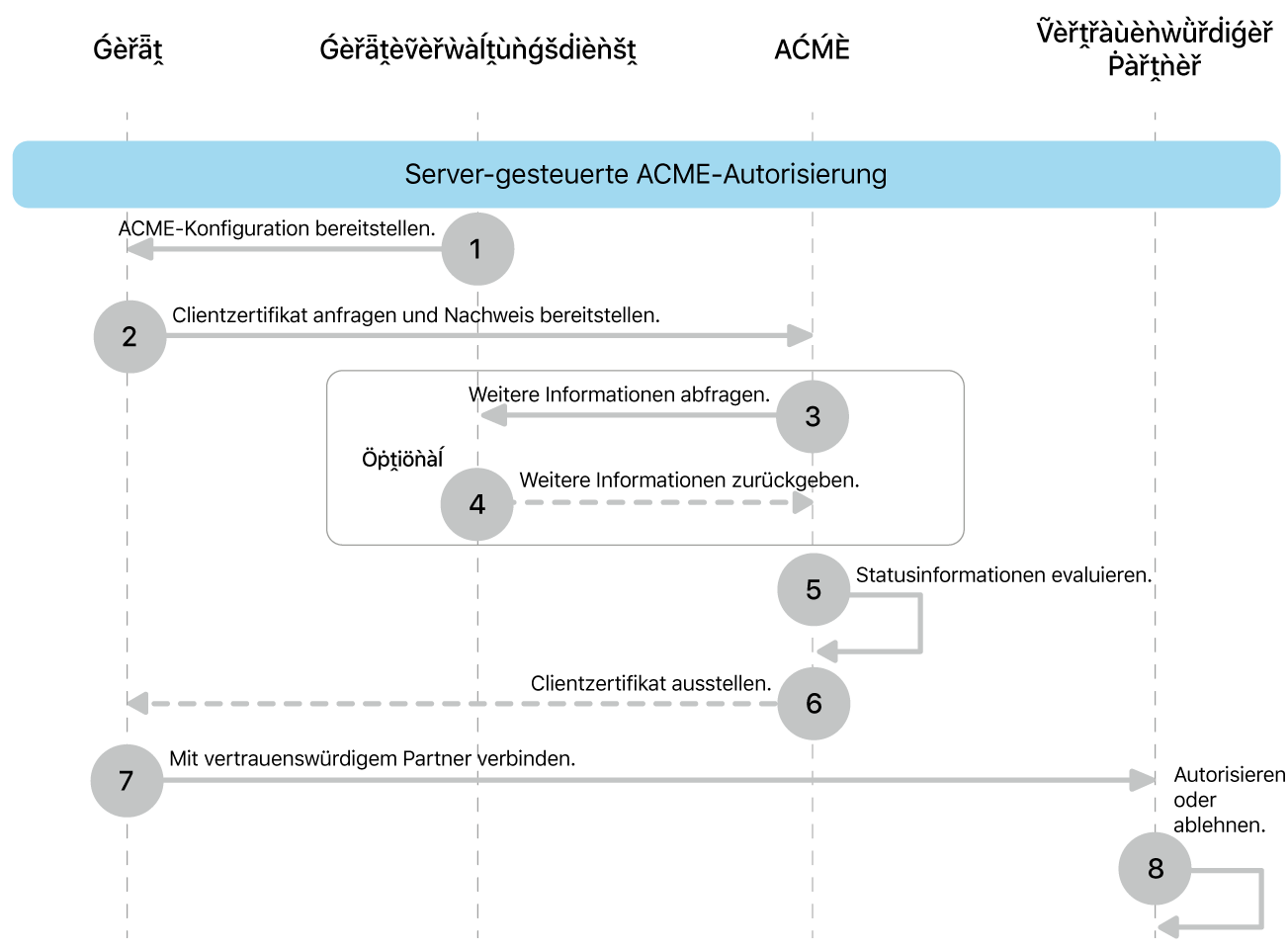

Durch den ACME-Server gesteuerte Autorisierung: Dadurch erhält die Zertifizierungsstelle Kontrolle über die Authentifizierung und Autorisierung des Geräts. Vertrauende Parteien prüfen nur, ob das Zertifikat gültig ist und von einer vertrauenswürdigen Zertifizierungsstelle ausgestellt wurde.

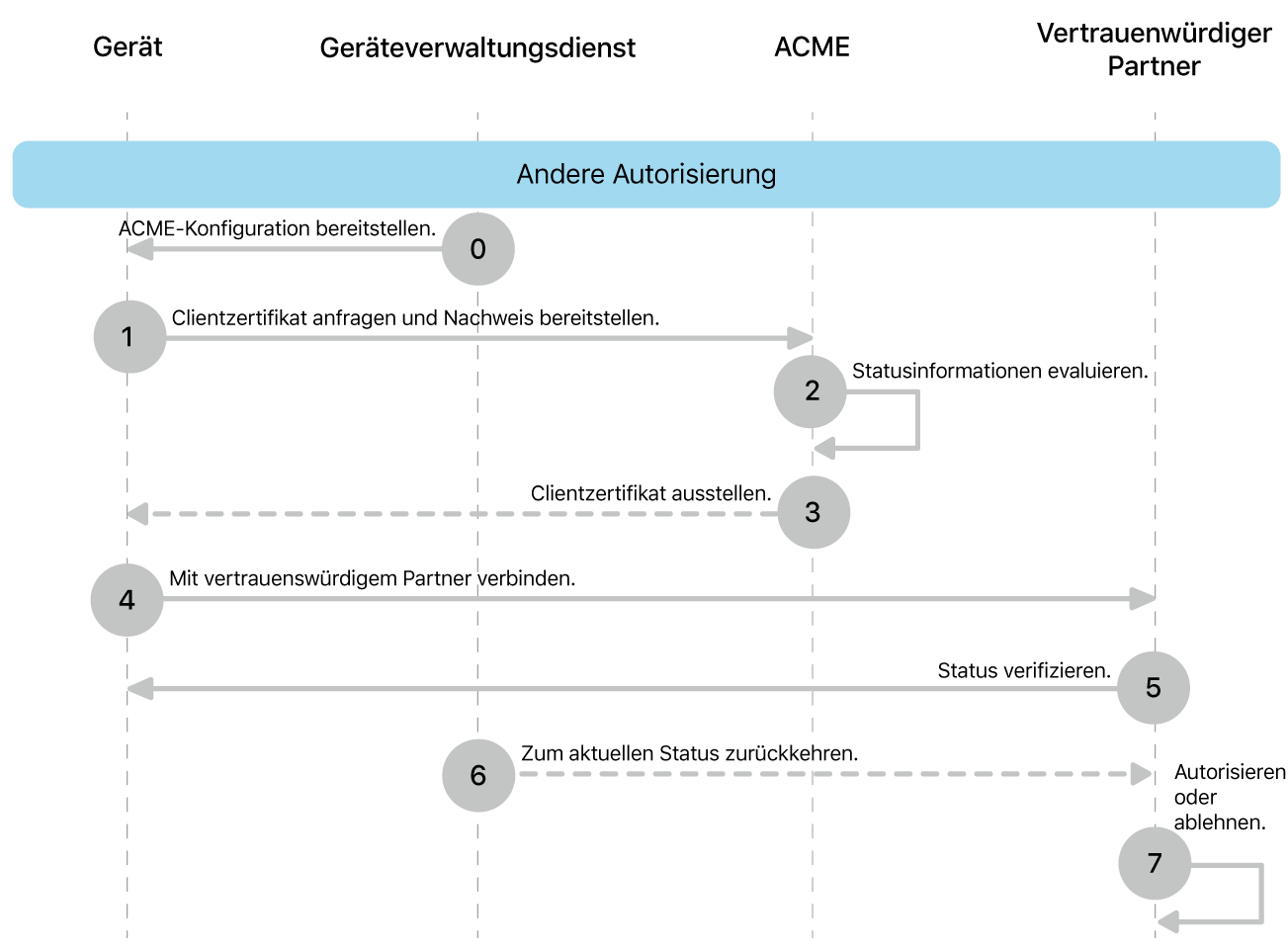

Differenzielle Autorisierung: Der ACME-Server ist für die Authentifizierung verantwortlich und vertrauenswürdige Parteien führen die Autorisierung auf Grundlage der Authentifizierung durch. Dadurch kann jede vertrauende Partei ihre eigene, differenzielle Autorisierungsentscheidung treffen.

Implementierungsmodell des Geräteverwaltungskanals sichern

Das Geräteverwaltungsprotokoll erfordert, dass sich das Gerät bei dem Geräteverwaltungsdienst mithilfe einer Client-Identität authentifiziert. Diese Identität wird während der Geräteregistrierung bereitgestellt. Bei diesem Implementierungsmodell erfolgt die Bereitstellung der Client-Identität mithilfe der ACME-Beglaubigung. Dadurch erhält der Geräteverwaltungsdienst eine sehr starke Bestätigung, dass jede eingehende Verbindung vom selben legitimen Apple-Gerät initiiert wurde, das sich registriert hat. Wenn die Registrierung keine Benutzerregistrierung ist, hat der Geräteverwaltungsdienst auch sehr starke Beweise für die Seriennummer und UDID des Geräts.

In diesem Implementierungsmodell werden die ausgestellten Identitäten nur von verwalteten Geräten verwendet, um sich beim Geräteverwaltungsdienst zu authentifizieren. Dies bedeutet, dass der Geräteverwaltungsdienst auch die vertrauenswürdige Partei und in der Regel die Instanz ist, die Zertifikate ausstellt.

Um dieses Implementierungsmodell zu verwenden, wird die Identität zum Registrierungszeitpunkt ausgestellt, indem dem Gerät ein Registrierungsprofil mit einer ACME-Payload bereitgestellt wird (obwohl es möglich ist, eine vorhandene Registrierung, die zunächst nicht die verwaltete Gerätebestätigung verwendet hat, zu „aktualisieren“). Anhand der bereitgestellten Informationen kontaktiert das Gerät die ACME-Komponente des Geräteverwaltungsdienstes, um ein Zertifikat anzufordern. Es können auch eigene Regeln verwendet werden, aber normalerweise wird ein Zertifikat ausgestellt, wenn:

Das Gerät im Voraus bekannt ist, z. B. weil es in Apple School Manager oder Apple Business Manager registriert ist.

Das Gerät ist mit einer von einer Person authentifizierten Registrierung verknüpft.

Nachdem das Gerät registriert wurde, kann der Geräteverwaltungsdienst Apps, Konfigurationen und Accounts zurückhalten, bis das Gerät die Anforderungen der Organisation erfüllt. Dazu wird die Beglaubigung von Geräteinformationen verwendet, um beglaubigte dynamische Eigenschaften wie die Betriebssystemversion und den FileVault-Status zu überprüfen.

Dasselbe Verfahren kann verwendet werden, um eine neue Beglaubigung anzufordern, wenn relevante Änderungen auftreten.

Eine komplexere Konfiguration für dieses Szenario beinhaltet einen ACME-Server, der sich außerhalb des Geräteverwaltungsdienstes befindet. Hierfür ist entweder eine Integration zwischen dem ACME- und dem Geräteverwaltungsdienst erforderlich, um Informationen über das Gerät und den Authentifizierungsstatus der Registrierung abzurufen, oder die Ausstellung von Zertifikaten, die dauerhafte Informationen aus der Beglaubigung enthalten, um es dem Geräteverwaltungsdienst zu ermöglichen, die Vertrauensbewertung durchzuführen.

Implementierungsmodell für ACME-Server gesteuerte Autorisierung

Bei diesem Implementierungsmodell basiert die Autorisierung eines Geräts nur auf der Vertrauenswürdigkeit des ausgestellten Zertifikats. Während des ACME-Ablaufs entscheidet der ACME-Server, ob ein Zertifikat ausgestellt wird. Wenn für die Entscheidung Informationen erfordert sind, die nicht im Beglaubigungszertifikat enthalten sind, muss der ACME-Server diese Informationen einholen. Der ACME-Server stellt nur dann ein Zertifikat aus, wenn die Vertrauensprüfung bestanden wurde und das Gerät die von der Organisation festgelegten Kriterien erfüllt.

Wenn die Organisation beispielsweise verlangt, dass autorisierte Geräte bei einem Geräteverwaltungsdienst registriert sein müssen, muss eine Verbindung zwischen ACME- und dem Geräteverwaltungsdienst bestehen.

Dieses Implementierungsmodell funktioniert am besten, wenn viele vertrauende Parteien die gleichen Autorisierungsbedingungen verwenden. Nachdem der ACME-Server seine Vertrauensbewertung durchgeführt hat, müssen vertrauenswürdige Parteien nur noch die standardmäßige Zertifikatsprüfung und Vertrauensbewertung durchführen, um den Zugriff zu überprüfen.

Hinweis: Abhängig von den Sicherheitsanforderungen sollte überlegt werden, wie die Implementierung mit Geräten umgeht, die ihre Autorisierung verloren haben, z. B. durch Anpassung der Zertifikatslaufzeit oder der Überprüfung der Widerrufung durch die vertrauenswürdige Partei.

Implementierungsmodell für die differenzielle Autorisierung

Bei diesem Implementierungsmodell ist der ACME-Server nur für die Ausstellung eines Zertifikats verantwortlich, das das Gerät authentifiziert. Vertrauenswürdige Parteien bestimmen jedes Mal die Autorisierung, wenn sie das Identitätszertifikat des Geräts bewerten und ihre eigenen, individuellen Autorisierungsregeln anwenden.

Der ACME-Server sollte alle statuslosen Informationen in das ausgestellte Zertifikat aufnehmen, die vertrauenswürdige Parteien benötigen, um das Gerät zu identifizieren und zu autorisieren, z. B. alle Daten, die der ACME-Server im Beglaubigungszertifikat erhalten hat.

Wenn das Gerät eine Verbindung herstellt, kann die vertrauende Partei neben der Überprüfung der Vertrauenswürdigkeit des ausgestellten Zertifikats auch den Geräteverwaltungsdienst nach sämtlichen dynamischen Eigenschaften fragen. Dadurch können Autorisierungsentscheidungen auf aktuellen Informationen basieren und auch Deautorisierungs- und Neuautorisierungsereignisse unterstützen. Abhängig von den Anforderungen der Organisation und der kritischen Bedeutung der vertrauenswürdigen Partei können Autorisierungsentscheidungen auch für einen bestimmten Zeitraum im Cache gespeichert werden, um wiederholte Verbindungsereignisse zu verarbeiten und Autorisierungsentscheidungen zu beschleunigen.