Unter Mac OS X Lion und neuer können Sie ein Zertifikat von einer Microsoft-Zertifizierungsstelle über die Profil-Payload com.apple.adcertificate.managed erwerben. Unter Mountain Lion ist dies über die Verwendung eines DCE/RPC-Protokolls möglich. DCE/RPC umgeht die Notwendigkeit einer webfähigen Zertifizierungsstelle (ZS). Zudem bietet es mehr Flexibilität bei der Auswahl der Zertifikatsvorlage bei der Ausstellung. Mountain Lion bietet eine umfassende Unterstützung für das Active Directory-Zertifikat in der Webbenutzeroberfläche des Profil-Managers. Das Active Directory-Zertifikat für Computer oder Benutzer kann auf Client-Geräten mit Mountain Lion bereitgestellt werden – entweder über einen automatischen Push oder über einen manuellen Download.

Dieser Artikel gilt für:

- OS X Mountain Lion-Clients und OS X Server (Mountain Lion)

- OS X Mavericks-Clients und OS X Server (Mavericks)

Lesen Sie diesen Artikel, um Informationen zu OS X Lion-Clients zu erhalten.

Informationen zur Zertifikatserneuerung bei OS X Mavericks-Clients sind hier erhältlich.

Netzwerk- und Systemanforderungen

- Eine gültige Active Directory-Domain

- Funktionierende Microsoft Active Directory-Zertifikatdienste (ZS)

- Ein OS X Mountain Lion-Clientsystem, das an Active Directory gebunden ist

Profilbereitstellung

Mac OS X Lion und OS X Mountain Lion unterstützen Konfigurationsprofile. Viele System- und Kontoeinstellungen können mit Profilen definiert werden. Zur Übertragung von Profilen auf OS X-Clients gibt es verschiedene Methoden. Der Profil-Manager des Mountain Lion Servers dient in diesem Artikel als als Beispiel für die Profilübertragung. Auch andere Methoden, entweder so einfach wie ein Doppelklick auf eine .mobileconfig-Datei im Finder oder so komplex wie ein MDM-Server eines Drittanbieters, können genutzt werden, um Profile auf einem Mountain Lion-Client zu installieren.

Payload-Details

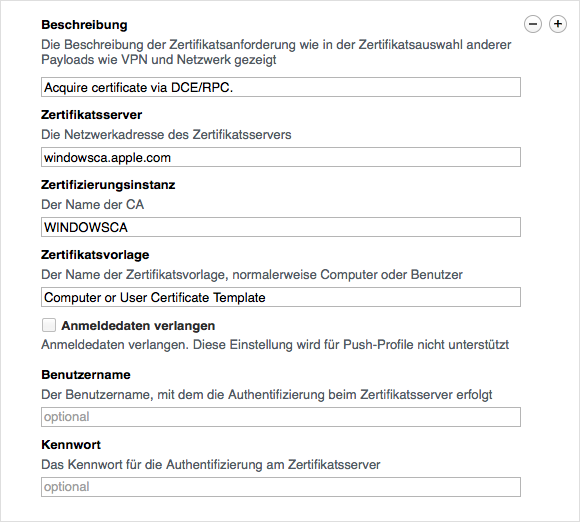

Die Profil-Manager-Schnittstelle zur Definition der Payload des Active Directory-Zertifikats umfasst die folgenden Felder.

- Beschreibung: Geben Sie eine kurze Beschreibung der Profil-Payload an.

- Zertifikat-Server: Geben Sie den vollständig qualifizierten Namen Ihrer ZS an. Beginnen Sie den Hostnamen nicht mit "http://".

- Zertifizierungsstelle: Geben Sie den "Kurznamen" Ihrer ZS an. Dieser Wert kann von der CN des Active Directory-Eintrags bestimmt werden – CN=<Ihr ZS-Name>, CN=Zertifizierungsstellen, CN=Öffentlicher Schlüsseldienst, CN=Dienste, CN=Konfiguration, <Ihre Basis-DN>

- Zertifikatsvorlage: Geben Sie die in Ihrer Umgebung gewünschte Zertifikatsvorlage an. Der Standard-Benutzerzertifikatwert lautet "Benutzer". Der Standard-Computerzertifikatwert lautet "Computer".

- Abfrage der Anmeldedaten: Ignorieren Sie diese Option für Computerzertifikate. Für Benutzerzertifikate gilt diese Einstellung nur, wenn der manuelle Download die gewählte Methode für die Profilübertragung ist. Der Benutzer wird nach seinen Anmeldedaten gefragt, wenn das Profil installiert wird.

- Benutzername: Ignorieren Sie dieses Feld für Computerzertifikate. Für Benutzerzertifikate können Sie, falls gewünscht, einen Active Directory-Benutzernamen als Grundlage für das angeforderte Zertifikat angeben.

- Kennwort: Ignorieren Sie dieses Feld für Computerzertifikate. Für Benutzerzertifikate können Sie, falls gewünscht, das Kennwort angeben, das mit dem Active Directory-Benutzernamen verbunden ist.

Computerzertifikat

Weitere Voraussetzungen

- OS X Server mit für die Geräteverwaltung aktiviertem Profil-Manager-Dienst und Bindung an Active Directory

Unterstützte Zertifikatprofilkombinationen für Active Directory

- Nur Computerzertifikat, automatisch an den Mountain Lion-Client übertragen

- In das Netzwerkprofil für die EAP-TLS 802.1x-Authentifizierung integriertes Zertifikat

- In das VPN-Profil für die computerbasierte Zertifikat-Authentifizierung integriertes Zertifikat

- In das Network/EAP-TLS-Profil und das VPN-Profil integriertes Zertifikat

Bereitstellung der Profil-Manager-Payload

- Binden Sie den Mountain Lion-Client an Active Directory. Diese Bindung kann über Profil, grafische Benutzeroberfläche auf dem Client oder Befehlszeilenschnittstelle auf dem Client erfolgen.

- Installieren Sie das Zertifikat der ausstellenden Zertifizierungsstelle oder ein anderes ZS-Zertifikat auf dem Mountain Lion-Client, um sicherzustellen, dass der Client über eine vollständige Vertrauenskette verfügt. Diese Installation kann auch über ein Profil erfolgen.

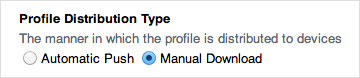

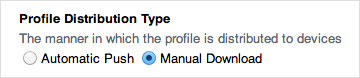

- Bestimmen Sie, ob das Active Directory-Zertifikatprofil über einen automatischen Push oder einen manuellen Download auf das Geräte- oder das Gerätegruppenprofil übertragen wird.

- (Optional) Falls die Profilübertragung mittels automatischem Push erfolgen soll, melden Sie den Mountain Lion-Client mit der Geräteverwaltung des Profil-Managers auf dem Mountain Lion Server an.

- Definieren Sie die Payload des Active Directory-Zertifikats für ein angemeldetes Gerät oder eine Gerätegruppe. Die Payload-Feldbeschreibungen finden Sie oben.

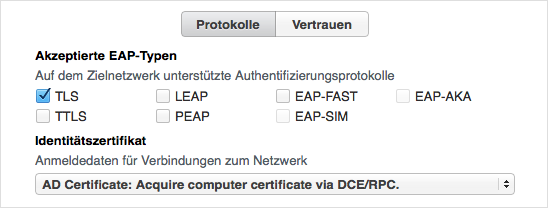

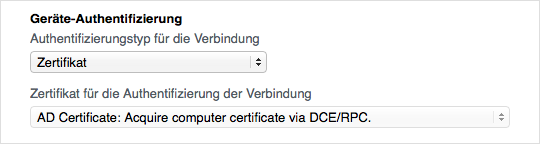

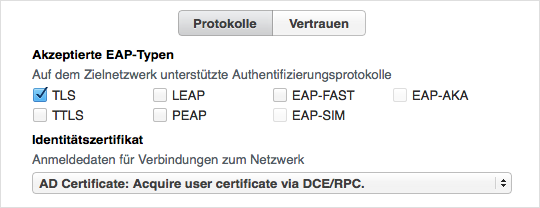

- (Optional) Definieren Sie eine Netzwerk-Payload für kabelgebundenes oder kabelloses TLS für dasselbe Geräte- oder Gerätegruppenprofil – wählen Sie die konfigurierte Payload des Active Directory-Zertifikats als Anmeldedaten.

- die Payload kann für WLAN oder Ethernet definiert werden

- die Payload kann für WLAN oder Ethernet definiert werden

- (Optional) Definieren Sie über ein Gerät oder eine Gerätegruppe ein IPSec (Cisco)-VPN-Profil – wählen Sie die konfigurierte Payload des Active Directory-Zertifikats als Anmeldedaten.

- Zertifikatbasierte Computerauthentifizierung wird nur für IPSec (Cisco)-VPN-Tunnel unterstützt; andere VPN-Typen erfordern unterschiedliche Authentifizierungmethoden.

- In das Feld für den Accountnamen kann eine Platzhalter-Zeichenfolge eingefügt werden.

- Speichern Sie das Profil. Automatischer Push: Das Profil wird dem angemeldeten Computer über das Netzwerk bereitgestellt. Das Active Directory-Zertifikat verwendet die Active Directory-Anmeldedaten des Computers, um die CSR-Anfrage (Certificate Signing Request) auszufüllen.

- (Bei manuellem Download) Verbinden Sie sich vom Mountain Lion-Client mit dem Benutzerportal des Profil-Managers.

- (Bei manuellem Download) Installieren Sie das verfügbare Geräte- oder Gerätegruppenprofil.

- Überprüfen Sie, ob der neue private Schlüssel und das Zertifikat sich nun im Systemschlüsselbund auf dem Mountain Lion-Client befinden.

![]()

![]()

Ein Geräteprofil, das Zertifikat, Verzeichnis, Active Directory-Zertifikat, Netzwerk (TLS) und VPN-Payloads vereint, kann bereitgestellt werden. Der Mountain Lion-Client verarbeitet die Payloads in der richtigen Reihenfolge, um sicherzustellen, dass jede Payload-Aktion erfolgreich ausgeführt wird.

Benutzerzertifikat

Weitere Voraussetzungen

- OS X Server mit für die Geräteverwaltung aktiviertem Profil-Manager-Dienst und Bindung an Active Directory

- Ein Active Directory-Account mit Zugriff auf den Profilverwaltungsdienst

Unterstützte Profilkombinationen für Active Directory-Zertifikate

- Nur Benutzerzertifikat, automatisch an den Mountain Lion-Client übertragen

- In das Netzwerkprofil für die EAP-TLS 802.1x-Authentifizierung integriertes Zertifikat

Bereitstellung der Profil-Manager-Payload

- Binden Sie den Mountain Lion-Client an Active Directory. Diese Bindung kann über Profil, grafische Benutzeroberfläche auf dem Client oder Befehlszeilenschnittstelle auf dem Client erfolgen.

- Aktivieren Sie die mobile Active Directory-Accounterstellung auf dem Mountain Lion-Client für die Umgebung Ihrer Richtlinie. Diese Funktion kann über Profil (Mobility), grafische Benutzeroberfläche auf dem Client oder die Befehlszeile auf dem Client aktiviert werden, z. B.:

sudo dsconfigad -mobile enable - Installieren Sie das Zertifikat der ausstellenden Zertifizierungsstelle oder ein anderes ZS-Zertifikat auf dem Mountain Lion-Client, um sicherzustellen, dass der Client über eine vollständige Vertrauenskette verfügt. Diese Installation kann über ein Profil erfolgen.

- Bestimmen Sie, ob das Active Directory-Zertifikatprofil über einen automatischen Push oder einen manuellen Download auf das Active Directory-Benutzer- oder Benutzergruppenprofil übertragen wird. Der Benutzer oder die Gruppe muss Zugriff auf den Profil-Manager-Dienst erhalten.

- (Optional) Falls die Profilübertragung mittels automatischem Push erfolgen soll, melden Sie den Mountain Lion-Client mit der Geräteverwaltung des Profil-Managers auf dem Mountain Lion Server an. Bei der Anmeldung müssen Sie sicherstellen, dass der Client-Computer mit dem oben genannten Active Directory-Benutzer verbunden ist.

- Definieren Sie die Payload des Active Directory-Zertifikats für dasselbe Active Directory-Benutzer- oder Gruppenprofil. Die Payload-Feldbeschreibungen finden Sie oben.

- (Optional) Definieren Sie eine Netzwerk-Payload für kabelgebundenes oder kabelloses TLS für dasselbe Active Directory-Benutzer- oder -Gruppenprofil – wählen Sie die konfigurierte Payload des Active Directory-Zertifikats als Anmeldedaten.

- Die Payload kann für WLAN oder Ethernet definiert werden.

- Die Payload kann für WLAN oder Ethernet definiert werden.

- Melden Sie sich beim Mountain Lion-Client mit dem Active Directory-Benutzeraccount an, der Zugriff auf den Profil-Manager-Dienst hat. Automatischer Push: Melden Sie sich auf dem Client-Computer mit dem Active Directory-Benutzeraccount an, um das notwendige Kerberos Ticket Granting Ticket (TGT) zu erhalten. Das TGT dient als Identitätsvorlage für das angeforderte Benutzerzertifikat.

- (Bei manuellem Download) Verbinden Sie sich mit dem Benutzerportal des Profil-Managers.

- (Bei manuellem Download) Installieren Sie das verfügbare Benutzer- oder Gruppenprofil.

- (Bei manuellem Download) Geben Sie Benutzername und Kennwort ein, wenn Sie dazu aufgefordert werden.

- Rufen Sie die Schlüsselbundverwaltung auf und überprüfen Sie, dass der Anmeldeschlüsselbund jetzt einen privaten Schlüssel und das Benutzerzertifikat enthält, das die Microsoft ZS in Ihrer Umgebung ausgestellt hat.

Ein Benutzerprofil, das Zertifikat, Active Directory-Zertifikat und Netzwerk (TLS) vereint, kann bereitgestellt werden. Der Mountain Lion-Client verarbeitet die Payloads in der richtigen Reihenfolge, um sicherzustellen, dass jede Payload-Aktion erfolgreich ausgeführt wird.