Ein Zertifikat von einer Microsoft-Zertifizierungsstelle anfordern

In diesem Artikel erfährst du, wie du mittels DCE/RPC und der Profil-Payload des Active Directory-Zertifikats ein Zertifikat anfordern kannst.

Auf Systemen mit OS X Mountain Lion und neuer kannst du das DCE/RPC-Protokoll verwenden. Mit DCE/RPC benötigst du keine internetfähige Zertifizierungsstelle (ZS). Außerdem bietet DCE/RPC mehr Flexibilität bei der Auswahl der Vorlage zur Erstellung des Zertifikats.

OS X Mountain Lion und neuer unterstützen Active Directory (AD)-Zertifikatsprofile auf der Weboberfläche des Profilmanagers. Du kannst AD-Zertifikatsprofile für Computer oder Benutzer automatisch oder über einen manuellen Download auf Client-Geräten bereitstellen.

Hier erfährst du mehr über die profilbasierte Zertifikatserneuerung in macOS.

Netzwerk- und Systemvoraussetzungen

Eine gültige AD-Domain

Eine funktionierende ZS für Microsoft AD-Zertifikatdienste

Ein an AD angebundenes Client-System mit OS X Mountain Lion oder neuer

Profilbereitstellung

OS X Mountain Lion und neuer unterstützen Konfigurationsprofile. Mit Profilen kannst du viele System- und Accounteinstellungen festlegen.

Du kannst macOS-Clients auf verschiedene Weise Profile bereitstellen. Bei der gängigsten Bereitstellungsmethode wird der Profilmanager von macOS Server genutzt. Unter OS X Mountain Lion oder neuer kannst du auch einige andere Methoden verwenden. Du kannst im Finder auf die Datei „.mobileconfig“ doppelklicken oder einen MDM-Server (Mobile Device Management, Mobilgeräteverwaltung) eines Drittanbieters verwenden.

Payload-Details

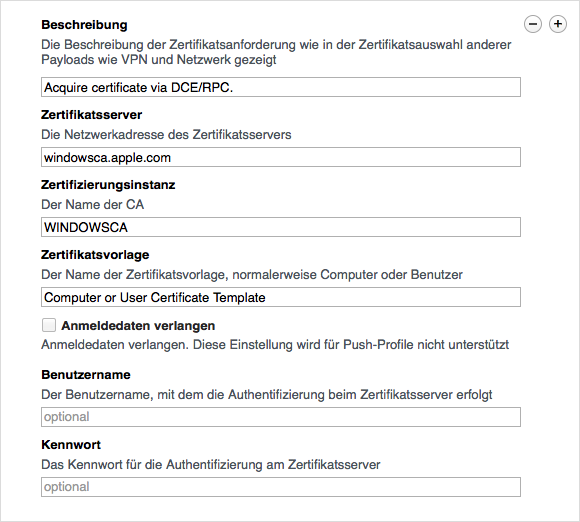

Die Profilmanager-Oberfläche, auf der du eine AD-Zertifikats-Payload festlegen kannst, enthält die unten gezeigten Felder.

Beschreibung: Gib eine kurze Beschreibung der Profil-Payload ein.

Zertifikatsserver: Gib den vollständig qualifizierten Hostnamen deiner ZS ein. Gib vor dem Hostnamen nicht „http://“ ein.

Zertifizierungsstelle: Gib den Kurznamen deiner ZS ein. Dieser Wert lässt sich anhand der CN des AD-Eintrags ermitteln: CN =, CN = Zertifizierungsstellen, CN = Öffentliche Schlüsseldienste, CN = Dienste, CN = Konfiguration,

Zertifikatsvorlage: Gib die Zertifikatsvorlage ein, die du in deiner Umgebung verwenden möchtest. Standardmäßig ist das Benutzerzertifikat auf „Benutzer“ festgelegt. Der standardmäßige Computerzertifikatwert lautet „Computer“.

Schwellenwert Benachrichtigung Zertifikatsablauf: Dies ist ein ganzzahliger Wert, der festlegt, wie viele Tage vor Zertifikatsablauf in macOS eine entsprechende Meldung angezeigt wird. Der Wert muss höher sein als 14 und geringer als die maximale Lebensdauer des Zertifikats in Tagen.

RSA-Schlüsselgröße: Dies ist ein ganzzahliger Wert für die Größe des privaten Schlüssels, mit dem die CSR-Anforderung (Certificate Signing Request) signiert wird. Mögliche Werte sind etwa 1024, 2048, 4096 usw. Die ausgewählte Vorlage, die von deiner ZS definiert wird, hilft dir beim Bestimmen des zu verwendenden Werts für die Schlüsselgröße.

Anmeldedaten verlangen: Bei Computerzertifikaten kannst du diese Option ignorieren. Bei Benutzerzertifikaten gilt diese Einstellung nur, wenn du für die Bereitstellung des Profils die Option „Manueller Download“ auswählst. Nach der Installation des Profils wird der Benutzer nach seinen Anmeldedaten gefragt.

Benutzername: Bei Computerzertifikaten kannst du dieses Feld ignorieren. Bei Benutzerzertifikaten ist es optional. Du kannst einen AD-Benutzernamen als Grundlage für das angeforderte Zertifikat eingeben.

Kennwort: Bei Computerzertifikaten kannst du dieses Feld ignorieren. Gib bei Benutzerzertifikaten ggf. das Kennwort für den entsprechenden AD-Benutzernamen ein.

Ein Computerzertifikat anfordern

Vergewissere dich, dass du macOS Server mit AD-Anbindung verwendest und der Profilmanager-Dienst für die Geräteverwaltung aktiviert ist.

Eine unterstützte Kombination von AD-Zertifikatsprofilen verwenden

Nur Computerzertifikate werden automatisch an einen Client mit OS X Mountain Lion oder neuer geliefert.

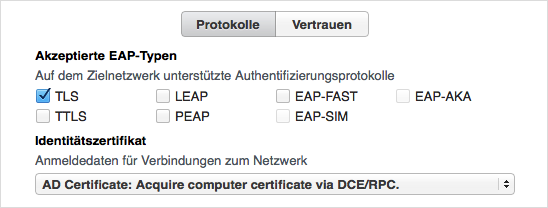

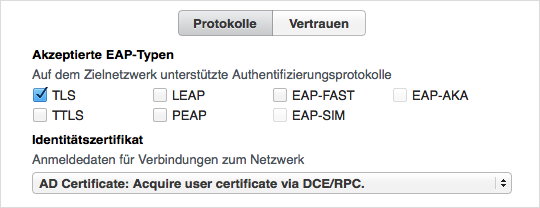

In ein Netzwerkprofil integriertes Zertifikat zur EAP-TLS 802.1x-Authentifizierung

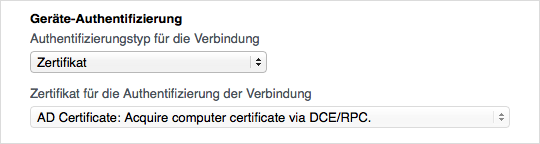

In ein VPN-Profil integriertes Zertifikat zur computergestützten Zertifikatsauthentifizierung

In das Netzwerk/EAP-TLS-Profil und das VPN-Profil integriertes Zertifikat

Eine Profilmanager-Payload bereitstellen

Binde den Client mit OS X Mountain Lion oder neuer an AD an. Du kannst die Anbindung des Clients über ein Profil, die Benutzeroberfläche des Clients oder die Befehlszeilenschnittstelle des Clients durchführen.

Installiere das Zertifikat der ausstellenden ZS oder ein anderes ZS-Zertifikat auf dem Client, um sicherzustellen, dass dieser über eine vollständige Vertrauenskette verfügt. Du kannst es auch über ein Profil installieren.

Lege fest, ob das AD-Zertifikatsprofil für das Geräte- oder Gerätegruppenprofil über automatischen Push oder über manuellen Download bereitgestellt wird.

Wenn du dich für den automatischen Push entscheidest, kannst du den Client über die Geräteverwaltung des Profilmanagers von macOS Server registrieren.

Definiere die Payload des AD-Zertifikats für ein angemeldetes Gerät oder eine angemeldete Gerätegruppe. Die Beschreibungen der Payload-Felder findest du oben im Abschnitt „Payload-Details“.

Du kannst für dasselbe Geräte- oder Gerätegruppenprofil eine Netzwerk-Payload für kabelgebundene oder kabellose TLS definieren. Als Anmeldedaten verwendest du die konfigurierte AD-Zertifikats-Payload. Du kannst eine Payload für WLAN oder Ethernet definieren.

Definiere ber ein Gerät oder eine Gerätegruppe ein IPSec (Cisco)-VPN-Profil. Als Anmeldedaten verwendest du die konfigurierte AD-Zertifikats-Payload.

Die zertifikatsbasierte Computerauthentifizierung wird nur für IPSec-VPN-Tunnel unterstützt. Andere VPN-Arten erfordern andere Authentifizierungsmethoden.

Du kannst das Feld für den Accountnamen mit Platzhaltern ausfüllen.

Sichere das Profil. Beim automatischen Push wird das Profil über das Netzwerk auf dem angemeldeten Computer bereitgestellt. Das AD-Zertifikat nutzt beim Ausfüllen der CSR-Anfrage die AD-Anmeldedaten des Computers.

Wenn du den manuellen Download verwendest, stelle vom Client aus eine Verbindung zum Benutzerportal des Profilmanagers her.

Installiere das verfügbare Geräte- oder Gerätegruppenprofil.

Vergewissere dich, dass sich der neue private Schlüssel und das Zertifikat auf dem Client nun im System-Schlüsselbund befinden.

Du kannst ein Geräteprofil bereitstellen, das Zertifikats-, Verzeichnis-, AD-Zertifikats-, Netzwerk (TLS)- und VPN-Payloads kombiniert. Der Client verarbeitet die Payloads in der richtigen Reihenfolge, um sicherzustellen, dass jede Payload-Aktion erfolgreich ausgeführt wird.

Ein Benutzerzertifikat anfordern

Vergewissere dich, dass du macOS Server mit AD-Anbindung verwendest und der Profilmanager-Dienst für die Geräteverwaltung aktiviert ist.

Eine unterstützte Kombination von AD-Zertifikatsprofilen verwenden

In OS X Mountain Lion oder neuer werden ausschließlich Benutzerzertifikate automatisch an Clients geliefert.

In das Netzwerkprofil integriertes Zertifikat zur EAP-TLS 802.1x-Authentifizierung

Eine Profilmanager-Payload bereitstellen

Binde den Client an AD an. Du kannst die Anbindung des Clients über ein Profil, die Benutzeroberfläche des Clients oder die Befehlszeilenschnittstelle des Clients durchführen.

Aktiviere die mobile AD-Accounterstellung auf dem Client gemäß der Richtlinie deiner Umgebung. Du kannst diese Funktion über ein Profil (Mobility), die Benutzeroberfläche des Clients oder die Befehlszeile des Clients aktivieren. Beispiel:

sudo dsconfigad -mobile enableInstalliere das Zertifikat der ausstellenden ZS oder ein anderes ZS-Zertifikat auf dem Client, um sicherzustellen, dass dieser über eine vollständige Vertrauenskette verfügt. Du kannst es auch über ein Profil installieren.

Lege fest, ob das AD-Zertifikatsprofil für das AD-Benutzer- oder das Benutzergruppenprofil über automatischen Push oder über manuellen Download bereitgestellt wird. Du musst dem Profilmanager Dienstzugriff auf den Benutzer oder die Gruppe gewähren.

Wenn du automatischen Push wählst, kannst du den Client über die Geräteverwaltung des Profilmanagers von macOS Server anmelden. Verknüpfe den Client-Computer mit dem oben genannten AD-Benutzer.

Definiere die AD-Zertifikats-Payload für das gleiche AD-Benutzer- oder Benutzergruppenprofil. Die Beschreibungen der Payload-Felder findest du unter Payload-Details.

Du kannst für dasselbe AD-Benutzer- oder Benutzergruppenprofil eine Netzwerk-Payload für kabelgebundene oder kabellose TLS definieren. Als Anmeldedaten verwendest du die konfigurierte AD-Zertifikats-Payload. Du kannst die Payload für WLAN oder Ethernet definieren.

Melde dich über den AD-Benutzeraccount am Client an, der Zugriff auf den Profilmanager-Dienst bietet. Mit automatischem Push erhältst du bei der Anmeldung das notwendige Kerberos Ticket Granting Ticket (TGT). Dieses dient als Identitätsvorlage für das angeforderte Benutzerzertifikat.

Wenn du den manuellen Download verwendest, stelle eine Verbindung zum Benutzerportal des Profilmanagers her.

Installiere das verfügbare Benutzer- oder Gruppenprofil.

Gib bei entsprechender Aufforderung den Benutzernamen und das Passwort ein.

Starte die Schlüsselbundverwaltung. Vergewissere dich, dass der Anmeldeschlüsselbund einen privaten Schlüssel und das von der Microsoft-ZS ausgestellte Benutzerzertifikat enthält.

Du kannst ein Benutzerprofil bereitstellen, das Zertifikat, AD-Zertifikat und Netzwerk (TLS) kombiniert. Clients unter OS X Mountain Lion oder neuer verarbeiten die Payloads in der richtigen Reihenfolge, um sicherzustellen, dass jede Payload-Aktion erfolgreich ausgeführt wird.

Informationen zu nicht von Apple hergestellten Produkten oder nicht von Apple kontrollierten oder geprüften unabhängigen Websites stellen keine Empfehlung oder Billigung dar. Apple übernimmt keine Verantwortung für die Auswahl, Leistung oder Nutzung von Websites und Produkten Dritter. Apple gibt keine Zusicherungen bezüglich der Genauigkeit oder Zuverlässigkeit der Websites Dritter ab. Kontaktiere den Anbieter, um zusätzliche Informationen zu erhalten.