Sådan anmoder du om et certifikat fra en Microsoft Certificate Authority

Her kan du se, hvordan du anmoder om et certifikat fra en Microsoft Certificate Authority via DCE/RPC og Active Directory-certifikatbeskrivelsens data.

Med OS X Mountain Lion og nyere versioner kan du bruge DCE/RPC-protokollen. DCE/RPC omgår behovet for en webaktiveret Certificate Authority (CA). DCE/RPC giver også større fleksibilitet ved valg af den certifikatskabelon, der skal anvendes til udstedelse.

OS X Mountain Lion og nyere versioner tilbyder fuld understøttelse af Active Directory-certifikatbeskrivelser (AD) i Profile Managers webbrugerflade. Du kan anvende AD-certifikatbeskrivelser til computere eller brugere på klientenheder via automatisk push eller manuel download.

Læs mere om beskrivelsesbaseret certifikatfornyelse i macOS.

Krav til netværk og system

Et gyldigt AD-domæne

En gyldig CA fra Microsoft med AD-certifikattjenester

Et klientsystem med OS X Mountain Lion eller en nyere version, der er tilknyttet AD

Anvendelse af beskrivelser

OS X Mountain Lion og nyere versioner understøtter konfigurationsbeskrivelser. Du kan bruge beskrivelser til at definere mange system- og kontoindstillinger.

Der findes flere metoder til at sende beskrivelser til macOS-klienter. Den primære metode til at sende beskrivelser er Profile Manager i macOS Server. I OS X Mountain Lion og nyere versioner er der også andre metoder. Du kan dobbeltklikke på et arkiv af typen .mobileconfig i Finder eller bruge en MDM-server (Mobile Device Management) fra en anden producent.

Dataoplysninger

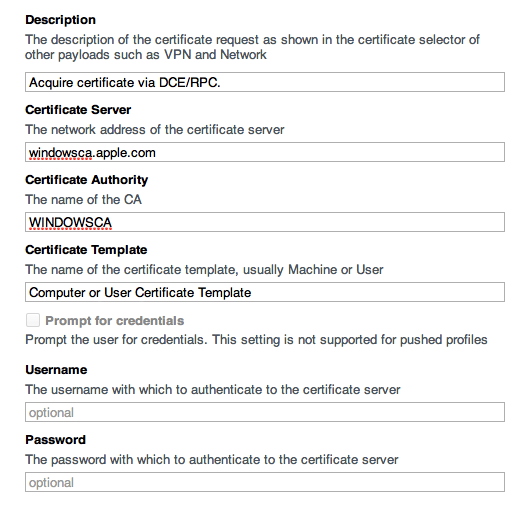

Profile Manager-grænsefladen til definition af AD-certifikatdata indeholder følgende felter.

Beskrivelse: Indtast en kort beskrivelse af beskrivelsesdataene.

Certifikatserver: Indtast det fuldt kvalificerede værtsnavn for CA'en. Indtast ikke "http://" før værtsnavnet.

Certifikatautoriteter: Indtast det korte navn for CA'en. Du kan fastlægge denne værdi ud fra CN i AD-posten: CN=, CN=Certifikatautoriteter, CN=Tjenester for offentlig nøgle, CN=Tjenester, CN=Konfiguration,

Certifikatskabelon: Indtast den certifikatskabelon, der skal anvendes i miljøet. Standardværdien for brugercertifikat er "User". Standardværdien for computercertifikat er "Machine".

Tærskel for notifikation om certifikatudløb: Dette er heltalsværdien, der definerer antallet af dage, før certifikatet udløber, og macOS viser en udløbsnotifikation. Værdien skal være større end 14 og mindre end certifikatets maksimale levetid i dage.

RSA-nøglestørrelse: Dette er heltalsværdien for størrelsen af den private nøgle, der underskriver anmodningen om certifikatsignering (CSR). Mulige værdier inkluderer 1024, 2048, 4096 og så videre. Den valgte skabelon, der defineres af din CA, hjælper med at definere, hvilken nøglestørrelse der bruges.

Anmodning om adgangsoplysninger: Se bort fra denne mulighed for computercertifikater. For brugercertifikater gælder denne indstilling kun, hvis manuel download er den valgte metode for tilsendelse af beskrivelser. Når beskrivelsen er installeret, bliver brugeren bedt om at angive adgangsoplysninger.

Brugernavn: Se bort fra dette felt for computercertifikater. Feltet er valgfrit for brugercertifikater. Du kan indtaste et AD-brugernavn som grundlag for det certifikat, der anmodes om.

Adgangskode: Se bort fra dette felt for computercertifikater. For brugercertifikater skal du indtaste den adgangskode, der er tilknyttet AD-brugernavnet, hvis du indtastede et.

Sådan anmoder du om et computercertifikat

Sørg for, at du bruger macOS Server med Profile Manager-tjenesten slået til for enhedshåndtering og AD tilknyttet.

Brug en understøttet kombination af AD-certifikatbeskrivelser

Kun computer/maskine-certifikat – leveres automatisk til klienten i OS X Mountain Lion eller en nyere version

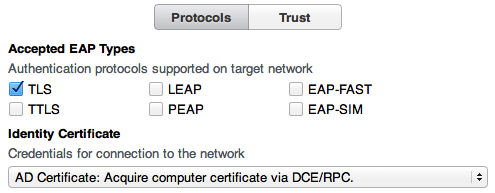

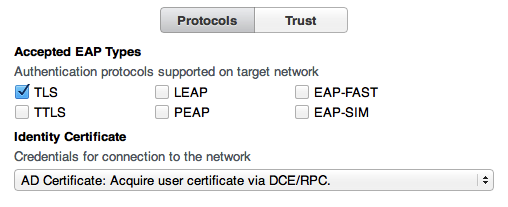

Certifikat integreret i netværksbeskrivelse til godkendelse via EAP-TLS 802.1x

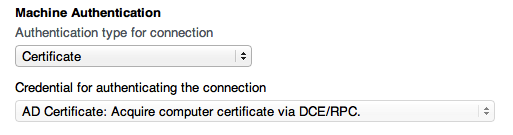

Certifikat integreret i VPN-beskrivelse til maskinbaseret certifikatgodkendelse

Certifikat integreret i beskrivelser af typen netværk/EAP-TLS og VPN

Anvendelse af Profile Manager-data

Knyt klienten i OS X Mountain Lion eller en nyere version til AD. Du kan bruge en beskrivelse, GUI på klienten eller CLI på klienten til at foretage denne tilknytning.

Installer den udstedende CA eller et andet CA-certifikat på klienten for at sikre, at godkendelseskæden er komplet. Du kan også bruge en beskrivelse til at installere.

Vælg, om AD-certifikatbeskrivelsen skal leveres via automatisk push eller manuel download for enheds- eller enhedsgruppebeskrivelsen.

Hvis du vælger automatisk push, kan du bruge Profile Managers enhedshåndtering i macOS Server til at tilmelde klienten.

Angiv AD-certifikatdata for en tilmeldt enhed eller enhedsgruppe. Se afsnittet Dataoplysninger ovenfor for beskrivelser af datafelter.

Du kan angive netværksdata for kabelbaseret eller trådløst TLS for den samme enheds- eller enhedsgruppebeskrivelse. Vælg de konfigurerede AD-certifikatdata som adgangsoplysninger. Dataene kan angives for Wi-Fi eller Ethernet.

Angiv en IPSec-VPN-beskrivelse (Cisco) via enheden eller enhedsgruppen. Vælg de konfigurerede AD-certifikatdata som adgangsoplysninger.

Certifikatbaseret maskingodkendelse understøttes kun til IPSec VPN-tunneler. Andre VPN-typer kræver andre godkendelsesmetoder.

Feltet Kontonavn kan udfyldes med en eksempelstreng.

Arkiver beskrivelsen. Med automatisk push anvendes beskrivelsen på den tilmeldte computer over netværket. AD-certifikatet anvender computerens AD-adgangsoplysninger til at udfylde anmodningen om certifikatsignering (CSR).

Hvis du bruger manuel download, skal du oprette forbindelse til Profile Managers brugerportal fra klienten.

Installer den tilgængelige enheds- eller enhedsgruppebeskrivelse.

Sørg for, at den nye private nøgle og certifikatet nu findes i systemnøgleringen på klienten.

Du kan anvende enhedsbeskrivelser, der kombinerer data for certifikat, bibliotek, AD-certifikat, netværk (TLS) og VPN. Klienten behandler dataene i den korrekte rækkefølge for at sikre, at alle datahandlinger udføres.

Sådan anmoder du om et brugercertifikat

Sørg for, at du bruger macOS Server med Profile Manager-tjenesten slået til for enhedshåndtering og AD tilknyttet.

Brug en understøttet kombination af AD-certifikatbeskrivelser

Kun brugercertifikat – leveres automatisk til klienter i OS X Mountain Lion eller en nyere version

Certifikat integreret i netværksbeskrivelsen til godkendelse via EAP-TLS 802.1x

Anvendelse af Profile Manager-data

Knyt klienten til AD. Du kan bruge en beskrivelse, GUI på klienten eller CLI på klienten til at foretage denne tilknytning.

Aktiver oprettelse af AD-mobilkonto på klienten i henhold til miljøpolitikken. Du kan aktivere denne funktion med en profil (mobilitet), GUI på klienten eller en kommandolinje i klienten, f.eks.:

sudo dsconfigad -mobile enableInstaller den udstedende CA eller et andet CA-certifikat på klienten for at sikre, at godkendelseskæden er komplet. Du kan også bruge en beskrivelse til at installere.

Vælg, om AD-certifikatbeskrivelsen skal leveres via automatisk push eller manuel download for AD-bruger- eller AD-gruppebeskrivelsen. Du skal tildele brugeren eller gruppen adgang til Profile Manager-tjenesten.

Hvis du vælger automatisk push, kan du bruge Profile Managers enhedshåndtering i macOS Server til at tilmelde klienten. Knyt klientcomputeren til AD-brugeren nævnt ovenfor.

Angiv AD-certifikatdata for samme AD-bruger- eller AD-gruppebeskrivelse. Se afsnittet Dataoplysninger for at få beskrivelser af datafelter.

Du kan angive netværksdata for kabelbaseret eller trådløst TLS for den samme AD-bruger- eller AD-gruppebeskrivelse. Vælg de konfigurerede AD-certifikatdata som adgangsoplysninger. Dataene kan angives for Wi-Fi eller Ethernet.

Log på klienten med AD-brugerkontoen, der har adgang til Profile Manager-tjenesten. Med automatisk push indhentes den nødvendige Kerberos Ticket Granting Ticket (TGT) ved login. TGT'en fungerer som identitetsskabelon for det brugercertifikat, der anmodes om.

Hvis du bruger manuel download, skal du oprette forbindelse til Profile Managers brugerportal.

Installer den tilgængelige bruger- eller gruppebeskrivelse.

Indtast et brugernavn og en adgangskode, hvis du bliver bedt om det.

Start Keychain Access. Sørg for, at login-nøgleringen indeholder en privat nøgle og et brugercertifikat udstedt af Microsoft-CA'en i miljøet.

Du kan anvende en brugerbeskrivelse, der kombinerer certifikat, AD-certifikat og netværk (TLS). Klienter i OS X Mountain Lion eller en nyere version behandler dataene i den korrekte rækkefølge for at sikre, at alle datahandlinger udføres.

Oplysninger om produkter, der ikke er produceret af Apple, eller uafhængige websteder, der ikke styres eller testes af Apple, leveres uden Apples anbefaling eller godkendelse. Apple påtager sig intet ansvar, hvad angår valg, ydeevne eller brug af websteder eller produkter fra andre producenter. Apple giver ingen erklæringer med hensyn til nøjagtigheden eller pålideligheden af websteder fra andre producenter. Kontakt producenten for at få flere oplysninger.