OS X Server: TLS, TTLS veya PEAP kullanırken Konfigürasyon Profillerinde RADIUS Server için Güven Yapılandırması

Bu makalede, konfigürasyon profillerini kullanırken güvenin nasıl düzgün bir şekilde ayarlanacağı açıklanmaktadır.

OS X'te konfigürasyon profilleri, bir istemciyi 802.1x korumalı ağlara katılacak şekilde yapılandırmak için kullanılır. Konfigürasyon profili, güvenli bir tünel (TLS, TTLS, PEAP) kuran EAP türleri için RADIUS Server’(lar)ına güven durumunu düzgün bir şekilde konfigüre etmezse, aşağıdaki sorunlardan birini görebilirsiniz:

otomatik katılamama

kimlik doğrulama hatası

yeni erişim noktalarına geçişin çalışmaması

Güven durumunu doğru şekilde konfigüre edebilmeniz için öncelikle kimlik doğrulama sırasında RADIUS server tarafından hangi sertifikaların sunulduğunu bilmeniz gerekir. Bu sertifikalara zaten sahipseniz, 13. adıma geçin.

EAPOL günlükleri RADIUS server tarafından sunulan sertifikaları görüntüler. Mac OS X'te EAPOL günlüklerini etkinleştirmek için Terminal'de şu komutu kullanın:

sudo defaults write /Library/Preferences/SystemConfiguration/com.apple.eapolclient LogFlags -int -1EAPOL günlüklerini etkinleştirdikten sonra 802.1x korumalı ağa manuel olarak bağlanın. RADIUS server sertifikasına güvenmeniz istenmelidir. Kimlik doğrulamanın tamamlanması için sertifikaya güvenin.

EAPOL günlüklerini bulun.

- In OS X Lion and Mountain Lion, these logs can be found in /var/log/. The log will be called eapolclient.en0.log or eapolclient.en1.log.

- In OS X Mavericks, these logs can be found in /Library/Logs/CrashReporter/com.apple.networking.eapol.XXXXXXXX .

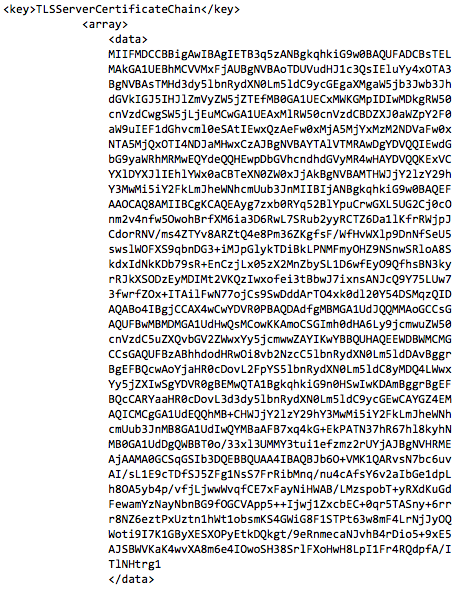

Konsolda eapolclient.enX.log dosyasını açın ve TLSServerCertificateChain adlı anahtarı bulun. Şu şekilde görünmelidir:

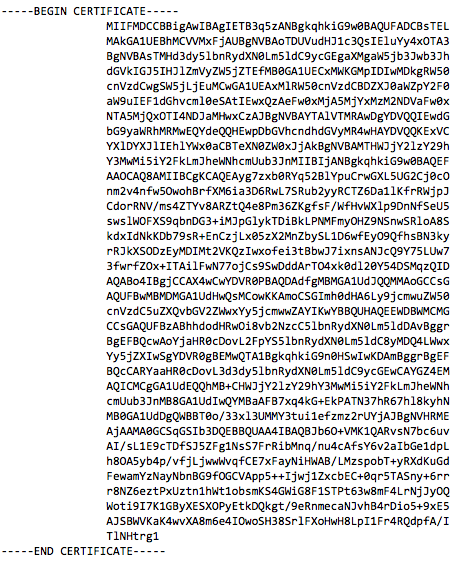

ve arasındaki metin bloğu bir sertifikadır. Metin bloğunu kopyalayın ve ardından bir metin düzenleyiciye yapıştırın. Metin düzenleyicinizin düz metin dosyalarını kaydedecek şekilde ayarlandığından emin olun.

Üst bilgi olarak

-----BEGIN CERTIFICATE-----and a footer of-----END CERTIFICATE-----. It should look like this:

Dosyayı .pem uzantılı olarak kaydedin.

İzlenceler klasöründe Anahtar Zinciri Erişimi uygulamasını açın.

Note: It may be helpful to create a new keychain so that you can easily find the certificate you import in the next step.

Oluşturduğunuz .pem dosyasını yeni anahtar zincirinize sürükleyin veya Dosya > Öğeleri İçe Aktar'ı seçin ve daha önce oluşturduğunuz .pem dosyasını seçin. Dosyayı istediğiniz anahtar zincirine aktarın.

TLSCertificateChain dizisindeki her sertifika için yukarıdaki adımları tekrarlayın. Muhtemelen birden fazla sertifikanız olacaktır.

Ne olduğunu bilmek için içe aktarılan her sertifikayı inceleyin. En azından bir kök sertifikanız ve bir RADIUS server sertifikanız olmalıdır. Ayrıca bir ara sertifikanız da olabilir. RADIUS server tarafından sunulan tüm kök ve ara sertifikaları konfigürasyon profilinizdeki Sertifikalar verisine dahil etmeniz gerekir. RADIUS server adlarınızı Ağ verisinin Güvenilir Server Sertifika Adları bölümüne eklerseniz, RADIUS server sertifikasının (sertifikalarının) dahil edilmesi isteğe bağlı bir durum haline gelir. Aksi takdirde, RADIUS server sertifikasını (sertifikalarını) da profile ekleyin.

RADIUS server tarafından hangi sertifikaların sunulduğunu öğrendikten sonra, bunları Anahtar Zinciri’nden .cer dosyaları olarak dışa aktarabilir ve konfigürasyon profiline ekleyebilirsiniz. Kök ve ara sertifikaların her birini konfigürasyon profilinizdeki Sertifikalar verisine ekleyin. Gerekirse RADIUS server sertifikasını (sertifikalarını) da ekleyebilirsiniz.

Ağ verisinde Güven bölümünü bulun ve az önce eklediğiniz sertifikaları güvenilir olarak işaretleyin. Sertifikalar verisinde bulunabilecek diğer sertifikaları da güvenilir olarak işaretlemediğinizden emin olun; aksi takdirde kimlik doğrulama başarısız olur. Yalnızca RADIUS server’ınız tarafından gerçekten sunulan sertifikaları güvenilir olarak işaretlediğinizden emin olun.

Ardından, RADIUS server’larınızın adlarını Güvenilir Server Sertifika Adları bölümüne ekleyin. RADIUS server sertifikanızın ortak adı olarak görünen tam adı (büyük küçük harflere dikkat ederek) kullanmanız gerekir. Örneğin, RADIUS server sertifikanızın ortak adı TEST.example.com ise, sertifikada kullanılan büyük küçük harflerle eşleştiğinden emin olmanız gerekir. "test.example.com" değeri geçerli olmaz; yalnızca "TEST.example.com" geçerli olacaktır. RADIUS server’larınızın her biri için yeni bir giriş eklemelisiniz. Ana bilgisayar adı için joker karakter de kullanabilirsiniz. Örneğin, *.example.com, example.com etki alanındaki tüm RADIUS server’larına güvenilmesine neden olur.

Daha önce eapol günlüklerini etkinleştirdiyseniz, aşağıdaki komutla günlük kaydını devre dışı bırakabilirsiniz:

sudo defaults write /Library/Preferences/SystemConfiguration/com.apple.eapolclient LogFlags -int 0

Güven durumunun doğru konfigüre edilip edilmediğinden emin değilseniz, /var/log/system.log dosyasını kontrol edebilirsiniz. Konsol’da system.log dosyasını açın ve eapolclient işlemiyle ilgili tüm mesajları görmek için "eapolclient” değerini filtreleyin. Tipik bir güven hatası şöyle görünür:

Mar 31 12:27:14 Macintosh.local eapolclient[5961]: [eapttls_plugin.c:968] eapttls_verify_server(): server certificate not trusted status 3 0