Begära ett certifikat från en Microsoft certifieringsauktoritet

Läs om hur du använder DCE/RPC och Active Directory-certifikatnyttolasten för att begära ett certifikat.

I OS X Mountain Lion och senare kan du använda DCE/RPC-protokollet. Du behöver ingen webbaktiverad certifikatutfärdare (CA) med DCE/RPC. DCE/RPC erbjuder även mer flexibilitet när du väljer mallen som skapar certifikatet.

OS X Mountain Lion och senare har stöd för Active Directory-certifikatprofiler (AD) i profilhanterarens webbgränssnitt. Du kan distribuera AC-certifikatprofiler för datorer eller användare till klientenheter automatiskt eller genom manuell hämtning.

Läs mer om profilbaserad certifikatförnyelse i macOS.

Nätverks- och systemkrav

En giltig AD-domän

En aktiv Microsoft AD Certificate Services-certifikatutfärdare

En OS X Mountain Lion-klient eller senare kopplad till AD

Profildistribution

OS X Mountain Lion och senare stöder konfigurationsprofiler. Du kan använda profiler för att definiera flera system och kontoinställningar.

Du kan leverera profiler till macOS-klienter på flera sätt. Den huvudsakliga leveransmetoden är med profilhanteraren i macOS Server. I OS X Mountain Lion och senare kan du använda några andra metoder. Du kan dubbelklicka på en .mobileconfig-fil i Finder eller använda en MDM-server (Mobile Device Management) från tredje part.

Nyttolastdetaljer

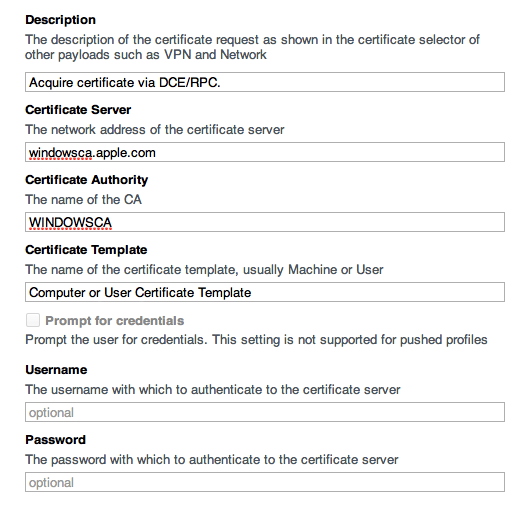

Profilhanterarens gränssnitt som låter dig definiera en AD-certifikatnyttolast innehåller fälten som visas nedan.

Description (beskrivning): Ange en kort beskrivning av profilnyttolasten.

Certificate Server (certifikatserver): Ange det fullständigt kvalificerade värdnamnet för certifikatutfärdaren. Skriv inte ”http://” före värdnamnet.

Certificate Authority (certifikatutfärdare): Ange ”kortnamnet” på certifikatutfärdaren. Du kan fastställa det här värdet från CN i AD-posten: CN=, CN=Certification Authorities, CN=Public Key Services, CN=Services, CN=Configuration,

Certificate Template (certifikatmall): Ange den certifikatmall du vill använda i din miljö. Standardvärdet för användarcertifikat är User. Standardvärdet för datorcertifikat är Machine.

Certificate Expiration Notification Threshold: Det här är heltalsvärdet som definierar antalet dagar innan certifikatet upphör att gälla och macOS visar ett förfallomeddelande. Värdet måste vara större än 14 och mindre än certifikatets maximala livslängd i dagar.

RSA Key Size: Det är heltalsvärdet för storleken på den privata nyckel som signerar certifikatsigneringsbegäran (CSR). Möjliga värden omfattar 1024, 2048, 4096 och så vidare. Den valda mallen, som är definierad på din CA, hjälper till att definiera värdet på nyckelstorleken som ska användas.

Prompt for credentials: Hoppa över det här fältet för datorcertifikat. För användarcertifikat gäller denna inställning bara om du valt manuell hämtning som metod för profilleverans. Användaren uppmanas ange sin inloggningsinformation när profilen är installerad.

User name: Hoppa över det här fältet för datorcertifikat. Fältet är valfritt för användarcertifikat. Du kan ange ett AD-användarnamn som bas för det begärda certifikatet.

Password: Hoppa över det här fältet för datorcertifikat. För användarcertifikat skriver du det lösenord som är associerat med AD-användarnamnet om du har angett något.

Begära ett datorcertifikat

Kontrollera att du använder macOS Server med profilhanterartjänsten aktiverad för enhetshantering och kopplad till AD.

Använda en kombination av AD-certifikatprofil som stöds

Endast dator-/maskincertifikat levereras automatiskt till klienter som använder OS X Mountain Lion eller senare

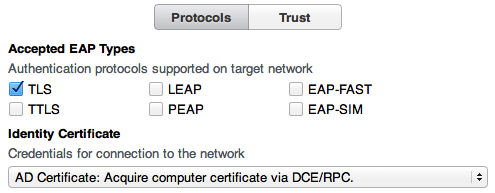

Certifikat integrerat i nätverksprofilen för EAP-TLS 802.1x-autentisering

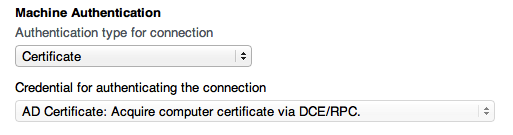

Certifikat integrerat i VPN-profilen för maskinbaserad certifikatautentisering

Certifikat integrerat i både Network/EAP-TLS- och VPN-profilerna

Distribuera en profilhanterares nyttolast

Koppla OS X Mountain Lion-klienten eller senare till AD. Du kan använda en profil, GUI på klienten eller CLI på klienten för att koppla den.

Installera CA-utfärdaren eller annat CA-certifikat på klienten så att den har en komplett förtroendekedja. Du kan även använda en profil för att installera den.

Välj att leverera AD-certifikatprofilen med automatisk push eller manuell hämtning för enheten eller enhetsgrupprofil.

Om du väljer Automatisk push kan du använda profilhanteraren för enhetshantering i macOS Server för att registrera klienten.

Definiera AD-certifikatnyttolasten för en registrerad enhet eller en enhetsgrupp. För en beskrivning av fälten för nyttolasten läser du avsnittet ovan med information om nyttolasten.

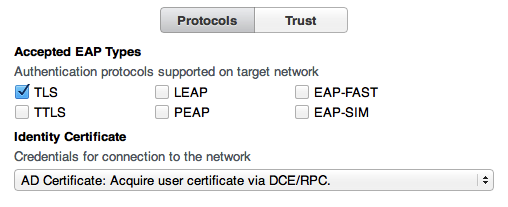

Du kan definiera en nätverksnyttolast för kabelanslutna eller trådlösa TLS för samma enhet eller enhetsgrupprofil. Välj den konfigurerade AD-certifikatnyttolasten som inloggningsinformation. Du kan definiera en nyttolast för antingen wifi eller Ethernet.

Definiera en IPSec (Cisco) VPN-profil via en enhet eller enhetsgrupp. Välj den konfigurerade AD-certifikatnyttolasten som inloggningsinformation.

Certifikatbaserad maskinautentisering stöds endast för IPSec VPN-tunnlar. Andra VPN-typer kräver andra autentiseringsmetoder.

Du kan fylla kontonamnfältet med en platshållarsträng.

Spara profilen. Med Automatisk push distribueras profilen till den registrerade datorn över nätverket. AD-certifikatet använder datorns AD-inloggningsinformation till att fylla i CSR.

Om du använder manuell hämtning ansluter du till profilhanterarens användarportal från klienten.

Installera den tillgängliga enheten eller enhetsgrupprofilen.

Kontrollera att den nya privata nyckeln och certifikatet nu ligger i systemnyckelringen på klienten.

Du kan distribuera en enhetsprofil som kombinerar certifikat, katalog, AD-certifikat och Nätverk (TLS) och VPN-nyttolasten. Klienten bearbetar nyttolasterna i rätt ordning så att varje nyttolaståtgärd genomförs på rätt sätt.

Begära ett användarcertifikat

Kontrollera att du använder macOS Server med profilhanterartjänsten aktiverad för enhetshantering och kopplad till AD.

Använda en kombination av AD-certifikatprofil som stöds

Endast användarcertifikat, levereras automatiskt till klienter som använder OS X Mountain Lion eller senare

Certifikat integrerat i nätverksprofilen för EAP-TLS 802.1x-autentisering

Distribuera en profilhanterares nyttolast

Koppla klienten till AD. Du kan använda en profil, GUI på klienten eller CLI på klienten för att koppla den.

Aktivera skapande av AD-mobilkonto på klienten enligt miljöns policy. Du kan aktivera den här funktionen med en profil (Mobility), GUI på klienten eller en klientkommandorad som denna:

sudo dsconfigad -mobile enableInstallera CA-utfärdaren eller annat CA-certifikat på klienten så att den har en komplett förtroendekedja. Du kan även använda en profil för att installera den.

Välj att leverera AD-certifikatprofilen med automatisk push eller manuell hämtning för AD-användaren eller en användargrupprofil. Du måste ge tjänsten profilhanterare åtkomst till användaren eller gruppen.

Om du väljer Automatisk push kan du använda profilhanteraren för enhetshantering i macOS Server. Associera klientdatorn med den Active Directory-användare som nämns ovan.

Definiera AD-certifikatnyttolasten för samma AD-användare eller -grupprofil. För en beskrivning av fälten för nyttolasten läser du information om nyttolasten.

Du kan definiera en nätverksnyttolast för kabelanslutna eller trådlösa TLS för samma AD-användare eller grupprofil. Välj den konfigurerade AD-certifikatnyttolasten som inloggningsinformation. Du kan definiera nyttolasten för antingen wifi eller Ethernet.

Logga in på klienten med det AD-användarkonto som har åtkomst till profilhanterartjänsten. Använder du Automatisk push får du vid inloggningen tillgång till den nödvändiga Kerberos TGT-biljetten (Ticket Granting Ticket). TGT fungerar som identitetsmall för det begärda användarcertifikatet.

Om du använder manuell hämtning ansluter du till profilhanterarens användarportal.

Installera den tillgängliga användar- eller grupprofilen.

Ange användarnamn och lösenord om du blir ombedd att göra det.

Nyckelhanterare. Kontrollera att inloggningsnyckelringen innehåller en privat nyckel och användarcertifikatet som utfärdats av Microsoft CA.

Du kan distribuera en användarprofil som kombinerar certifikat, AD-certifikat och Nätverk (TLS). Klienter som använder OS X Mountain Lion eller senare bearbetar nyttolasterna i rätt ordning för att säkerställa att varje nyttolaståtgärd utförs utan fel.

Information om produkter som inte tillverkas av Apple eller som finns på oberoende webbplatser som inte står under Apples kontroll eller testats av Apple anges endast i informationssyfte och är inte att betrakta som rekommendationer av eller stöd för produkterna. Apple tar inget ansvar för valet eller nyttjandet av webbplatser eller produkter från tredje part och inte heller för produkternas prestanda. Apple garanterar inte att informationen på webbplatser från tredje part är korrekt eller tillförlitlig. Kontakta leverantören för mer information.